Das Model Context Protocol etabliert sich als Standard für KI-Anwendungen – doch mit der rasanten Verbreitung wachsen auch die Sicherheitsrisiken. BlueRock hat eine Schwachstelle entdeckt, die exemplarisch zeigt, warum MCP-Server einer gründlichen Sicherheitsprüfung bedürfen.

Entdeckung der Schwachstelle

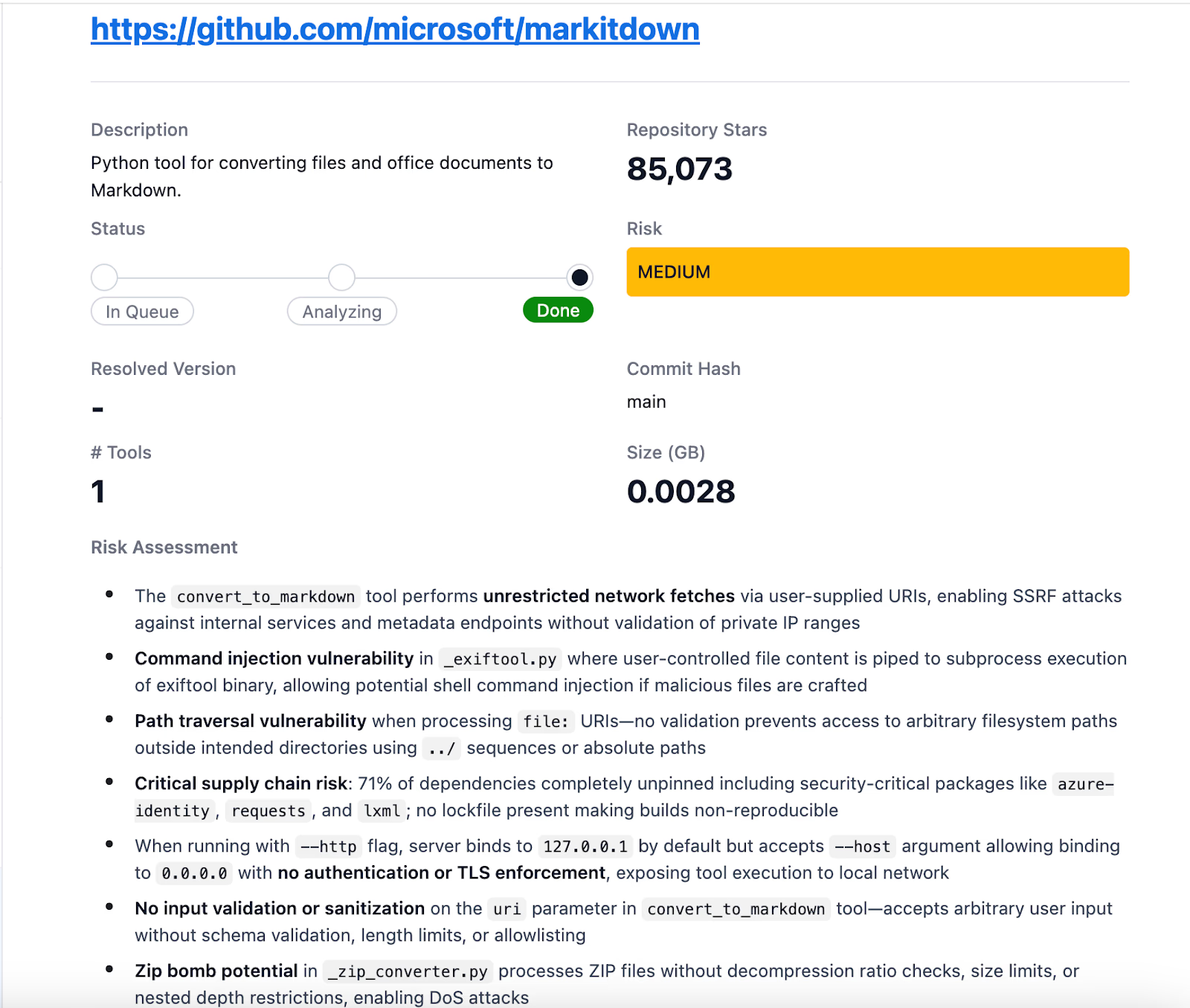

BlueRock identifizierte eine Sicherheitslücke im Markitdown MCP-Server von Microsoft, die bei Betrieb in AWS-Cloud-Umgebungen auf EC2-Instanzen auftritt. Die Schwachstelle ermöglicht über das Tool convert_to_markdown den Aufruf beliebiger URIs ohne jegliche Restriktionen. Dadurch können Nutzer, Agenten oder Angreifer auf HTTP- und Dateiressourcen nach Belieben zugreifen.

Die Analyse erfolgte mittels der MCP Trust Registry von BlueRock, die über 7.000 MCP-Server anhand definierter Sicherheitsregeln untersucht. Bei der Filterung nach Servern mit uneingeschränkten Netzwerkanfragen (SSRF) fiel der Markitdown-Server mit 85.000 GitHub-Sternen besonders auf.

Grafik Quelle: BlueRock

Technischer Hintergrund

Das Model Context Protocol wurde von Anthropic als offener Standard entwickelt und bietet KI-Anwendungen eine einheitliche Schnittstelle zu externen Datenquellen. Tausende MCP-Server wurden im vergangenen Jahr veröffentlicht.

Microsoft entwickelte mit MarkItDown ein Python-Tool zur Konversion verschiedener Dateiformate in Markdown. Der zugehörige MCP-Server kann über stdio, sse oder http betrieben werden, wobei Microsoft aus Sicherheitsgründen stdio empfiehlt.

Auswirkungen bei AWS

In AWS-Umgebungen betrifft die Schwachstelle EC2-Instanzen mit IDMSv1. Über manipulierte URIs lassen sich die Instanz-Metadaten des Servers abfragen. Nutzer können dadurch Zugangsdaten abrufen, wenn der Instanz eine Rolle zugeordnet ist. Dies verschafft Zugang zum AWS-Konto einschließlich Zugriffs- und Geheimschlüsseln.

Die Folgen hängen von der Zugriffsebene der EC2-Rolle ab und können bis zu vollständigen Administratorrechten reichen. Bei HTTP-Konfiguration des MCP-Servers sind Metadatenabfragen sogar von Remote-Servern möglich.

IMDSv1 als Angriffspunkt

IMDSv1 bezeichnet die ältere Version des Amazon EC2 Instance Metadata Service. Dieser ermöglicht Instanzen den Zugriff auf Metadaten wie Instanzinformationen oder Zugangsdaten. Amazon empfiehlt die Nutzung von IMDSv2, das vor API-Aufrufen ein Sitzungstoken erfordert und dadurch SSRF-Angriffe erschwert.

Der Angriff funktioniert, weil MarkItDown MCP bereitgestellte URLs nicht validiert. Über die IP-Adresse der Instanz-Metadaten (169.254.169.254) können Angreifer Daten abrufen. Durch Anhängen von /latest/meta-data/iam/security-credentials lässt sich die Instanzrolle ermitteln. Mit dem Rollennamen erhalten Angreifer Zugriffsschlüssel, Geheimschlüssel und Sitzungstoken für den CLI-Zugriff auf das AWS-Konto.

Systemisches Problem

Die Schwachstelle kann prinzipiell jeden MCP-Server betreffen, der auf EC2 läuft und Argumente für IMDSv1-Abfragen akzeptiert. Die Analyse von über 7.000 MCP-Servern ergab: 36,7 Prozent weisen potenzielle SSRF-Schwachstellen auf.

Kompromittierte Endpunkte mit lokal ausgeführten MCP-Servern ermöglichen zudem Privilegienerweiterungen und SSRF-Angriffe mit den vollständigen Rechten des ausführenden Nutzers.

Ursachen der Sicherheitslücken

MCP ist ein junges, schnell wachsendes Protokoll. Best Practices für Sicherheit haben mit der Entwicklung noch nicht Schritt gehalten. Red Teaming und Code-Reviews erfolgen häufig nicht systematisch. Bedrohungsmodellierung, Angreiferszenarien und die Implementierung von Beschränkungen bleiben optional.

Entwickler gehen oft davon aus, dass Agenten oder Nutzer nur erwartetes Verhalten zeigen. Diese Annahme ignoriert jedoch drei Faktoren: Agenten arbeiten nicht-deterministisch, Nutzer machen Fehler, und Angreifer nutzen genau solche Annahmen gezielt aus.

Microsoft und AWS wurden über die Schwachstelle informiert. Beide bestätigten das Vorhandensein von Workarounds zur Problembehebung.

Empfohlene Schutzmaßnahmen

Entwickler sollten uneingeschränkte HTTP-Clients vermeiden, da diese SSRF-Angriffe ermöglichen. Folgende Maßnahmen helfen:

Implementierung strikter URI-Schema- und Host-Whitelists für zugelassene Domänen. Blockierung privater RFC1918-IPs (10.0.0.0/8, 172.16.0.0/12, 192.168.0.0/16) sowie Loopback-, Link-Local- und Cloud-Metadaten-IPs. DNS-Rebinding-Schutz durch Hostnamen-Auflösung und IP-Prüfung vor Verbindungsaufbau. Festlegung von Zeitlimits und maximalen Body-Größen für HTTP-Anfragen. Entfernung oder Validierung weitergeleiteter Header wie Autorisierung und Cookies zur Verhinderung von Credential-Offenlegung.

Die MCP Trust Registry bietet vor der Verbindung zu Servern eine Risikobewertung.

Verschiebung der Angriffsfläche

MCP entwickelt sich zum Standard für die Verbindung von KI-Agenten mit Tools. Dies fördert Interoperabilität, gemeinsame Standards und schnellere Entwicklung.

Gleichzeitig verschiebt sich die Angriffsfläche. Traditionelle Sicherheitskonzepte konzentrieren sich auf Eingabeaufforderungen – also darauf, was vom Agenten verlangt wird. Das eigentliche Risiko liegt jedoch in den Aktionen, die der Agent bei der Ausführung tatsächlich durchführt.

MCP-Server empfangen nicht nur Anfragen. Sie rufen URLs ab, lesen Dateien, führen Code aus und greifen auf Daten zu. Wer ausschließlich die Anfrageebene überwacht, übersieht den Ort des tatsächlichen Risikos.

Gateways erfassen Tool-Anfragen – die sichtbare Spitze. Die eigentliche Gefahr liegt in der Laufzeitschicht, wo Agenten auf interne Ressourcen zugreifen, Daten exfiltrieren und Berechtigungen erweitern können. Hier manifestierte sich diese Schwachstelle, und hier werden künftige Sicherheitslücken entstehen.

Jetzt weiterlesen

Fachartikel

Sicherheitslücke in MCP-Servern: Wie unbeschränkte URI-Aufrufe Cloud-Infrastrukturen gefährden

Sicherheitszertifizierungen: Mehr als nur Siegel – Warum unabhängige Prüfungen im Backup-Geschäft unverzichtbar sind

Push-Spam-Netzwerk: 57 Millionen Protokolle offenbaren globales Werbe-Betrugsschema

Claude Code im Sicherheitscheck: Wie riskant sind die Entwickler-Berechtigungen?

KI-Agenten entwickeln eigenständig Exploits für Sicherheitslücken

Studien

Deutsche Unicorn-Gründer bevorzugen zunehmend den Standort Deutschland

IT-Modernisierung entscheidet über KI-Erfolg und Cybersicherheit

Neue ISACA-Studie: Datenschutzbudgets werden trotz steigender Risiken voraussichtlich schrumpfen

Cybersecurity-Jahresrückblick: Wie KI-Agenten und OAuth-Lücken die Bedrohungslandschaft 2025 veränderten

![Featured image for “Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum”](https://www.all-about-security.de/wp-content/uploads/2025/12/phishing-4.jpg)

Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum

Whitepaper

ETSI veröffentlicht weltweit führenden Standard für die Sicherung von KI

Allianz Risk Barometer 2026: Cyberrisiken führen das Ranking an, KI rückt auf Platz zwei vor

Cybersecurity-Jahresrückblick: Wie KI-Agenten und OAuth-Lücken die Bedrohungslandschaft 2025 veränderten

NIS2-Richtlinie im Gesundheitswesen: Praxisleitfaden für die Geschäftsführung

Datenschutzkonformer KI-Einsatz in Bundesbehörden: Neue Handreichung gibt Orientierung

Hamsterrad-Rebell

Cyberversicherung ohne Datenbasis? Warum CIOs und CISOs jetzt auf quantifizierbare Risikomodelle setzen müssen

Identity Security Posture Management (ISPM): Rettung oder Hype?

Platform Security: Warum ERP-Systeme besondere Sicherheitsmaßnahmen erfordern

Daten in eigener Hand: Europas Souveränität im Fokus