Angreifer erschleichen sich Zugang durch fingierte IT-Anrufe + Mandiant dokumentiert seit Jahresbeginn 2026 eine Serie von Cyberangriffen, bei denen Kriminelle systematisch Mitarbeiter von Unternehmen anrufen und sich als IT-Personal ausgeben. Die Angreifer, die mit der Gruppe ShinyHunters in Verbindung stehen, setzen dabei auf eine Kombination aus telefonischem Social Engineering und speziell präparierten Phishing-Websites.

Die Google Threat Intelligence Group verfolgt die Aktivitäten unter den Bezeichnungen UNC6661, UNC6671 und UNC6240. Bei den dokumentierten Vorfällen geben sich die Täter als technische Mitarbeiter aus und informieren ihre Opfer über angebliche Aktualisierungen der Sicherheitseinstellungen. Anschließend leiten sie die Angerufenen auf täuschend echt wirkende Websites weiter, die Zugangsdaten und Authentifizierungscodes abfangen.

Grafik Quelle: Google Threat Intelligence

Systematischer Datendiebstahl aus Cloud-Anwendungen

Nach erfolgreicher Kompromittierung registrieren die Angreifer eigene Geräte für die Zwei-Faktor-Authentifizierung und verschaffen sich damit dauerhaften Zugriff. Die verwendeten Phishing-Domains folgen typischen Mustern wie firmennamesso.com oder firmennameinternal.com und werden häufig über die Registrare NICENIC oder Tucows angelegt.

Sobald der Zugang gesichert ist, durchsuchen die Täter gezielt verschiedene Cloud-Dienste. Dabei konzentrieren sie sich auf Plattformen wie Salesforce, SharePoint, OneDrive und Slack. Die Suche richtet sich nach spezifischen Begriffen wie „vertraulich“, „intern“, „Vorschlag“ oder „VPN“. Besonders personenbezogene Daten aus CRM-Systemen stehen im Fokus der Angreifer.

In mindestens einem Fall installierten die Täter das Add-on ToogleBox Recall für Google Workspace, um kompromittierende E-Mails dauerhaft zu löschen. Konkret entfernten sie Benachrichtigungen über neu registrierte Sicherheitsmethoden, damit betroffene Mitarbeiter die Kompromittierung nicht bemerkten.

Erpressung mit gestohlenen Daten

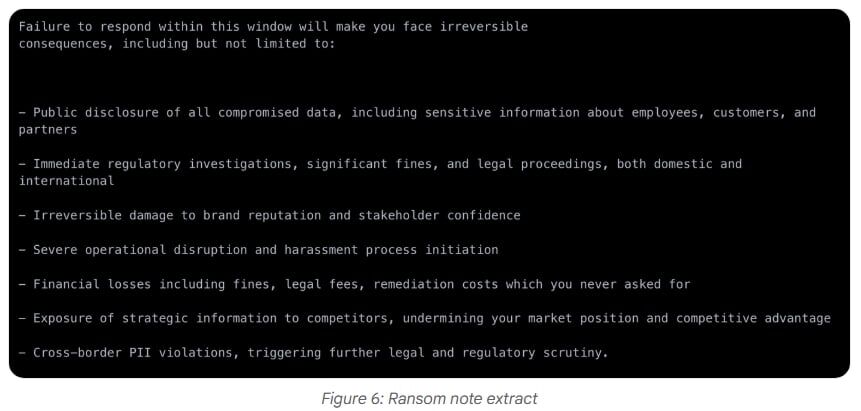

Die Gruppe UNC6240 übernimmt nach dem Datendiebstahl die Erpressungsphase. Die Täter verschicken E-Mails mit ShinyHunters-Logo, in denen sie die gestohlenen Informationen auflisten und eine Bitcoin-Zahlung innerhalb von 72 Stunden fordern. Als Beweis stellen sie Datenauszüge auf der Plattform Limewire bereit.

Die Erpressungsmethoden haben sich verschärft: Mandiant registrierte SMS-Nachrichten an Mitarbeiter sowie DDoS-Angriffe auf Unternehmenswebsites. Ende Januar 2026 erschien eine neue Leak-Website mit dem Namen „SHINYHUNTERS“, die mehrere mutmaßliche Opfer der jüngsten Angriffswelle auflistet.

Erweiterte Angriffsmuster bei UNC6671

Parallel agiert die Gruppe UNC6671 mit ähnlichen Methoden, nutzt jedoch andere technische Details. Die Täter verwenden PowerShell-Skripte zum Download sensibler Daten aus SharePoint und OneDrive. Ihre Erpressungs-E-Mails tragen kein Branding und nutzen andere Kommunikationskanäle, was auf unterschiedliche Akteure hindeutet.

Nach den Einbrüchen setzen die Täter aggressive Taktiken ein, darunter direkte Belästigung von Mitarbeitern der betroffenen Organisationen. Die verschiedenen Domain-Registrare und abweichenden Vorgehensweisen legen nahe, dass mehrere Personen oder Gruppen an den Aktivitäten beteiligt sind.

Missbrauch kompromittierter Konten für weitere Angriffe

In mindestens einem dokumentierten Fall nutzten die Angreifer gestohlene E-Mail-Zugänge, um Phishing-Nachrichten an Kontakte aus der Kryptowährungsbranche zu versenden. Die ausgehenden Nachrichten wurden anschließend gelöscht, um die Spuren zu verwischen. Dieses Vorgehen deutet darauf hin, dass die Täter ihre Operationen erweitern und möglicherweise Vertrauensbeziehungen ausnutzen wollen.

Keine Sicherheitslücken bei Anbietern

Mandiant betont ausdrücklich, dass die Kompromittierungen nicht auf technische Schwachstellen in den Produkten oder der Infrastruktur der Cloud-Anbieter zurückzuführen sind. Stattdessen zeigen die Vorfälle die Wirksamkeit von Social Engineering und menschlichen Schwachstellen.

Als Gegenmaßnahme empfehlen die Sicherheitsforscher den Einsatz phishing-resistenter Authentifizierungsmethoden. FIDO2-Sicherheitsschlüssel oder Passkeys bieten im Gegensatz zu Push-Benachrichtigungen oder SMS-Codes Schutz gegen Social-Engineering-Angriffe.

Okta bestätigt Angriffsmuster

Okta veröffentlichte einen eigenen Bericht über Phishing-Werkzeuge, die auf Identitätsanbieter und Kryptowährungsplattformen abzielen. Einige der dokumentierten Aktivitäten überschneiden sich mit den von der Google Threat Intelligence Group verfolgten ShinyHunters-Operationen.

Erkennungsregeln für Google Security Operations

Kunden von Google Security Operations haben Zugriff auf spezialisierte Erkennungsregeln in den Paketen für Okta, Cloud Hacktool und O365. Die Regeln erfassen unter anderem Zugriffe auf Admin-Konsolen, Massenzugriffe auf Dateien via PowerShell, verdächtige Aktionen von anonymisierten IP-Adressen sowie das Löschen von MFA-Benachrichtigungen.

Mandiant hat einen detaillierten Leitfaden mit Härtungsmaßnahmen und Erkennungsmöglichkeiten veröffentlicht. Zudem stellt Google registrierten Nutzern kostenlose Indikatoren für Kompromittierung zur Verfügung, um die betroffenen Aktivitäten zu identifizieren.

Entwicklung der Angriffstaktiken

Die aktuellen Vorfälle ähneln früheren ShinyHunters-Operationen, bei denen bereits Telefonanrufe für den initialen Zugang genutzt wurden. Die Ausweitung auf zusätzliche Cloud-Plattformen zeigt jedoch eine Anpassung der Strategie. Die Angreifer suchen nach vielfältigeren Datenquellen, um den Erpressungsdruck zu erhöhen.

Die gezielte Kontaktaufnahme mit Kryptowährungsunternehmen über kompromittierte Konten stellt eine operative Neuerung dar. Während sich die bisherigen Angriffe auf Organisationen konzentrierten, deutet diese Entwicklung auf eine mögliche Ausrichtung auf Einzelpersonen hin.

Weiterführende Artikel:

Bild/Quelle: https://depositphotos.com/de/home.html

Fachartikel

ShinyHunters: Voice-Phishing-Kampagne zielt auf Cloud-Plattformen ab

ShinyHunters-Angriffe: Mandiant zeigt wirksame Schutzmaßnahmen gegen SaaS-Datendiebstahl

Phishing-Angriff: Cyberkriminelle missbrauchen Microsoft-Infrastruktur für Betrugsmaschen

Wie Angreifer proprietäre KI-Modelle über normale API-Zugriffe stehlen können

KI-Agenten in cyber-physischen Systemen: Wie Deepfakes und MCP neue Sicherheitslücken öffnen

Studien

Deutsche Unicorn-Gründer bevorzugen zunehmend den Standort Deutschland

IT-Modernisierung entscheidet über KI-Erfolg und Cybersicherheit

Neue ISACA-Studie: Datenschutzbudgets werden trotz steigender Risiken voraussichtlich schrumpfen

Cybersecurity-Jahresrückblick: Wie KI-Agenten und OAuth-Lücken die Bedrohungslandschaft 2025 veränderten

![Featured image for “Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum”](https://cdn-ileiehn.nitrocdn.com/EZdGeXuGcNedesCQNmzlOazGKKpdLlev/assets/images/optimized/rev-68905f9/www.all-about-security.de/wp-content/uploads/2025/12/phishing-4.jpg)

Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum

Whitepaper

DigiCert veröffentlicht RADAR-Bericht für Q4 2025

Koordinierte Cyberangriffe auf polnische Energieinfrastruktur im Dezember 2025

Künstliche Intelligenz bedroht demokratische Grundpfeiler

Insider-Risiken in Europa: 84 Prozent der Hochrisiko-Organisationen unzureichend vorbereitet

ETSI veröffentlicht weltweit führenden Standard für die Sicherung von KI

Hamsterrad-Rebell

NIS2: „Zum Glück gezwungen“ – mit OKR-basiertem Vorgehen zum nachhaltigen Erfolg

Cyberversicherung ohne Datenbasis? Warum CIOs und CISOs jetzt auf quantifizierbare Risikomodelle setzen müssen

Identity Security Posture Management (ISPM): Rettung oder Hype?

Platform Security: Warum ERP-Systeme besondere Sicherheitsmaßnahmen erfordern