Die finanziell motivierte Datenerpressungsgruppe ShinyHunters erweitert laut Analysten ihre Angriffstaktiken und richtet ihr Augenmerk verstärkt auf Cloud-Anwendungen von Unternehmen.

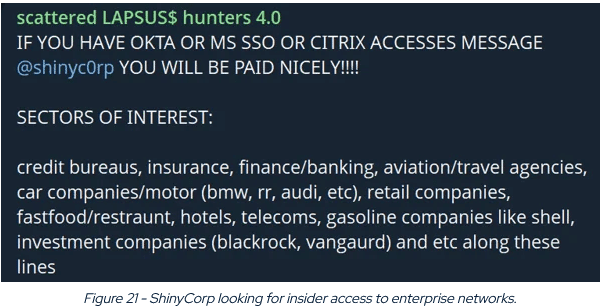

Forscher von EclecticIQ gehen mit hoher Sicherheit davon aus, dass ShinyHunters künftig KI-gestütztes Voice-Phishing, Lieferkettenkompromittierungen und böswillige Insider — etwa Mitarbeiter oder Auftragnehmer mit direktem Netzwerkzugang — zunehmend einsetzt. Offenbar bedient sich die Gruppe dabei auch Mitgliedern der Akteure Scattered Spider und The Com, um Voice-Phishing-Angriffe durchzuführen, die unbefugten Zugang zu Single-Sign-On-Plattformen (SSO) ermöglichen. Betroffen seien insbesondere Einzelhandels-, Luftfahrt- und Telekommunikationsunternehmen; der Zugriff diene dazu, umfangreiche Kundendaten zu exfiltrieren und die Betroffenen anschließend zu erpressen.

EclecticIQ-Analysten beobachten außerdem, dass der Anführer von ShinyHunters, unter dem Namen ShinyCorp bekannt, gestohlene Datensätze aktiv an Ransomware-Partner und andere Kriminelle verkauft — dem Bericht zufolge zu Preisen von mehr als einer Million US-Dollar pro betroffener Firma.

Zielaccounts seien vor allem hochprivilegierte Engineering-Konten auf Plattformen wie Git-Versionskontrolle, BrowserStack, JFrog und Cloud-Projektmanagement-Tools. Durch den Zugriff auf diese Konten sollen CI/CD-Pipelines infiltriert werden; Analysten stufen mit hoher Sicherheit ein, dass dies der Ermöglichung von Supply-Chain-Angriffen dient — einer Taktik, mit der Angreifer viele Unternehmenssysteme über einen einzigen Punkt in der Software-Lieferkette kompromittieren können.

Darüber hinaus berichten die Analysten, dass das Ransomware-as-a-Service-Netzwerk (RaaS) „shinysp1d3r“ aktuell in Entwicklung ist und Funktionen zur Verschlüsselung von VMware-ESXi-Umgebungen enthält. Mit mittlerer Sicherheit erwarten die Experten, dass ShinyHunters diesen Dienst nach dessen Einsatznahme nutzen wird, um seine Opferbasis zu vergrößern, neue Partner zu gewinnen und seine Erpressungsmöglichkeiten auszuweiten.

Struktur und Führung der ShinyHunters

ShinyHunters ist eine finanziell motivierte Bedrohungsgruppe, die erstmals 2020 aufgetaucht ist und unter der Leitung einer Person bekannt als ShinyCorp operiert. Mitglieder der Gruppe sind aktiv in Telegram sowie in englischsprachigen Cybercrime-Foren wie BreachStars, OGUsers und DarkForums. Analysten von EclecticIQ beobachteten, dass ShinyHunters diese Kanäle nutzt, um sensible Daten, die aus verschiedenen Organisationen exfiltriert wurden, zum Verkauf anzubieten oder zu veröffentlichen.

Für die jüngsten Kampagnen im Jahr 2025 identifizierten EclecticIQ-Analysten drei besonders aktive Mitglieder von ShinyHunters. Diese Akteure stehen dem Bericht zufolge in lockeren Verbindungen zu anderen eCrime-Gruppen wie Scattered Spider, The Com und Lapsus$.

Obwohl es Überschneidungen gibt, besteht laut Analysten keine direkte organisatorische Verbindung zwischen ShinyHunters und Scattered Spider. Vielmehr werden Mitglieder von Scattered Spider offenbar teilweise von ShinyHunters angeheuert, um Voice-Call-Phishing und Social-Engineering-Operationen gegen Unternehmen durchzuführen. Solche koordinierten Angriffe richteten sich unter anderem gegen Salesforce-Nutzer in der Luftfahrt- und Einzelhandelsbranche.

Einbindung ins eCrime-Ökosystem

EclecticIQ stuft mit hoher Sicherheit ein, dass ein Akteur unter den Namen Yukari (auch bekannt als Yuki, Yuka, yukimane oder yukafeet) sowohl bei ShinyHunters als auch bei Scattered Spider aktiv ist und sehr wahrscheinlich für initiale Kompromittierungen, SIM-Swapping-Angriffe sowie Voice-Call-Phishing verantwortlich zeichnet.

Die Analysten gehen zudem davon aus, dass ShinyCorp (alias sp1d3rhunters oder shinyc0rp auf Telegram) Cyberkriminelle über Netzwerke wie Scattered Spider und The Com rekrutiert hat. Den ersten Zugriffsoperationen — darunter Brute-Force-Angriffe auf Edge-Netzwerkgeräte (z. B. VPNs oder Firewalls) und die Ausnutzung bekannter Schwachstellen in internetseitig erreichbaren Servern — soll der Akteur Rey, Betreiber des Angel-RaaS-Programms, vorangestellt haben. Ein weiterer Akteur, Sevy, konzentrierte sich laut Bericht auf Social Engineering und leitete Voice-Call-Phishing-Kampagnen gegen Unternehmen.

EclecticIQ bewertet mit hoher Sicherheit, dass Mitglieder von ShinyHunters auch in anderen Cyberkriminellen-Gruppen aktiv sind und Beziehungen zu Ransomware-as-a-Service-Programmen pflegen. Diese überlappenden Mitgliedschaften verankern ShinyHunters im breiteren eCrime-Ökosystem und fördern demnach den Austausch von Werkzeugen, Techniken und operativem Know-how — ein Faktor, der die Effektivität und Erfolgsrate ihrer Angriffe steigern kann.

KI-Sprachagenten und Scattered Spider: Vishing-Kampagnen im großen Stil

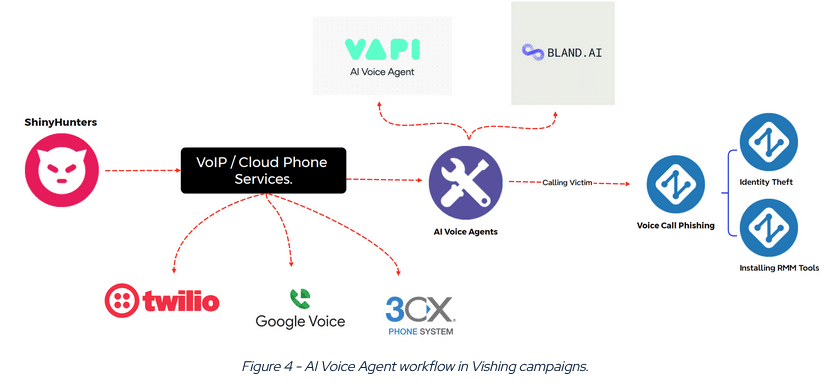

Partner von ShinyHunters setzten für Vishing-Operationen VoIP-Dienste wie Twilio, Google Voice und 3CX ein. Zudem missbrauchten sie KI-gestützte Sprachplattformen wie Vapi und Bland, um Social-Engineering-Anrufe zu automatisieren.

Über Bland AI betrieben die Angreifer KI-Agenten, die ihre Dialoge in Echtzeit anpassten und auf Reaktionen der Opfer eingehen konnten. Das integrierte Sprachmodell ermöglichte realistische Gesprächsverläufe, während Stimme, Geschlecht und Akzent konfigurierbar waren. So wirkten die Anrufe menschlich und überzeugend, was großflächige Vishing-Kampagnen erleichterte.

Ein Beispiel für einen Sprachanruf mit einem P1-Dienst ist im folgenden Video zu sehen:

Laut ShinyCorp werden Voice-Phishing-Angriffe von Mitgliedern der Gruppe Scattered Spider durchgeführt. Zwar organisiert diese eigene Kampagnen, greift jedoch auch auf ausgelagerte Dienste im The-Com-Ökosystem zurück. Dazu zählen Callcenter-Plattformen für Kampagnensteuerung sowie sogenannte P1-Dienste, die über Telegram-Bots automatisierte Phishing-Anrufe abwickeln. Opfer werden dabei oft per Tastendruck zu gefälschten Vorlagen geleitet, die Anmeldedaten abfangen und Authentifizierungen manipulieren.

EclecticIQ-Analysten stellten fest, dass ShinyCorp über den Telegram-Kanal Sim Land (SL) gezielt Spezialisten für Voice-Phishing rekrutierte. Der Kanal dient dem Austausch, Verkauf von Diensten und Kooperation bei SIM-Swapping und Finanzbetrug. ShinyCorp wählte Bewerber nach ihren Social-Engineering-Fähigkeiten aus; einige waren zuvor durch Betrug im Namen von Coinbase oder Apple/Gmail aufgefallen. Am 19. August 2025 übernahm ShinyCorp schließlich die Administration von Sim Land – ein Hinweis auf die enge Verzahnung zwischen ShinyHunters und weiteren eCrime-Akteuren.

Vishing gegen Cloud-Nutzer treibt Erpressungen in Millionenhöhe

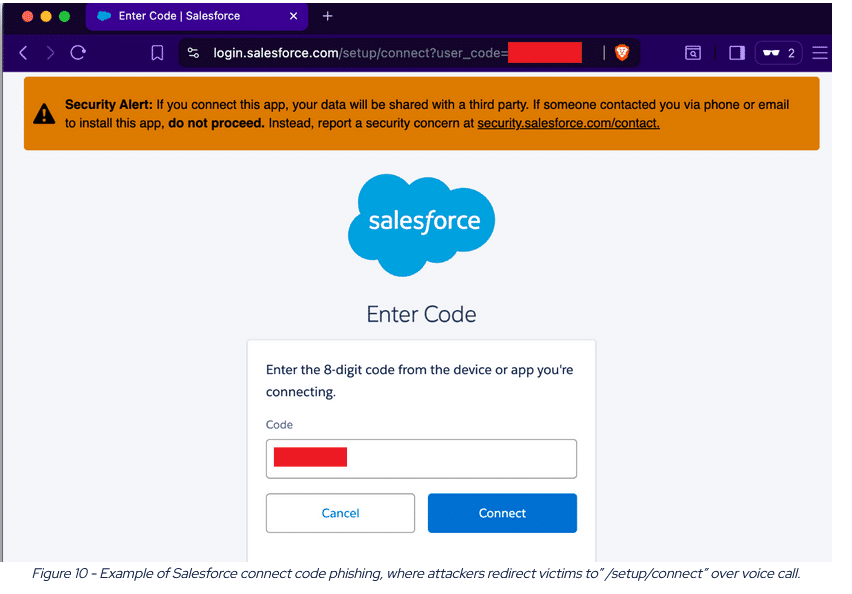

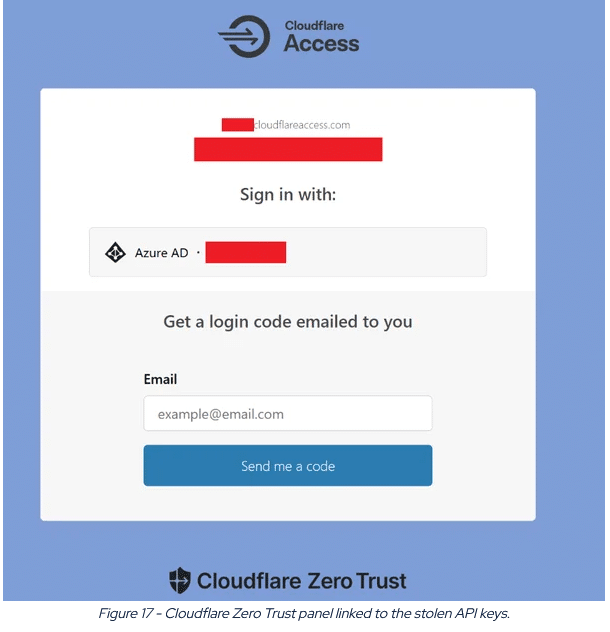

EclecticIQ-Analysten gehen mit hoher Sicherheit davon aus, dass ShinyHunters gezielte Vishing-Operationen nutzte, um Salesforce-Instanzen zu kompromittieren. Die Angreifer gaben sich als IT-Mitarbeiter aus, leiteten Support-Desk-Mitarbeiter auf legitime Verbindungsseiten und veranlassten sie, Codes einzugeben oder eine manipulierte Version des Salesforce Data Loader zu autorisieren. So erhielten die Täter Zugang zu CRM-Dashboards und konnten umfangreiche Daten abziehen sowie lateral in Okta, Microsoft 365 und Amazon S3 verschieben.

Bei veröffentlichten Erpressungsfällen nutzte ShinyHunters den Filesharing-Dienst LimeWire, um Proben gestohlener Daten zu zeigen und siebenstellige Lösegeldforderungen durchzusetzen. In einem dokumentierten Fall exfiltrierten die Angreifer unter anderem 26 GB Benutzerkonten-, 16 GB Kundenkontakt-, 5,5 GB E-Mail- und 4,1 GB Flugdaten sowie 1,3 GB Live-Chat-Protokolle einer Fluggesellschaft.

Die Gruppe setzt verschiedene Vishing-Methoden ein: direkte Datenerfassungsanrufe durch erfahrene Betrüger, vorgetäuschte IT-Hilferufe zur Passwort- oder MFA-Änderung sowie zunehmend KI-gestützte Sprach-Anrufe, die Dialoge in Echtzeit anpassen. Typisch sind ruhiger Ton, glaubhafte Cover-Stories und schrittweises Eskalieren von harmlosen Anfragen zu sensiblen Kontoänderungen — oft mit dem Ziel, OAuth-Zugänge, RMM-Tools oder temporäre Anmeldedaten zu erhalten.

EclecticIQ beobachtet ein einheitliches Muster: Angriffe zielen auf Helpdesk- und Support-Mitarbeiter mit weitreichenden Berechtigungen, nutzen deren Vertrauen und hinterlassen dabei nur geringe digitale Spuren. Die Professionalisierung — von standardisierten Vorwänden hin zu adaptiven, KI-gesteuerten Vishing-Agenten — hat laut Bericht die Skalierbarkeit und Effektivität dieser Erpressungskampagnen deutlich erhöht.

Maßnahmen zur Erkennung und Prävention von ShinyHunters-Angriffen

Analysten von EclecticIQ warnen, dass Angreifer zunehmend Cloud-Anwendungen ins Visier nehmen, um Kundendaten zu exfiltrieren und Erpressungen durchzuführen. Unternehmen sollten strenge Zugriffskontrollen und Überwachung implementieren. Empfohlene Maßnahmen:

Prinzip der geringsten Privilegien:

-

API- und Massen-Exportberechtigungen (z. B. Data Loader) nur für notwendige Rollen zulassen.

-

SSO-integrierte Anwendungen auf übermäßige Rechte prüfen.

SSO- und Cloud-Anwendungen absichern:

-

Hochprivilegierte Konten auf Salesforce, Okta und Microsoft 365 beschränken.

-

Just-In-Time-Zugriffe für sensible Vorgänge einführen.

-

Authentifizierungsprotokolle auf ungewöhnliche Aktivitäten überwachen.

Kontrolle verbundener und Drittanbieter-Anwendungen:

-

Nur geprüfte Cloud-Apps zulassen.

-

Rechte wie „Verbundene Anwendungen verwalten“ auf vertrauenswürdige Administratoren beschränken.

-

Unbenutzte Integrationen regelmäßig widerrufen.

IP- und netzwerkbasierte Einschränkungen:

-

Vertrauenswürdige IP-Bereiche definieren.

-

Zugriff aus unbekannten Netzwerken blockieren oder prüfen, insbesondere kommerzielle VPNs.

Überwachung und Anomalie-Erkennung:

-

Tools wie Salesforce Shield, Okta ThreatInsight und Microsoft-Sicherheitsprotokolle nutzen.

-

Große Datenexporte markieren oder blockieren.

Starke Authentifizierung:

-

MFA für alle SSO-Anwendungen durchsetzen.

-

Benutzer für MFA-Müdigkeit und Social-Engineering sensibilisieren.

-

FIDO2-Sicherheitsschlüssel für sensible Daten implementieren.

Schulung und Sensibilisierung gegen Vishing:

-

Phishing-Simulationen inklusive sprachbasierter Angriffe durchführen.

-

Mitarbeiter anleiten, unerwartete IT-Anrufe über interne Verzeichnisse zu verifizieren.

-

Interne Verifizierungsabfragen für risikoreiche Aktionen einführen (z. B. Code-Phrase oder Videoidentifikation).

-

Auf gängige Vishing-Vorwände wie dringende Konsequenzen oder gefälschte MFA-Anfragen aufmerksam machen.

Sicherheitsüberwachung und Warnmeldungen:

-

SIEM- und SOAR-Tools zur Überwachung von Anmeldungen und Service-Desk-Aktivitäten einsetzen.

-

Warnmeldungen konfigurieren für:

-

Passwort-Zurücksetzungen bei privilegierten Konten

-

Neue oder geänderte MFA-Registrierungen

-

Mehrere fehlgeschlagene Anmeldungen vor erfolgreicher Zurücksetzung

-

Anzeichen von MFA-Müdigkeit

-

-

Alle ungewöhnlichen Ereignisse sollten von Sicherheitsteams überprüft werden.

Fachartikel

ShinyHunters-Angriffe: Mandiant zeigt wirksame Schutzmaßnahmen gegen SaaS-Datendiebstahl

Phishing-Angriff: Cyberkriminelle missbrauchen Microsoft-Infrastruktur für Betrugsmaschen

Wie Angreifer proprietäre KI-Modelle über normale API-Zugriffe stehlen können

KI-Agenten in cyber-physischen Systemen: Wie Deepfakes und MCP neue Sicherheitslücken öffnen

Sicherheitslücke in Cursor-IDE: Shell-Befehle werden zur Angriffsfläche

Studien

Deutsche Unicorn-Gründer bevorzugen zunehmend den Standort Deutschland

IT-Modernisierung entscheidet über KI-Erfolg und Cybersicherheit

Neue ISACA-Studie: Datenschutzbudgets werden trotz steigender Risiken voraussichtlich schrumpfen

Cybersecurity-Jahresrückblick: Wie KI-Agenten und OAuth-Lücken die Bedrohungslandschaft 2025 veränderten

![Featured image for “Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum”](https://cdn-ileiehn.nitrocdn.com/EZdGeXuGcNedesCQNmzlOazGKKpdLlev/assets/images/optimized/rev-68905f9/www.all-about-security.de/wp-content/uploads/2025/12/phishing-4.jpg)

Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum

Whitepaper

DigiCert veröffentlicht RADAR-Bericht für Q4 2025

Koordinierte Cyberangriffe auf polnische Energieinfrastruktur im Dezember 2025

Künstliche Intelligenz bedroht demokratische Grundpfeiler

Insider-Risiken in Europa: 84 Prozent der Hochrisiko-Organisationen unzureichend vorbereitet

ETSI veröffentlicht weltweit führenden Standard für die Sicherung von KI

Hamsterrad-Rebell

NIS2: „Zum Glück gezwungen“ – mit OKR-basiertem Vorgehen zum nachhaltigen Erfolg

Cyberversicherung ohne Datenbasis? Warum CIOs und CISOs jetzt auf quantifizierbare Risikomodelle setzen müssen

Identity Security Posture Management (ISPM): Rettung oder Hype?

Platform Security: Warum ERP-Systeme besondere Sicherheitsmaßnahmen erfordern