Sicherheitsexperten haben ein ausgeklügeltes System entdeckt, das die DNS-Einstellungen von Routern manipuliert und Nutzer unbemerkt auf andere Websites umleitet. Das Netzwerk nutzt Server des Hosting-Anbieters Aeza International und bleibt durch technische Tricks bei Tests unsichtbar.

DNS-Manipulation über Router-Kompromittierung

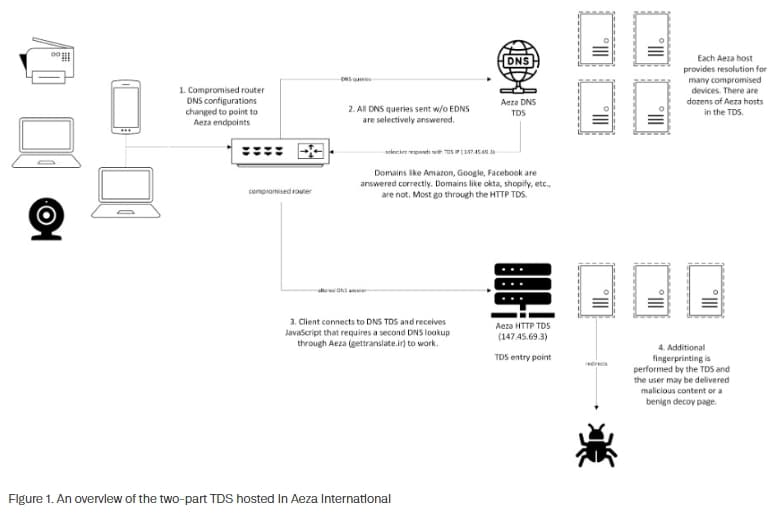

Die Auflösung von Domainnamen erfolgt normalerweise über das offizielle DNS-System. Wenn jedoch die DNS-Einstellungen eines Routers verändert werden, können Nutzer auf völlig andere IP-Adressen geleitet werden als beabsichtigt. Forscher haben nun Router identifiziert, deren Konfiguration so angepasst wurde, dass sie DNS-Server von Aeza International (AS210644) verwenden – einem Hosting-Anbieter, gegen den die US-Regierung im Juli 2025 Sanktionen verhängt hat.

Alle Geräte hinter einem solchen Router nutzen nicht mehr die DNS-Server des lokalen Internetanbieters, sondern die vom Angreifer kontrollierten Server. Diese liefern gezielt veränderte Antworten und leiten Nutzer zu ausgewählten Inhalten weiter. Ergänzt wird das System durch ein HTTP-basiertes Traffic Distribution System (TDS), das Nutzerprofile erstellt und gezielt weiterleitet.

Die Kombination aus alternativem DNS, TDS und einem technischen Kniff zur Vermeidung von Sicherheitsüberprüfungen ermöglichte den jahrelangen Betrieb ohne Entdeckung.

Grafik Quelle: Infoblox

Affiliate-Marketing als Geschäftsmodell

Die Betreiber des Systems verfolgen offenbar finanzielle Interessen im Affiliate-Marketing-Bereich. Seit Mitte 2022 wird Nutzerverkehr über sogenannte Smartlinks zu Werbeplattformen umgeleitet. Diese Mechanismen identifizieren Geräte und führen Nutzer zu kommerziellen Inhalten – häufig jedoch zu Schadsoftware oder Betrugsversuchen.

Obwohl die dokumentierten Aktivitäten im Werbebereich liegen, besteht theoretisch die Möglichkeit weitreichenderer Eingriffe. Als vertrauenswürdige Instanz könnte der Betreiber DNS-Einträge beliebiger Domains manipulieren und Man-in-the-Middle-Angriffe auf Websites sowie kritische Anwendungen durchführen.

Funktionsweise des Schatten-Netzwerks

Das Netzwerk umfasst Dutzende rekursive DNS-Resolver. Jedem kompromittierten Router wird ein Paar dieser Server zugewiesen. Die Antworten enthalten eine Time-to-Live (TTL) von lediglich 20 Sekunden, was regelmäßige Verbindungen zu den Aeza-Servern erzwingt und die Nachvollziehbarkeit erschwert.

Die Manipulation der Antworten erfolgt abhängig vom abgefragten Domainnamen, dem Standort des Routers, zeitlichen Abständen zwischen Anfragen und Zufallsfaktoren. Sehr bekannte Domains wie Google oder Facebook werden meist korrekt aufgelöst. Andere beliebte oder für kritische Dienste relevante Domains werden jedoch verändert – beispielsweise shopify.com oder okta.com.

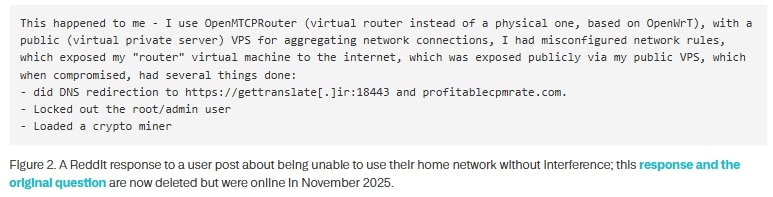

Ein Reddit-Nutzer beschrieb Anfang 2025 seine Erfahrungen mit dem Titel „HELP im going insane“. Anwender berichteten über Probleme beim Zugriff auf Google Sheets oder ständige Umleitungen in Chrome. Diese Berichte deuten darauf hin, dass in manchen Fällen auch verschlüsseltes DNS-over-HTTPS (DoH) umgangen wurde – möglicherweise durch deaktivierte Sicherheitsoptionen oder zusätzliche Gerätekompromittierungen.

Grafik Quelle: Infoblox

Technischer Schutzmechanismus gegen Entdeckung

Ein zentraler Aspekt des Systems ist seine Tarnung gegenüber Sicherheitsanalysen. Die DNS-Server antworten nur auf Anfragen in einem bestimmten Format. Standardabfragen an einen der Nameserver, etwa 89.208.105.113, führen zu Fehlermeldungen über ein fehlerhaftes Nachrichtenpaket.

Die Lösung: Anfragen müssen ohne die Extension Mechanisms for DNS (EDNS0) gesendet werden. Diese Erweiterung wurde vor über zehn Jahren eingeführt und ist Standard in modernen DNS-Implementierungen. Da die meisten DNS-Resolver EDNS0 aktiviert haben, scheitern reguläre Abfragen an die Aeza-Server.

Eine erfolgreiche Abfrage lässt sich über die Kommandozeile mit folgendem Befehl auslösen:

dig +noedns @89.208.105.113 shopify.comAnfang November 2025 identifizierten Forscher über drei Dutzend Resolver des Systems, darunter die IP-Adressen 104.238.29.136, 138.124.101.153, 193.233.232.229, 45.80.228.233 und 89.208.103.145.

Die sinkende Zahl von Routern ohne EDNS0-Unterstützung könnte den Betrieb einschränken. Gleichzeitig ist bekannt, dass die Betreiber kontinuierlich nach neuen angreifbaren Routern suchen.

Das HTTP-basierte Traffic Distribution System

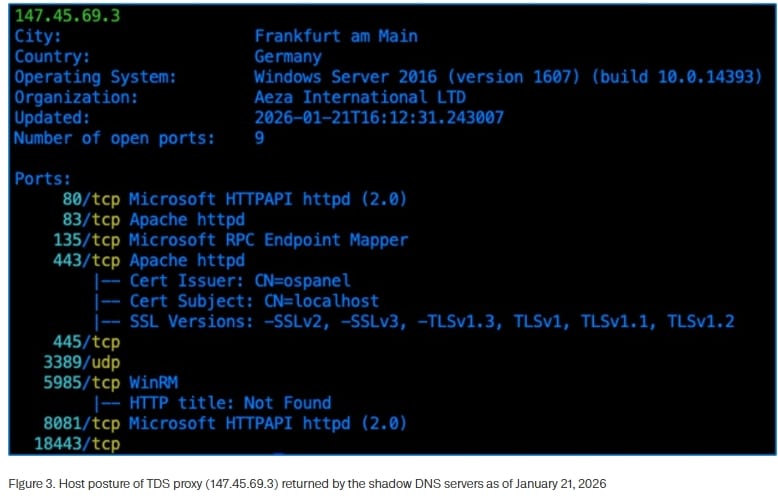

Verbindet sich der Browser eines Nutzers mit einer manipulierten IP-Adresse wie 147.45.69.3, wird das Gerät zunächst analysiert und bei Erfüllung bestimmter Kriterien weitergeleitet. Diese IP-Adresse fungiert als Proxy für das HTTP-TDS.

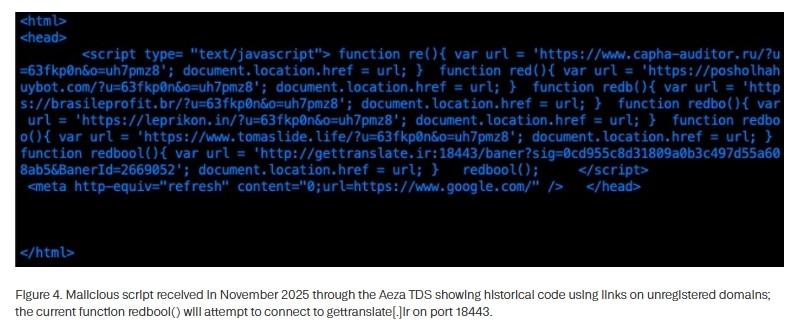

Bei der Verbindung wird eine JavaScript-Datei übermittelt, die zusätzliche DNS-Abfragen enthält. Diese prüfen, ob das Gerät tatsächlich hinter einem kompromittierten Router steht. Dies geschieht durch URLs mit Domainnamen, die nicht auflösbar sein sollten, beispielsweise gettranslate.ir. Schlägt die Auflösung fehl, leitet das Skript den Nutzer zu www.google.com weiter.

Analysierte Skripte enthielten offenbar veralteten Code mit URLs zu nie registrierten Domains. Kann das Gerät gettranslate.ir nicht auflösen und keine Verbindung über Port 18443 herstellen, erfolgt eine Aktualisierung mit Weiterleitung zur Google-Startseite.

Bei erfolgreicher Erstverbindung folgt eine weitere Umleitung zu Affiliate-Marketing-Plattformen. Von der URL http://gettranslate.ir:18443/baner?sig=ded8deb7ff580788cc58cbbf5508f3bf&BanerId=347333 erfolgte eine Weiterleitung zu einem Adtech-TDS über www.effectivegatecpm.com/bag4ni13i?key=cef13d2e5a9d1e200a50a6b3834cc7a9. Von dort wurde der Traffic weiterverkauft und verschiedene Werbeanzeigen ausgeliefert.

Trotz dieser mehrfachen Überprüfungen landeten Browser häufig auf der ursprünglich angeforderten Website oder wurden zu Google umgeleitet. In einigen Fällen führte der direkte Besuch der TDS-IP-Adresse zu einer sofortigen Smartlink-Weiterleitung. Beispielsweise leitete die Verbindung zu 89.208.107.49:8081 zu einem Smartlink über jackpotshop.life weiter, gehostet in AS6898.

Grafik Quelle: Infoblox

Grafik Quelle: Infoblox

Mögliche weitere Auswirkungen

Die dokumentierten Untersuchungen zeigen hauptsächlich Weiterleitungen zu Werbeplattformen. Der entdeckte Reddit-Thread deutete jedoch auf zusätzliche Aktivitäten hin, darunter die Installation von Bitcoin-Minern und Aussperrung von Administratoren.

Die Kontrolle über DNS-Auflösungen bietet weitreichende Möglichkeiten über reine Werbezustellung hinaus. Angreifer können gezielt Anfragen für kritische Dienste ohne SSL-Schutz manipulieren oder den Zugriff auf Ressourcen blockieren. Die DNSChanger-Malware, entwickelt von einem estnischen Unternehmen, verhinderte beispielsweise Antiviren-Updates auf infizierten Systemen. Das FBI beschlagnahmte 2011 die Kontrollserver und klagte Verantwortliche an.

Kürzlich veröffentlichte ESET Research Erkenntnisse zu einem chinesischen Akteur, der DNS-Resolver-Einstellungen manipulierte und Software-Updates ins Visier nahm. Die Möglichkeit, den Zeitpunkt von Updates zu bestimmen und modifizierte Versionen zu liefern, ermöglicht laterale Bewegungen innerhalb von Netzwerken. DNS wird zudem für Service-Discovery, Systemprüfungen, Vertrauensbildung und Verbindungsaufbau in allen Bereichen der Internetkommunikation genutzt.

Auswirkungen auf DNS-Forschung

Overlay-Netzwerke wie das beschriebene können auch die DNS-Forschung beeinflussen, da falsche Einträge in Datenbanken gelangen. Viele kommerzielle Quellen für passives DNS basieren auf der Erfassung von „Port 53“-Traffic. Dabei werden Antworten autoritativer Nameserver des globalen DNS mit Antworten alternativer Resolver vermischt. Ohne Kenntnis über die Art der genutzten DNS-Daten können Forscher fehlerhafte Schlussfolgerungen ziehen.

Im vorliegenden Fall half eine „Port 53“-Sammlung eines Drittanbieters bei der Entdeckung des Overlay-Netzwerks. In dieser Datenbank fanden sich Domains des Kimwolf-Botnetzes, die fälschlich zu 89.208.107.49 auflösten – eine IP-Adresse, die bereits seit Jahren beobachtet wurde. Parallel dazu wurden rätselhafte DNS-Auflösungen für Domains wie gettranslate.ir untersucht. Nach Entdeckung des EDNS0-Tricks ließen sich die Zusammenhänge klären.

Fazit

Das Aeza-Schatten-TDS zeigt, wie durch Kombination etablierter Techniken und gezielter Verschleierung ein System über Jahre unentdeckt bleiben kann. Die Kontrolle über DNS-Resolver versetzt Betreiber in eine einflussreiche Position mit Zugriff auf alle Netzwerkkommunikation betroffener Geräte. Das Design ist zwar nicht hochkomplex, aber effektiv umgesetzt und mit angemessener Infrastruktur ausgestattet.

Auch interessant:

Fachartikel

Schatten-DNS-Netzwerk nutzt kompromittierte Router für verdeckte Werbeumleitung

Performance-Boost für C#: Integration von Rust über FFI bringt sechsfache Beschleunigung

KI-gestützte DNS-Sicherheit: Autoencoder-Technologie optimiert Tunneling-Erkennung

Millionen Webserver legen sensible Git-Daten offen – Sicherheitslücke durch Fehlkonfiguration

Neue Apple Pay-Betrugsmasche: Gefälschte Support-Anrufe zielen auf Zahlungsdaten ab

Studien

Sicherheitsstudie 2026: Menschliche Faktoren übertreffen KI-Risiken

Studie: Unternehmen müssen ihre DNS- und IP-Management-Strukturen für das KI-Zeitalter neu denken

Deutsche Unicorn-Gründer bevorzugen zunehmend den Standort Deutschland

IT-Modernisierung entscheidet über KI-Erfolg und Cybersicherheit

Neue ISACA-Studie: Datenschutzbudgets werden trotz steigender Risiken voraussichtlich schrumpfen

Whitepaper

KuppingerCole legt Forschungsagenda für IAM und Cybersecurity 2026 vor

IT-Budgets 2026 im Fokus: Wie Unternehmen 27 % Cloud-Kosten einsparen können

DigiCert veröffentlicht RADAR-Bericht für Q4 2025

Koordinierte Cyberangriffe auf polnische Energieinfrastruktur im Dezember 2025

Künstliche Intelligenz bedroht demokratische Grundpfeiler

Hamsterrad-Rebell

KI‑basierte E‑Mail‑Angriffe: Einfach gestartet, kaum zu stoppen

NIS2: „Zum Glück gezwungen“ – mit OKR-basiertem Vorgehen zum nachhaltigen Erfolg

Cyberversicherung ohne Datenbasis? Warum CIOs und CISOs jetzt auf quantifizierbare Risikomodelle setzen müssen

Identity Security Posture Management (ISPM): Rettung oder Hype?