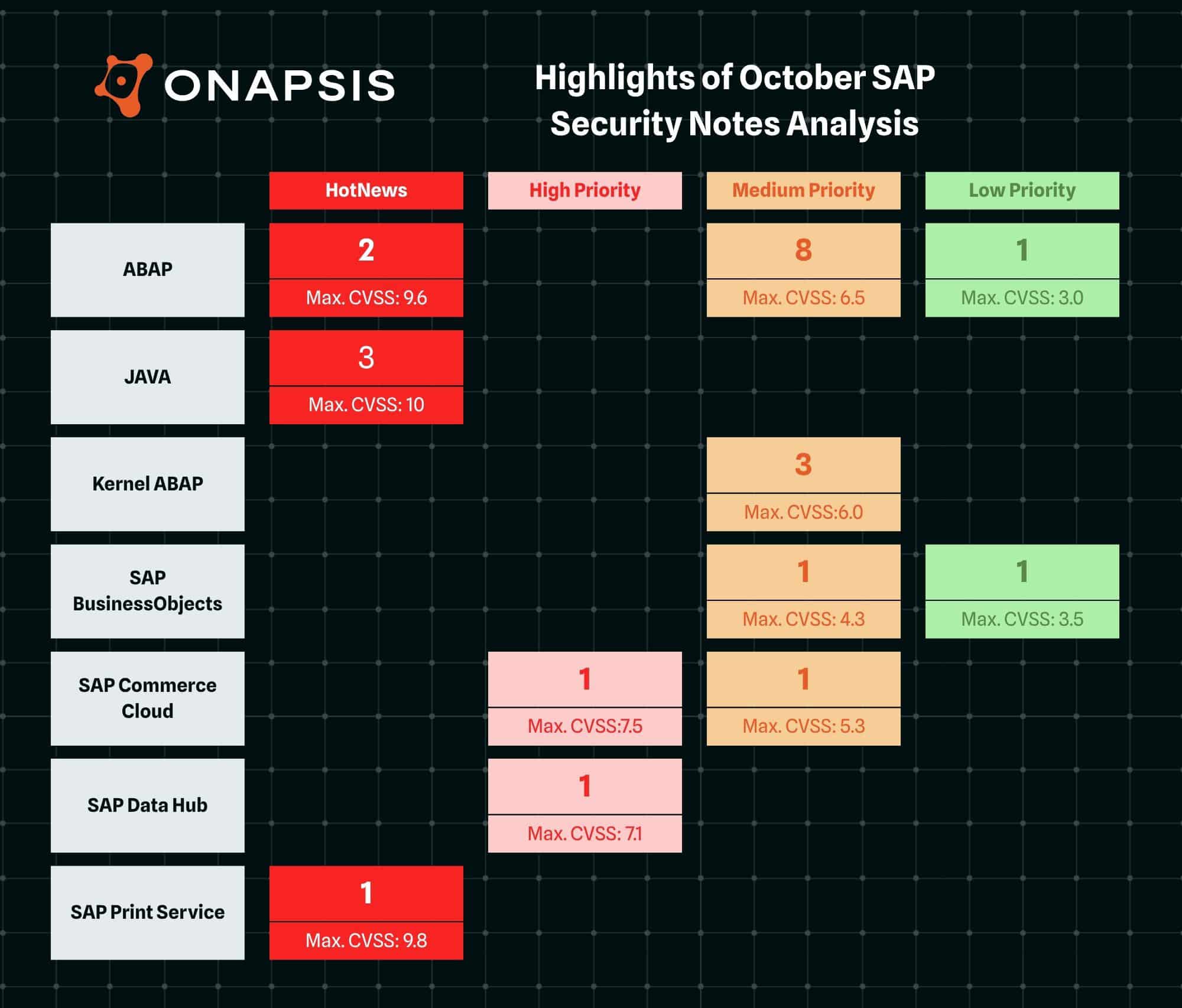

SAP hat im Rahmen des Patch Days im Oktober 2025 insgesamt 23 neue und aktualisierte Sicherheitshinweise veröffentlicht. Darunter befinden sich sechs HotNews-Hinweise sowie zwei Hinweise mit hoher Priorität.

Besonders hervorgehoben wird ein HotNews-Hinweis zur unsicheren Deserialisierung, der in Zusammenarbeit mit den Onapsis Research Labs erstellt wurde und zusätzliche Empfehlungen zur Verbesserung der Systemsicherheit enthält.

Die Onapsis Research Labs haben SAP zudem bei der Behebung von drei neuen Sicherheitslücken unterstützt, die in zwei HotNews-Hinweisen und einem Hinweis mittlerer Priorität behandelt werden.

Insgesamt stammen vier der 14 neuen Sicherheitshinweise direkt aus der Zusammenarbeit zwischen SAP und Onapsis.

Die HotNews-Hinweise im Detail

Der SAP-Sicherheitshinweis #3660659 mit einem CVSS-Score von 10,0 bietet zusätzlichen Schutz für eine Reihe von Sicherheitslücken aufgrund unsicherer Deserialisierung, die in den letzten Monaten in SAP NetWeaver AS Java entdeckt und einzeln gepatcht wurden. Die letzte Sicherheitslücke wurde am SAP-Patch-Day im September mit dem SAP-Sicherheitshinweis #3634501 gepatcht. Die zusätzliche Schutzebene basiert auf der Implementierung eines JVM-weiten Filters (jdk.serialFilter), der die Deserialisierung bestimmter Klassen verhindert. Die Liste der empfohlenen zu blockierenden Klassen und Pakete wurde in Zusammenarbeit mit ORL definiert und ist in einen obligatorischen und einen optionalen Abschnitt unterteilt.

Onapsis hat bereits ein Modul für seine Kunden veröffentlicht, das die korrekte Implementierung der Note überprüft. Zunächst wird sichergestellt, dass die SAP NetWeaver- und die SAP Java Virtual Machine (JVM)-Version aktuell genug sind, um diese Sicherheitsfunktion nutzen zu können. Anschließend wird überprüft, ob die in der SAP-Sicherheitsmitteilung #3660659 bereitgestellten Sicherheitspatches implementiert sind. Ist dies nicht der Fall, überprüft das Modul die Implementierung der von SAP vorgeschlagenen temporären Abhilfe und überprüft, ob der Filter eingerichtet ist und ordnungsgemäß funktioniert, wobei insbesondere nach Tippfehlern gesucht wird, die ihn beeinträchtigen könnten. Schließlich vergleicht das Modul die Liste der blockierten Elemente des Filters mit den von SAP empfohlenen Listen der obligatorischen und optionalen Klassen.

Das ORL-Team unterstützte SAP bei der Behebung einer kritischen Directory-Traversal-Sicherheitslücke im SAP Print Service. Die SAP-Sicherheitsmitteilung #3630595 mit einem CVSS-Score von 9,8 beschreibt, dass die Sicherheitslücke es nicht authentifizierten Angreifern ermöglicht, Directory Climbing durchzuführen und Systemdateien zu überschreiben. Ein erfolgreicher Angriff kann erhebliche Auswirkungen auf die Vertraulichkeit, Integrität und Verfügbarkeit der Anwendung haben.

SAP Security Note #3647332 mit einem CVSS-Score von 9,0 behebt eine Schwachstelle beim uneingeschränkten Hochladen von Dateien in SAP Supplier Relationship Management (SRM). Das ORL-Team stellte fest, dass die Anwendung aufgrund fehlender Überprüfung des Dateityps oder -inhalts einem authentifizierten Angreifer das Hochladen beliebiger Dateien ermöglicht. Diese Dateien könnten ausführbare Dateien enthalten, die Malware hosten. Wenn sie vom Benutzer heruntergeladen und ausgeführt werden, könnte dies erhebliche Auswirkungen auf die Vertraulichkeit, Integrität und Verfügbarkeit der Anwendung haben.

SAP Security Note #3634501 mit einem CVSS-Score von 10,0 wurde ursprünglich am SAP Patch Day im September in Zusammenarbeit mit Onapsis veröffentlicht. SAP hat nun einen Verweis auf die neue Empfehlung zur Absicherung in der SAP-Note #3660659 hinzugefügt.

Die SAP-Sicherheitshinweise #3643865 mit einem CVSS-Score von 9,9 und #3302162 mit einem CVSS-Score von 9,6 wurden nur um geringfügige Textänderungen erweitert, die keine Maßnahmen seitens der Kunden erfordern.

Die High Priority Notes im Detail

SAP Security Note #3664466 mit einem CVSS-Score von 7,5 behebt eine Denial-of-Service-Sicherheitslücke in SAP Commerce Cloud (Suche und Navigation). Die Anwendung verwendet eine anfällige Version des Jetty-Webservers, die durch einen Fehler im HTTP/2-Protokoll verursacht wird. Die Schwachstelle ermöglicht es einem böswilligen Client, weitere Streams zu öffnen und manipulierte Anfragen zu senden, die dazu führen können, dass der Server die Streams zurücksetzt und innerhalb kurzer Zeit übermäßig viele Ressourcen verbraucht.

SAP Security Note #3658838 mit einem CVSS-Score von 7,1 behebt eine Schwachstelle in SAP Datahub Suite, die durch die Apache CXF 3.5.1-Bibliotheken mit JMS/JNDI-Konfiguration verursacht wird. Ohne Patch kann ein nicht authentifizierter Benutzer JMS konfigurieren und bösartige RMI/LDAP-Endpunkte (CVE-2025-48913) bereitstellen, die eine Schwachstelle bei der Codeausführung ausnutzen könnten. Der Patch enthält die Version 3.6.8 von Apache CXF, die nicht anfällig für CVE-2025-48913 ist.

Beitrag von Onapsis

Zusätzlich zu drei HotNews Notes unterstützte das Onapsis Research Labs (ORL) SAP bei der Behebung einer Sicherheitslücke mit mittlerer Priorität. Das ORL-Team identifizierte einen ferngesteuerten Funktionsbaustein in SAP Financial Service Claims Management, der authentifizierten Angreifern ohne Administratorrechte die Auflistung gültiger Benutzerkonten ermöglicht. Die SAP-Sicherheitsmitteilung #3656781 mit einem CVSS-Score von 4,3 behebt die Schwachstelle durch die Durchsetzung geeigneter Berechtigungen und Änderungen in der zurückgegebenen Fehlerantwort des Funktionsbausteins.

Zusammenfassung und Schlussfolgerungen

Aufgrund der zunehmenden Anzahl aktiver Exploits von SAP-Sicherheitslücken ist es wichtig, über mehrere Verteidigungslinien zu verfügen. Kunden von SAP NetWeaver AS Java sollten daher unbedingt die SAP-Sicherheitsmitteilung #3660659 implementieren, die ein weiteres gutes Beispiel für die erfolgreiche Zusammenarbeit von SAP mit Onapsis ist.

| SAP Note | Type | Description | Priority | CVSS |

| 3634501 | Update | [CVE-2025-42944] Insecure Deserialization vulnerability in SAP Netweaver (RMI-P4) BC-JAS-COR-RMT |

HotNews | 10.0 |

| 3660659 | New | [CVE-2025-42944] Security Hardening for Insecure Deserialization in SAP NetWeaver AS Java BC-JAS-COR |

HotNews | 10.0 |

| 3643865 | Update | [CVE-2025-42922] Insecure File Operations vulnerability in SAP NetWeaver AS Java (Deploy Web Service) BC-JAS-DPL |

HotNews | 9.9 |

| 3630595 | New | [CVE-2025-42937] Directory Traversal vulnerability in SAP Print Service BC-CCM-PRN |

HotNews | 9.8 |

| 3302162 | Update | [CVE-2023-27500] Directory Traversal vulnerability in SAP NetWeaver AS for ABAP and ABAP Platform BC-DOC-RIT |

HotNews | 9.6 |

| 3647332 | New | [CVE-2025-42910] Unrestricted File Upload Vulnerability in SAP Supplier Relationship Management SRM-UIA-SHP-BD |

HotNews | 9.0 |

| 3664466 | New | [CVE-2025-5115] Denial of service (DOS) in SAP Commerce Cloud (Search and Navigation) CEC-SCC-COM-SRC-SER |

High | 7.5 |

| 3658838 | New | [CVE-2025-48913]Security Misconfiguration vulnerability in SAP Data Hub Integration Suite CEC-SCC-INT-HUB |

High | 7.1 |

| 3635587 | Update | [CVE-2025-42912] Missing Authorization check in SAP HCM (My Timesheet Fiori 2.0 application) PA-FIO-TS |

Medium | 6.5 |

| 3643832 | Update | [CVE-2025-42917] Missing Authorization check in SAP HCM (Approve Timesheets Fiori 2.0 application) PA-FIO-TS |

Medium | 6.5 |

| 3503138 | Update | [CVE-2025-0059] Information Disclosure vulnerability in SAP NetWeaver Application Server ABAP (applications based on SAP GUI for HTML) BC-FES-WGU |

Medium | 6.0 |

| 3652788 | New | [CVE-2025-42901] Code Injection vulnerability in SAP Application Server for ABAP (BAPI Browser) BC-MID-API |

Medium | 5.4 |

| 3642021 | New | [CVE-2025-42908] Cross-Site Request Forgery (CSRF) vulnerability in SAP NetWeaver Application Server for ABAP BC-ABA-SC |

Medium | 5.4 |

| 3409013 | Update | [CVE-2025-42915] Missing Authorization Check in Fiori app (Manage Payment Blocks) FI-FIO-AP-PAY |

Medium | 5.4 |

| 3627308 | New | [CVE-2025-42902] Memory Corruption vulnerability in SAP Netweaver AS ABAP and ABAP Platform BC-SEC-LGN |

Medium | 5.3 |

| 3634724 | New | [CVE-2025-42906] Directory Traversal vulnerability in SAP Commerce Cloud CEC-SCC-PLA-PL |

Medium | 5.3 |

| 3656781 | New | [CVE-2025-42903] User Enumeration and Sensitive Data Exposure via RFC Function in SAP Financial Service Claims Management FS-CM |

Medium | 4.3 |

| 3625683 | New | [CVE-2025-42939] Missing Authorization Check in SAP S/4HANA (Manage Processing Rules – For Bank Statements) FI-FIO-AR-PAY |

Medium | 4.3 |

| 3577131 | New | [CVE-2025-31331] Authorization Bypass vulnerability in SAP NetWeaver CA-GTF-TS-GMA |

Medium | 4.3 |

| 3623504 | Update | [CVE-2025-42918] Missing Authorization check in SAP NetWeaver Application Server for ABAP (Background Processing) BC-CCM-BTC |

Medium | 4.3 |

| 3540622 | Update | [CVE-2025-42907] Server-Side Request Forgery in SAP BI Platform BI-BIP-SRV |

Medium | 4.3 |

| 3617142 | New | [CVE-2025-31672] Deserialization Vulnerability in SAP BusinessObjects (Web Intelligence and Platform Search) BI-RA-WBI |

Medium | 3.5 |

| 3643871 | New | [CVE-2025-42909] Security Misconfiguration vulnerability in SAP Cloud Appliance Library Appliances BC-VCM-CAL |

Medium | 3.0 |

Fachartikel

RC4-Deaktivierung – so müssen Sie jetzt handeln

Plattform-Engineering im Wandel: Was KI-Agenten wirklich verändern

KI-Agenten im Visier: Wie versteckte Web-Befehle autonome Systeme manipulieren

Island und AWS Security Hub: Kontrollierte KI-Nutzung und sicheres Surfen im Unternehmensumfeld

Wie das iOS-Exploit-Kit Coruna zum Werkzeug staatlicher und krimineller Akteure wurde

Studien

KI als Werkzeug für schnelle, kostengünstige Cyberangriffe

KI beschleunigt Cyberangriffe: IBM X-Force warnt vor wachsenden Schwachstellen in Unternehmen

Finanzsektor unterschätzt Cyber-Risiken: Studie offenbart strukturelle Defizite in der IT-Sicherheit

CrowdStrike Global Threat Report 2026: KI beschleunigt Cyberangriffe und weitet Angriffsflächen aus

IT-Sicherheit in Großbritannien: Hohe Vorfallsquoten, steigende Budgets – doch der Wandel stockt

Whitepaper

Cloudflare Threat Report 2026: Ransomware beginnt mit dem Login – KI und Botnetze treiben die Industrialisierung von Cyberangriffen

EBA-Folgebericht: Fortschritte bei IKT-Risikoaufsicht unter DORA – weitere Harmonisierung nötig

Böswillige KI-Nutzung erkennen und verhindern: Anthropics neuer Bedrohungsbericht mit Fallstudien

Third Party Risk Management – auch das Procurement benötigt technische Unterstützung

EU-Toolbox für IKT-Lieferkettensicherheit: Gemeinsamer Rahmen zur Risikominderung

Hamsterrad-Rebell

Incident Response Retainer – worauf sollte man achten?

KI‑basierte E‑Mail‑Angriffe: Einfach gestartet, kaum zu stoppen

NIS2: „Zum Glück gezwungen“ – mit OKR-basiertem Vorgehen zum nachhaltigen Erfolg

Cyberversicherung ohne Datenbasis? Warum CIOs und CISOs jetzt auf quantifizierbare Risikomodelle setzen müssen