Fast ein Drittel aller SAP-Sicherheitspatches im Jahr 2025 entfiel auf fehlende Autorisierungsprüfungen. Parallel verschärfen Zero-Day-Exploits die Bedrohungslage für Unternehmen, die ihre SAP-Landschaften nicht zeitnah absichern. Eine Analyse der Schwachstellenlandschaft zeigt: Die Kombination aus strukturellen Schutzdefiziten und hochkritischen Deserialisierungs-Bugs stellt IT-Sicherheitsverantwortliche vor erhebliche Herausforderungen.

Schwachstellenverteilung: Drei Kategorien dominieren

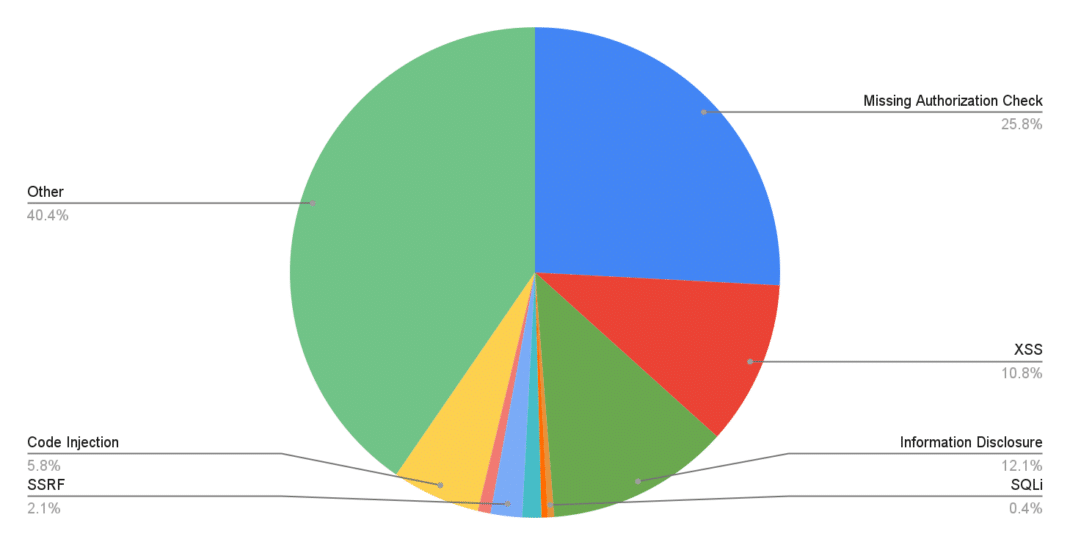

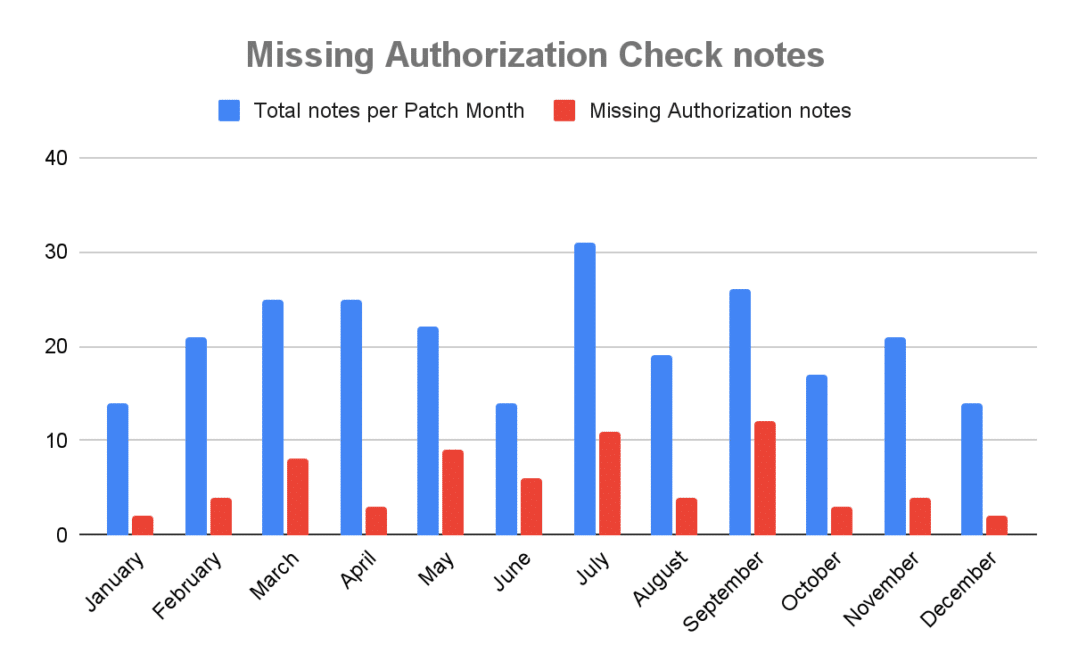

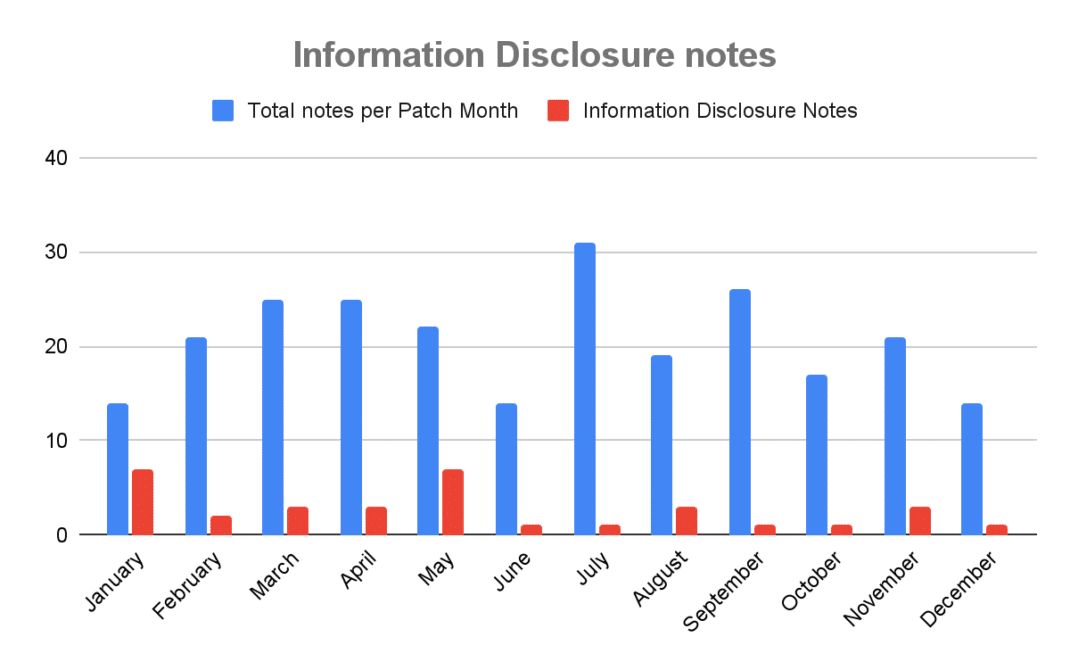

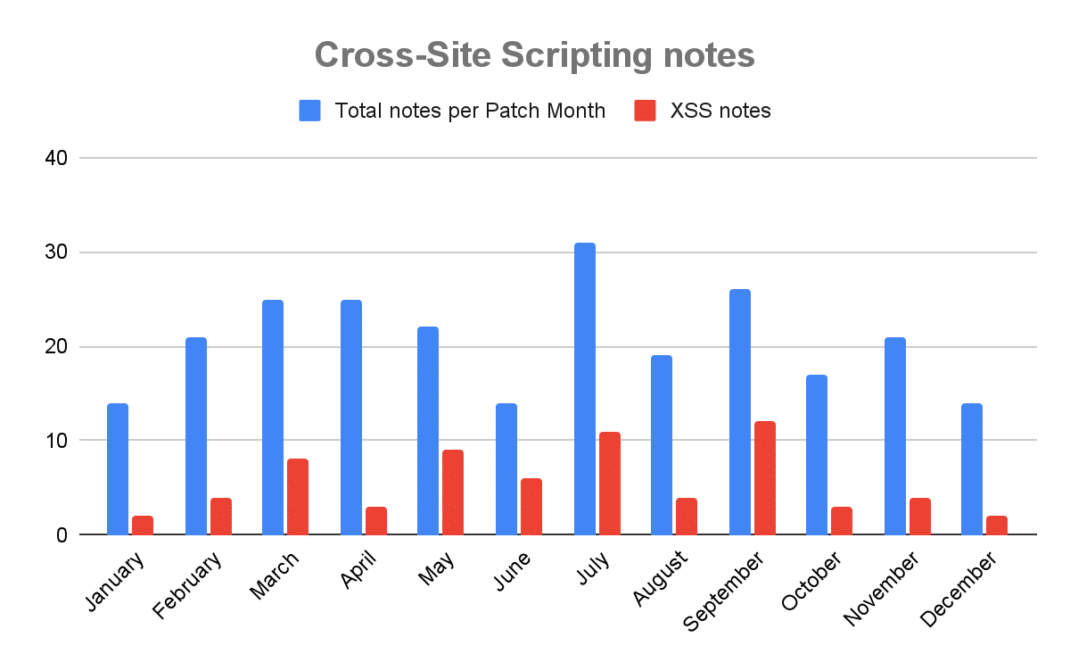

Die Auswertung der monatlichen SAP-Patch-Days 2025 durch Onapsis Research Labs offenbart klare Muster in der Schwachstellenverteilung. Unzureichende Autorisierungsprüfungen stehen mit 31 Prozent an erster Stelle, gefolgt von Informationsweitergabe (12 Prozent) und Cross-Site-Scripting-Anfälligkeiten (11 Prozent). Die verbleibenden 48 Prozent verteilen sich auf diverse Kategorien wie Deserialisierungsfehler, Path-Traversal-Lücken und Open-Redirect-Schwachstellen.

Diese Verteilung reflektiert ein grundsätzliches Problem: Zahlreiche SAP-Funktionalitäten verfügen standardmäßig über keinen ausreichenden Schutz vor unbefugtem Zugriff. In einigen Monaten, beispielsweise im September, machten Autorisierungslücken die Hälfte sämtlicher Sicherheitshinweise aus.

Fehlende Autorisierungsprüfungen gefährden CIA-Triade

Schwachstellen in der Autorisierungskontrolle wirken sich direkt auf die Schutzziele Vertraulichkeit, Integrität und Verfügbarkeit aus. Die Konsequenzen reichen von der Auflistung gültiger Benutzernamen bis zum dauerhaften Löschen von Systemdaten oder dem Auslesen sensibler Informationen mit erweiterten Rechten.

Das Common Vulnerability Scoring System (CVSS) bewertet dabei nicht nur die technische Schwere, sondern auch die Zugangshürde. Angriffe, die keine vorherige Authentifizierung erfordern, erhalten höhere Bewertungen, da der Aufwand für Angreifer sinkt. Diese Systematik gilt unabhängig vom Schwachstellentyp.

Besonders relevant wird dies vor dem Hintergrund aktueller Datenschutzvorschriften. DSGVO und CCPA setzen voraus, dass Anwendungen Benutzerberechtigungen zuverlässig validieren. Die hohe Anzahl fehlender Autorisierungsprüfungen dokumentiert eine Diskrepanz zwischen Compliance-Anforderungen und tatsächlich implementierten Sicherheitskontrollen.

Informationsweitergabe als Einstiegsvektor

Die zweithäufigste Schwachstellenkategorie betrifft die unkontrollierte Weitergabe sensibler Daten. Die Auswirkungen variieren je nach Kontext: In weniger kritischen Fällen gelangen Metadaten nach außen, die isoliert betrachtet harmlos erscheinen. In schwerwiegenden Szenarien ermöglichen die Informationen tiefgreifende Systemkompromittierungen.

Konfigurationsfehler können dabei ebenso zur Informationsweitergabe führen wie fehlende Autorisierungen. Ein Beispiel: Server, die abhängig vom anfragenden Benutzer unterschiedlich reagieren, erlauben die Enumeration gültiger Accounts. Diese Erkenntnisse nutzen Angreifer für gezielte Folgeaktionen.

Cross-Site-Scripting: Manipulation vertrauenswürdiger Quellen

XSS-Schwachstellen belegen den dritten Platz in der Statistik. Sie ermöglichen das Einschleusen und Ausführen schadhafter Skripte in als vertrauenswürdig eingestufte Websites. Die praktischen Konsequenzen reichen von der optischen Manipulation von Seiteninhalten bis zur Täuschung von Anwendern, die unbewusst schädliche Anfragen ausführen.

Hochkritische Ausnahmen: Deserialisierung und Code-Injection

Neben den häufigsten Kategorien verdienen zwei besonders kritische Schwachstellentypen Beachtung. Die Deserialisierungs-Zero-Day-Kampagne in der ersten Jahreshälfte 2025 erreichte mit CVE-2025-30012 die Höchstbewertung von 10,0 im CVSS-Score. Diese Anfälligkeit erlaubt Angreifern die Manipulation serialisierter Datenobjekte, wodurch der SAP Java-Stack zur Ausführung schadhaften Codes gezwungen wird – ohne Überprüfung der Benutzerberechtigung.

Die besondere Gefahr liegt in der schweren Detektierbarkeit durch Standard-Web Application Firewalls. Die schädliche Payload verbirgt sich in scheinbar legitimem Datenverkehr. Onapsis begleitete diese Bedrohung durch kontinuierliche Analyse öffentlicher Exploits und Bereitstellung von Schutzmaßnahmen für Kunden.

Code-Injection-Schwachstellen, wenngleich seltener, erreichen ebenfalls hohe CVSS-Werte und können zur vollständigen Systemübernahme führen.

NetWeaver Zero-Day: Stundenschnelle Waffennutzung

Der NetWeaver Zero-Day (CVE-2025-31324) demonstriert die Geschwindigkeit moderner Angriffskampagnen. Die Schwachstelle in der SAP Visual Composer-Komponente ermöglichte nicht authentifizierten Angreifern das Hochladen von Webshells und die Ausführung beliebiger Befehle mit Administratorrechten. Ransomware-Gruppen integrierten den Exploit binnen Stunden nach Bekanntwerden in ihre Angriffswerkzeuge.

Diese Entwicklung unterstreicht ein kritisches Zeitfenster: Zwischen Veröffentlichung eines Patches und dessen Anwendung können Systeme kompromittiert werden. Ein nachträglich installierter Patch schließt zwar die ursprüngliche Lücke, belässt jedoch bereits platzierte Backdoors oder Webshells im System. Unternehmen müssen daher nicht nur Patches einspielen, sondern zusätzlich nach Kompromittierungsindikatoren suchen.

RFC-Schnittstellen als Einfallstor für Supply-Chain-Angriffe

Remote Function Call-Verbindungen zwischen SAP-Systemen bilden einen häufig unterschätzten Angriffsvektor. Durch Kompromittierung weniger gesicherter Satellitensysteme oder Drittanbieter-Add-ons verschaffen sich Angreifer Zugang zu zentralen S/4HANA-Umgebungen. Da viele Organisationen den internen RFC-Verkehr nicht monitoren, bleibt diese laterale Bewegung oft unentdeckt, bis Daten bereits exfiltriert wurden.

Forschungsbeitrag und Empfehlungen

Onapsis Research Labs trug auch 2025 substanziell zur Identifikation von SAP-Schwachstellen bei. Das Labor fand in jedem Monat Erwähnung in den SAP-Danksagungen und erreichte damit 23 von 24 möglichen Nennungen in den vergangenen zwei Jahren.

SAP-Kunden wird nachdrücklich empfohlen, die Patch-Day-Hinweise entsprechend der angegebenen Priorität umzusetzen. Die Analyse zeigt: Strukturelle Schwächen bei Autorisierungsprüfungen kombiniert mit hochkritischen Exploits erfordern systematisches Schwachstellenmanagement und kontinuierliche Überwachung auf Kompromittierungsanzeichen.

Grafiken Quelle: Onapsis

Mehr Lesestoff:

Fachartikel

Sicherheitslücken in Android-KI-Apps: 730 Terabyte Nutzerdaten exponiert

SAP-Sicherheit: Autorisierungslücken dominieren Patch-Statistik

Tycoon 2FA nutzt contractors-Domains für Phishing-Angriffe auf Gmail und Microsoft 365

Europas digitale Verteidigung: Strategien gegen technologische Erpressung

PKI-Management: Wenn Zertifikatsverwaltung zum Kostentreiber wird

Studien

Deutsche Unicorn-Gründer bevorzugen zunehmend den Standort Deutschland

IT-Modernisierung entscheidet über KI-Erfolg und Cybersicherheit

Neue ISACA-Studie: Datenschutzbudgets werden trotz steigender Risiken voraussichtlich schrumpfen

Cybersecurity-Jahresrückblick: Wie KI-Agenten und OAuth-Lücken die Bedrohungslandschaft 2025 veränderten

![Featured image for “Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum”](https://www.all-about-security.de/wp-content/uploads/2025/12/phishing-4.jpg)

Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum

Whitepaper

Künstliche Intelligenz bedroht demokratische Grundpfeiler

Insider-Risiken in Europa: 84 Prozent der Hochrisiko-Organisationen unzureichend vorbereitet

ETSI veröffentlicht weltweit führenden Standard für die Sicherung von KI

Allianz Risk Barometer 2026: Cyberrisiken führen das Ranking an, KI rückt auf Platz zwei vor

Cybersecurity-Jahresrückblick: Wie KI-Agenten und OAuth-Lücken die Bedrohungslandschaft 2025 veränderten

Hamsterrad-Rebell

NIS2: „Zum Glück gezwungen“ – mit OKR-basiertem Vorgehen zum nachhaltigen Erfolg

Cyberversicherung ohne Datenbasis? Warum CIOs und CISOs jetzt auf quantifizierbare Risikomodelle setzen müssen

Identity Security Posture Management (ISPM): Rettung oder Hype?

Platform Security: Warum ERP-Systeme besondere Sicherheitsmaßnahmen erfordern