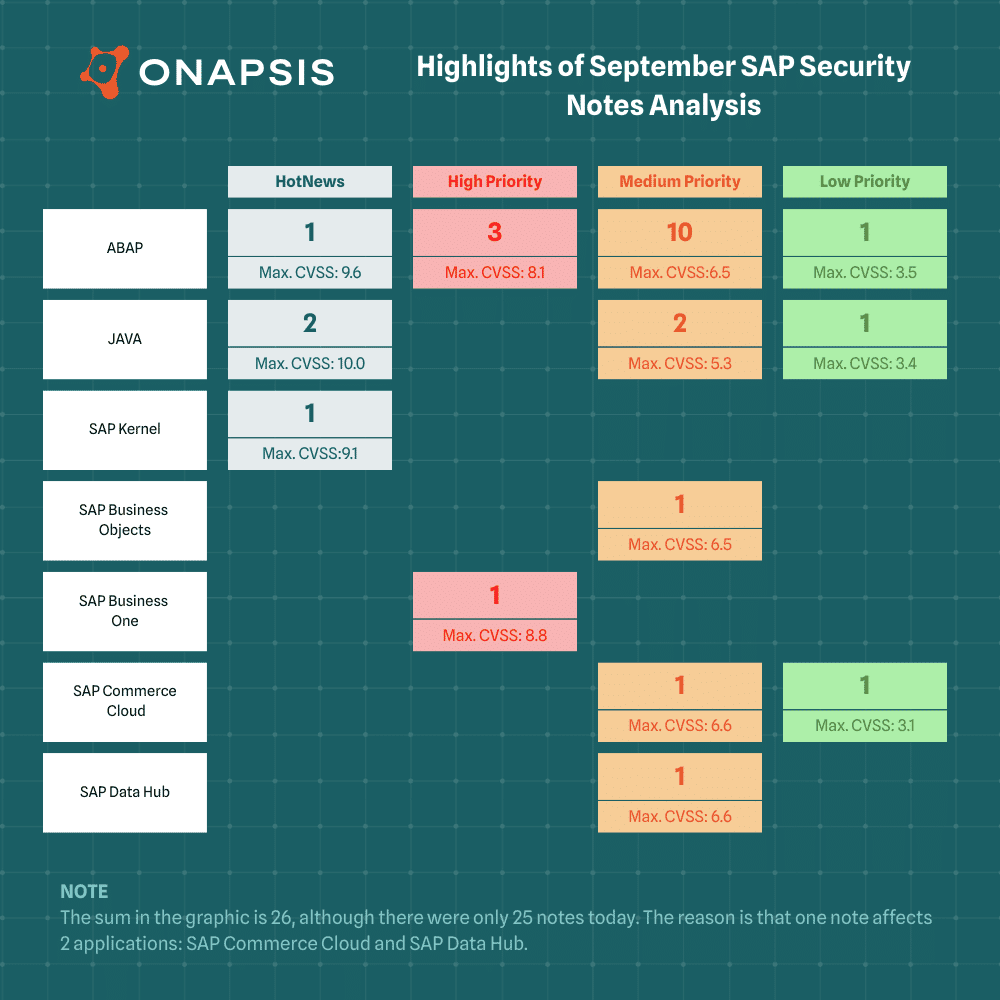

SAP hat im Rahmen des Patch Days im September 2025 insgesamt 25 neue und aktualisierte Sicherheitshinweise veröffentlicht. Darunter befinden sich vier sogenannte HotNews-Hinweise sowie vier Hinweise mit hoher Priorität. Besonders bemerkenswert: Sieben der neuen Sicherheitshinweise entstanden in Zusammenarbeit mit den Onapsis Research Labs.

Der aktuelle Patch Day bringt eine Reihe kritischer und hochprioritärer Sicherheitsupdates für SAP-Systeme mit sich. Die wichtigsten Erkenntnisse im Überblick:

-

Neue Sicherheitsupdates: Insgesamt wurden 25 Patches veröffentlicht, darunter vier HotNews-Hinweise und vier High-Priority-Hinweise.

-

SAP NetWeaver AS Java: Hier wurden zwei kritische HotNews-Hinweise veröffentlicht, die dringende Aufmerksamkeit erfordern.

-

Forschungspartner Onapsis: Sieben der neuen Schwachstellen wurden gemeinsam mit den Onapsis Research Labs identifiziert. Diese betreffen zwei HotNews-Hinweise sowie fünf Hinweise mittlerer Priorität.

Unternehmen sollten die Updates umgehend prüfen und implementieren, um potenziellen Sicherheitsrisiken vorzubeugen.

Grafik Quelle: Onapsis

HotNews Hinweise: Analyse kritischer Sicherheitslücken

Die Onapsis Research Labs (ORL) haben SAP dabei unterstützt, zwei kritische Sicherheitslücken in SAP NetWeaver AS Java zu schließen.

SAP Security Note #3634501, die mit der höchstmöglichen CVSS-Bewertung von 10,0 gekennzeichnet ist, behebt eine Sicherheitslücke aufgrund unsicherer Deserialisierung im RMI-P4-Modul von AS Java. Die Schwachstelle ermöglicht es einem nicht authentifizierten Angreifer, beliebige Betriebssystembefehle auszuführen, indem er bösartige Payloads an einen offenen Port sendet. Ein erfolgreicher Angriff kann zu einer vollständigen Kompromittierung der Anwendung führen. Als vorübergehende Abhilfe sollten Kunden eine P4-Port-Filterung auf ICM-Ebene hinzufügen, um zu verhindern, dass unbekannte Hosts eine Verbindung zum P4-Port herstellen.

Die SAP-Sicherheitshinweis #3643865 mit einem CVSS-Wert von 9,9 behebt eine Sicherheitslücke in SAP NetWeaver AS Java, die unsichere Dateioperationen betrifft. Das ORL-Team hat eine Sicherheitslücke entdeckt, die es einem Angreifer, der als Nicht-Administrator-Benutzer authentifiziert ist, ermöglicht, beliebige Dateien hochzuladen. Bei der Ausführung der Datei kann das System vollständig kompromittiert werden.

Die dritte neue HotNews-Mitteilung ist die SAP-Sicherheitsmitteilung #3627373 mit einem CVSS-Score von 9,1. Die Mitteilung behebt eine fehlende Authentifizierungsprüfung in SAP NetWeaver-Anwendungen, die auf IBM i-Series laufen. Nicht autorisierte Benutzer mit hohen Berechtigungen können sensible Informationen lesen, ändern oder löschen sowie auf administrative oder privilegierte Funktionen zugreifen.

Die SAP HotNews Note #3302162 mit einem CVSS-Score von 9,6 wurde ursprünglich im März 2023 veröffentlicht und behebt eine Directory-Traversal-Sicherheitslücke in SAP NetWeaver AS ABAP. Die Note wurde mit zusätzlichen Korrekturanweisungen aktualisiert.

Ein genauerer Blick auf hochprioritäre Schwachstellen

Die SAP-Sicherheitsnotiz #3642961 mit einem CVSS-Score von 8,8 behebt eine Schwachstelle in Bezug auf die unsichere Speicherung sensibler Informationen im Backend-Service „System Landscape Directory” von SAP Business One. Aufgrund einer unzureichenden Verschlüsselung einiger APIs könnten sensible Anmeldedaten im HTTP-Antworttext offengelegt werden, was erhebliche Auswirkungen auf die Vertraulichkeit, Integrität und Verfügbarkeit der Anwendung hätte.

SAP S/4HANA (Private Cloud oder On-Premise) ist von der SAP-Sicherheitsmitteilung #3635475 mit hoher Priorität und einem CVSS-Score von 8,1 betroffen. Ein ABAP-Bericht der Anwendung ermöglicht das Löschen beliebiger Tabellen, die nicht durch eine Berechtigungsgruppe geschützt sind, was erhebliche Auswirkungen auf die Integrität und Verfügbarkeit der Datenbank hat.

Die SAP-Sicherheitsmitteilung #3633002 behebt dieselbe Schwachstelle im SAP Landscape Transformation Replication Server.

Die

SAP-Sicherheitsmitteilung #3581811 wurde ursprünglich im April 2025 veröffentlicht. Die Mitteilung ist mit einem CVSS-Score von 7,7 versehen und behebt eine Directory-Traversal-Schwachstelle in SAP NetWeaver und der ABAP-Plattform (Service Data Collection). Der Hinweis wurde mit aktualisierten Korrekturanweisungen erneut veröffentlicht.

Beiträge von Onapsis Research Labs

Zusätzlich zu den beiden Schwachstellen in SAP NetWeaver AS Java, die durch HotNews Notes behoben wurden, unterstützte das ORL-Team SAP bei der Behebung von fünf Schwachstellen mit mittlerer Priorität.

Die SAP-Sicherheitsmitteilung #3614067 mit einem CVSS-Score von 6,5 behebt eine Denial-of-Service-Sicherheitslücke in SAP Business Planning and Consolidation. Das ORL-Team identifizierte einen ferngesteuerten Funktionsbaustein, dessen Parameter von authentifizierten Standardbenutzern so gestaltet werden konnten, dass eine nahezu unendliche Schleife entstand, die übermäßige Ressourcen verbrauchte und zur Nichtverfügbarkeit des Systems führte.

Die SAP-Sicherheitsmitteilung #3629325 mit einem CVSS-Score von 6,1 beschreibt eine Cross-Site-Scripting-Sicherheitslücke (XSS) in SAP NetWeaver ABAP Platform. Aufgrund einer unzureichenden Kodierung der URL-Parameter konnte ein nicht authentifizierter Angreifer einen bösartigen Link generieren und öffentlich zugänglich machen. Wenn ein authentifizierter Benutzer auf diesen Link klickt, wird die injizierte Eingabe während der Seitengenerierung der Website verarbeitet, was zur Erstellung bösartiger Inhalte führt. Bei der Ausführung ermöglichen diese Inhalte dem Angreifer den Zugriff auf oder die Änderung von Informationen im Browserbereich des Opfers, was sich auf die Vertraulichkeit und Integrität auswirkt, während die Verfügbarkeit davon unberührt bleibt.

Die SAP-Sicherheitsmitteilung #3647098 mit einem CVSS-Score von 6,1 behebt eine weitere XSS-Sicherheitslücke in SAP Supplier Relationship Management. Ein möglicher Exploit und die Auswirkungen sind genau die gleichen wie bei der SAP-Sicherheitsmitteilung #3629325.

Das ORL-Team hat einen remote-fähigen Funktionsbaustein in SAP NetWeaver (Service Data Download) identifiziert, der Zugriff auf Informationen über das SAP-System und das Betriebssystem gewähren könnte. Die Schwachstelle wird mit der SAP-Sicherheitsmitteilung #3627644 mit einem CVSS-Score von 5,0 gepatcht, indem dem Funktionsbaustein eine ordnungsgemäße Autorisierungsprüfung hinzugefügt wird.

Die SAP-Sicherheitsmitteilung #3640477 mit einem CVSS-Score von 4,3 behebt eine Schwachstelle im IIOP-Dienst von SAP NetWeaver AS Java, die durch vorhersagbare Objektkennungen verursacht wird. Aufgrund der mangelnden Zufälligkeit bei der Vergabe von Objektkennungen im IIOP-Dienst können authentifizierte Angreifer mit geringen Berechtigungen die Kennungen leicht vorhersagen. Dadurch könnten sie Zugriff auf bestimmte Systeminformationen erhalten.

Zusammenfassung und abschließende Empfehlungen

Mit 25 Sicherheitshinweisen, darunter vier HotNews-Hinweise und vier High Priority-Hinweise, ist der Patch Day von SAP im September wieder sehr umfangreich. Besondere Aufmerksamkeit sollte den beiden kritischen HotNews-Hinweisen für SAP NetWeaver AS Java gewidmet werden, die in Zusammenarbeit mit den Onapsis Research Labs gepatcht wurden.

| SAP Note | Type | Description | Priority | CVSS |

| 3634501 | New | [CVE-2025-42944] Insecure Deserialization vulnerability in SAP Netweaver (RMI-P4) BC-JAS-COR-RMT | HotNews | 10.0 |

| 3643865 | New | [CVE-2025-42922] Insecure File Operations vulnerability in SAP NetWeaver AS Java (Deploy Web Service) BC-JAS-DPL | HotNews | 9.9 |

| 3302162 | Update | [CVE-2023-27500] Directory Traversal vulnerability in SAP NetWeaver AS for ABAP and ABAP Platform BC-DOC-RIT | HotNews | 9.6 |

| 3627373 | New | [CVE-2025-42958] Missing Authentication check in SAP NetWeaver BC-OP-AS4 | HotNews | 9.1 |

| 3642961 | New | [CVE-2025-42933] Insecure Storage of Sensitive Information in SAP Business One (SLD) SBO-BC-SLD | High | 8.8 |

| 3635475 | New | [CVE-2025-42916] Missing input validation vulnerability in SAP S/4HANA (Private Cloud or On-Premise) CA-DT-CNV-BAS | High | 8.1 |

| 3633002 | New | [CVE-2025-42929] Missing input validation vulnerability in SAP Landscape Transformation Replication Server CA-LT-OBT | High | 8.1 |

| 3581811 | Update | [CVE-2025-27428] Directory Traversal vulnerability in SAP NetWeaver and ABAP Platform (Service Data Collection) SV-SMG-SDD | High | 7.7 |

| 3620264 | New | [CVE-2025-22228] Security Misconfiguration vulnerability in Spring security within SAP Commerce Cloud and SAP Datahub CEC-SCC-PLA-PL | Medium | 6.6 |

| 3643832 | New | [CVE-2025-42917] Missing Authorization check in SAP HCM (Approve Timesheets Fiori 2.0 application) PA-FIO-TS | Medium | 6.5 |

| 3635587 | New | [CVE-2025-42912] Missing Authorization check in SAP HCM (My Timesheet Fiori 2.0 application) PA-FIO-TS | Medium | 6.5 |

| 3614067 | New | [CVE-2025-42930] Denial of Service (DoS) vulnerability in SAP Business Planning and Consolidation EPM-BPC-NW-SQE | Medium | 6.5 |

| 3611420 | New | [CVE-2023-5072] Denial of Service (DoS) vulnerability due to outdated JSON library used in SAP BusinessObjects Business Intelligence Platform BI-BIP-INV | Medium | 6.5 |

| 3629325 | New | [CVE-2025-42938] Cross-Site Scripting (XSS) vulnerability in SAP NetWeaver ABAP Platform CRM-BF-ML | Medium | 6.1 |

| 3647098 | New | [CVE-2025-42920] Cross-Site Scripting (XSS) vulnerability in SAP Supplier Relationship Management SRM-EBP-TEC-ITS | Medium | 6.1 |

| 3409013 | New | [CVE-2025-42915] Missing Authorization Check in Fiori app (Manage Payment Blocks) FI-FIO-AP | Medium | 5.4 |

| 3619465 | New | [CVE-2025-42926] Missing Authentication check in SAP NetWeaver Application Server Java BC-WD-JAV | Medium | 5.3 |

| 3627644 | New | [CVE-2025-42911] Missing Authorization check in SAP NetWeaver (Service Data Download) SV-SMG-SDD | Medium | 5.0 |

| 3610322 | Update | [CVE-2025-42961] Missing Authorization check in SAP NetWeaver Application Server for ABAP BC-DB-DBI | Medium | 4.9 |

| 3623504 | New | [CVE-2025-42918] Missing Authorization check in SAP NetWeaver Application Server for ABAP (Background Processing) BC-CCM-BTC | Medium | 4.3 |

| 3450692 | New | [CVE-2025-42923] Cross-Site Request Forgery (CSRF) vulnerability in SAP Fiori App (F4044 Manage Work Center Groups) PP-BD-WKC | Medium | 4.3 |

| 3640477 | New | [CVE-2025-42925] Predictable Object Identifier vulnerability in SAP NetWeaver AS Java (IIOP Service) BC-JAS-COR-RMT | Medium | 4.3 |

| 3624943 | New | [CVE-2025-42941] Reverse Tabnabbing vulnerability in SAP Fiori (Launchpad) CA-FLP-FE-COR | Low | 3.5 |

| 3525295 | New | [CVE-2025-42927] Information Disclosure due to Outdated OpenSSL Version in SAP NetWeaver AS Java (Adobe Document Service) BC-SRV-FP | Low | 3.4 |

| 3632154 | New | [CVE-2024-13009] Potential Improper Resource Release vulnerability in SAP Commerce Cloud CEC-SCC-PLA-PL | Low | 3.1 |

„Um Ihre SAP-Umgebung wirklich zu schützen, sind sofortige Maßnahmen erforderlich. Wir empfehlen Ihnen dringend, zunächst die Anwendung von HotNews und High Priority Sicherheitshinweisen zu priorisieren. Dieser risikobasierte Ansatz in Kombination mit dem Einsatz von SAP-Sicherheitsautomatisierungstools stellt sicher, dass Sie die kritischsten Schwachstellen schnell und effizient beheben können. Zögern Sie nicht, denn Angreifer nutzen neu bekannt gewordene Schwachstellen oft sehr schnell aus.“ – Onapsis

Vielleicht spannend für Sie

Bild/Quelle: https://depositphotos.com/de/home.html

Fachartikel

ShinyHunters-Angriffe: Mandiant zeigt wirksame Schutzmaßnahmen gegen SaaS-Datendiebstahl

Phishing-Angriff: Cyberkriminelle missbrauchen Microsoft-Infrastruktur für Betrugsmaschen

Wie Angreifer proprietäre KI-Modelle über normale API-Zugriffe stehlen können

KI-Agenten in cyber-physischen Systemen: Wie Deepfakes und MCP neue Sicherheitslücken öffnen

Sicherheitslücke in Cursor-IDE: Shell-Befehle werden zur Angriffsfläche

Studien

Deutsche Unicorn-Gründer bevorzugen zunehmend den Standort Deutschland

IT-Modernisierung entscheidet über KI-Erfolg und Cybersicherheit

Neue ISACA-Studie: Datenschutzbudgets werden trotz steigender Risiken voraussichtlich schrumpfen

Cybersecurity-Jahresrückblick: Wie KI-Agenten und OAuth-Lücken die Bedrohungslandschaft 2025 veränderten

![Featured image for “Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum”](https://cdn-ileiehn.nitrocdn.com/EZdGeXuGcNedesCQNmzlOazGKKpdLlev/assets/images/optimized/rev-68905f9/www.all-about-security.de/wp-content/uploads/2025/12/phishing-4.jpg)

Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum

Whitepaper

DigiCert veröffentlicht RADAR-Bericht für Q4 2025

Koordinierte Cyberangriffe auf polnische Energieinfrastruktur im Dezember 2025

Künstliche Intelligenz bedroht demokratische Grundpfeiler

Insider-Risiken in Europa: 84 Prozent der Hochrisiko-Organisationen unzureichend vorbereitet

ETSI veröffentlicht weltweit führenden Standard für die Sicherung von KI

Hamsterrad-Rebell

NIS2: „Zum Glück gezwungen“ – mit OKR-basiertem Vorgehen zum nachhaltigen Erfolg

Cyberversicherung ohne Datenbasis? Warum CIOs und CISOs jetzt auf quantifizierbare Risikomodelle setzen müssen

Identity Security Posture Management (ISPM): Rettung oder Hype?

Platform Security: Warum ERP-Systeme besondere Sicherheitsmaßnahmen erfordern