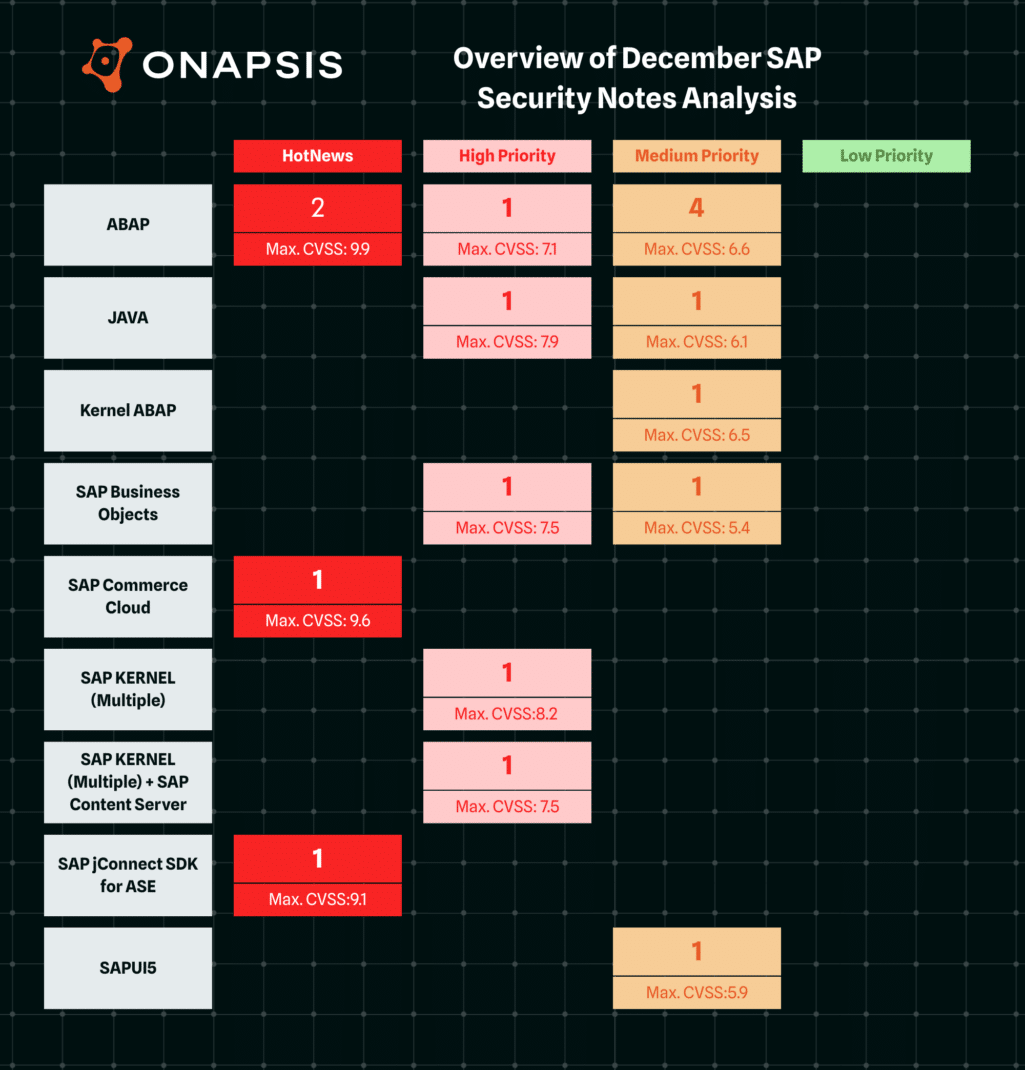

SAP hat im Rahmen des Patch Day für Dezember 2025 insgesamt 17 neue sowie aktualisierte Security Notes veröffentlicht. Darunter befinden sich vier HotNews-Hinweise und fünf High-Priority-Updates. Besonders im Fokus stehen zwei schwerwiegende Sicherheitslücken in SAP Solution Manager und SAP jConnect SDK for ASE, die in Zusammenarbeit mit den Onapsis Research Labs behoben wurden.

Ein zentrales Risiko adressiert eine kritische Code-Injection-Schwachstelle im SAP Solution Manager, die Angreifern potenziell eine vollständige Kompromittierung des betroffenen Systems ermöglicht. Darüber hinaus trug Onapsis maßgeblich zur Identifikation und Korrektur von insgesamt fünf Sicherheitslücken bei, die sich auf zwei HotNews- sowie zwei High-Priority-Hinweise verteilen.

Mit diesen Updates unterstreicht SAP erneut die Bedeutung eines kontinuierlichen Sicherheitsmanagements und empfiehlt Anwendern, die bereitgestellten Patches zeitnah einzuspielen.

Die HotNews Notes im Detail

Die Onapsis Research Labs (ORL) haben SAP bei der Behebung zweier kritischer Schwachstellen in SAP Solution Manager und SAP jConnect SDK for ASE unterstützt.

Der Sicherheitshinweis #3685270, der mit einem CVSS-Score von 9.9 eingestuft wurde, behebt eine Code-Injection-Sicherheitslücke im SAP Solution Manager. Das ORL-Team hat einen remote-fähigen Funktionsbaustein identifiziert, der es einem authentifizierten Angreifer ermöglicht, beliebigen Code einzuschleusen, was erhebliche Auswirkungen auf die Vertraulichkeit, Integrität und Verfügbarkeit des Systems hat. Die Sicherheitslücke wird durch Hinzufügen einer geeigneten Eingabebereinigung zum betroffenen Funktionsbaustein gepatcht. Angesichts der zentralen Rolle des SAP Solution Managers in der SAP-Systemlandschaft empfehlen wir dringend eine zeitnahe Installation des Patches.

Die HotNews-Mitteilung #3685286 (CVSS-Score: 9.1) wurde ebenfalls in Zusammenarbeit mit dem ORL-Team veröffentlicht. Das Team von Onapsis konnte eine Deserialisierungs-Sicherheitslücke in SAP jConnect SDK for Sybase Adaptive Server Enterprise (ASE) feststellen. Hier kann durch die Eingabe spezifischer Daten in die Komponente ein Remote-Code-Execution-Angriff gestartet werden. Da für einen erfolgreichen Angriff weitgehende Berechtigungen erforderlich sind, wurde diese hochkritische Sicherheitslücke nicht mit einem CVSS-Score von 10,0 bewertet.

Der Hinweis #3668705, bewertet mit einem CVSS-Score von 9.9, wurde ursprünglich am Patch Day im November von SAP veröffentlicht und behebt eine Code-Injection-Sicherheitslücke im SAP Solution Manager. Der Hinweis wurde mit zusätzlichen Korrekturanweisungen aktualisiert.

Der dritte neue HotNews-Hinweis im Dezember betrifft Kunden der SAP Commerce Cloud. Die Lösung verwendet eine Version von Apache Tomcat, die für CVE-2025-55754 und CVE-2025-55752 anfällig ist. Der SAP-Sicherheitshinweis #3683579 mit einem CVSS-Score von 9.6 enthält Korrekturen, darunter eine gepatchte Version von Apache Tomcat. Ohne Patch gefährden Kunden die Vertraulichkeit, Integrität und Verfügbarkeit der Anwendung.

Die High Priority Notes im Detail

Das Team der Onapsis Research Labs konnte darüber hinaus zur Behebung von drei Schwachstellen mit hoher Priorität beitragen, die von SAP mit zwei Sicherheitshinweisen gepatcht wurden.

Die mit einem CVSS-Score von 8.2 bewertete SAP Security Note #3684682 deaktiviert einige anfällige Schnittstellen in SAP Web Dispatcher und SAP Internet Communication Manager (ICM), die nur für Testzwecke vorgesehen waren. Sind diese Schnittstellen aktiviert, könnten nicht authentifizierte Angreifer sie ausnutzen, um auf Diagnosen zuzugreifen, manipulierte Anfragen zu senden oder Dienste zu stören. Als schnelle Abhilfe können Kunden die generischen Profilparameter, die die Schnittstellen offenlegen, aus den Standard- und Instanzprofilen entfernen.

Der Sicherheitshinweis #3677544 (CVSS-Score: 7.5) behebt Sicherheitslücken im Zusammenhang mit Memory Corruption in SAP Web Dispatcher, SAP Internet Communication Manager (ICM) und SAP Content Server. Das Onapsis-Team stellte fest, dass ein nicht authentifizierter Nutzer Logikfehler ausnutzen kann, um Speicherbeschädigungen zu verursachen, die sich äußerst negativ auf die Verfügbarkeit der Anwendung auswirken.

Die High Priority Note #3640185 ist mit einem CVSS-Score von 7.9 versehen und behebt eine Denial-of-Service-Sicherheitslücke im SAP NetWeaver Remote Service for XCelsius. Der Patch entfernt den betroffenen Dienst, da der Support für XCelsius am 31. Dezember 2020 eingestellt wurde. Ohne Löschung des Dienstes kann ein Angreifer mit Netzwerkzugriff und weitreichenden Berechtigungen aufgrund unzureichender Eingabevalidierung und inkorrekter Verarbeitung von Remote Method Calls beliebigen Code auf dem betroffenen System ausführen.

Der Hinweis #3650226 mit einem CVSS-Score von 7.5 behebt eine Denial-of-Service-Sicherheitslücke in SAP Business Objects. Eine von der Anwendung verwendete Komponente eines Drittanbieters ermöglicht es einem nicht authentifizierten Angreifer, den Dienst aufgrund einer unsachgemäßen Bearbeitung von Anfragen und Ressourcen zu überlasten und so legitimen Nutzern den Zugriff zu verwehren. Der Patch enthält eine aktualisierte Version der betroffenen Komponente des Drittanbieters, die nun vor unkontrolliertem Ressourcenverbrauch geschützt ist.

Die SAP Security Note #3672151 wird mit einem CVSS-Score von 7.1 eingestuft und behebt eine Sicherheitslücke, die von einer fehlender Autorisierungsprüfung in SAP S/4 HANA Private Cloud ausgelöst wird. Die Schwachstelle ermöglicht es einem authentifizierten Angreifer mit Berechtigung für einen einzelnen Company Code, sensible Daten zu lesen und Dokumente über alle Company Codes hinweg zu veröffentlichen oder zu ändern.

Zusammenfassung und Fazit

Mit 17 SAP-Sicherheitshinweisen, darunter vier HotNews und fünf High Priority Hinweise, ist der Patch Day im Dezember für SAP wieder ein arbeitsreicher Tag. Jeweils zwei der Hinweise in den jeweiligen Kategorien wurden in Zusammenarbeit mit den Onapsis Research Labs veröffentlicht, sodass das Team von Onapsis erneut einen wichtigen Beitrag zur Verbesserung der Sicherheit von SAP-Anwendungen leisten konnte.

Für weitere Informationen über die neuesten SAP-Sicherheitsprobleme und unsere kontinuierlichen Bemühungen, Wissen mit der Security-Community zu teilen, abonnieren Sie den monatlichen Newsletter auf LinkedIn.

Weitere Informationen und Details zu allen Sicherheitshinweisen finden Sie auf dem Onapsis-Blog.

Spannend in diesem Zusammenhang:

Fachartikel

Prompt-Injection: Wenn KI-Systeme ihre Anweisungen vergessen

AWS IAM Identity Center: IPv6-Unterstützung für direkte Netzwerkverbindungen

Sicherheitslücke in MCP-Servern: Wie unbeschränkte URI-Aufrufe Cloud-Infrastrukturen gefährden

Sicherheitszertifizierungen: Mehr als nur Siegel – Warum unabhängige Prüfungen im Backup-Geschäft unverzichtbar sind

Push-Spam-Netzwerk: 57 Millionen Protokolle offenbaren globales Werbe-Betrugsschema

Studien

Deutsche Unicorn-Gründer bevorzugen zunehmend den Standort Deutschland

IT-Modernisierung entscheidet über KI-Erfolg und Cybersicherheit

Neue ISACA-Studie: Datenschutzbudgets werden trotz steigender Risiken voraussichtlich schrumpfen

Cybersecurity-Jahresrückblick: Wie KI-Agenten und OAuth-Lücken die Bedrohungslandschaft 2025 veränderten

![Featured image for “Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum”](https://www.all-about-security.de/wp-content/uploads/2025/12/phishing-4.jpg)

Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum

Whitepaper

Insider-Risiken in Europa: 84 Prozent der Hochrisiko-Organisationen unzureichend vorbereitet

ETSI veröffentlicht weltweit führenden Standard für die Sicherung von KI

Allianz Risk Barometer 2026: Cyberrisiken führen das Ranking an, KI rückt auf Platz zwei vor

Cybersecurity-Jahresrückblick: Wie KI-Agenten und OAuth-Lücken die Bedrohungslandschaft 2025 veränderten

NIS2-Richtlinie im Gesundheitswesen: Praxisleitfaden für die Geschäftsführung

Hamsterrad-Rebell

Cyberversicherung ohne Datenbasis? Warum CIOs und CISOs jetzt auf quantifizierbare Risikomodelle setzen müssen

Identity Security Posture Management (ISPM): Rettung oder Hype?

Platform Security: Warum ERP-Systeme besondere Sicherheitsmaßnahmen erfordern

Daten in eigener Hand: Europas Souveränität im Fokus