Das dritte Quartal 2025 markiert einen Wendepunkt in der DDoS-Bedrohungslandschaft: Mit dem Aisuru-Botnet ist eine neue Dimension der Cyber-Kriminalität entstanden. Die von Cloudflare dokumentierten Angriffe erreichten Spitzenwerte von 29,7 Terabit und 14,1 Milliarden Paketen pro Sekunde – Größenordnungen, die selbst unbeteiligte Internet-Infrastrukturen lahmlegen können. Der aktuelle Quartalsbericht offenbart zudem geopolitische Zusammenhänge zwischen Handelskonflikten und gezielten Attacken auf Schlüsselindustrien.

Aisuru dominiert mit beispielloser Angriffsstärke

Das neu identifizierte Aisuru-Botnet verfügt nach Expertenschätzungen über ein bis vier Millionen kompromittierte Systeme weltweit. Die Infrastruktur ermöglicht hypervolumetrische Distributed-Denial-of-Service-Attacken, die regelmäßig die Schwelle von einem Terabit und einer Milliarde Paketen pro Sekunde überschreiten.

Im Berichtszeitraum registrierte Cloudflare durchschnittlich 14 solcher Großangriffe täglich – ein Zuwachs von 54 Prozent gegenüber Q2/2025. Der absolute Höchstwert lag bei 29,7 Tbps, begleitet von einem parallelen Rekord bei der Paketrate von 14,1 Milliarden Paketen pro Sekunde.

Kollateralschäden durch pure Datenmenge

Das Angriffsvolumen verursachte erhebliche Beeinträchtigungen der US-amerikanischen Internet-Infrastruktur, obwohl die betroffenen Provider nicht einmal primäre Angriffsziele waren. Die schiere Datenmenge, die durch ISP-Netzwerke geleitet wurde, führte zu weitreichenden Störungen.

Botnet-as-a-Service: Bedrohung für kritische Infrastrukturen

Teile des Aisuru-Botnets werden über Underground-Märkte als Dienstleistung angeboten. Für wenige hundert bis einige tausend US-Dollar können Angreifer massive Attacken gegen Backbone-Netzwerke lancieren – mit potenziell verheerenden Folgen für Millionen Nutzer und essentielle Dienste.

Seit Jahresbeginn 2025 verzeichnete Cloudflare insgesamt 2.867 Aisuru-Angriffe, davon 1.304 im dritten Quartal. Der dokumentierte 29,7-Tbps-Angriff nutzte UDP-Carpet-Bombing-Techniken mit durchschnittlich 15.000 bombardierten Zielports pro Sekunde. Durch Randomisierung verschiedener Paketattribute versuchten die Angreifer, Schutzsysteme zu umgehen.

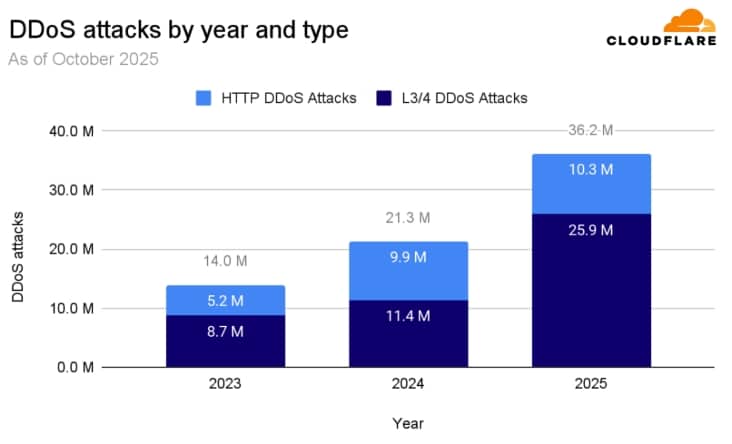

Gesamtstatistik: Massive Zunahme auf allen Ebenen

Im dritten Quartal 2025 blockierte Cloudflare automatisiert 8,3 Millionen DDoS-Angriffe – das entspricht 3.780 Attacken pro Stunde. Gegenüber dem Vorquartal bedeutet dies einen Anstieg um 15 Prozent, im Jahresvergleich sogar um 40 Prozent.

Bis Ende September hatte Cloudflare in 2025 bereits 36,2 Millionen Angriffe abgewehrt – 170 Prozent der Gesamtzahl des Vorjahres, obwohl noch ein komplettes Quartal ausstand.

Verschiebung zwischen Angriffstypen

Während Netzwerk-Layer-Attacken (71 Prozent aller DDoS-Vorfälle) um 87 Prozent gegenüber Q2 und 95 Prozent im Jahresvergleich zulegten, sanken HTTP-DDoS-Angriffe um 41 Prozent quartalsweise und 17 Prozent jährlich. Die 5,9 Millionen Netzwerk-Layer-Attacken stehen 2,4 Millionen HTTP-Angriffen gegenüber.

Hypervolumetrische Angriffe nehmen drastisch zu

Die Anzahl der DDoS-Attacken mit über 100 Millionen Paketen pro Sekunde stieg um 189 Prozent im Quartalsvergleich. Bei Angriffen oberhalb von einem Terabit pro Sekunde betrug der Zuwachs sogar 227 Prozent. Auf HTTP-Ebene überschritten vier von 100 Angriffen die Marke von einer Million Anfragen pro Sekunde.

Kurze Angriffsdauer, langwierige Folgen

71 Prozent der HTTP-DDoS-Angriffe und 89 Prozent der Netzwerk-Layer-Attacken enden innerhalb von zehn Minuten – zu schnell für manuelle Gegenmaßnahmen oder On-Demand-Abwehrdienste. Trotz kurzer Angriffsdauer können die Auswirkungen gravierend sein: IT-Teams müssen mehrstufige Wiederherstellungsprozesse durchlaufen, Datenintegrität über verteilte Systeme prüfen und den regulären Betrieb schrittweise wiederherstellen.

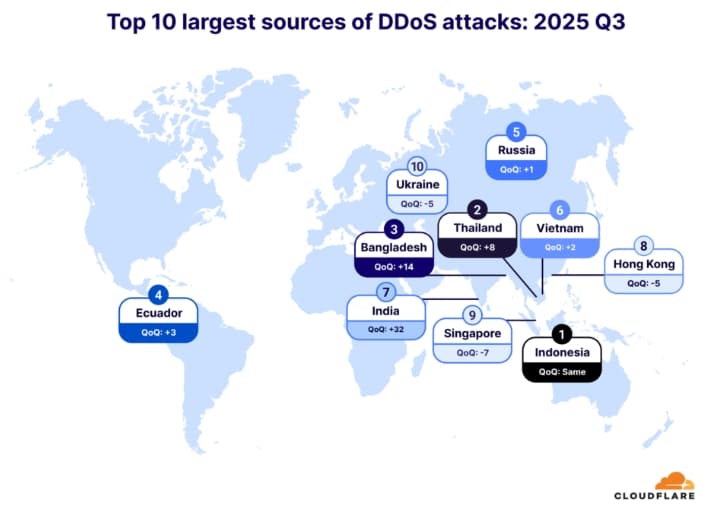

Indonesien bleibt Angriffs-Hotspot Nummer eins

Sieben der zehn größten Angriffsquellen befinden sich in Asien, angeführt von Indonesien. Das Land steht seit vier aufeinanderfolgenden Quartalen (seit Q3/2024) an der Spitze der globalen Statistik.

Seit dem dritten Quartal 2021 stieg der Anteil HTTP-DDoS-Angriffsanfragen aus Indonesien um 31.900 Prozent – ein Indikator für die massive Ausbreitung kompromittierter Systeme und mangelnde Cybersecurity-Maßnahmen in der Region.

Geopolitische Spannungen spiegeln sich in Angriffsmustern

Automobilindustrie unter Beschuss

Die Automobilbranche verzeichnete den stärksten Anstieg und kletterte um 62 Plätze auf Rang sechs der weltweit am häufigsten attackierten Branchen. Dieser Anstieg fällt zeitlich mit dem 25. Handelsgipfel zwischen EU und China zusammen, bei dem Zölle auf Elektrofahrzeuge ein zentrales Konfliktthema bildeten.

Bergbau und Seltene Erden im Visier

Parallel dazu stiegen Angriffe auf die Bergbau-, Mineral- und Metallindustrie deutlich an (plus 24 Plätze auf Rang 49 global). China hatte laut Medienberichten die Exportkontrollen für Seltene Erden und kritische Mineralien verschärft – Rohstoffe, die für Hochtechnologie und Elektromobilität unverzichtbar sind.

Cybersecurity-Sektor betroffen

Auch Cybersecurity-Unternehmen selbst rückten ins Fadenkreuz: Die Branche stieg um 17 Plätze auf Position 13 der meistangegriffenen Sektoren.

KI-Unternehmen: 347 Prozent mehr Angriffe im September

Im September 2025 explodierten die HTTP-DDoS-Angriffe gegen generative KI-Dienste um 347 Prozent gegenüber August. Der Monat war geprägt von intensiven öffentlichen Debatten über KI-Risiken: Eine Umfrage des Tony Blair Institute zeigte, dass Briten künstliche Intelligenz mehrheitlich als wirtschaftliche Bedrohung wahrnehmen. Zeitgleich startete die UK Law Commission eine Überprüfung des KI-Einsatzes in Regierungsbehörden.

Top 10 der angegriffenen Branchen

Die Rangliste wird angeführt von:

- Informationstechnologie und Dienstleistungen

- Telekommunikation

- Glücksspiel und Casinos

- Medien, Produktion und Verlagswesen

- Bank- und Finanzdienstleistungen

- Automobil (Aufsteiger)

- Einzelhandel

- Unterhaltungselektronik

Angriffsvektoren: UDP dominiert durch Aisuru

UDP-DDoS-Angriffe stiegen um 231 Prozent im Quartalsvergleich – maßgeblich befeuert durch Aisuru-Aktivitäten. Dieser Angriffstyp führt die Statistik der Netzwerk-Layer-Vektoren an.

Dahinter folgen:

- DNS-Floods (Platz 2)

- SYN-Floods (Platz 3)

- ICMP-Floods (Platz 4)

Diese vier Vektoren vereinen über die Hälfte aller Netzwerk-Layer-Attacken. Bemerkenswert: Fast zwei von 100 Angriffen stammen weiterhin von Mirai-Botnet-Varianten – obwohl die Erstversion bereits vor fast zehn Jahren auftauchte.

HTTP-Angriffe: Bekannte Botnets dominieren

Knapp 70 Prozent der HTTP-DDoS-Angriffe gingen von Botnets aus, die Cloudflare bereits identifiziert hatte. Weitere 20 Prozent nutzten gefälschte oder headless Browser beziehungsweise verdächtige HTTP-Attribute. Die verbleibenden 10 Prozent verteilten sich auf generische Floods, ungewöhnliche Request-Muster, Cache-Busting-Techniken und Login-Endpunkt-Attacken.

Traditionelle Abwehrmaßnahmen am Limit

Die aktuelle Bedrohungslage übersteigt die Kapazitäten konventioneller Schutzkonzepte deutlich. On-Premise-Appliances und On-Demand-Scrubbing-Center stoßen angesichts der Geschwindigkeit, des Volumens und der Komplexität moderner DDoS-Angriffe an ihre Grenzen.

Cloudflare setzt auf ein global verteiltes Netzwerk mit autonomen Erkennungs- und Abwehrsystemen. Das Unternehmen bietet allen Kunden unabhängig von Größe, Angriffsdauer oder -frequenz kostenlosen, unbegrenzten DDoS-Schutz – ein Ansatz, der angesichts der Aisuru-Bedrohung zunehmend zur Notwendigkeit wird.

Ursprünglich veröffentlicht von: Cloudflare

Quelle: Cloudflare DDoS Threat Report Q3 2025

Das sollten Sie nicht verpassen:

Bild/Quelle: https://depositphotos.com/de/home.html

Fachartikel

OpenAI präsentiert GPT-5.2-Codex: KI-Revolution für autonome Softwareentwicklung und IT-Sicherheit

Speicherfehler in Live-Systemen aufspüren: GWP-ASan macht es möglich

Geparkte Domains als Einfallstor für Cyberkriminalität: Über 90 Prozent leiten zu Schadsoftware weiter

Umfassender Schutz für geschäftskritische SAP-Systeme: Strategien und Best Practices

Perfide Masche: Wie Cyberkriminelle über WhatsApp-Pairing ganze Konten übernehmen

Studien

![Featured image for “Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum”](https://www.all-about-security.de/wp-content/uploads/2025/12/phishing-4.jpg)

Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum

Gartner-Umfrage: Mehrheit der nicht geschäftsführenden Direktoren zweifelt am wirtschaftlichen Wert von Cybersicherheit

49 Prozent der IT-Verantwortlichen in Sicherheitsirrtum

Deutschland im Glasfaserausbau international abgehängt

NIS2 kommt – Proliance-Studie zeigt die Lage im Mittelstand

Whitepaper

State of Cloud Security Report 2025: Cloud-Angriffsfläche wächst schnell durch KI

BITMi zum Gutachten zum Datenzugriff von US-Behörden: EU-Unternehmen als Schlüssel zur Datensouveränität

Agentic AI als Katalysator: Wie die Software Defined Industry die Produktion revolutioniert

OWASP veröffentlicht Security-Framework für autonome KI-Systeme

Malware in Bewegung: Wie animierte Köder Nutzer in die Infektionsfalle locken

Hamsterrad-Rebell

Platform Security: Warum ERP-Systeme besondere Sicherheitsmaßnahmen erfordern

Daten in eigener Hand: Europas Souveränität im Fokus

Sicherer Remote-Zugriff (SRA) für Operational Technology (OT) und industrielle Steuerungs- und Produktionssysteme (ICS)

Identity und Access Management (IAM) im Zeitalter der KI-Agenten: Sichere Integration von KI in Unternehmenssysteme