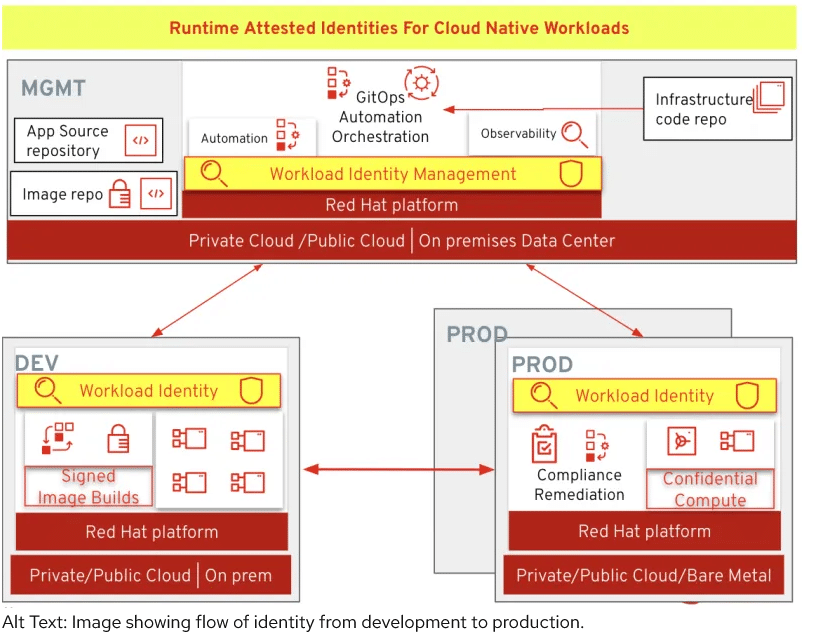

Red Hat stellt seinen Zero Trust Workload Identity Manager allgemein zur Verfügung. Die Lösung adressiert eine zentrale Herausforderung moderner Cloud-Architekturen: Sie vergibt kryptografisch verifizierte Identitäten an Workloads zur Laufzeit – eine Alternative zu statischen Secrets und langlebigen Zertifikaten in verteilten Umgebungen.

Identitätsverwaltung für verteilte Systeme

Applikationen erstrecken sich heute über verschiedene Cluster, Cloud-Plattformen und geografische Standorte. Klassische Ansätze zur Authentifizierung – darunter persistente Secrets, fixe Zertifikate oder providerspezifisches IAM – stoßen in solchen Szenarien an ihre Grenzen.

Die neue Lösung von Red Hat setzt auf ein anderes Konzept: Workloads erhalten dynamische, zeitlich begrenzte Identitäten, die kryptografisch validiert werden. Damit lässt sich nicht nur der Ausführungsort nachweisen, sondern auch die Art der Workload selbst.

Das zugrundeliegende Identitätsmodell folgt Zero-Trust-Prinzipien: Kein Workload gilt per se als vertrauenswürdig. Identitäten werden erst nach erfolgreicher Attestierung vergeben, automatisch erneuert und in sicheren Speichermechanismen abgelegt. Die Kommunikation erfolgt verschlüsselt über organisatorische und infrastrukturelle Grenzen hinweg.

SPIRE als technische Basis

Als Grundlage dient das SPIRE-Projekt, die Referenzimplementierung des SPIFFE-Standards. SPIRE übernimmt die Kontrollebene für Attestierung, Identitätsvergabe, Rotation und sichere Speicherung. Die Technologie unterstützt unterschiedliche Deployment-Formen – von virtuellen Maschinen bis zu containerisierten Anwendungen.

Red Hat erweitert die Open-Source-Komponente um Funktionen für den Unternehmenseinsatz: Multicluster-Federation, die Möglichkeit zur Nutzung eigener Datenbanken sowie erweiterte Konfigurationsoptionen gehören dazu.

Funktionsumfang der GA-Version

Mit der Produktfreigabe bündelt Red Hat die Features aus der Technologievorschau und ergänzt sie um neue Komponenten:

Die Lösung stellt SPIRE-gestützte Laufzeit-Identitäten für VMs und Container bereit. Für die Federation über Umgebungsgrenzen hinweg werden sowohl OIDC als auch direkte SPIRE-Server-Verbünde unterstützt. Die Integration mit HashiCorp Vault ermöglicht geheimnisfreie Authentifizierung – Workloads greifen über ihre SPIFFE-ID auf Credentials zu.

Unternehmen können ihre eigene PostgreSQL-Instanz einbinden, was Compliance-Anforderungen und betriebliche Konsistenz unterstützt. Die Konfiguration lässt sich sowohl automatisiert als auch granular anpassen. Attestierungs-Workflows verbinden die Applikationsidentität mit bestehenden Security-Komponenten wie Policy-Engines, Service Meshes und CI/CD-Systemen. Validierte APIs erlauben die Integration in Pipelines und Kommunikationsmuster.

Grafik Quelle: RedHat

KI-Agenten im Fokus

Die wachsende Bedeutung agentenbasierter KI-Systeme stellt neue Anforderungen an Identitätsverwaltung. Wenn KI-Workloads gleichberechtigt mit menschengesteuerten Prozessen agieren, steigen die Erwartungen an Nachvollziehbarkeit und Rückverfolgbarkeit.

Die SPIRE-basierte Lösung ermöglicht es, KI-Agenten mit derselben Strenge zu behandeln wie konventionelle Workloads. Durch Laufzeit-Attestierung und verifizierbare Identitäten können Organisationen Verantwortlichkeit für jede Aktion sicherstellen – unabhängig vom Ursprung. Die Nachvollziehbarkeit bleibt auch in mehrstufigen Workflows erhalten, in denen KI-Komponenten mit Infrastruktur interagieren. Richtlinien gelten einheitlich, ohne Unterscheidung zwischen menschlichen und maschinellen Akteuren.

Praktischer Nutzen

Die konsolidierte Lösung schafft einen einheitlichen Ansatz für das Vertrauensmanagement in der gesamten Anwendungslandschaft. Unternehmen können Workloads über Kubernetes-Cluster, Hybrid-Cloud-Setups und geografische Regionen hinweg absichern. Die Abhängigkeit von statischen Secrets und manueller Zertifikatsverwaltung sinkt. Applikationen etablieren gegenseitiges Vertrauen auf Basis kontinuierlich validierter, kurzlebiger Identitäten statt über Netzwerkposition.

Der Zero Trust Workload Identity Manager ist Bestandteil von Red Hat OpenShift Platform Plus. Die Lösung deckt VMs und Container ab und ermöglicht einheitliche Identitätsverwaltung über die gesamte Infrastruktur.

Entwicklungsrichtung

Red Hat plant weitere Integrationen mit Service Meshes, Observability-Plattformen und Workflow-Systemen. Ziel ist es, universelle Workload-Identität als nativen Bestandteil Cloud-nativer Architekturen zu etablieren. Im Kontext zunehmender KI-Nutzung soll die Lösung dazu beitragen, dass Identität, Vertrauen und Verantwortlichkeit zentrale Elemente sicherheitsorientierter Innovation bleiben.

Weitere Empfehlungen

Fachartikel

Sicherheitslücke in MCP-Servern: Wie unbeschränkte URI-Aufrufe Cloud-Infrastrukturen gefährden

Sicherheitszertifizierungen: Mehr als nur Siegel – Warum unabhängige Prüfungen im Backup-Geschäft unverzichtbar sind

Push-Spam-Netzwerk: 57 Millionen Protokolle offenbaren globales Werbe-Betrugsschema

Claude Code im Sicherheitscheck: Wie riskant sind die Entwickler-Berechtigungen?

KI-Agenten entwickeln eigenständig Exploits für Sicherheitslücken

Studien

Deutsche Unicorn-Gründer bevorzugen zunehmend den Standort Deutschland

IT-Modernisierung entscheidet über KI-Erfolg und Cybersicherheit

Neue ISACA-Studie: Datenschutzbudgets werden trotz steigender Risiken voraussichtlich schrumpfen

Cybersecurity-Jahresrückblick: Wie KI-Agenten und OAuth-Lücken die Bedrohungslandschaft 2025 veränderten

![Featured image for “Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum”](https://www.all-about-security.de/wp-content/uploads/2025/12/phishing-4.jpg)

Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum

Whitepaper

ETSI veröffentlicht weltweit führenden Standard für die Sicherung von KI

Allianz Risk Barometer 2026: Cyberrisiken führen das Ranking an, KI rückt auf Platz zwei vor

Cybersecurity-Jahresrückblick: Wie KI-Agenten und OAuth-Lücken die Bedrohungslandschaft 2025 veränderten

NIS2-Richtlinie im Gesundheitswesen: Praxisleitfaden für die Geschäftsführung

Datenschutzkonformer KI-Einsatz in Bundesbehörden: Neue Handreichung gibt Orientierung

Hamsterrad-Rebell

Cyberversicherung ohne Datenbasis? Warum CIOs und CISOs jetzt auf quantifizierbare Risikomodelle setzen müssen

Identity Security Posture Management (ISPM): Rettung oder Hype?

Platform Security: Warum ERP-Systeme besondere Sicherheitsmaßnahmen erfordern

Daten in eigener Hand: Europas Souveränität im Fokus