Eine fehlerhafte DNS-Konfiguration ermöglichte dem Infoblox Threat Intel-Team den Einblick in ein weltweites Push-Benachrichtigungs-Werbenetzwerk. Die Analyse von über 57 Millionen Protokollen über zwei Wochen enthüllt das Ausmaß fragwürdiger Affiliate-Marketing-Praktiken – und zeigt gleichzeitig die Gefahren vernachlässigter Domain-Infrastrukturen auf.

DNS-Fehler ermöglicht umfassende Datensammlung

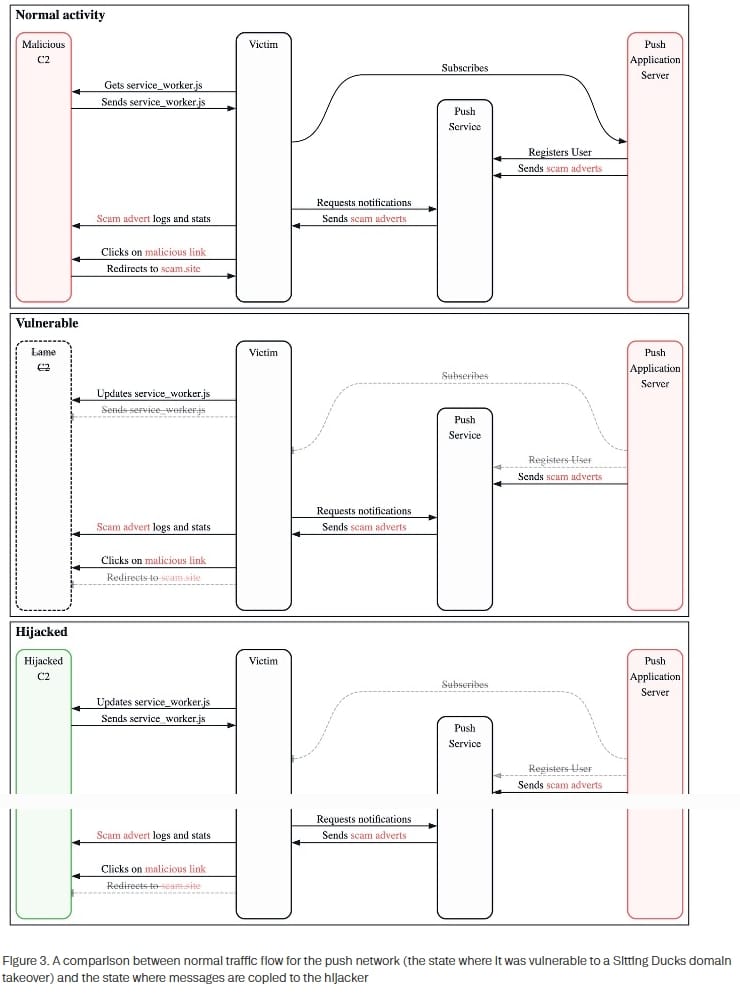

Das Infoblox Threat Intel-Team entdeckte im August 2025 eine kritische Schwachstelle in der DNS-Infrastruktur eines Affiliate-Werbenetzwerks für Push-Benachrichtigungen. Die betroffenen Domains wiesen eine fehlerhafte Nameserver-Delegierung auf – ein Zustand, bei dem der Domain-Registrar auf externe Nameserver verweist, diese jedoch keine Informationen zur Domain gespeichert haben.

Dieser technische Zustand wird als „Lame Delegation“ bezeichnet. Er entsteht typischerweise, wenn Domain-Inhaber ihre Infrastruktur umbauen oder Domains aufgeben, ohne die DNS-Einträge ordnungsgemäß zu bereinigen. In solchen Fällen können Dritte beim DNS-Anbieter die Domain einfach „beanspruchen“, ohne sie registrieren zu müssen.

Durch diese Konfigurationslücke konnte das Infoblox-Team die Kontrolle über zunächst eine, später fast 120 Domains übernehmen. Bereits eine Stunde nach der Übernahme empfing der Server Anfragen von Opfergeräten mit detaillierten Geräteinformationen. Das System generierte bis zu 30 Megabyte Protokolldaten pro Sekunde.

Die Methode basiert auf sogenannten „Sitting Ducks“-Angriffen, die das Team bereits 2024 mit dem Sicherheitsunternehmen Eclypsium dokumentiert hatte. Die Forscher agierten nicht als „Adversary in the Middle“, sondern erhielten eine Position „an der Seite“ der Operationen – jede Nachricht vom Benachrichtigungsserver wurde auch an ihre Infrastruktur gesendet.

Grafik Quelle: Infoblox

Grafik Quelle: Infoblox

Hintergrund der Untersuchung

Die Untersuchung begann im Januar 2025, als das Infoblox-Team bewusst eine kompromittierte Website besuchte und Push-Benachrichtigungen abonnierte. Mit diesem Klick wurde ein Service Worker auf das Testgerät heruntergeladen. Das Telefon begann daraufhin ständig zu vibrieren – es kam zu über 100 Benachrichtigungen täglich.

Die Domainnamen wurden zufällig generiert, die Registrierungsdaten geschützt und das Hosting verschleiert. Dennoch war erkennbar, dass es sich um eine groß angelegte Operation handelte. Hunderte von Domains lieferten denselben Inhalt über dieselbe Infrastruktur.

Nach einigen Monaten erhielt das Testgerät weiterhin Benachrichtigungen, aber beim Anklicken erschien die Fehlermeldung, dass die Domain nicht aufgelöst werden konnte. Die Nameserver erkannten die Domain nicht mehr – der Betreiber hatte seine Domains aufgegeben.

Technische Funktionsweise und Datenanalyse

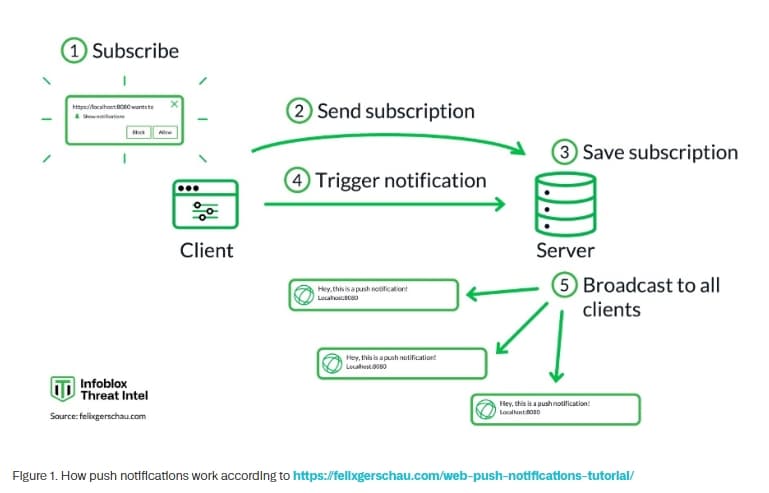

Das System nutzt standardisierte Push-Benachrichtigungsprotokolle. Nach Zustimmung des Nutzers installiert sich ein Service Worker auf dem Gerät, der kontinuierlich Updates abruft und eingehende Nachrichten verarbeitet.

Die Analysten stellten fest, dass alle Tracking-Daten unverschlüsselt übertragen wurden. Jede Benachrichtigung enthielt vollständige Informationen über das Opfergerät: Betriebssystem, Telefonmodell, Internetanbieter und Abonnement-Datum. Die Plattform verfolgte das Nutzerverhalten präzise und aktualisierte regelmäßig die IP-Adressen.

In den gesammelten 60 Gigabyte komprimierten JSON-Daten fanden sich Software-Update-Anfragen, detaillierte Werbestatistiken und individuelle Nutzerklicks. Der Betreiber verschlüsselte nichts – das Schwierigste waren einige Base64-kodierte Zeichenfolgen.

Die aufgegebene Domain wurde verwendet, um die Service-Worker-Software zu hosten und Opfer zu Betrugsangeboten umzuleiten. Die Benachrichtigungs-URLs enthielten automatische Weiterleitungen zu einem Traffic Distribution System (TDS) des Affiliate-Werbenetzwerks.

Geografische Verteilung und Opferprofile

Die Datenanalyse zeigt eine globale Reichweite mit deutlichem Schwerpunkt auf Südasien. Bangladesch, Indien, Indonesien und Pakistan vereinten 50 Prozent des gesamten Datenverkehrs. Die Plattform konnte technisch weltweit agieren, konzentrierte sich aber auf bestimmte Regionen.

Ein durchschnittliches Opfer erhielt 140 Benachrichtigungen täglich – etwa 7.600 über die gesamte Abonnement-Laufzeit. Die Benachrichtigungen wurden in Gruppen von bis zu 20 Stück mit zeitlichen Verzögerungen versendet. Jede hatte einen Verzögerungsparameter, sodass Opfer den ganzen Tag über in regelmäßigen Abständen neue Nachrichten erhielten.

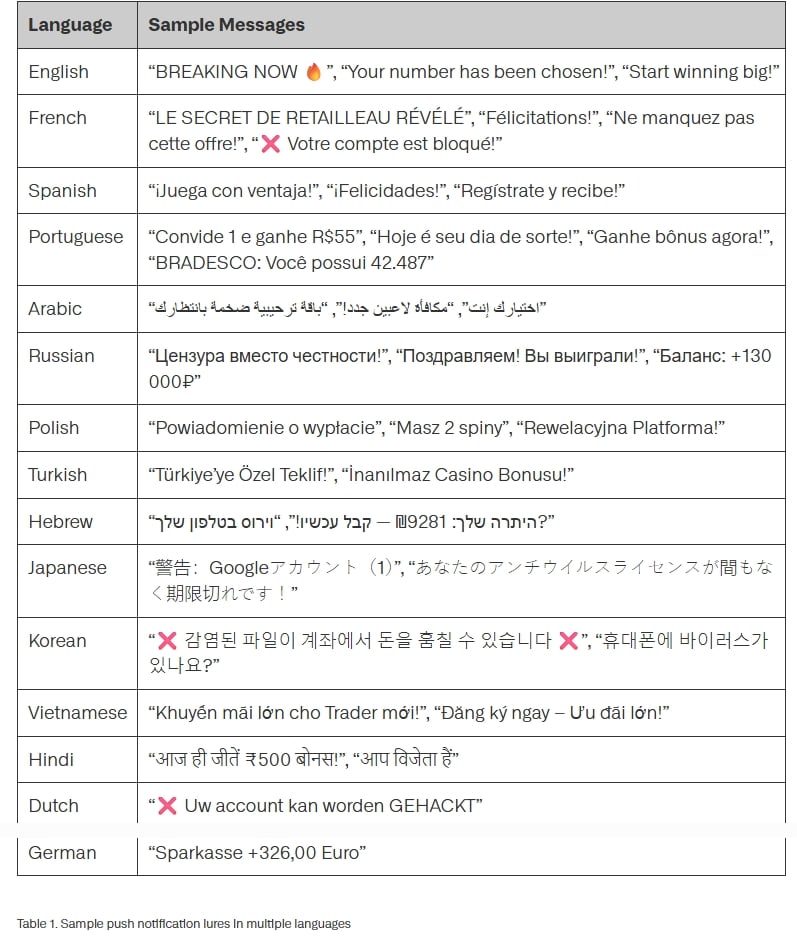

Besonders bemerkenswert: Laut den Daten vom Oktober 2025 blieben einige Nutzer bis zu einem Jahr lang angemeldet. Die Titel waren in über 60 Sprachen verfasst und deckten verschiedene thematische Bereiche ab.

Methoden der Nutzergewinnung

Das System täuschte Nutzer durch psychologische und technische Mechanismen zum Abonnement. Zustimmungsabfragen wurden als notwendige Schritte zum Websitezugriff getarnt – eine Taktik, die die Gewohnheit ausnutzt, Pop-ups ohne Lesen zu bestätigen.

Die Plattform verwendete ein Kategoriensystem zur Nutzerklassifizierung. „Nachrichten“ bezeichnete alle nicht-adulten Inhalte. Weitere Kategorien umfassten Dating, Nutra, Gewinnspiele und Glücksspiel. Jedem Nutzer wurde eine Subscriber-ID zugewiesen für detailliertes Tracking.

Das Netzwerk implementierte Anti-Fraud-Mechanismen – allerdings zum Schutz der Werbetreibenden vor Betrug durch andere Kriminelle. Die Plattform identifizierte IP-Unstimmigkeiten, User-Agent-String-Abweichungen und geografische Standortänderungen. Diese Funktionen waren jedoch nicht standardmäßig aktiviert.

Inhalte und Täuschungsstrategien

Die dokumentierten Benachrichtigungen nutzten drei psychologische Hebel: Täuschung, Angst und Hoffnung. Häufige Muster waren die Nachahmung legitimer Finanzdienstleister wie Bradesco, Sparkasse, MasterCard und GCash. Diese suggerierten eingehende Zahlungen oder notwendige Kontoaktivierungen.

Clickbait-Inhalte verwiesen auf Skandale und Prominente. Die Verwendung bekannter Persönlichkeiten wie Elon Musk führte zu Investment-Betrugsseiten. Andere Benachrichtigungen leiteten zu Adult-Content-Seiten, wo Nutzer unwissentlich mit KI-Bots interagierten und dabei Rechte an persönlichen Inhalten abtraten.

Panikmache-Nachrichten wie „5 Viren entdeckt!“ oder „Android mit Malware infiziert!“ zielten auf den Verkauf unnötiger Antivirus-Abonnements. Die Analyse zeigte, dass solche irreführenden Inhalte die Regel waren.

Klickraten und Nutzerverhalten

Die vom Betreiber geschätzte Click-Through-Rate offenbart die geringe Effektivität. Die höchste geschätzte Rate für ein Opfer lag bei 1:175, der Durchschnitt bei katastrophalen 1:60.000. Die Median-Klickrate war noch niedriger: Über die Hälfte klickte nur einmal pro 950.000 Impressionen.

Das Infoblox-Team überprüfte diese Schätzungen anhand tatsächlicher Klickdaten. In 57 Millionen Ereignissen registrierten sie 630 Nutzerklicks – eine effektive Rate von 1:80.000. Die Strategie zielt nicht auf interessierte Zielgruppen, sondern ausschließlich auf versehentliche Klicks durch Masse.

Das System zeigte identischen Nutzern dieselbe Anzeige bis zu 20-mal täglich mit unterschiedlichen Verzögerungen. Trotz CPM-Bezahlung wurden Opfer wiederholt mit identischen Betrugsmeldungen konfrontiert – eine fragwürdige Investition für die Werbetreibenden.

Grafik Quelle: Infoblox

Wirtschaftliche Analyse

Das Netzwerk arbeitete mit zwei Abrechnungsmodellen: Cost Per Mille (CPM) und Cost Per Click (CPC). CPC-Anzeigen generierten über 15 Tage lediglich 1,80 US-Dollar Umsatz.

CPM-Anzeigen brachten etwa 350 US-Dollar täglich für die überwachten Domains ein. Unter Berücksichtigung aller kontrollierten Domains schätzt das Team den weltweiten Tagesumsatz auf rund 3.500 US-Dollar. Die niedrigen Einnahmen könnten erklären, warum die Domains aufgegeben wurden.

Die Preisgestaltung variierte stark nach geografischer Herkunft. Opfer in Indien waren praktisch wertlos, obwohl 20 Prozent der Benachrichtigungen dorthin gingen. Die Mehrheit der Anzeigen kostete weniger als 5 Cent pro 1.000 Impressionen – deutlich unter öffentlich beworbenen Tarifen.

Unabhängig von der Inhaltskategorie hatten alle Anzeigen ungefähr den gleichen Preis. Das Team konnte keine Variable identifizieren, die den niedrigen Preis zufriedenstellend erklären könnte.

Template-System und Infrastruktur

Die Metadaten jeder Benachrichtigung enthielten Informationen über die verwendete Vorlage. Das System nutzte generische Bezeichnungen wie „video-template“ oder „loading-template“ sowie sicherheitsbezogene Varianten wie „secure-template“ und „captcha-template“. Viele Templates bezogen sich auf Adult-Content.

Jede Anzeige forderte zur Aktivierung von Push-Benachrichtigungen für neue Websites auf. Browser verlangen periodische Bestätigungen – das Netzwerk versuchte, durch ständige Neuanmeldungen diese Schutzfunktion zu umgehen.

Das Betriebsmodell basiert auf fragmentierter Infrastruktur verschiedener Anbieter. Bildkomponenten wurden über CDNs geladen, die explizit an Grey-Hat-Werbeunternehmen vermarkten. Nutzerdaten wurden auf separaten Tracking-Diensten gespeichert, Benachrichtigungen über andere Systeme ausgeliefert.

Diese Mikrosegmentierung führt zu verteilter operativer Verantwortung – einzelne Dienstleister unterstützen nur Teile der Operation. Die geografische Verteilung über verschiedene Jurisdiktionen erschwert Strafverfolgung zusätzlich.

Compliance-Rhetorik versus Realität

Die Plattform gibt an, ein Compliance-Team zu betreiben, das Werbeinhalte überprüft und irreführende Nachrichten ablehnt. Die gesammelten Daten widersprechen dieser Darstellung fundamental.

Nachrichten wie „Android mit Malware infiziert!“, „5 Viren entdeckt!“ und „Sparkasse: Zahlungseingang“ waren regelmäßig vertreten. Aus Millionen von Benachrichtigungen zeigte sich, dass solche Lockangebote die Regel sind.

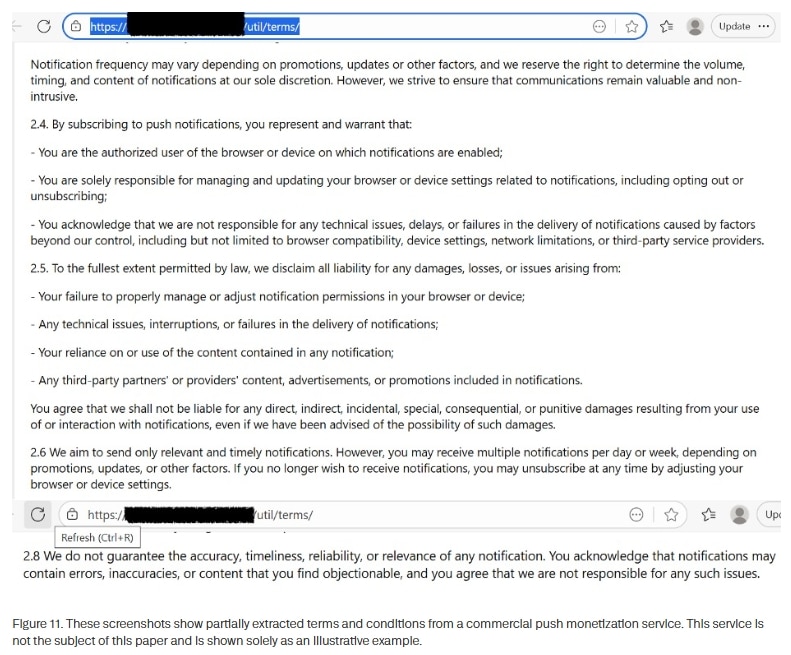

Viele Push-Monetarisierungsdienste weisen in Nutzungsbedingungen darauf hin, dass „Benachrichtigungen Fehler oder anstößige Inhalte enthalten können“ – die Verantwortung wird auf Nutzer verlagert. Werbenetzwerk-Richtlinien bewegen sich zwischen verschiedenen Graden der Täuschung, werden aber kaum durchgesetzt.

Betrüger betrachten verschiedene Betrugsarten mit relativer Moral. Wenn Nutzer formell den AGB zugestimmt haben, wird dies als geringeres Übel betrachtet – obwohl niemand diese Dokumente liest oder die juristische Sprache versteht.

Sitting Ducks: Systematische DNS-Schwachstelle

Die zugrundeliegende DNS-Schwachstelle ist kein Einzelfall. Zahlreiche Domains weisen fehlerhafte Delegierungen auf – „Sitting Ducks“, die auf Übernahme warten. Kriminelle nutzen diese systematisch, oft innerhalb weniger Tage.

Ein prominentes Beispiel ist Vacant Viper, der aufgegebene Domains für 404TDS nutzt – ein Traffic-Verteilungssystem zur Malware-Verbreitung. Werden die Domains noch genutzt, erlangen Angreifer Zugriff auf sensible Informationen wie E-Mails.

Technisch liegt die Verantwortung beim Domain-Inhaber. Regulierungsbehörden betrachten die Ausnutzung nicht als klassischen Angriff – die Analogie ähnelt verlorenem Eigentum auf öffentlichem Grund.

Das Infoblox-Team informierte den DNS-Anbieter vor der Übernahme. Die Analyse vermied jeglichen Zugriff auf die Systeme des Dienstes oder Beeinflussung der Nutzerbeziehung. Die Forscher agierten als passive Beobachter des durch DNS-Fehlkonfiguration umgeleiteten Datenverkehrs.

Datenschutz und Forschungsethik

Die Analyse umfasste ausschließlich aggregierte Daten. Persönlich identifizierbare Informationen wurden nicht gespeichert, Versuche zur Identifizierung einzelner Nutzer erfolgten nicht. Die 60 Gigabyte Daten wurden nur für statistische Auswertungen verwendet.

Die Untersuchung verzichtet bewusst auf Zuordnung zu spezifischen Organisationen. Ähnliche Muster zeigen mehrere unabhängige Akteure im Push-Benachrichtigungs-Ökosystem. Die Ergebnisse sollen das systemische Risiko verdeutlichen.

Während der Datensammlung wurden keine Malware-Payloads identifiziert. Das untersuchte Netzwerk beschränkte sich auf fragwürdige Werbepraktiken und Betrugsseiten.

Die beobachteten Betriebsmerkmale stimmen mit Mustern im Graumarkt-Werbeökosystem überein: Telegram-basierte Kanäle für Affiliate-Rekrutierung, russischsprachige Kommunikation, typische osteuropäische Infrastrukturen. In Untergrund-Foren werden regelmäßig Beschwerden über betrügerische Praktiken solcher Dienste geäußert.

Grafik Quelle: Infoblox

Implikationen für Domain-Sicherheit

Die Untersuchung zeigt zwei parallele Problematiken: fragwürdige Praktiken von Push-Werbenetzwerken und Gefahren vernachlässigter Domain-Infrastrukturen. Während das Team die Domains „rettete“, kapern Kriminelle täglich legitime, aber unzureichend gewartete Domains.

Organisationen sollten DNS-Konfigurationen regelmäßig überprüfen. Alle referenzierten Nameserver müssen korrekt konfiguriert sein. Aufgegebene Domains sollten aktiv gelöscht werden, nicht vernachlässigt.

Für Nutzer demonstrieren die Daten das Ausmaß des Missbrauchs von Push-Benachrichtigungssystemen. Berechtigungsanfragen sollten kritisch geprüft und nur vertrauenswürdigen Websites erteilt werden. Unerwünschte Benachrichtigungen können in Browser-Einstellungen unter Datenschutz > Website-Einstellungen > Benachrichtigungen deaktiviert werden.

Die Erkenntnisse zeigen: Das Problem ist größer und systematischer als angenommen. Die wirtschaftlichen Anreize sind gering, aber ausreichend für ein globales Netzwerk. Die verteilte Verantwortung macht effektive Regulierung außerordentlich schwierig.

Hinweis zur Methodik: Das Infoblox Threat Intel-Team führte die Untersuchung in Zusammenarbeit mit Eclypsium durch und dokumentierte die Vorgehensweise transparent. Die Studie erweitert frühere Veröffentlichungen zur Push-Benachrichtigungs-Thematik aus der gleichen Forschungsreihe.

Vielleicht spannend für Sie

Fachartikel

Sicherheitslücke in MCP-Servern: Wie unbeschränkte URI-Aufrufe Cloud-Infrastrukturen gefährden

Sicherheitszertifizierungen: Mehr als nur Siegel – Warum unabhängige Prüfungen im Backup-Geschäft unverzichtbar sind

Push-Spam-Netzwerk: 57 Millionen Protokolle offenbaren globales Werbe-Betrugsschema

Claude Code im Sicherheitscheck: Wie riskant sind die Entwickler-Berechtigungen?

KI-Agenten entwickeln eigenständig Exploits für Sicherheitslücken

Studien

Deutsche Unicorn-Gründer bevorzugen zunehmend den Standort Deutschland

IT-Modernisierung entscheidet über KI-Erfolg und Cybersicherheit

Neue ISACA-Studie: Datenschutzbudgets werden trotz steigender Risiken voraussichtlich schrumpfen

Cybersecurity-Jahresrückblick: Wie KI-Agenten und OAuth-Lücken die Bedrohungslandschaft 2025 veränderten

![Featured image for “Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum”](https://www.all-about-security.de/wp-content/uploads/2025/12/phishing-4.jpg)

Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum

Whitepaper

ETSI veröffentlicht weltweit führenden Standard für die Sicherung von KI

Allianz Risk Barometer 2026: Cyberrisiken führen das Ranking an, KI rückt auf Platz zwei vor

Cybersecurity-Jahresrückblick: Wie KI-Agenten und OAuth-Lücken die Bedrohungslandschaft 2025 veränderten

NIS2-Richtlinie im Gesundheitswesen: Praxisleitfaden für die Geschäftsführung

Datenschutzkonformer KI-Einsatz in Bundesbehörden: Neue Handreichung gibt Orientierung

Hamsterrad-Rebell

Cyberversicherung ohne Datenbasis? Warum CIOs und CISOs jetzt auf quantifizierbare Risikomodelle setzen müssen

Identity Security Posture Management (ISPM): Rettung oder Hype?

Platform Security: Warum ERP-Systeme besondere Sicherheitsmaßnahmen erfordern

Daten in eigener Hand: Europas Souveränität im Fokus