Sicherheitsforscher von ESET haben eine neue Android-Malware-Familie identifiziert, die erstmals generative KI in ihren Ausführungsablauf integriert. PromptSpy nutzt Googles Gemini, um sich dynamisch an unterschiedliche Geräteoberflächen anzupassen und Persistenz auf infizierten Geräten zu sichern. Die Entdeckung markiert einen technischen Einschnitt in der Entwicklung mobiler Schadsoftware – und zeigt, wie schnell Angreifer aktuelle KI-Werkzeuge in ihre Methoden integrieren.

Hintergrund: KI-gestützte Malware auf dem Vormarsch

Der Einsatz von maschinellem Lernen in Schadsoftware ist kein vollständig neues Phänomen. Bereits zuvor dokumentierten Sicherheitsforscher von Dr.Web die Android-Malware Android.Phantom, die TensorFlow-Modelle nutzte, um Werbe-Screenshots zu analysieren und automatisch auf erkannte Elemente zu klicken – mit dem Ziel, großflächigen Werbebetrug zu betreiben. Der entscheidende Unterschied zu PromptSpy liegt jedoch in der Art des eingesetzten KI-Modells: Während Android.Phantom auf klassisches maschinelles Lernen setzte, verwendet PromptSpy ein generatives Sprachmodell – konkret Googles Gemini – zur dynamischen Steuerung von Benutzeroberflächen-Interaktionen.

ESET zufolge ist PromptSpy damit der erste dokumentierte Fall, in dem generative KI als funktionale Komponente innerhalb von Android-Malware eingesetzt wird. Es ist gleichzeitig die zweite KI-gestützte Malware, die das Unternehmen insgesamt verzeichnet – nach PromptLock, einer im August 2025 entdeckten Ransomware-Familie, die als erster bekannter Fall KI-gesteuerter Erpressungssoftware gilt.

Entdeckung und Einordnung

Im Februar 2026 stießen ESET-Forscher auf zwei Versionen einer bislang unbekannten Android-Malware-Familie. Eine erste Variante, intern als VNCSpy bezeichnet, erschien am 13. Januar 2026 auf der Analyseplattform VirusTotal – repräsentiert durch drei Samples, die aus Hongkong hochgeladen worden waren. Am 10. Februar 2026 folgten vier Samples einer technisch weiterentwickelten Version, diesmal aus Argentinien eingereicht.

Die Analyse der argentinischen Samples ergab, dass es sich um mehrstufige Malware handelt, bei der eine eingebettete Nutzlast Googles Gemini-Modell aktiv einbindet. ESET klassifizierte den Installer als PromptSpy-Dropper und die eigentliche Schad-Komponente als PromptSpy. In der unternehmenseigenen Telemetrie tauchten bislang keine aktiven Infektionen auf, was auf einen möglichen Proof-of-Concept-Status hindeutet. Die Existenz einer identifizierten Vertriebsdomain lässt jedoch nicht ausschließen, dass funktionierende Varianten tatsächlich in Umlauf gebracht wurden.

Funktionsweise: Gemini als Entscheidungsinstanz

Der technisch bemerkenswerteste Aspekt von PromptSpy ist der Einsatz von Gemini zur adaptiven UI-Steuerung. Herkömmliche Android-Malware arbeitet in der Regel mit fest kodierten Bildschirmkoordinaten oder UI-Selektoren, um mit dem Gerätedisplay zu interagieren. Diese Methode stößt schnell an ihre Grenzen, sobald sich Layouts zwischen Gerätemodellen, Herstelleranpassungen oder Android-Versionen unterscheiden – was bei der fragmentierten Android-Landschaft häufig der Fall ist.

PromptSpy umgeht dieses Problem durch einen anderen Ansatz: Die Malware übermittelt Gemini einen natürlichsprachlichen Prompt zusammen mit einem XML-Dump des aktuell angezeigten Bildschirms. Das Modell erhält dadurch vollständige strukturelle Informationen über alle sichtbaren UI-Elemente – ihren Typ, ihre Beschriftung und ihre genaue Position auf dem Display. Gemini verarbeitet diese Daten und antwortet mit JSON-formatierten Anweisungen, die der Malware konkret mitteilen, welche Aktion – etwa ein Tipp-Befehl – an welcher Bildschirmstelle auszuführen ist.

Sowohl die vorangegangenen Prompts als auch die jeweiligen Gemini-Antworten werden gespeichert, sodass das Modell den Kontext über mehrere Interaktionsschritte hinweg aufrechterhalten kann. Das KI-Modell und der verwendete Basis-Prompt sind im Code vordefiniert und nicht veränderbar.

Persistenz als primäres Ziel der KI-Funktion

Der konkrete Anwendungsfall dieser KI-Integration ist die Persistenzsicherung. PromptSpy versucht, sich in der Liste der zuletzt genutzten Anwendungen zu verankern – eine Technik, die verhindern soll, dass Nutzer oder das Betriebssystem die Malware durch einfaches Wischen aus dem Speicher entfernen können. Die dafür notwendige Geste variiert je nach Gerätehersteller und Betriebssystemversion erheblich, was eine Automatisierung mit statischen Skripten erschwert.

Durch die Übergabe dieser Aufgabe an Gemini kann PromptSpy die passende Geste für nahezu jedes Gerät und jedes UI-Layout eigenständig bestimmen. Die Malware fragt Gemini wiederholt an, bis das Modell bestätigt, dass die App erfolgreich in der Übersicht fixiert wurde – eine Rückkopplungsschleife, die sicherstellt, dass der Vorgang tatsächlich abgeschlossen ist, bevor der nächste Schritt eingeleitet wird. ESET geht davon aus, dass diese Persistenzroutine vor dem Aufbau der VNC-Verbindung ausgeführt wird, um eine vorzeitige Beendigung der Malware-Aktivität zu verhindern.

Obwohl die KI-Komponente damit nur einen relativ kleinen Teil des Gesamtcodes ausmacht, hat sie laut ESET einen spürbaren Einfluss auf die Anpassungsfähigkeit der Malware – insbesondere im Hinblick auf die Breite potenziell angreifbarer Geräte.

VNC-Modul: Vollständiger Fernzugriff als Hauptfunktion

Der übergeordnete Zweck von PromptSpy liegt im Fernzugriff auf kompromittierte Geräte. Zu diesem Zweck ist ein VNC-Modul (Virtual Network Computing) in die Malware integriert, das Angreifern ermöglicht, den Bildschirm des Opfers in Echtzeit einzusehen und sämtliche Interaktionen – Tippen, Wischen, Texteingaben, Gesten – aus der Ferne auszuführen, als befände sich das Gerät physisch in ihren Händen. Die Kommunikation mit dem Command-and-Control-Server erfolgt über das VNC-Protokoll unter Verwendung von AES-Verschlüsselung.

Voraussetzung für den vollen Funktionsumfang ist, dass das Opfer der Malware den Zugriff auf den Android-Bedienungshilfen-Dienst (Accessibility Service) gewährt. PromptSpy fordert diese Berechtigung nach der Installation aktiv ein.

Deinstallationsschutz durch unsichtbare Overlays

Um einer Entfernung entgegenzuwirken, nutzt PromptSpy den Accessibility Service als Schutzmechanismus. Sobald ein Nutzer versucht, die App zu deinstallieren oder den Bedienungshilfen-Dienst zu deaktivieren, legt die Malware transparente Rechtecke über bestimmte Bildschirmbereiche. Diese unsichtbaren Overlays werden gezielt über interaktiven Elementen platziert, deren Beschriftung Zeichenketten wie „Stopp“, „Beenden“, „Löschen“ oder „Deinstallieren“ enthält. Sie fangen Nutzereingaben ab, ohne optisch in Erscheinung zu treten – der Deinstallationsversuch läuft damit ins Leere.

Während der Analyse führten die ESET-Forscher PromptSpy mit einem aktivierten Debug-Flag aus – einem offenbar versehentlich im Code verbliebenen Entwickler-Parameter –, das die Farbe der transparenten Rechtecke sichtbar machte und deren genaue Platzierung visualisierte. Auf einem regulär infizierten Gerät bleiben die Overlays vollständig unsichtbar.

Die einzige zuverlässige Methode zur Entfernung besteht im Neustart des Geräts im abgesicherten Modus, in dem Drittanbieter-Apps deaktiviert sind und normal deinstalliert werden können. Der Weg dorthin führt in der Regel über ein langes Drücken der Ein-/Aus-Taste, gefolgt von einem langen Druck auf „Ausschalten“ und der anschließenden Bestätigung der Option „Im abgesicherten Modus neu starten“ – wobei die genaue Vorgehensweise je nach Gerät und Hersteller variieren kann.

Weitere Spionagefunktionen

Über den Fernzugriff und den Deinstallationsschutz hinaus verfügt PromptSpy über eine Reihe weiterer Funktionen. Dazu zählen die Erfassung von Daten, die auf dem Sperrbildschirm angezeigt werden, das Anfertigen von Screenshots, die Aufzeichnung des Bildschirmgeschehens als Video sowie das Sammeln allgemeiner Geräteinformationen. Diese Kombination aus Fernsteuerung und passiver Datenerfassung erlaubt den Betreibern eine weitreichende Überwachung kompromittierter Geräte.

Verbreitung, Zielgruppe und Tarnmechanismus

PromptSpy wurde ausschließlich über eine dedizierte Website verbreitet und war zu keinem Zeitpunkt im Google Play Store verfügbar. Laut VirusTotal-Daten wurden alle vier Dropper-Samples über die Domain mgardownload[.]com bereitgestellt, die zum Zeitpunkt der ESET-Analyse bereits nicht mehr erreichbar war.

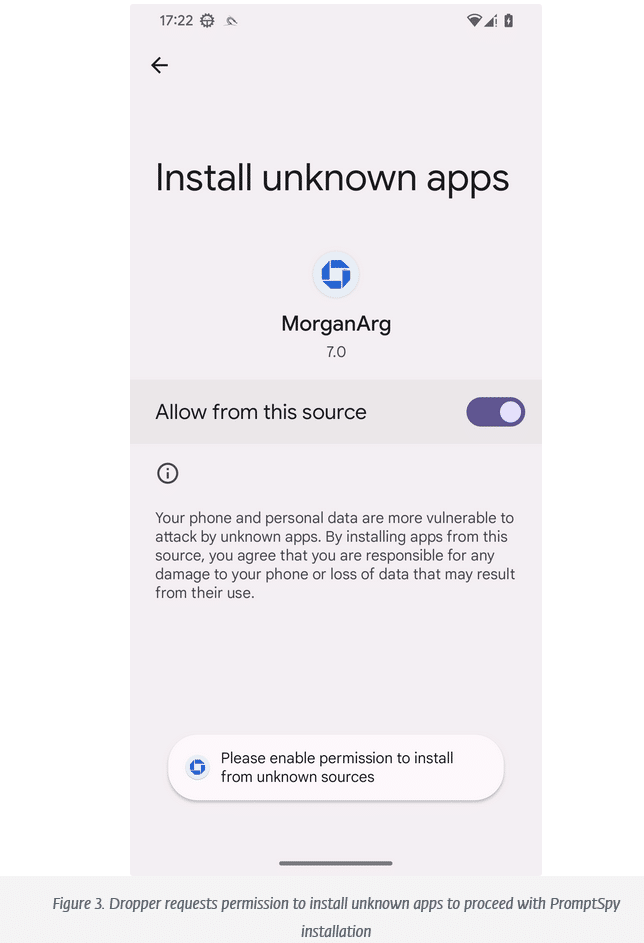

Nach der Installation des Droppers öffnete sich eine auf m-mgarg[.]com gehostete Webseite, deren im Google-Cache gespeicherte Version eine Imitation der Chase-Bank-Website (JPMorgan Chase Bank N.A.) zeigte. Die Malware trat unter dem App-Namen „MorganArg“ auf – vermutlich eine Kurzform für „Morgan Argentina“ – und verwendete ein dem Chase-Logo nachempfundenes Symbol. Sowohl der App-Name als auch die spanischsprachige Gestaltung der gefälschten Website deuten auf eine gezielte Ausrichtung auf argentinische Nutzer hin.

Ergänzend dazu entdeckten die Forscher über die Domain m-mgarg[.]com einen weiteren Android-Trojaner (Android/Phishing.Agent.M), der dieselbe gefälschte Bank-Website, denselben App-Namen, dasselbe Symbol und – entscheidend – dasselbe Entwicklerzertifikat wie der PromptSpy-Dropper verwendete. ESET vermutet, dass dieser Trojaner als erste Stufe diente, um Opfer zur Installation von PromptSpy zu bewegen. Im Hintergrund kontaktierte er einen Konfigurationsserver, um einen Link zum Herunterladen einer weiteren APK zu laden, die dem Opfer als App-Update präsentiert wurde. Der Konfigurationsserver war während der Analyse nicht mehr erreichbar.

Grafik Quelle. ESET

Entwicklungskontext: Hinweise auf chinesischsprachige Umgebung

Bei der Code-Analyse fiel den ESET-Forschern auf, dass PromptSpy Debug-Strings in vereinfachtem Chinesisch enthält. Darüber hinaus beinhaltet die Malware eine – im Code deaktivierte, aber nicht entfernte – Debug-Methode zur Verarbeitung chinesischsprachiger Bedienungshilfen-Ereignistypen. Der Zweck dieser Methode besteht darin, rohe Ereignis-Codes durch lokalisierte chinesische Beschreibungen zu ersetzen, um die Ereignisprotokolle für chinesischsprachige Entwickler besser lesbar zu machen. ESET wertet diese Indizien mit mittlerer Sicherheit als Hinweis darauf, dass PromptSpy in einem chinesischsprachigen Umfeld entwickelt wurde.

Reaktion und Schutzmaßnahmen

Als Mitglied der App Defense Alliance hat ESET seine Erkenntnisse an Google weitergegeben. Android-Geräte mit aktivem Google Play Protect sind nach Unternehmensangaben automatisch vor bekannten Varianten von PromptSpy geschützt. Google Play Protect ist auf Geräten mit Google Play Services standardmäßig aktiviert.

Die Kampagne verdeutlicht, in welchem Tempo Angreifer aktuelle KI-Werkzeuge in ihre Methoden integrieren. Indem PromptSpy die Entscheidungsfindung für UI-Interaktionen an ein generatives Sprachmodell auslagert, erreicht die Malware eine Anpassungsfähigkeit, die mit herkömmlichen, statisch programmierten Ansätzen nicht erreichbar wäre. Ob PromptSpy über den Proof-of-Concept-Status hinaus tatsächlich im größeren Maßstab eingesetzt wurde, bleibt nach aktuellem Stand offen.

Lesen Sie mehr

Fachartikel

KI-Agenten in der Praxis: Anthropic misst Autonomie und Nutzerverhalten im großen Maßstab

Google Play 2025: KI-Systeme blockieren Millionen schädlicher Apps

Details zur Sicherheitslücke im Windows-Editor bekannt geworden

SAP Threat Intelligence 2026: So bauen Unternehmen ein zukunftsfähiges Sicherheitsprogramm auf

PromptSpy: Erste Android-Malware nutzt Googles Gemini-KI zur Persistenz

Studien

IT-Budgets 2026: Deutsche Unternehmen investieren mehr – und fordern messbaren Gegenwert

KI-Investitionen in Deutschland: Solide Datenbasis, aber fehlende Erfolgsmessung bremst den ROI

Cybersicherheit 2026: Agentic AI auf dem Vormarsch – aber Unternehmen kämpfen mit wachsenden Schutzlücken

IT-Fachkräfte: Warum der deutsche Stellenabbau die Sicherheitslage verschlechtert

Deutsche Wirtschaft unzureichend auf hybride Bedrohungen vorbereitet

Whitepaper

WatchGuard Internet Security Report zeigt über 1.500 Prozent mehr neuartige Malware auf

Armis Labs Report 2026: Früherkennung als Schlüsselfaktor im Finanzsektor angesichts KI-gestützter Bedrohungen

Active Directory schützen: TÜV Rheinland liefert Leitfaden mit konkreten Handlungsempfehlungen

Sicherheitslücken in Passwortmanagern: ETH-Forschende hebeln Zero-Knowledge-Versprechen aus

MITRE ATLAS analysiert OpenClaw: Neue Exploit-Pfade in KI-Agentensystemen

Hamsterrad-Rebell

Incident Response Retainer – worauf sollte man achten?

KI‑basierte E‑Mail‑Angriffe: Einfach gestartet, kaum zu stoppen

NIS2: „Zum Glück gezwungen“ – mit OKR-basiertem Vorgehen zum nachhaltigen Erfolg

Cyberversicherung ohne Datenbasis? Warum CIOs und CISOs jetzt auf quantifizierbare Risikomodelle setzen müssen