Eine aktuelle Untersuchung vom Sicherheitsexperten Anurag Gawande deckt mehrere Phishing-Webseiten auf, die sich als offizielles Zahlungsportal von PNB MetLife Insurance tarnen. Die Betrüger kombinieren Datendiebstahl über Telegram-Bots mit manipulierten UPI-Zahlungsabläufen. Die technische Analyse zeigt ein mehrstufiges System ohne jegliche Backend-Validierung.

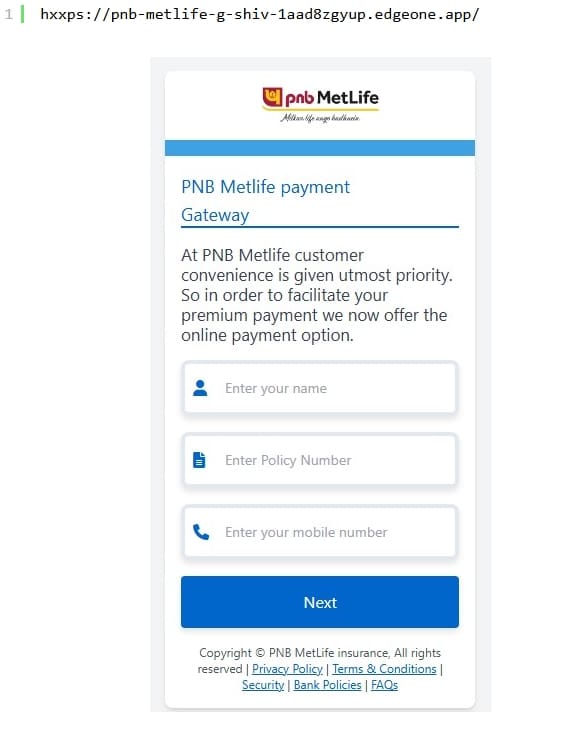

Mobiloptimierte Täuschung zielt auf Versicherungskunden

Bei der systematischen Recherche nach betrügerischen Webseiten sind mehrere Domains aufgefallen, die das Erscheinungsbild von PNB MetLife Insurance imitieren. Die Seiten präsentieren sich als legitime Zahlungsschnittstellen für Versicherungsprämien und nutzen dabei die Reputation der bekannten Marke. Eine Prüfung des HTML- und JavaScript-Codes zeigt jedoch, dass keinerlei authentische Zahlungsverarbeitung oder serverseitige Validierung implementiert ist.

Die Gestaltung der Seiten orientiert sich stark an mobilen Endgeräten, was auf eine Verbreitung über SMS-Nachrichten hindeutet. E-Mail, Social Media oder Messaging-Dienste kommen als Distributionswege ebenfalls in Betracht.

Grafik Quelle: Cybersecurity Blog Anurag Gawande

Erste Täuschungsebene: Datenerfassung ohne Prüfung

Die initiale Vorlage zeigt eine für Smartphones optimierte Oberfläche unter dem Namen „PNB MetLife Payment Gateway“. Nutzer werden aufgefordert, Name, Versicherungsnummer und Mobilfunknummer einzugeben – angeblich zur Prämienzahlung erforderlich.

Die Eingabemaske akzeptiert beliebige Werte ohne jede Überprüfung. Der Nutzer kann unabhängig von der Plausibilität der Daten zum nächsten Schritt gelangen.

Datenabfluss über Telegram-Infrastruktur

Nach dem Absenden des ersten Formulars werden die eingegebenen Informationen über die Telegram-Bot-API übertragen. Statt einer Kommunikation mit einem regulären Zahlungsdienstleister gelangen die Daten direkt zu Telegram, wo sie vom Angreifer in Echtzeit eingesehen werden können.

Die gestohlenen Informationen umfassen Name, Versicherungsnummer und Telefonnummer des Opfers. Im JavaScript-Code der Seite sind Telegram-Bot-Token und Chat-IDs fest hinterlegt, was die Intention eindeutig macht.

Die Untersuchung identifizierte mehrere Telegram-Bots und zugehörige Nutzerkonten. Bots wie pnbmetlifesbot und goldenxspy_bot dienen der Datensammlung, während Konten wie darkdevil_pnb und prabhatspy offenbar die eingegangenen Informationen empfangen und auswerten.

Betragseingabe und Überleitung zu UPI-Zahlungen

Nach dem ersten Datenabgriff erfolgt eine Weiterleitung zu einer zweiten Seite mit Aufforderung zur Eingabe des Zahlungsbetrags. Auch hier findet keine Backend-Validierung oder Policenabfrage statt. Jeder beliebige Betrag wird akzeptiert und ebenfalls an Telegram übermittelt.

Im Anschluss wechselt die Darstellung zu einem UPI-basierten Zahlungsablauf. Das Formular verschwindet, stattdessen erscheint ein QR-Code mit Countdown-Timer, was zeitlichen Druck aufbaut.

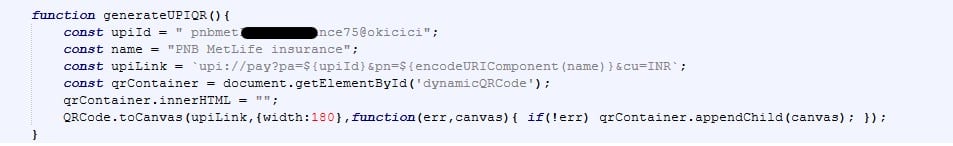

QR-Code-generierte Zahlungsumleitung

Nach Übermittlung des Zahlungsbetrags wechselt die Seite dynamisch zu einem QR-basierten UPI-Ablauf. Ein echtes Zahlungsgateway ist zu keinem Zeitpunkt involviert. Stattdessen generiert das JavaScript eine UPI-Zahlungs-URI, rendert diese als QR-Code und fordert das Opfer auf, die Transaktion in einer legitimen UPI-App durchzuführen.

Der aus der Seite extrahierte JavaScript-Code zeigt die clientseitige Generierung des UPI-QR-Codes:

Eine upi://pay-URI wird erstellt und direkt im Browser als QR-Code dargestellt. Der Parameter „amount“ wird dabei ausgelassen oder auf Null gesetzt, sodass das Opfer den Betrag manuell in der UPI-App eingeben muss.

Grafik Quelle: Cybersecurity Blog Anurag Gawande

Zwischenablage-Manipulation und App-Weiterleitung

Neben QR-basierten Zahlungen enthält die Seite direkte Schaltflächen für PhonePe und Paytm. Ein Klick darauf löst JavaScript aus, das die vom Angreifer kontrollierte UPI-ID in die Zwischenablage kopiert und anschließend zu einem Deep Link der Zahlungs-App weiterleitet.

Diese Methode stellt sicher, dass die UPI-ID bereits kopiert und einfügbereit ist, selbst wenn das Opfer den QR-Code nicht scannt. Die Weiterleitung zu authentischen UPI-Anwendungen reduziert Misstrauen und erhöht die Erfolgswahrscheinlichkeit.

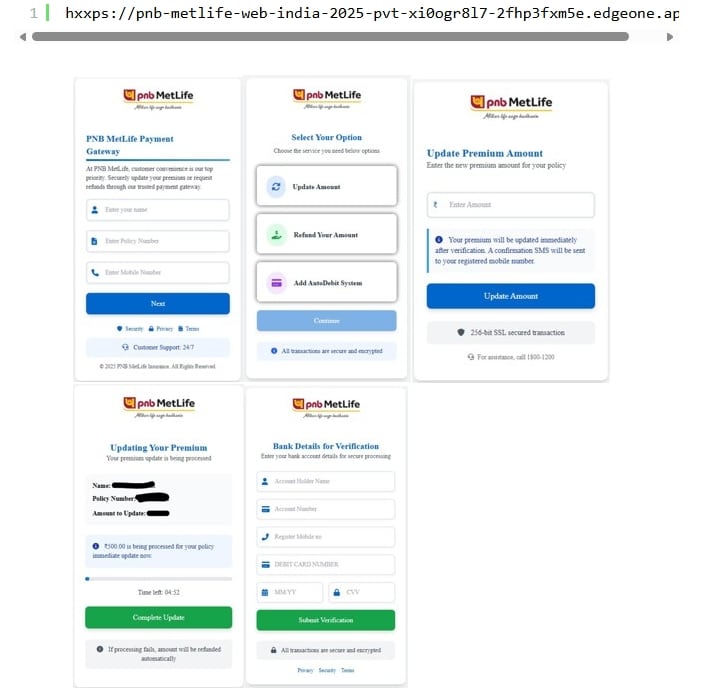

Erweiterte Variante: Prämienaktualisierung und Bankdatenerfassung

Zusätzlich zur einfachen Zahlungsvorlage existiert eine fortgeschrittene Variante mit anderem Ablauf. Diese zweite Version ist deutlich riskanter, da sie von Zahlungsbetrug zu vollständigem Diebstahl von Bank- und Kartendaten eskaliert.

Die Landing Page gibt sich erneut als PNB MetLife aus und fragt Name, Versicherungsnummer und Mobilfunknummer ab. Danach werden dem Nutzer Optionen wie „Betrag aktualisieren“, „Betrag zurückerstatten“ und „AutoDebit-System hinzufügen“ präsentiert, was den Eindruck eines legitimen Versicherungsservices vermittelt.

Bei Auswahl von „Betrag aktualisieren“ erfolgt eine Weiterleitung zu einer Seite mit Eingabefeld für einen neuen Prämienbetrag. Nach der Eingabe erscheint ein Bestätigungsbildschirm mit der eingegebenen Versicherungsnummer und dem Betrag sowie einer Schaltfläche „Aktualisierung abschließen“.

Grafik Quelle: Cybersecurity Blog Anurag Gawande

Abgriff von Bank- und Kartendaten

In der nächsten Phase intensiviert sich der Angriff erheblich. Dem Opfer wird eine Seite mit der Überschrift „Bankdaten zur Überprüfung“ angezeigt.

Diese Seite behauptet, die Informationen seien für eine sichere Verifikation notwendig. Nach dem Absenden werden sämtliche eingegebenen Bank- und Kartendaten über goldenxspy_bot an Telegram weitergeleitet und an den Telegram-Nutzer prabhatspy übermittelt.

Dies belegt, dass die zweite Vorlage nicht nur auf Zahlungsbetrug abzielt, sondern eine umfassende Operation zur Sammlung von Finanzdaten darstellt.

Nutzung kostenloser Hosting-Dienste

Mehrere Varianten dieser Phishing-Vorlagen wurden auf EdgeOne Pages gehostet, einer Plattform mit kostenlosem Hosting-Angebot. Dies ermöglicht Angreifern, Phishing-Seiten mit geringem Aufwand schnell einzurichten und zu wechseln.

Bei verschiedenen Bereitstellungen bleiben die visuelle Struktur und die JavaScript-Logik weitgehend identisch, während sich UPI-IDs, Telefonnummern und Telegram-Bots ändern.

Die URLScan-Analyse zeigt mehrere Bereitstellungen desselben Phishing-Kits mit identischer clientseitiger JavaScript-Logik und minimalen Konfigurationsänderungen wie UPI-IDs, Telegram-Bots und Subdomain-Namen.

Entdecke mehr

Fachartikel

Zero-Day-Exploits 2025: 90 Schwachstellen, mehr Unternehmensziele, KI als neuer Faktor

Brainworm: Wenn KI-Agenten durch natürliche Sprache zur Waffe werden

Mozilla und Anthropic: Gemeinsame KI-Analyse macht Firefox sicherer

RC4-Deaktivierung – so müssen Sie jetzt handeln

Plattform-Engineering im Wandel: Was KI-Agenten wirklich verändern

Studien

Sieben Regierungen einigen sich auf 6G-Sicherheitsrahmen

Lieferkettenkollaps und Internetausfall: Unternehmen rechnen mit dem Unwahrscheinlichen

KI als Werkzeug für schnelle, kostengünstige Cyberangriffe

KI beschleunigt Cyberangriffe: IBM X-Force warnt vor wachsenden Schwachstellen in Unternehmen

Finanzsektor unterschätzt Cyber-Risiken: Studie offenbart strukturelle Defizite in der IT-Sicherheit

Whitepaper

Cloudflare Threat Report 2026: Ransomware beginnt mit dem Login – KI und Botnetze treiben die Industrialisierung von Cyberangriffen

EBA-Folgebericht: Fortschritte bei IKT-Risikoaufsicht unter DORA – weitere Harmonisierung nötig

Böswillige KI-Nutzung erkennen und verhindern: Anthropics neuer Bedrohungsbericht mit Fallstudien

Third Party Risk Management – auch das Procurement benötigt technische Unterstützung

EU-Toolbox für IKT-Lieferkettensicherheit: Gemeinsamer Rahmen zur Risikominderung

Hamsterrad-Rebell

Sicherer Remote-Zugriff (SRA) für Operational Technology (OT) und industrielle Steuerungs- und Produktionssysteme (ICS) – Teil 2

Incident Response Retainer – worauf sollte man achten?

KI‑basierte E‑Mail‑Angriffe: Einfach gestartet, kaum zu stoppen

NIS2: „Zum Glück gezwungen“ – mit OKR-basiertem Vorgehen zum nachhaltigen Erfolg