Cyberkriminelle haben eine neue Angriffsmethode entwickelt, die Microsoft selbst zum unwissentlichen Versender von Phishing-Nachrichten macht. Durch gezielte Manipulation der Entra ID-Konfiguration schleusen Angreifer Betrugsinhalte in legitime Systembenachrichtigungen ein – und umgehen dabei sämtliche Authentifizierungsstandards.

Neue Dimension des Plattformmissbrauchs

Während Angreifer traditionell Dienste wie Google Drive oder Canva zum Hosten schädlicher Inhalte verwenden, zeigt sich aktuell eine Weiterentwicklung dieser Taktik. Statt lediglich vertrauenswürdige Plattformen als Speicherort zu nutzen, manipulieren Kriminelle nun die Systemarchitektur selbst, um Attacken durchzuführen.

Die aktuelle Kampagne zielt auf die Branding-Funktionen von Microsoft Entra ID ab, wie Aaron Orchard von Abnormal Security berichtet. Angreifer schleusen Betrugstext direkt in offizielle Microsoft-Benachrichtigungen ein. Das Resultat: Die Plattform versendet bösartige Nachrichten, die alle technischen Authentifizierungsprüfungen bestehen.

Umfangreiche Analysedaten belegen organisierte Struktur

Eine Untersuchung von 2.000 einzelnen Nachrichten aus mehr als 250 kompromittierten Microsoft 365-Mandanten zeigt das systematische Vorgehen. Laut Aaron Orchard von Abnormal Security betreiben die Angreifer eine sogenannte „Burn-and-Churn“-Operation mit automatisierter Mandantenerstellung. Dabei kommen verschiedene Verschleierungstechniken zum Einsatz:

Die Betreffzeilen-Manipulation nutzt das Namensfeld des Mandanten, um über 60 Zeichen Betrugsinhalt einzufügen. Dadurch wird der legitime Systemtext aus dem sichtbaren Bereich verdrängt. Zusätzlich verwenden die Angreifer Ogonek-Zeichen aus dem polnischen Alphabet sowie optische Ähnlichkeiten zwischen Buchstaben und Ziffern, um automatische Filtersysteme zu täuschen.

Technische Umsetzung des Angriffs

Der Ablauf beginnt mit der Einrichtung eines Einweg-Mandanten auf Microsoft 365. Diese temporären Instanzen werden häufig als kostenlose Testversionen auf Subdomains wie onmicrosoft.com registriert.

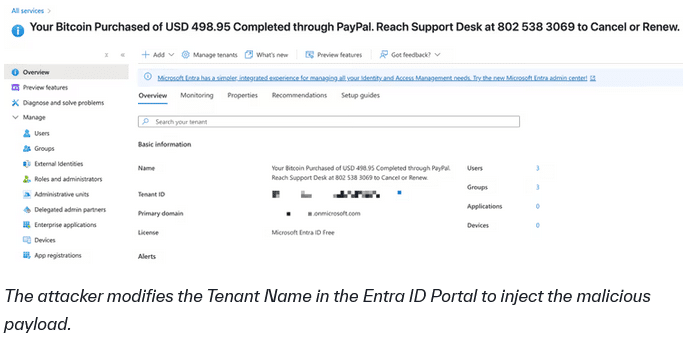

Im Zentrum steht die Manipulation der Mandantenkonfiguration. Angreifer ändern in den Entra ID-Einstellungen das Namensfeld und fügen dort den Betrugstext ein. In dokumentierten Fällen lautete dieser etwa: „Ihr Bitcoin-Kauf in Höhe von 498,95 USD wurde über PayPal abgeschlossen. Wenden Sie sich zum Stornieren oder Verlängern an den Support unter 802 538 3069.“

Für den Versand nutzen Angreifer das legitime Sicherheitsinformations-Portal. Sie erstellen Benutzerkonten im manipulierten Mandanten und fügen über die Funktion „Anmeldemethode hinzufügen“ die E-Mail-Adresse des Zielopfers als Backup-Methode hinzu. Microsoft generiert daraufhin automatisch einen Einmalpasscode und versendet die Nachricht.

Die Automatisierung erfolgt vermutlich über das Microsoft Graph PowerShell SDK. Mit dem Cmdlet New-MgUserAuthenticationMethod lassen sich diese Konfigurationen programmgesteuert für tausende kurzlebige Konten durchführen.

Grafik Quelle: Abnormal Security

Aufbau der manipulierten Nachricht

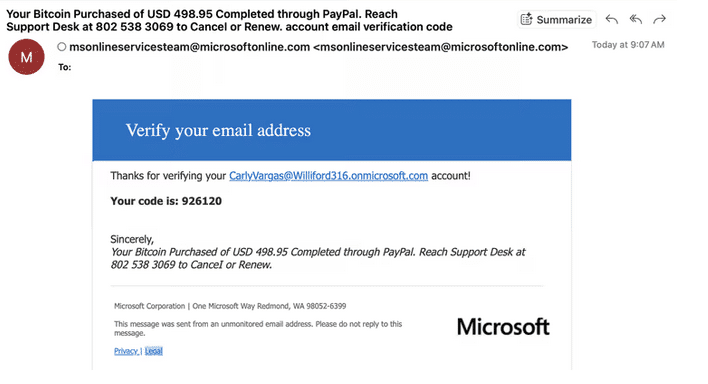

Die E-Mail-Vorlage von Microsoft konstruiert die Betreffzeile aus der Variablen {Mandantenname} plus dem Zusatz „account email verification code“. Durch den geänderten Mandantennamen erscheint die vollständige Betrugswarnung direkt in der Betreffzeile, gefolgt vom standardmäßigen Verifizierungshinweis.

Der manipulierte Mandantenname erscheint zusätzlich im Signaturbereich der E-Mail, was die Täuschung verstärkt.

Grafik Quelle: Abnormal Security

Authentizität auf allen technischen Ebenen

Die Besonderheit dieser Methode liegt in der vollständigen technischen Legitimität. Anders als bei klassischen Spoofing-Versuchen stammt die E-Mail tatsächlich von Microsofts Infrastruktur. Der Absender msonlineservicesteam@microsoftonline.com ist authentisch, die Nachricht durchläuft erfolgreich SPF-, DKIM- und DMARC-Validierungen.

Der Angriff benötigt weder kompromittierte Konten noch Sicherheitslücken im Code, erklärt Aaron Orchard von Abnormal Security. Er nutzt ausschließlich Standardfunktionen der Plattform – konkret das frei editierbare Mandanten-Namensfeld – zur Einschleusung betrügerischer Inhalte.

Die E-Mails enthalten keine verdächtigen Anhänge oder Links. Alle vorhandenen URLs verweisen auf echte Microsoft-Seiten für Datenschutz und rechtliche Informationen. Die betrügerische Komponente beschränkt sich auf Text, etwa eine eingebettete Telefonnummer.

Herausforderungen bei der Erkennung

Die Erkennungsproblematik ergibt sich aus mehreren Faktoren. Die Nachrichten stammen von einer hochvertrauenswürdigen Quelle und passieren alle Authentifizierungsmechanismen ohne Beanstandung. Viele Organisationen führen Zulassungslisten für E-Mails von msonlineservicesteam@microsoft.com, um sicherzustellen, dass legitime MFA-Codes die Empfänger erreichen.

Klassische Kompromittierungsindikatoren fehlen komplett. Keine schädlichen Dateianhänge, keine verdächtigen Domains, keine manipulierten Links – nur authentische Microsoft-URLs.

Die Unicode-Verschleierung durch Sonderzeichen und optisch ähnliche Glyphen umgeht regelbasierte Scanner und OCR-Systeme. Für menschliche Betrachter bleibt der Text lesbar, während automatische Systeme die Bedrohung nicht erkennen.

Die psychologische Komponente verstärkt die Wirkung. Nutzer sind trainiert, Verifizierungscodes zu vertrauen. Die Kombination aus echtem Sicherheitscode und gefälschter Dringlichkeit erzeugt eine Situation, in der kritisches Hinterfragen unterbleibt.

Schutzmaßnahmen und Erkennungsansätze

Effektive Abwehr erfordert eine Analyse, die über Absenderprüfung und Authentifizierungsergebnisse hinausgeht. Der Fokus muss auf dem Nachrichteninhalt und dessen Kontext liegen, selbst bei vertrauenswürdigen Quellen.

Statische Zulassungslisten reichen nicht aus, betont Aaron Orchard. Erforderlich sind verhaltensbasierte KI-Systeme, die normale Benachrichtigungsmuster pro Mandant erlernen und Abweichungen identifizieren. Relevante Indikatoren umfassen aggressive Finanzterminologie im Zusammenhang mit Kryptowährungen, dringliche Aufforderungen zu Supportanrufen, ungewöhnliche Unicode-Konstruktionen wie der Austausch von Kleinbuchstaben durch optisch ähnliche Großbuchstaben sowie atypische Absender-Empfänger-Konstellationen.

Die Korrelation dieser Signale ermöglicht die Erkennung der tatsächlichen Absicht – Datendiebstahl – trotz der formal legitimen Herkunft der Nachricht.

Weitere Informationen

Bild/Quelle: https://depositphotos.com/de/home.html

Fachartikel

Phishing-Angriff: Cyberkriminelle missbrauchen Microsoft-Infrastruktur für Betrugsmaschen

Wie Angreifer proprietäre KI-Modelle über normale API-Zugriffe stehlen können

KI-Agenten in cyber-physischen Systemen: Wie Deepfakes und MCP neue Sicherheitslücken öffnen

Sicherheitslücke in Cursor-IDE: Shell-Befehle werden zur Angriffsfläche

Sicherheitslücken bei viralem KI-Assistenten: MoltBot speichert Zugangsdaten ungeschützt

Studien

Deutsche Unicorn-Gründer bevorzugen zunehmend den Standort Deutschland

IT-Modernisierung entscheidet über KI-Erfolg und Cybersicherheit

Neue ISACA-Studie: Datenschutzbudgets werden trotz steigender Risiken voraussichtlich schrumpfen

Cybersecurity-Jahresrückblick: Wie KI-Agenten und OAuth-Lücken die Bedrohungslandschaft 2025 veränderten

![Featured image for “Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum”](https://cdn-ileiehn.nitrocdn.com/EZdGeXuGcNedesCQNmzlOazGKKpdLlev/assets/images/optimized/rev-b93339e/www.all-about-security.de/wp-content/uploads/2025/12/phishing-4.jpg)

Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum

Whitepaper

DigiCert veröffentlicht RADAR-Bericht für Q4 2025

Koordinierte Cyberangriffe auf polnische Energieinfrastruktur im Dezember 2025

Künstliche Intelligenz bedroht demokratische Grundpfeiler

Insider-Risiken in Europa: 84 Prozent der Hochrisiko-Organisationen unzureichend vorbereitet

ETSI veröffentlicht weltweit führenden Standard für die Sicherung von KI

Hamsterrad-Rebell

NIS2: „Zum Glück gezwungen“ – mit OKR-basiertem Vorgehen zum nachhaltigen Erfolg

Cyberversicherung ohne Datenbasis? Warum CIOs und CISOs jetzt auf quantifizierbare Risikomodelle setzen müssen

Identity Security Posture Management (ISPM): Rettung oder Hype?

Platform Security: Warum ERP-Systeme besondere Sicherheitsmaßnahmen erfordern