Sicherheitsexperten von Gen Digital warnen vor einer raffinierten Angriffsmethode: GhostPairing-Attacken ermöglichen Kriminellen vollständigen WhatsApp-Zugriff ohne gestohlene Passwörter. Die Masche manipuliert Nutzer dazu, unbewusst fremde Geräte mit ihrem Account zu verknüpfen – getarnt als harmlose Verifizierung.

So funktioniert die heimtückische Betrugsmasche

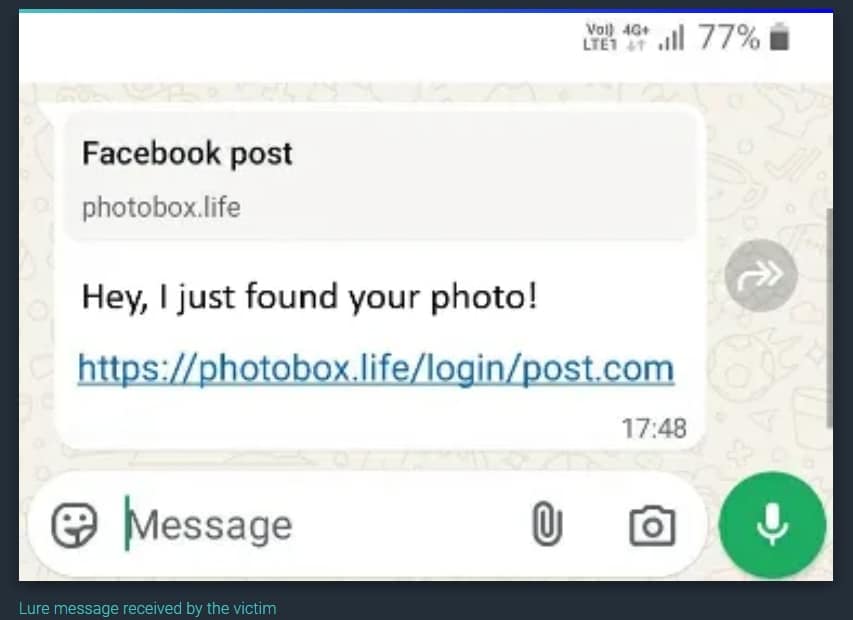

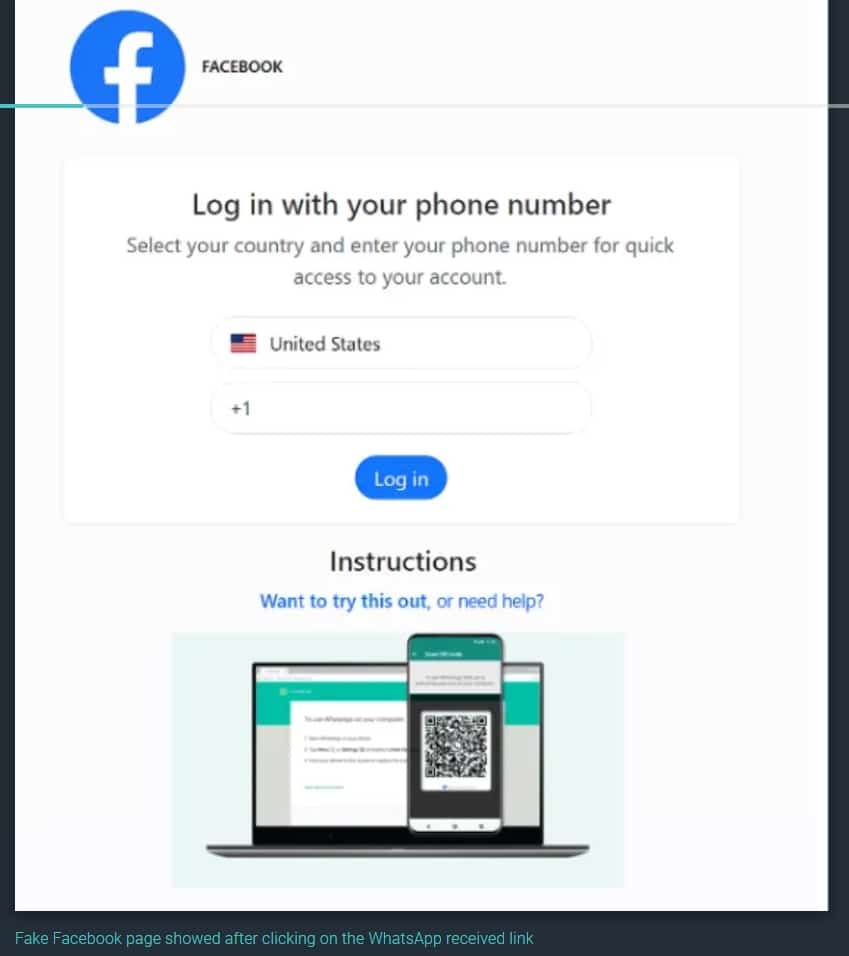

Die Attacke beginnt harmlos: Nutzer empfangen von bekannten Kontakten Nachrichten wie „Hey, ich habe dein Foto gefunden!“ mit einem Link, der eine Facebook-Vorschau imitiert. Die gefälschte Webseite fordert zur Eingabe der Telefonnummer auf und präsentiert einen numerischen Code. Nutzer sollen diesen in WhatsApp eingeben – angeblich zur Verifizierung. Tatsächlich autorisieren sie damit die Kopplung eines fremden Geräts mit ihrem Account.

Grafik Quelle: Gen Digital

Missbrauch legitimer WhatsApp-Funktionen

Die Angreifer nutzen die offizielle Geräteverbindungsfunktion von WhatsApp, die eigentlich Browser oder Desktop-Apps mit dem Smartphone synchronisiert. Sie konzentrieren sich auf numerische Pairing-Codes statt QR-Codes, da sich die Code-Eingabe komplett auf einem Smartphone durchführen lässt und wie eine gewöhnliche Zwei-Faktor-Authentifizierung wirkt.

Erste Fälle in Tschechien entdeckt

Sicherheitsforscher registrierten die Kampagne zunächst in Tschechien. Die verwendeten Domains ahmten Facebook nach: photobox[.]life, postsphoto[.]life oder yourphoto[.]world. Die Methode ist sprachunabhängig und lässt sich mühelos für jedes Land anpassen.

Vollzugriff ohne Passwortdiebstahl

Nach erfolgreicher Geräteverbindung verfügen Angreifer über dieselben Berechtigungen wie der rechtmäßige Kontoinhaber:

- Zugang zu bisherigen Konversationen und synchronisierten Inhalten

- Empfang neuer Nachrichten in Echtzeit

- Download von Fotos, Videos und Sprachnachrichten

- Zugriff auf sensible Daten wie Adressen und Authentifizierungscodes

- Versand von Nachrichten im Namen des Opfers

Das Smartphone funktioniert normal weiter. Die meisten Betroffenen bemerken nicht, dass ein zusätzliches Gerät aktiviert wurde. Ohne Kontrolle der Geräteliste können Kriminelle monatelang unbemerkt Zugriff behalten.

Verbreitung durch Social Engineering

Sobald ein Account gekapert ist, versenden Angreifer Nachrichten an Kontakte des Opfers. Die Nachrichten stammen von bekannten Nummern und bleiben kurz und informell – das weckt selten Verdacht. Empfänger, die auf den Link klicken, werden selbst zu kompromittierten Konten. Ein klassischer Schneeballeffekt.

Grafik Quelle: Gen Digital

Warum diese Methode besonders problematisch ist

Keine gestohlenen Zugangsdaten: Kein klassisches Phishing oder SIM-Swap – alle Aktionen bewegen sich innerhalb der von WhatsApp vorgesehenen Funktionalität.

Hohe Plausibilität: Verifizierungscodes gehören zum digitalen Alltag. Die Aufforderung erscheint nicht ungewöhnlich.

Dauerhafter Zugriff: Verknüpfte Geräte bleiben aktiv, bis sie manuell entfernt werden.

Weitreichender Missbrauch: Mit Zugriff auf komplette Konversationsverläufe lassen sich Sprachnachrichten und Fotos für Deepfake-Betrug oder Erpressung extrahieren.

Hinweise auf kommerzielle Angriffs-Kits

Die beteiligten Domains und Vorlagen deuten auf wiederverwendbare Angriffswerkzeuge hin. Identische Layouts auf verschiedenen Domains ermöglichen operative Flexibilität: Wird eine Domain gesperrt, lässt sie sich problemlos ersetzen.

Schutzmaßnahmen für Nutzer

Verbundene Geräte überprüfen

- WhatsApp öffnen

- Einstellungen → Verbundene Geräte aufrufen

- Unbekannte Sitzungen abmelden

Regelmäßige Kontrollen ermöglichen frühzeitiges Erkennen von Kompromittierungen.

Skepsis bei Kopplungsaufforderungen

Jede Aufforderung zum Scannen von QR-Codes oder zur Eingabe numerischer Codes von Webseiten sollte kritisch hinterfragt werden. Legitime Geräteverknüpfungen initiiert man bewusst innerhalb der App.

Zusätzliche Maßnahmen

Die Zwei-Schritt-Verifizierung bietet zusätzlichen Schutz. Aufklärung im persönlichen Umfeld erweist sich als überraschend effektiv – viele Opfer kennen diese Betrugsform nicht.

Verbesserungspotenzial für Plattformen

Klarere Kommunikation: Deutliche Hinweise, dass ein neues Gerät vollständigen Zugriff erhält.

Kontextuelle Informationen: Anzeige von Gerätetyp, Browser und Standort während der Kopplung.

Limitierung: Beschränkungen für Kopplungsversuche und automatisches Trennen bei erkanntem Missbrauch.

Gerätepairing als generelles Sicherheitsrisiko

GhostPairing illustriert ein fundamentales Problem moderner Multi-Gerät-Authentifizierung. Das Bedrohungsmuster existiert bei allen Diensten mit QR-Codes oder Code-Eingabe für Gerätekopplung: Messaging-Apps, Collaboration-Tools, soziale Netzwerke. Ein unachtsamer Moment kann eine unbekannte Sitzung autorisieren.

Fazit: Social Engineering trifft legitime Funktionen

Die dokumentierte Kampagne zeigt einen Paradigmenwechsel: Statt Verschlüsselung zu kompromittieren, nutzen Akteure Produktfunktionen bestimmungsgemäß und manipulieren Nutzer zur Kooperation. Durch Missbrauch der WhatsApp-Geräteverbindung erreichen Kriminelle mit minimalem Aufwand dauerhafte Kontoübernahmen.

Diese Technik ist weder auf einzelne Länder noch auf WhatsApp beschränkt. GhostPairing demonstriert, wie Social Engineering mit legitimer Infrastruktur zu effektiven Kompromittierungen verschmilzt. Die gute Nachricht: Nutzerbewusstsein, einfache Sicherheitschecks und gezielte Plattformverbesserungen können die Auswirkungen signifikant eindämmen.

Entdecke mehr

Fachartikel

OpenClaw-Skills als neuer Malware-Verteilweg: Erkenntnisse von VirusTotal

ShinyHunters: Voice-Phishing-Kampagne zielt auf Cloud-Plattformen ab

ShinyHunters-Angriffe: Mandiant zeigt wirksame Schutzmaßnahmen gegen SaaS-Datendiebstahl

Phishing-Angriff: Cyberkriminelle missbrauchen Microsoft-Infrastruktur für Betrugsmaschen

Wie Angreifer proprietäre KI-Modelle über normale API-Zugriffe stehlen können

Studien

Deutsche Unicorn-Gründer bevorzugen zunehmend den Standort Deutschland

IT-Modernisierung entscheidet über KI-Erfolg und Cybersicherheit

Neue ISACA-Studie: Datenschutzbudgets werden trotz steigender Risiken voraussichtlich schrumpfen

Cybersecurity-Jahresrückblick: Wie KI-Agenten und OAuth-Lücken die Bedrohungslandschaft 2025 veränderten

![Featured image for “Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum”](https://www.all-about-security.de/wp-content/uploads/2025/12/phishing-4.jpg)

Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum

Whitepaper

DigiCert veröffentlicht RADAR-Bericht für Q4 2025

Koordinierte Cyberangriffe auf polnische Energieinfrastruktur im Dezember 2025

Künstliche Intelligenz bedroht demokratische Grundpfeiler

Insider-Risiken in Europa: 84 Prozent der Hochrisiko-Organisationen unzureichend vorbereitet

ETSI veröffentlicht weltweit führenden Standard für die Sicherung von KI

Hamsterrad-Rebell

NIS2: „Zum Glück gezwungen“ – mit OKR-basiertem Vorgehen zum nachhaltigen Erfolg

Cyberversicherung ohne Datenbasis? Warum CIOs und CISOs jetzt auf quantifizierbare Risikomodelle setzen müssen

Identity Security Posture Management (ISPM): Rettung oder Hype?

Platform Security: Warum ERP-Systeme besondere Sicherheitsmaßnahmen erfordern