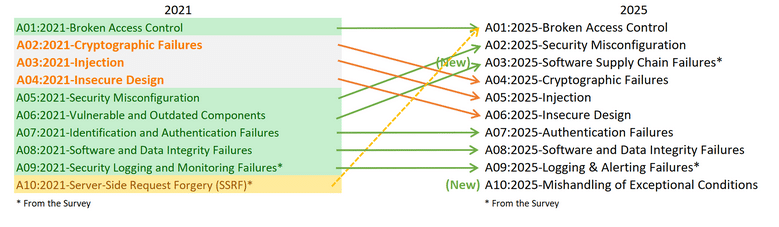

Wesentliche Änderungen in den OWASP Top 10 2025

Die neue Ausgabe der OWASP Top Ten präsentiert zwei neue Sicherheitskategorien und erhebliche Verschiebungen bei bewährten Risiken. Ziel ist es, stärker auf die Ursachen statt auf die Symptome von Schwachstellen zu fokussieren.

Grafik Quelle: OWASP

A01:2025 – Defekte Zugriffskontrolle

-

Platz 1 beibehalten

-

3,73 % der getesteten Anwendungen betroffen

-

Server-Side Request Forgery (SSRF) integriert

A02:2025 – Sicherheitsfehlkonfigurationen

-

Aufstieg von Platz 5 auf Platz 2

-

3 % der Anwendungen betroffen

-

zunehmende Bedeutung durch komplexe Softwarekonfigurationen

A03:2025 – Software Supply Chain Failures

-

Erweiterung von „Vulnerable and Outdated Components“

-

Umfasst 5 CWEs, geringe Testabdeckung, hohe Exploit- und Impact-Werte

-

Community-Umfrage identifiziert diese Kategorie als kritisch

A04:2025 – Kryptografische Fehler

-

Rückgang von Platz 2 auf Platz 4

-

3,80 % der Anwendungen betroffen

-

Hohe Relevanz für Datenoffenlegung und Systemkompromittierung

A05:2025 – Injection

-

Rückgang von Platz 3 auf Platz 5

-

Häufig getestet, viele CVEs (38 CWEs)

-

Umfasst SQL-Injection, Cross-Site Scripting u. v. m.

A06:2025 – Unsichere Designs

-

Rückgang von Platz 4 auf Platz 6

-

Verbesserungen bei Bedrohungsmodellierung und sicherem Design erkennbar

A07:2025 – Authentifizierungsfehler

-

Bleibt auf Platz 7

-

Umbenennung zur präziseren Darstellung von 36 CWEs

-

Standardisierte Frameworks reduzieren Auftreten

A08:2025 – Software- oder Datenintegritätsfehler

-

Platz 8 beibehalten

-

Fokus auf Vertrauensgrenzen und Integrität von Software und Daten

A09:2025 – Protokollierungs- und Warnungsfehler

-

Platz 9, leicht umbenannt

-

Alarmierungsfunktion entscheidend für Sicherheitsmaßnahmen

A10:2025 – Mishandling of Exceptional Conditions

-

Neue Kategorie für 2025

-

24 CWEs, Fokus auf Fehlerbehandlung, logische Fehler und „Failing Open“-Szenarien

Methodik der neuen Top Ten

Die OWASP Top 10 2025 kombiniert Datenanalyse mit Expertenmeinungen aus der Community.

-

Datenbasiert: CVE-Analysen, Exploit- und Impact-Scores (CVSS v2/v3)

-

Community-basiert: Zwei Kategorien stammen direkt aus der Fachumfrage

-

CWE-Fokus: 248 CWEs in 10 Kategorien; Konzentration auf Ursachen statt Symptome

Wichtige Aspekte:

-

Mehr CWEs pro Kategorie erleichtern die Schulung und das Bewusstsein für unterschiedliche Schwachstellen

-

Gewichtung von CVSS-Werten für realistische Risikobewertung

-

Daten zeigen Trends, Community-Input füllt Lücken für schwer testbare Risiken

Konsequenzen für Unternehmen

Mit der Veröffentlichung der OWASP Top 10 2025 müssen Unternehmen ihre Sicherheitsstrategien überprüfen:

-

Priorisierung von Zugriffskontrolle und Sicherheitskonfigurationen

-

Berücksichtigung von Risiken in Software-Lieferketten

-

Anpassung von Bedrohungsmodellen und Fehlerbehandlungsprozessen

-

Einsatz von standardisierten Frameworks und Monitoring-Systemen

Sicherheitsrisiken verschieben sich stetig, und proaktives Handeln ist entscheidend, um Schwachstellen frühzeitig zu erkennen und abzufangen.

Weitere spannende Beiträge:

Bild/Quelle: https://depositphotos.com/de/home.html

Fachartikel

Cyber-Angriff auf Next.js: 59.000 Server in 48 Stunden kompromittiert

Windows RasMan DoS-Lücke: 0patch bietet kostenlosen Schutz vor aktuellem 0-Day

Schwachstellen in Eurostar-KI-Chatbot aufgedeckt

Cyberkriminelle zahlen bis zu 15.000 Dollar für Insider-Zugang zu Unternehmenssystemen

Wenn KI-Detektoren versagen: Code-Verschleierung entlarvt Schwächen großer Sprachmodelle

Studien

![Featured image for “Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum”](https://www.all-about-security.de/wp-content/uploads/2025/12/phishing-4.jpg)

Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum

Gartner-Umfrage: Mehrheit der nicht geschäftsführenden Direktoren zweifelt am wirtschaftlichen Wert von Cybersicherheit

49 Prozent der IT-Verantwortlichen in Sicherheitsirrtum

Deutschland im Glasfaserausbau international abgehängt

NIS2 kommt – Proliance-Studie zeigt die Lage im Mittelstand

Whitepaper

State of Cloud Security Report 2025: Cloud-Angriffsfläche wächst schnell durch KI

BITMi zum Gutachten zum Datenzugriff von US-Behörden: EU-Unternehmen als Schlüssel zur Datensouveränität

Agentic AI als Katalysator: Wie die Software Defined Industry die Produktion revolutioniert

OWASP veröffentlicht Security-Framework für autonome KI-Systeme

Malware in Bewegung: Wie animierte Köder Nutzer in die Infektionsfalle locken

Hamsterrad-Rebell

Platform Security: Warum ERP-Systeme besondere Sicherheitsmaßnahmen erfordern

Daten in eigener Hand: Europas Souveränität im Fokus

Sicherer Remote-Zugriff (SRA) für Operational Technology (OT) und industrielle Steuerungs- und Produktionssysteme (ICS)

Identity und Access Management (IAM) im Zeitalter der KI-Agenten: Sichere Integration von KI in Unternehmenssysteme