Oracle Cloud Infrastructure (OCI) erhält eine wesentliche Erweiterung im Bereich Netzwerksicherheit: Mit der neuen Cross-VCN-Unterstützung für Zero Trust Packet Routing (ZPR) können Sicherheitsverantwortliche ihre Richtlinien künftig einmalig definieren und automatisch über mehrere Virtual Cloud Networks hinweg durchsetzen lassen – ohne manuelle Regelreplikation in jedem einzelnen Netzwerksegment. Die Neuerung zielt darauf ab, die wachsende Komplexität verteilter Cloud-Architekturen beherrschbarer zu machen.

Fragmentierung als strukturelles Problem

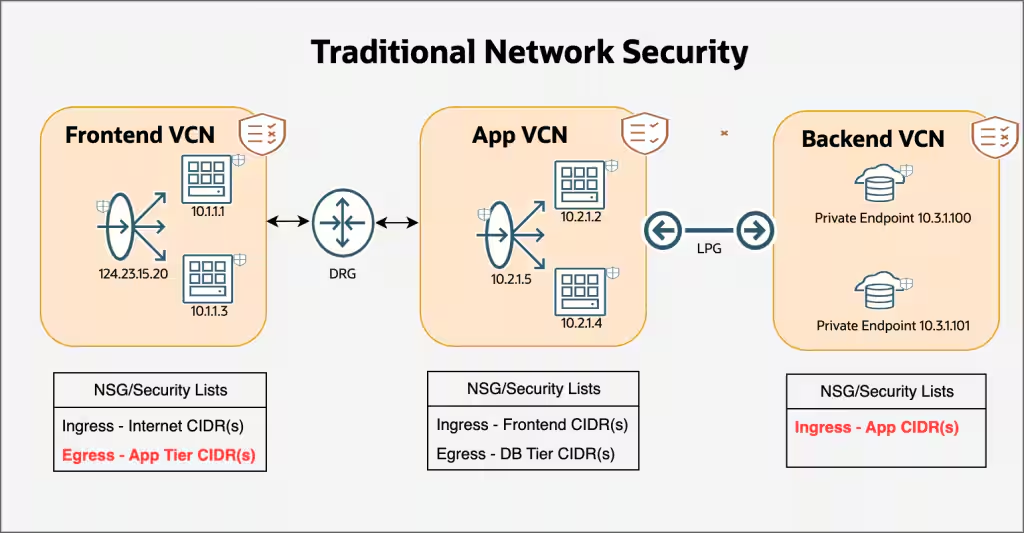

Viele Unternehmen setzen in ihrer Cloud-Infrastruktur auf mehrere VCNs, um einzelne Workloads voneinander zu isolieren, Compliance-Anforderungen zu erfüllen oder die Skalierbarkeit zu verbessern. Diese Architektur hat sich bewährt – bringt aber einen organisatorischen Preis mit sich. Bislang benötigte jedes VCN eigene Eingangs- und Ausgangsrichtlinien, die häufig von unterschiedlichen Teams in verschiedenen Umgebungen verwaltet wurden. Das Ergebnis: inkonsistente Regelwerke, redundante Konfigurationen und ein erhöhter operativer Aufwand, der mit wachsendem Infrastruktur-Fußabdruck weiter zunimmt.

Ein konkretes Beispiel verdeutlicht das Problem: Werden CIDR-Blöcke der Anwendungsebene in mehreren verbundenen VCNs definiert und das zugehörige Anwendungs-VCN anschließend skaliert, müssen die entsprechenden Adressbereiche in allen betroffenen Netzwerken manuell aktualisiert werden. Dieser Prozess ist fehleranfällig und bindet Ressourcen, die andernorts produktiver eingesetzt werden könnten.

Grafiken Quelle: Oracle Cloud Infrastructure Blog

Absichtsbasierte Sicherheit statt IP-Regeln

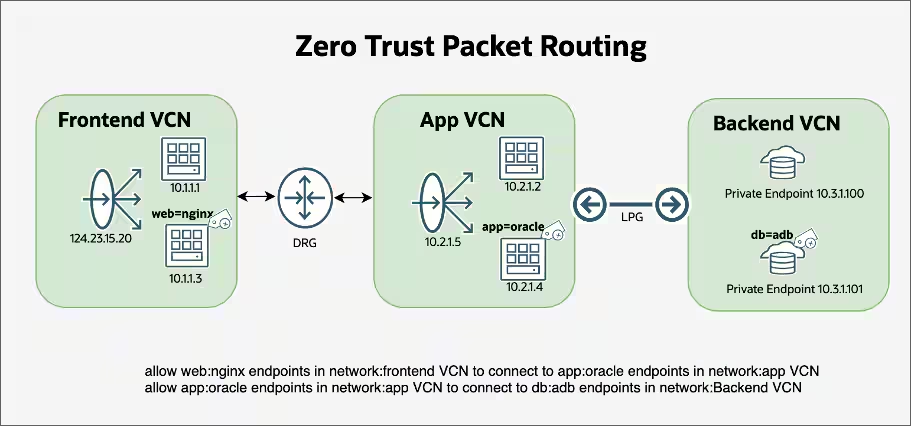

ZPR verfolgt einen grundlegend anderen Ansatz. Anstelle von IP-basierten Regeln arbeitet das System mit sogenannten Sicherheitsattributen – Schlüssel-Wert-Tags wie tier=frontend oder env=prod –, die OCI-Ressourcen wie Compute-Instanzen oder Load Balancern direkt zugewiesen werden. Auf Basis dieser Metadaten bildet ZPR logische Vertrauensgruppen und setzt Zugriffsrichtlinien zwischen ihnen durch.

Eine typische Richtlinie könnte etwa so formuliert sein: App-Workloads mit dem Attribut app:oracle dürfen sich ausschließlich mit Datenbankdiensten verbinden, die das Attribut db:adb tragen. Alle anderen Verbindungen werden durch eine implizite Ablehnungsregel blockiert – ohne dass zusätzliche Netzwerksicherheitsgruppen oder Sicherheitslisten konfiguriert werden müssen. Die Sprache ist dabei bewusst menschenlesbar gehalten, was die Nachvollziehbarkeit für Audits und Compliance-Prüfungen vereinfacht.

Mit der neuen Cross-VCN-Unterstützung erstreckt sich diese Durchsetzungslogik nun nahtlos über verbundene VCNs innerhalb derselben Tenancy und Region. Dabei spielt es keine Rolle, ob der Datenverkehr über ein Dynamic Routing Gateway oder ein Local Peering Gateway geleitet wird – ZPR greift in beiden Fällen als zentrale Richtlinien-Durchsetzungsschicht ein.

Automatische Anpassung bei Skalierung

Ein wesentlicher Vorteil des attributbasierten Modells zeigt sich beim Skalieren von Umgebungen. Wird eine neue Instanz mit den entsprechenden Sicherheitsattributen bereitgestellt, greifen die bestehenden Richtlinien automatisch – ohne manuelle Eingriffe. Ebenso werden neu hinzugefügte VCNs, Subnetze oder IP-Adressbereiche automatisch von den vorhandenen ZPR-Richtlinien erfasst, sobald sie in die Umgebung integriert werden. Die Sicherheitskonfiguration folgt damit der Geschäftslogik und nicht einzelnen IP-Adressen.

Die Zuweisung von Sicherheitsattributen lässt sich zudem in bestehende Bereitstellungs-Workflows einbetten und automatisieren, sodass neue Ressourcen von Beginn an korrekt klassifiziert werden. Dieser Ansatz reduziert nicht nur den Aufwand, sondern minimiert auch das Risiko von Fehlkonfigurationen, die bei manueller Verwaltung entstehen können.

Einrichtung über drei Wege

Für die praktische Konfiguration stellt Oracle in der Cloud Console drei Einstiegspunkte bereit. Der Simple Policy Builder wurde um eine explizite Cross-VCN-Option erweitert und führt Anwender schrittweise durch die Erstellung neuer Richtlinien. Der Template-based Policy Builder bietet vorgefertigte Cross-VCN-Vorlagen für gängige Anwendungsfälle. Wer volle Kontrolle bevorzugt, kann den manuellen Policy Builder nutzen und Regeln direkt eingeben.

Sicherheitsattribute werden entweder über einen bestehenden Namespace verwaltet oder in einem neu angelegten Namespace organisiert. Die Konsole verfügt über integrierte Steuerelemente, die den gesamten Prozess – vom Namespace über die Attributzuweisung bis zur Richtlinienüberprüfung – in einem durchgängigen Workflow abbilden.

Einordnung

Die Cross-VCN-Erweiterung von ZPR ist in erster Linie für Organisationen relevant, die in OCI bereits auf mehrstufige VCN-Architekturen setzen oder diesen Schritt planen. Das zentrale Richtlinienmodell kann helfen, Sicherheits-Silos zwischen Netzwerksegmenten abzubauen und den Verwaltungsaufwand bei wachsender Infrastruktur in Grenzen zu halten. Oracle stellt für den Einstieg eine Testgutschrift von 300 US-Dollar zur Verfügung; weiterführende technische Details sind in der offiziellen ZPR-Cross-VCN-Dokumentation verfügbar.

„Die in diesem Beitrag bereitgestellten Informationen wurden sorgfältig recherchiert, erheben jedoch keinen Anspruch auf Vollständigkeit oder absolute Richtigkeit. Sie dienen ausschließlich der allgemeinen Orientierung und ersetzen keine professionelle Beratung. Die Redaktion übernimmt keine Haftung für eventuelle Fehler, Auslassungen oder Folgen, die aus der Nutzung der Informationen entstehen.“

Weitere Informationen

Fachartikel

KI-Agenten ohne Gedächtnis: Warum persistenter Speicher der Schlüssel zur Praxistauglichkeit ist

Oracle erweitert OCI-Netzwerksicherheit: Zero Trust Packet Routing jetzt mit Cross-VCN-Unterstützung

KI-Agenten in der Praxis: Anthropic misst Autonomie und Nutzerverhalten im großen Maßstab

Google Play 2025: KI-Systeme blockieren Millionen schädlicher Apps

Details zur Sicherheitslücke im Windows-Editor bekannt geworden

Studien

IT-Budgets 2026: Deutsche Unternehmen investieren mehr – und fordern messbaren Gegenwert

KI-Investitionen in Deutschland: Solide Datenbasis, aber fehlende Erfolgsmessung bremst den ROI

Cybersicherheit 2026: Agentic AI auf dem Vormarsch – aber Unternehmen kämpfen mit wachsenden Schutzlücken

IT-Fachkräfte: Warum der deutsche Stellenabbau die Sicherheitslage verschlechtert

Deutsche Wirtschaft unzureichend auf hybride Bedrohungen vorbereitet

Whitepaper

WatchGuard Internet Security Report zeigt über 1.500 Prozent mehr neuartige Malware auf

Armis Labs Report 2026: Früherkennung als Schlüsselfaktor im Finanzsektor angesichts KI-gestützter Bedrohungen

Active Directory schützen: TÜV Rheinland liefert Leitfaden mit konkreten Handlungsempfehlungen

Sicherheitslücken in Passwortmanagern: ETH-Forschende hebeln Zero-Knowledge-Versprechen aus

MITRE ATLAS analysiert OpenClaw: Neue Exploit-Pfade in KI-Agentensystemen

Hamsterrad-Rebell

Incident Response Retainer – worauf sollte man achten?

KI‑basierte E‑Mail‑Angriffe: Einfach gestartet, kaum zu stoppen

NIS2: „Zum Glück gezwungen“ – mit OKR-basiertem Vorgehen zum nachhaltigen Erfolg

Cyberversicherung ohne Datenbasis? Warum CIOs und CISOs jetzt auf quantifizierbare Risikomodelle setzen müssen