Eine aktuelle Recherche von Infoblox Threat Intel bringt ein groß angelegtes, bösartiges Netzwerk im Bereich AdTech ans Licht. Unter dem Namen „Vane Viper“ operiert demnach ein Akteur, der sich als seriöses Werbetechnologie-Unternehmen ausgibt. Über seine Affiliate-Werbeprogramme unterstützt die Gruppe nicht nur verschiedene Betrugsformen und die Verbreitung von Malware, sondern ist Berichten zufolge auch selbst aktiv an der Ausbreitung schädlicher Software beteiligt.

Infoblox Threat Intel verfolgt Vane Viper, ursprünglich unter dem Namen Omnatuor bekannt, seit über drei Jahren. Für die Wissenschaftler von Infoblox hat dieser Akteur aufgrund seiner weitreichenden Präsenz in Kundennetzwerken höchste Priorität: Vane Viper-Malvertising-Domains sind in rund 50 % der Kundennetzwerke zu finden.

Dabei agiert Vane Viper global: Mehrere ihrer Domains gehören laut Tranco zu den Top 10.000 weltweit, wobei eine Tracking-Domain sogar unter den Top 1.000 rangiert.

Laut Infoblox Threat Intel handelt es sich bei Vane Viper um AdTech Holding, die Muttergesellschaft des berüchtigten Unternehmens „den Namen des Unternehmens können Sie dem Blogbeitrag von Infoblox entnehmen“. Das AdTech-Unternehmen nutzt kompromittierte Websites und irreführende Anzeigen, die von Publishing-Partnern geschaltet werden, um Malware zu verbreiten und digitale Betrugskampagnen durchzuführen. Während die Sicherheitsbranche schon lange die Integrität von –Name wurde hier entfernt– in Frage stellt, liefert dieser Bericht konkrete Beweise für Missstände innerhalb des Unternehmens.

Die Analyse der über Jahre hinweg erfassten DNS-Daten und die aktive Interaktion mit Vane Viper über Links zu ihrem Traffic Distribution System (TDS) zeigen, dass dieser Anbieter nicht einfach nur ein missbräuchlich genutzter Dienstleister ist, sondern aktiv an fragwürdigen Aktivitäten beteiligt ist und diese ermöglicht. PropellerAds leitet dabei Nutzer nicht nur auf gefährliche Inhalte seiner Partner weiter, sondern hat auch mehrfach direkt Malware an die Forscher von Infoblox ausgespielt. Auf diese Weise wurde das System aufgedeckt, das in der Vergangenheit bereits für Werbebetrug genutzt worden war.

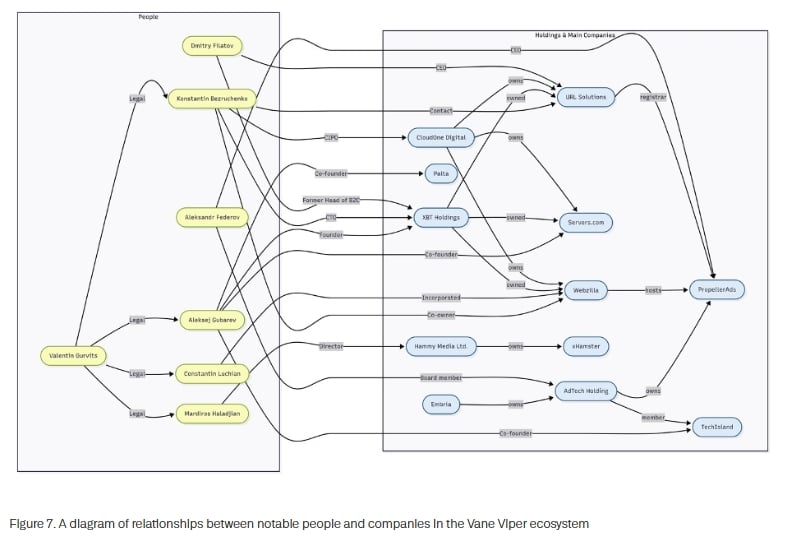

Vane Viper ähnelt VexTrio Viper, allgemein bekannt als VexTrio, über das Infoblox im August 2025 im Rahmen von BlackHat USA ausführlich berichtete. Wie VexTrio besteht auch Vane Viper aus mehreren Unternehmen der Werbebranche, die überwiegend von russischsprachigen Personen geführt werden. Diese Unternehmen präsentieren sich zwar als separate Organisationen, gehören jedoch alle zu einer gemeinsamen Gruppe. Vane Viper und VexTrio sind Teil einer Kohorte, die 2015 fast zeitgleich in Osteuropa und russischen Diaspora-Zentren wie Zypern entstanden ist. VexTrio und Vane Viper werben mit ihrer Partnerschaft, scheinen jedoch unabhängige Gruppen zu sein.

„Unsere Untersuchungen haben zunehmend gezeigt, dass Cyberkriminelle nicht nur Adtech-Plattformen nutzen, sondern manchmal selbst Adtech-Plattformen betreiben“, so Dr. Renée Burton, Vice President of Threat Intel. „Früher dachten wir, dass die digitale Unterwelt in den dunklen Ecken des Internets operiert, aber wir haben festgestellt, dass sich viele kriminelle Akteure stattdessen in aller Öffentlichkeit verstecken und durch eine Reihe kommerzieller Aktivitäten scheinbar plausibel leugnen können, damit in Verbindung zu stehen. Vane Viper ist dabei einer von mehreren großen TDS-Betreibern, die wir verfolgen. Sie alle scheinen im Jahr 2015 entstanden zu sein und werden von russischen Diaspora-Gruppen in Europa und Zypern kontrolliert.“

Wichtigste Erkenntnisse:

- Vane Viper ist in etwa der Hälfte der Kundennetzwerke von Infoblox zu finden und hat im vergangenen Jahr über 1 Billion DNS-Anfragen generiert.

- Der Akteur agiert über – der Name wurde hier entfernt-und andere Tochtergesellschaften der AdTech Holding und nutzt kompromittierte Websites sowie betrügerische Werbeanzeigen, um Malware, Phishing und Werbebetrug zu verbreiten. Dabei handelt es sich nur um eines von vielen Unternehmen in ihrem Konzern.

- Firmenmäntel und undurchsichtige Eigentumsverhältnisse ermöglichen eine mehr oder minder glaubhafte Leugnung der Aktivitäten und schützen Vane Viper davor, zur Rechenschaft gezogen zu werden.

- Die Infrastruktur überschneidet sich mit Webzilla/XBT Holdings, die zuvor mit Methbot-Werbe-Betrug, russischen Desinformationskampagnen und Raubkopie-Plattformen in Verbindung gebracht wurden.

- Vane Viper setzt Push- Notification-Missbrauch, Traffic Distribution Systeme (TDS) und Cloaking-Techniken ein, um unerkannt zu bleiben und sich dauerhaft in Netzwerken zu etablieren.

- Das Netzwerk umfasst mehr als 60.000 Domains, von denen viele nur wenige Tage lang aktiv sind. Einige bestehen jedoch mehr als 1.200 Tage lang.

- Verbindungen zu russischen Oligarchen, verurteilten Betrügern und Plattformen mit nicht jugendfreien Inhalten unterstreichen das Risiko und das Ausmaß der Operation zusätzlich.

Quelle: Infoblox

Quelle: Infoblox

Der Bericht verdeutlicht, wie Angreifer die AdTech-Branche nutzen, um User im gesamten Internet zu schädigen. Mit dem Versprechen einer hohen Reichweite für Werbetreibende

bergen Plattformen wie AdTech Holding ungeahnte Risiken. Das digitale Werbeökosystem wurde nicht geschaffen, um sich gegenüber den Nutzern transparent rechtfertigen zu können – sondern um schnell und profitabel zu sein. Vane Viper zeigt, dass das ungebremste Wachstum dieser Branche die digitale Sicherheit von Nutzern weltweit im Namen der Monetarisierung untergräbt.

Lesen Sie den ganzen Blog hier: https://blogs.infoblox.com/threat-intelligence/deniability-by-design-dns-driven-insights-into-a-malicious-ad-network/

Entdecken Sie mehr

Bild/Quelle: https://depositphotos.com/de/home.html

„Die in diesem Beitrag veröffentlichten Informationen dienen ausschließlich allgemeinen Informations- und Bildungszwecken im Bereich IT-Security und Cybersecurity. Trotz sorgfältiger Recherche kann die Redaktion keine Gewähr für die Richtigkeit, Vollständigkeit oder Aktualität der Inhalte übernehmen. Die bereitgestellten Hinweise ersetzen keine professionelle Sicherheitsberatung und die Nutzung der Informationen erfolgt auf eigene Verantwortung. Die Redaktion haftet nicht für Schäden, die direkt oder indirekt aus der Verwendung der Inhalte entstehen.“

Fachartikel

Wie Cyberkriminelle Microsoft-Nutzer mit gefälschten Gerätecodes täuschen

OpenAI präsentiert GPT-5.2-Codex: KI-Revolution für autonome Softwareentwicklung und IT-Sicherheit

Speicherfehler in Live-Systemen aufspüren: GWP-ASan macht es möglich

Geparkte Domains als Einfallstor für Cyberkriminalität: Über 90 Prozent leiten zu Schadsoftware weiter

Umfassender Schutz für geschäftskritische SAP-Systeme: Strategien und Best Practices

Studien

![Featured image for “Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum”](https://www.all-about-security.de/wp-content/uploads/2025/12/phishing-4.jpg)

Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum

Gartner-Umfrage: Mehrheit der nicht geschäftsführenden Direktoren zweifelt am wirtschaftlichen Wert von Cybersicherheit

49 Prozent der IT-Verantwortlichen in Sicherheitsirrtum

Deutschland im Glasfaserausbau international abgehängt

NIS2 kommt – Proliance-Studie zeigt die Lage im Mittelstand

Whitepaper

State of Cloud Security Report 2025: Cloud-Angriffsfläche wächst schnell durch KI

BITMi zum Gutachten zum Datenzugriff von US-Behörden: EU-Unternehmen als Schlüssel zur Datensouveränität

Agentic AI als Katalysator: Wie die Software Defined Industry die Produktion revolutioniert

OWASP veröffentlicht Security-Framework für autonome KI-Systeme

Malware in Bewegung: Wie animierte Köder Nutzer in die Infektionsfalle locken

Hamsterrad-Rebell

Platform Security: Warum ERP-Systeme besondere Sicherheitsmaßnahmen erfordern

Daten in eigener Hand: Europas Souveränität im Fokus

Sicherer Remote-Zugriff (SRA) für Operational Technology (OT) und industrielle Steuerungs- und Produktionssysteme (ICS)

Identity und Access Management (IAM) im Zeitalter der KI-Agenten: Sichere Integration von KI in Unternehmenssysteme