Ein Forschungsteam der ETH Zürich und Google hat eine neue Variante des RowHammer-Angriffs entdeckt, die auf DDR5-Speicherchips des südkoreanischen Herstellers SK Hynix abzielt.

Rowhammer als Risiko für das DRAM-Ökosystem

Rowhammer beschreibt eine komplexe Klasse von Hardware-Schwachstellen in DRAM-Speichern. Durch wiederholten Zugriff auf eine Speicherzeile können Bit-Flips in benachbarten Zeilen ausgelöst werden, was zu Datenkorruption führt. Angreifer können dies nutzen, um unbefugt auf Daten zuzugreifen, Berechtigungen zu erweitern oder einen Denial-of-Service-Angriff auszulösen.

Um diese Risiken zu verringern, setzen Hersteller auf Maßnahmen wie Error-Correcting Code (ECC) oder Target Row Refresh (TRR) für DDR5-Module. Wie widerstandsfähig diese Schutzmechanismen gegenüber ausgefeilten Angriffsmethoden tatsächlich sind, ist jedoch weiterhin unklar.

Googles Forschungsinitiativen

Google hat die akademische Forschung in diesem Bereich unterstützt und Testplattformen zur Analyse von DDR5-Speichern entwickelt. Diese Arbeit führte zur Entdeckung neuer Angriffstechniken und zu einem besseren Verständnis der Schwachstelle, was wiederum die Grundlage für künftige Abwehrmaßnahmen schafft.

Funktionsweise von Rowhammer

DRAM-Zellen speichern Informationen in Form elektrischer Ladungen. Da diese Ladungen mit der Zeit entweichen, aktualisiert der Speichercontroller die Zellen regelmäßig. Erfolgt die Entladung jedoch vor diesem Zyklus, kann es zu Bit-Fehlern kommen. Ursprünglich galt dies als reines Zuverlässigkeitsproblem, bis Sicherheitsforscher demonstrierten, wie sich damit Angriffe zur Rechteausweitung umsetzen lassen.

Ein Angreifer kann gezielt Speicherzeilen wiederholt ansprechen, um Bit-Flips hervorzurufen, kritische Speicherbereiche anderer Anwendungen oder des Betriebssystems anzugreifen oder den Systemspeicher so zu beschädigen, dass ein Ausfall eintritt. Zahlreiche Studien – etwa Revisiting Rowhammer, Drammer oder Flip Feng Shui – belegten die Möglichkeit solcher softwaregestützten Angriffe. Für Cloud-Umgebungen mit Mehrfachnutzung gilt eine robuste Abwehr daher als unverzichtbar.

Abwehrmechanismen und ihre Grenzen

Ein gängiger Ansatz gegen Rowhammer ist es, den Zugriff auf Speicherzeilen zu überwachen und angrenzende Zeilen rechtzeitig zu aktualisieren. TRR setzt dazu Zähler ein, die den Zugriff auf mögliche Angreiferzeilen erfassen. Überschreitet der Zugriff einen Schwellenwert, wird die benachbarte Opferzeile aktualisiert.

Doch auch TRR erweist sich nicht als lückenlos. So zeigte der TRRespass-Angriff, dass sich der Schutz umgehen lässt, indem mehrere voneinander entfernte Zeilen gleichzeitig angegriffen werden. Mit Angriffen wie Half-Double oder Blacksmith sind zudem neue, noch effizientere Methoden hinzugekommen.

Als Reaktion darauf wurde gemeinsam mit JEDEC, externen Forschern und weiteren Experten ein neuer Ansatz entwickelt: PRAC. Dieses Verfahren erkennt Rowhammer-Angriffe deterministisch, indem es sämtliche Speicherzeilen überwacht.

Aktuelle Systeme, die mit DDR5 ausgestattet sind, unterstützen jedoch weder PRAC noch andere robuste Abwehrmaßnahmen. Daher sind sie auf probabilistische Ansätze wie ECC und erweitertes TRR angewiesen, um das Risiko zu verringern. Diese Maßnahmen haben zwar ältere Angriffe abgeschwächt, ihre allgemeine Wirksamkeit gegen neue Techniken war jedoch bis zu unseren jüngsten Erkenntnissen nicht vollständig bekannt.

Google zu den Herausforderungen bei der Bewertung von Rowhammer

Analyse und Abwehrmechanismen

Um Rowhammer-Angriffe wirksam abzuwehren, muss es Angreifern so schwer wie möglich gemacht werden, über Software gezielt Bit-Flips auszulösen. Dafür ist entscheidend, zu verstehen, wie Speicherzugriffe eingeführt werden können, die bestehende Schutzmechanismen umgehen. Drei Informationskomponenten sind für eine solche Analyse zentral:

-

Funktionsweise der verbesserten TRR- und ECC-Mechanismen im DRAM.

-

Umsetzung von Speicherzugriffsmustern aus der Software in Low-Level-DDR-Befehle.

-

Optional: Funktionsweise von Schutzmaßnahmen wie ECC oder TRR im Host-Prozessor.

Besonders anspruchsvoll ist der erste Schritt: das Reverse Engineering des proprietären In-DRAM-TRR-Mechanismus. Dieser unterscheidet sich je nach Hersteller und Modell erheblich und erfordert die Fähigkeit, präzise DDR-Befehle an den DRAM zu senden und die Antworten zu analysieren. Auf handelsüblichen Systemen ist dies kaum möglich, weshalb spezielle Testplattformen benötigt werden.

Die beiden weiteren Schritte beinhalten die Analyse des DDR-Datenverkehrs zwischen Host-Prozessor und DRAM. Dazu kann ein handelsüblicher Interposer eingesetzt werden, der zwischen Prozessor und Speicher sitzt. Eine zentrale Aufgabe besteht darin, zu verstehen, wie ein laufendes System Softwarezugriffe in DDR-Protokollbefehle übersetzt. Der dritte Schritt – die Untersuchung hostseitiger Schutzmaßnahmen – ist nicht immer zwingend notwendig. So ist ECC auf Servern standardmäßig aktiv, während TRR nur in manchen CPUs integriert ist.

Rowhammer-Testplattformen

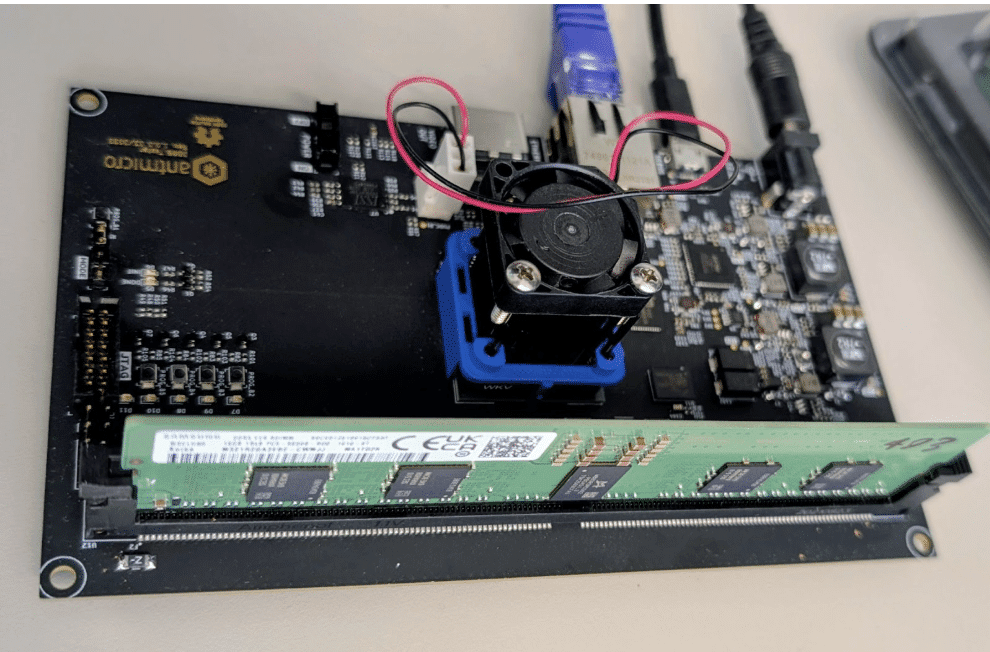

Für die Untersuchung der ersten Herausforderung hat Google gemeinsam mit Antmicro zwei spezialisierte, Open-Source-FPGA-basierte Testplattformen entwickelt. Sie ermöglichen detaillierte Analysen verschiedener DDR5-Module.

-

DDR5-RDIMM-Plattform: Eine neue Testplatine, die die Hardwareanforderungen von Registered DIMM erfüllt, wie sie typischerweise in Servern eingesetzt werden.

-

SO-DIMM-Plattform: Eine Variante, die die Standard-SO-DIMM-Pinbelegung unterstützt und mit gängigen DDR5-SO-DIMM-Speichersticks kompatibel ist, wie sie in Workstations und Endgeräten verbreitet sind.

Die Plattformen wurden von Antmicro entwickelt und produziert. In enger Zusammenarbeit mit Forschern der ETH Zürich testete Google ihre Eignung für die Analyse handelsüblicher RDIMM- und SO-DIMM-Module.

Antmicro DDR5 RDIMM FPGA-Testplattform im Einsatz. Grafik Quelle: Google

Phoenix-Angriffe auf DDR5

Neue Angriffsmuster trotz Abwehrmechanismen

In Zusammenarbeit mit Forschern der ETH Zürich hat Google die neuen Rowhammer-Testplattformen eingesetzt, um die Wirksamkeit aktueller DDR5-Schutzmechanismen zu prüfen. Die Ergebnisse der gemeinsamen Forschungsarbeit „Phoenix“ zeigen, dass es gelungen ist, maßgeschneiderte Angriffsmuster zu entwickeln, mit denen sich die verbesserte TRR-Abwehr (Target Row Refresh) auf DDR5-Speichern umgehen lässt.

Dabei wurde eine neuartige, selbstkorrigierende Refresh-Synchronisations-Technik entwickelt, die den ersten Rowhammer-Privilegieneskalations-Exploit auf einem handelsüblichen Desktop-System mit DDR5-Speicher ermöglichte. Das Experiment fand auf einer aktuellen Workstation mit AMD-Zen-Prozessoren und SK-Hynix-DDR5-Speicher statt. Parallel dazu wird untersucht, inwieweit sich die Ergebnisse auf andere Hardwarekonfigurationen übertragen lassen.

Zentrale Erkenntnisse

Die Studie zeigt, dass bestehende Rowhammer-Abwehrmaßnahmen nicht ausreichen und die Schwachstelle branchenweit weiterhin relevant ist. Zwar erschweren die Schutzmechanismen Angriffe, verhindern sie jedoch nicht vollständig. Ein entschlossener Angreifer benötigt lediglich ein tiefes Verständnis der jeweiligen Speicherarchitektur, um gezielt vorzugehen.

Die auf TRR und ECC basierenden Ansätze gelten als probabilistische Maßnahmen mit zu geringer Entropie. Kennt ein Analyst die Funktionsweise von TRR, lassen sich gezielt Speicherzugriffsmuster entwickeln, um den Schutz zu umgehen. Zudem wurde ECC ursprünglich nicht als Sicherheitsmechanismus konzipiert und kann Fehler daher nicht zuverlässig erkennen.

Als alternative Gegenmaßnahme gilt die Speicherverschlüsselung. Nach der aktuellen Einschätzung bietet sie ohne kryptografische Integrität jedoch keinen wirksamen Schutz. Weitere Forschung ist notwendig, um praktikable Lösungen mit Verschlüsselung und Integritätsprüfung zu entwickeln.

Der Weg nach vorn

Google engagiert sich in den Standardisierungsbemühungen der JEDEC, unter anderem mit PRAC – einem neuen Standard, der künftig in DDR5- und LPDDR6-Speicher integriert werden soll. PRAC erfasst, wie häufig eine DRAM-Wordline aktiviert wird, und warnt das System bei übermäßig vielen Zugriffen. Durch die enge Abstimmung zwischen DRAM und System gilt dieser Ansatz als verlässliche Methode, Rowhammer zu bekämpfen.

Parallel dazu arbeitet Google mit Partnern aus Forschung und Industrie an der Weiterentwicklung von Analysetechniken, Testplattformen und zusätzlichen Gegenmaßnahmen. Ziel ist es, Workloads dauerhaft widerstandsfähig gegen Rowhammer zu machen und die gewonnenen Erkenntnisse mit dem gesamten Ökosystem zu teilen.

Ausblick

Die Forschungsarbeit „Phoenix: Rowhammer-Angriffe auf DDR5 mit selbstkorrigierender Synchronisation“ wird auf der IEEE Security & Privacy 2026 vom 18. bis 21. Mai in San Francisco vorgestellt.

Entdecken Sie mehr

Fachartikel

ShinyHunters-Angriffe: Mandiant zeigt wirksame Schutzmaßnahmen gegen SaaS-Datendiebstahl

Phishing-Angriff: Cyberkriminelle missbrauchen Microsoft-Infrastruktur für Betrugsmaschen

Wie Angreifer proprietäre KI-Modelle über normale API-Zugriffe stehlen können

KI-Agenten in cyber-physischen Systemen: Wie Deepfakes und MCP neue Sicherheitslücken öffnen

Sicherheitslücke in Cursor-IDE: Shell-Befehle werden zur Angriffsfläche

Studien

Deutsche Unicorn-Gründer bevorzugen zunehmend den Standort Deutschland

IT-Modernisierung entscheidet über KI-Erfolg und Cybersicherheit

Neue ISACA-Studie: Datenschutzbudgets werden trotz steigender Risiken voraussichtlich schrumpfen

Cybersecurity-Jahresrückblick: Wie KI-Agenten und OAuth-Lücken die Bedrohungslandschaft 2025 veränderten

![Featured image for “Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum”](https://cdn-ileiehn.nitrocdn.com/EZdGeXuGcNedesCQNmzlOazGKKpdLlev/assets/images/optimized/rev-68905f9/www.all-about-security.de/wp-content/uploads/2025/12/phishing-4.jpg)

Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum

Whitepaper

DigiCert veröffentlicht RADAR-Bericht für Q4 2025

Koordinierte Cyberangriffe auf polnische Energieinfrastruktur im Dezember 2025

Künstliche Intelligenz bedroht demokratische Grundpfeiler

Insider-Risiken in Europa: 84 Prozent der Hochrisiko-Organisationen unzureichend vorbereitet

ETSI veröffentlicht weltweit führenden Standard für die Sicherung von KI

Hamsterrad-Rebell

NIS2: „Zum Glück gezwungen“ – mit OKR-basiertem Vorgehen zum nachhaltigen Erfolg

Cyberversicherung ohne Datenbasis? Warum CIOs und CISOs jetzt auf quantifizierbare Risikomodelle setzen müssen

Identity Security Posture Management (ISPM): Rettung oder Hype?

Platform Security: Warum ERP-Systeme besondere Sicherheitsmaßnahmen erfordern