Sicherheitsforscher des Unternehmens Nextron Systems haben eine bislang unbekannte Linux-Backdoor mit dem Namen „Plague“ aufgedeckt. Die Schadsoftware basiert auf dem Pluggable Authentication Module (PAM) und ermöglicht Angreifern, unbemerkt dauerhaften SSH-Zugriff auf kompromittierte Systeme zu erhalten.

Obwohl Varianten der Malware bereits im vergangenen Jahr auf der Plattform VirusTotal hochgeladen wurden, erkannte kein einziges Antivirenprogramm die Bedrohung. Laut Nextron-Analysten existieren bislang weder öffentliche Warnmeldungen noch Erkennungsregeln für „Plague“.

Backdoor verankert sich tief im Authentifizierungsmechanismus des Systems, übersteht selbst Systemupdates und hinterlässt kaum verwertbare Spuren für Forensiker. Ihre ausgeklügelte Verschleierung sowie Manipulation der Systemumgebung erschweren eine Entdeckung mit herkömmlichen Tools erheblich.

„Plague“ reiht sich damit in eine Reihe von Angriffen ein, die gezielt auf grundlegende Komponenten des Linux-Systems abzielen – ein Vorgehen, das bereits in der Analyse „Stealth in 100 Lines: Analyzing PAM Backdoors in Linux“ thematisiert wurde.

Die Entdeckung verdeutlicht die Notwendigkeit proaktiver Sicherheitsmaßnahmen, etwa durch YARA-basierte Verhaltensanalysen und gezieltes Threat Hunting. Nur so lassen sich hochgradig getarnte Implantate wie „Plague“ rechtzeitig aufspüren.

VirusTotal-Einreichungen von Plague-Proben – 0/66 Erkennungen Quelle: Nextron Systems

Plague integriert sich tief in den Authentifizierungsstack, überlebt Systemaktualisierungen und hinterlässt fast keine forensischen Spuren. In Kombination mit mehrschichtiger Verschleierung und Manipulation der Umgebung ist es daher mit herkömmlichen Tools äußerst schwer zu erkennen.

Seine Fähigkeit, über lange Zeiträume hinweg unbemerkt zu bleiben, unterstreicht die Gefahr von Backdoors, die auf grundlegende Systemkomponenten wie PAM abzielen. Ähnliche Bedrohungen wurden in „Stealth in 100 Lines: Analyzing PAM Backdoors in Linux“ beschrieben, was die allgemeine Relevanz dieses Angriffsvektors unterstreicht.

Dieser Fall unterstreicht erneut die Bedeutung einer proaktiven Erkennung durch YARA-basierte Hunting- und Verhaltensanalysen – insbesondere für Implantate, die unbemerkt im Kern von Linux-Systemen operieren.

Funktionen und Auswirkungen

Plague Backdoor verfügt über mehrere Funktionen:

- Antidebug: Verhindert Analyse und Reverse Engineering.

- String-Verschleierung: Schützt sensible Strings und Offsets und erschwert so die Erkennung.

- Statisches Passwort: Ermöglicht Angreifern verdeckten Zugriff.

- Versteckte Sitzungsartefakte: Löscht Spuren der Aktivitäten des Angreifers.

Technische Details

Verschleierung

Die Backdoor „The Plague“ verwendet sich weiterentwickelnde Techniken zur Verschleierung von Zeichenfolgen, um die Erkennung und Analyse zu erschweren. Die ersten Samples verwendeten eine einfache XOR-basierte Verschlüsselung, spätere Versionen jedoch komplexere Methoden, die den Routinen „KSA“ und „PRGA“ ähneln. Die neuesten Varianten verfügen zusätzlich über eine „DRBG“-Schicht, die die Extraktion weiter erschwert.

Diese Änderungen spiegeln die fortlaufenden Bemühungen des Angreifers wider, sowohl automatisierte als auch manuelle Analysen zu umgehen. Die Verschleierung verbirgt nicht nur sensible Zeichenfolgen, sondern auch deren Speicher-Offsets, wodurch statische Analysen unzuverlässig werden.

Um diesem Problem zu begegnen, wurde mit Unicorn ein benutzerdefiniertes Tool zur Entschlüsselung von Zeichenfolgen entwickelt, das eine sichere Emulation innerhalb von IDA Pro ermöglicht. Dieser Ansatz ermöglicht es Analysten, entschlüsselte Zeichenfolgen zu extrahieren und zu kommentieren, selbst wenn die Verschleierung weiterentwickelt wird.

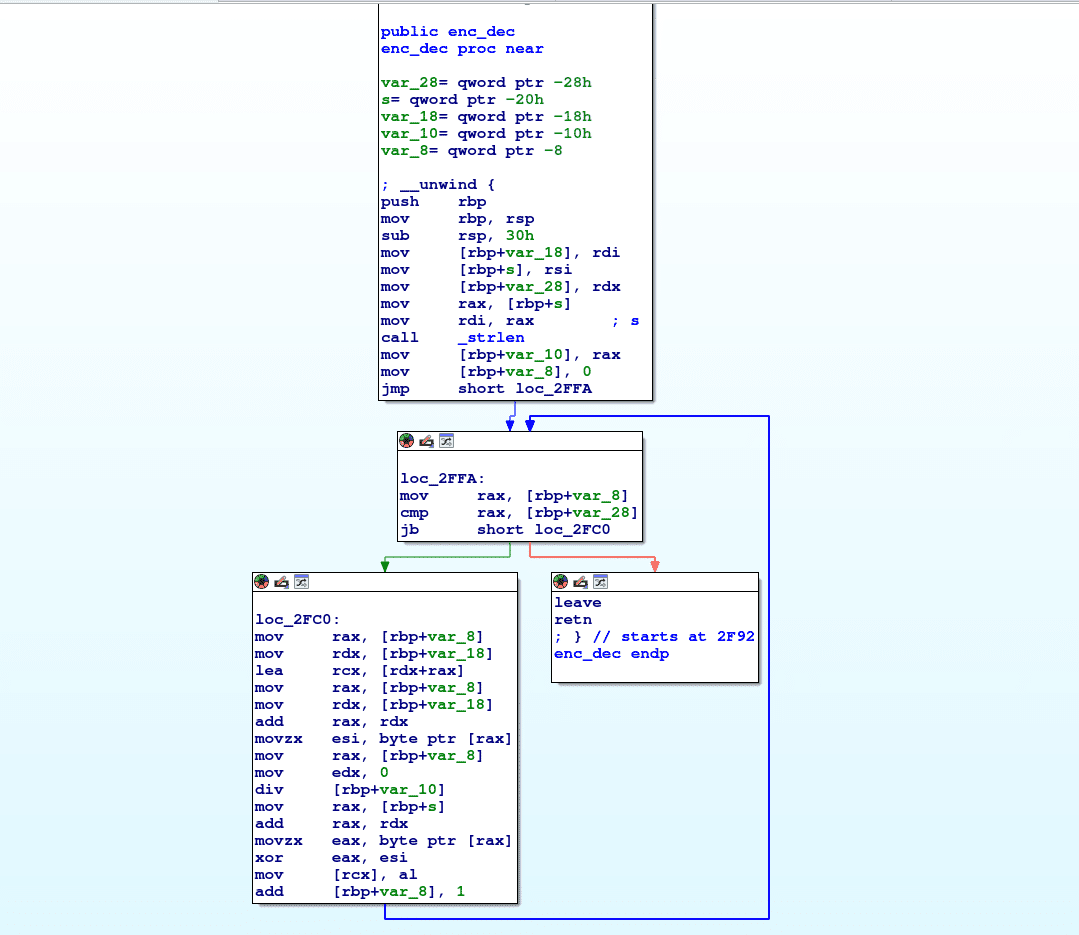

Eine Entschlüsselungsroutine namens init_phrases dient dazu, einen Datenblock zu entschlüsseln, der alle Zeichenfolgen enthält. Wenn eine Zeichenfolge benötigt wird, wird die Funktion decrypt_phrase aufgerufen, um ihre ebenfalls verschleierte Adresse abzurufen. Dies ist die erste XOR-Schicht:

XOR-String-Entschlüsselung Quelle: Nextron Systems

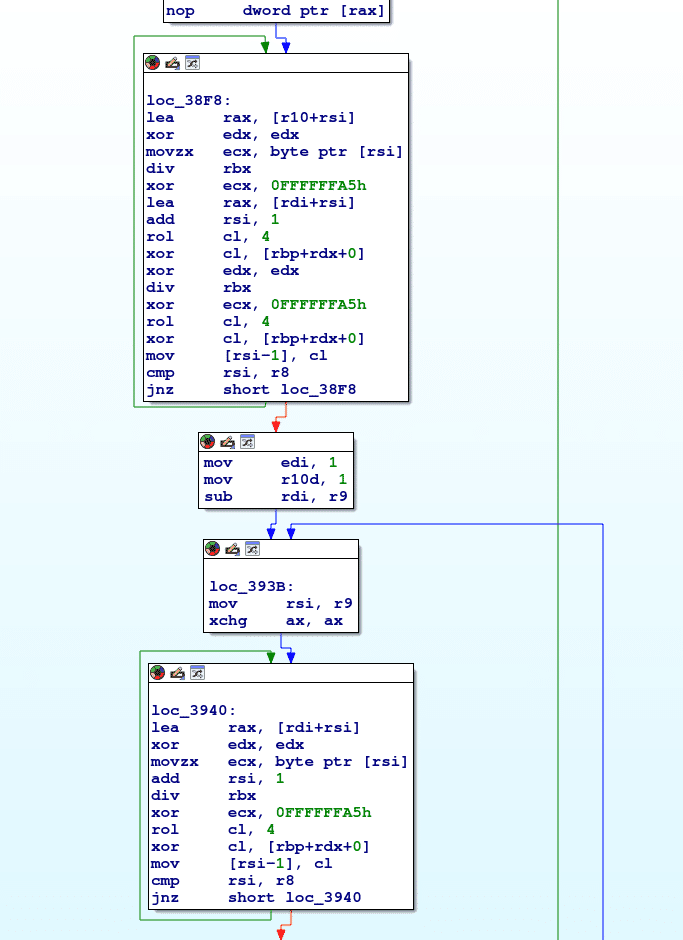

Dann der benutzerdefinierte KSA/PRGA, der als Layer 2 fungiert:

Schlüsselableitungsalgorithmus Quelle: Nextron Systems

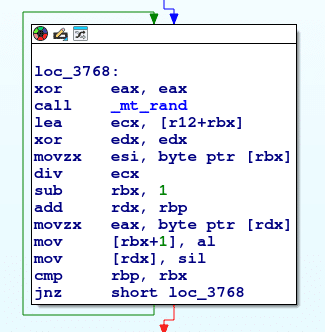

Und schließlich die dritte DRBG-Schicht 3 der Verschleierung, die vom Entschlüsselungstool noch nicht unterstützt wird.

DRBG Quelle: Nextron Systems

Es wurde ein benutzerdefiniertes Tool zur Zeichenfolgenextraktion entwickelt, um Zeichenfolgen aus einer Probe zu verarbeiten. Da der Verschleierungsalgorithmus weiterentwickelt wurde und die Erstellung eines generischen Entschlüsselungstools relativ komplex ist, basiert das Extraktionsskript auf unicorn, um den Code von jeder Plattform aus sicher in IDA Pro zu emulieren. Das Skript ist im Anhang beigefügt.

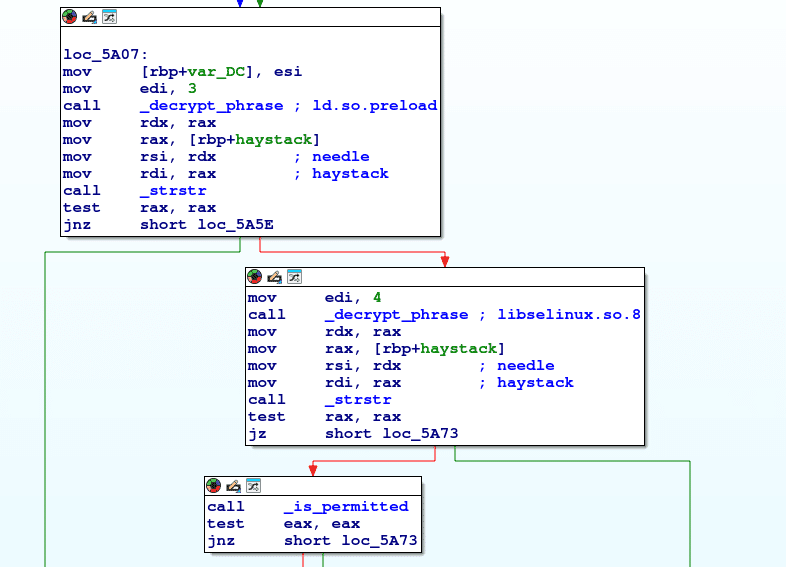

Antidebug

Um eine sichere Ausführung zu gewährleisten, überprüft die Probe, ob ihr tatsächlicher Dateiname libselinux.so.8 lautet und ob ld.so.preload in den Umgebungsvariablen vorhanden ist. Durch diese Überprüfung kann die Probe Debugger und Sandbox-Umgebungen umgehen, die häufig auf Vorlademechanismen oder die Umbenennung von Binärdateien während der Analyse angewiesen sind.

Antifehlerbehebung Quelle: Nextron Systems

Zur Abwehr einer neuartigen Bedrohung haben Sicherheitsforscher spezielle Werkzeuge entwickelt – darunter ein eigens programmiertes Tool, das mithilfe des Unicorn-Emulationsframeworks in IDA Pro die Entschlüsselung verschlüsselter Zeichenfolgen ermöglicht. Dieses Werkzeug erlaubt es, die Entschlüsselungsroutinen der Malware sicher zu analysieren, ohne den schädlichen Code tatsächlich auszuführen. So lassen sich verschlüsselte Inhalte extrahieren und dokumentieren, selbst wenn sich die eingesetzten Verschleierungstechniken weiterentwickeln.

In verschiedenen Malware-Proben stießen die Experten auf mehrere fest eingebaute Passwörter wie „Mvi4Odm6tld7“, „IpV57KNK32Ih“ und „changeme“, die einen unautorisierten Zugang ohne reguläre Authentifizierung ermöglichen. Um die Erkennung der Schadsoftware zu erleichtern, veröffentlichten die Forscher zudem YARA-Regeln, die sich gezielt auf bestimmte, wiederkehrende Funktionsnamen wie „decrypt_phrase“ und „init_phrases“ beziehen.

Die Analyse der Schadsoftware „Plague“ macht deutlich, wie verwundbar zentrale Systemkomponenten wie das Pluggable Authentication Module (PAM) gegenüber hochentwickelten Angriffen sind. Besonders beunruhigend: Die Malware kann selbst Systemaktualisierungen überstehen und hinterlässt dabei kaum verwertbare Spuren für forensische Untersuchungen.

Der Fall zeigt einmal mehr, wie wichtig eine vorausschauende Bedrohungssuche ist – unterstützt durch Verhaltensanalysen und spezialisierte Erkennungstools, die weit über den Funktionsumfang klassischer Antivirenlösungen hinausgehen.

Quelle: Nextron Systems / Autor: Pierre‑Henri Pezier

Weitere lesenswerte Artikel im Überblick

Bild/Quelle: https://depositphotos.com/de/home.html

Fachartikel

ShinyHunters-Angriffe: Mandiant zeigt wirksame Schutzmaßnahmen gegen SaaS-Datendiebstahl

Phishing-Angriff: Cyberkriminelle missbrauchen Microsoft-Infrastruktur für Betrugsmaschen

Wie Angreifer proprietäre KI-Modelle über normale API-Zugriffe stehlen können

KI-Agenten in cyber-physischen Systemen: Wie Deepfakes und MCP neue Sicherheitslücken öffnen

Sicherheitslücke in Cursor-IDE: Shell-Befehle werden zur Angriffsfläche

Studien

Deutsche Unicorn-Gründer bevorzugen zunehmend den Standort Deutschland

IT-Modernisierung entscheidet über KI-Erfolg und Cybersicherheit

Neue ISACA-Studie: Datenschutzbudgets werden trotz steigender Risiken voraussichtlich schrumpfen

Cybersecurity-Jahresrückblick: Wie KI-Agenten und OAuth-Lücken die Bedrohungslandschaft 2025 veränderten

![Featured image for “Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum”](https://cdn-ileiehn.nitrocdn.com/EZdGeXuGcNedesCQNmzlOazGKKpdLlev/assets/images/optimized/rev-68905f9/www.all-about-security.de/wp-content/uploads/2025/12/phishing-4.jpg)

Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum

Whitepaper

DigiCert veröffentlicht RADAR-Bericht für Q4 2025

Koordinierte Cyberangriffe auf polnische Energieinfrastruktur im Dezember 2025

Künstliche Intelligenz bedroht demokratische Grundpfeiler

Insider-Risiken in Europa: 84 Prozent der Hochrisiko-Organisationen unzureichend vorbereitet

ETSI veröffentlicht weltweit führenden Standard für die Sicherung von KI

Hamsterrad-Rebell

NIS2: „Zum Glück gezwungen“ – mit OKR-basiertem Vorgehen zum nachhaltigen Erfolg

Cyberversicherung ohne Datenbasis? Warum CIOs und CISOs jetzt auf quantifizierbare Risikomodelle setzen müssen

Identity Security Posture Management (ISPM): Rettung oder Hype?

Platform Security: Warum ERP-Systeme besondere Sicherheitsmaßnahmen erfordern