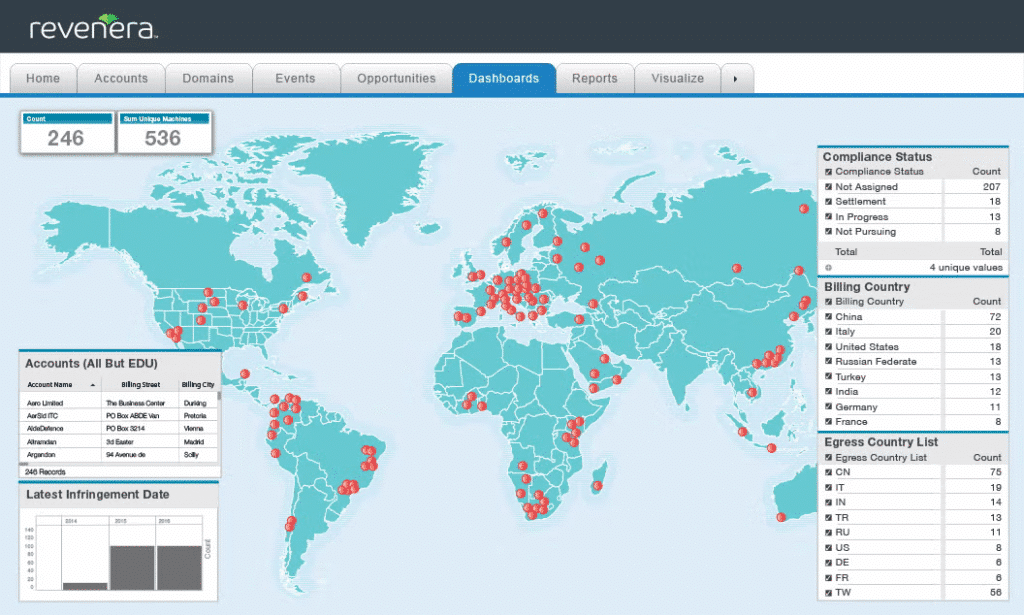

Revenera hat sein Lösungsportfolio um erweiterte Funktionen zur Bekämpfung von Softwarepiraterie ergänzt. Die neuen Features ermöglichen Softwareherstellern die Automatisierung von Workflows sowie den Zugriff auf verlässliche Daten, um Produkte effektiver abzusichern und Umsatzverluste durch illegale oder nicht lizenzierte Nutzung zu minimieren. Weitere Erweiterungen sind bereits in Vorbereitung.

Das Unternehmen unterstützt Technologieanbieter sowohl bei der Lizenzierung als auch beim Compliance-Monitoring und verknüpft damit zwei zentrale Elemente im Schutz vor Softwaremissbrauch. Die Plattform identifiziert Compliance-Verstöße wie Piraterie, Übernutzung oder Missbrauch und initiiert darauf basierende Maßnahmen. Hersteller können so ihre Zugriffskontrollen optimieren und nicht konforme Nutzer in zahlende Kunden umwandeln.

Die Monetarisierungsplattform von Revenera deckt dabei sowohl vernetzte als auch isolierte (air-gapped) Umgebungen ab und ermöglicht die Automatisierung von Prozessen, um Alarme auszulösen und bei Bedarf Softwarefunktionalitäten gezielt einzuschränken.

Schutzmechanismen der Lizenzierung für On-Premises- und Hybrid-Umgebungen

Die neuen Funktionen zur Lizenzierung von Reveneras Monetarisierungsplattform richten sich gezielt an die Anforderungen von On-Premises- und hybriden Bereitstellungsmodellen. Gerade diese Umgebungen sind besonders anfällig für Risiken wie Server- und Client-Cloning, die Manipulation von Binärdateien (Binary Tampering) oder absichtliche Übernutzung – typische Angriffspunkte, die im Lizenzierungsprozess geschützt werden müssen.

Die Lösung erkennt nicht nur gängige Piraterievektoren, sondern verkürzt zugleich die Reaktionszeiten für Compliance-Teams. Zu den aktuell verfügbaren Funktionen gehören:

- Alerts & Notifications: Meldungen zu Piraterie- oder Manipulationsversuchen werden über das Piracy Notification Framework direkt an die Compliance-Intelligence-Plattform weitergeleitet.

- Cloning & Spoofing: Durch die Kombination mehrerer Hardware-Fingerabdrücke entsteht ein sicherer Identifikator, der Cloning und Spoofing verhindert.

- Tracking & Monitoring: Die Nutzung des Lizenzservers wird über physische, virtuelle und containerbasierte Umgebungen hinweg erfasst, um das Tracking zu verbessern.

Die Integration erlaubt es Herstellern, nicht lizenzierte Nutzer gezielt und unmittelbar zu adressieren. Sobald eine bestimmte Schwelle der unlizenzierten Nutzung erreicht ist, kann die Anwendung beispielsweise ihre Nutzung einschränken, herunterfahren oder einzelne Funktionen deaktivieren. In der Benutzeroberfläche lassen sich zudem Nachrichten einblenden, um Anwender über Manipulations- und Compliance-Risiken zu informieren und das Gespräch mit dem Account- oder Support-Team zu eröffnen.

Erweiterte Compliance-Kontrollen durch Telemetrie und Safeguards

Neben den Lizenzierungsfunktionen setzt Revenera im Bereich des Compliance-Monitorings auf die Lösung Compliance Intelligence, die speziell den Schutz clientseitiger Engineering-Anwendungen abdeckt. Durch die Integration serverseitiger Telemetrie und zusätzlicher Kontrollen mit bestehenden Client-Safeguards entsteht ein durchgängiger Schutzmechanismus, der Lizenzserver-Kloning erkennt, Piraterie und Übernutzung erfasst und Herstellern hilft, verlorene Umsätze zurückzugewinnen.

Laut dem „Monetization Monitor: Software Piracy and License Compliance 2026 Outlook“ bleiben Compliance-Verstöße ein Umsatzkiller für die Branche. Unternehmen sehen sich zusätzlich Compliance- und Haftungsrisiken gegenüber, wenn Anwendungen illegal oder in nicht autorisierten Regionen zum Einsatz kommen. Für rund ein Drittel (31 %) ist Softwarepiraterie – also das illegale Vervielfältigen, Verbreiten und Nutzen von Software – damit ein massives Problem. Die nötigen Daten zu erfassen und auszuwerten gestaltet sich weiterhin schwierig. Rund 30 % geben an, zwar Telemetriedaten zu sammeln, diese jedoch nicht systematisch zu analysieren.

„Viele Unternehmen möchten Nutzungsdaten für Compliance und Monetarisierung einsetzen, scheitern aber an der praktischen Umsetzung“, erklärt Nicole Segerer, SVP und General Manager bei Revenera. „Mit den neuen Funktionen gegen Softwarepiraterie verzahnt Revenera nun Lizenzierung und Compliance zu einem koordinierten, integrierten Ansatz. Softwareanbieter können aus vergangenen Verstößen lernen, ihre Entscheidungen auf Daten stützen und diese Erkenntnisse gezielt einsetzen, um verlorene Umsätze zurückgewinnen und aus nicht lizenzierten Nutzern zahlende Kunden zu machen.“

Das sollten Sie sich ansehen:

Bild/Quelle: https://depositphotos.com/de/home.html

Fachartikel

Phishing-Angriff: Cyberkriminelle missbrauchen Microsoft-Infrastruktur für Betrugsmaschen

Wie Angreifer proprietäre KI-Modelle über normale API-Zugriffe stehlen können

KI-Agenten in cyber-physischen Systemen: Wie Deepfakes und MCP neue Sicherheitslücken öffnen

Sicherheitslücke in Cursor-IDE: Shell-Befehle werden zur Angriffsfläche

Sicherheitslücken bei viralem KI-Assistenten: MoltBot speichert Zugangsdaten ungeschützt

Studien

Deutsche Unicorn-Gründer bevorzugen zunehmend den Standort Deutschland

IT-Modernisierung entscheidet über KI-Erfolg und Cybersicherheit

Neue ISACA-Studie: Datenschutzbudgets werden trotz steigender Risiken voraussichtlich schrumpfen

Cybersecurity-Jahresrückblick: Wie KI-Agenten und OAuth-Lücken die Bedrohungslandschaft 2025 veränderten

![Featured image for “Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum”](https://cdn-ileiehn.nitrocdn.com/EZdGeXuGcNedesCQNmzlOazGKKpdLlev/assets/images/optimized/rev-b93339e/www.all-about-security.de/wp-content/uploads/2025/12/phishing-4.jpg)

Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum

Whitepaper

DigiCert veröffentlicht RADAR-Bericht für Q4 2025

Koordinierte Cyberangriffe auf polnische Energieinfrastruktur im Dezember 2025

Künstliche Intelligenz bedroht demokratische Grundpfeiler

Insider-Risiken in Europa: 84 Prozent der Hochrisiko-Organisationen unzureichend vorbereitet

ETSI veröffentlicht weltweit führenden Standard für die Sicherung von KI

Hamsterrad-Rebell

NIS2: „Zum Glück gezwungen“ – mit OKR-basiertem Vorgehen zum nachhaltigen Erfolg

Cyberversicherung ohne Datenbasis? Warum CIOs und CISOs jetzt auf quantifizierbare Risikomodelle setzen müssen

Identity Security Posture Management (ISPM): Rettung oder Hype?

Platform Security: Warum ERP-Systeme besondere Sicherheitsmaßnahmen erfordern