Auf der Sicherheitskonferenz Black Hat USA 2025 hat der Cybersicherheitsexperte Dirk-jan Mollema eine neue Angriffstechnik vorgestellt, die schwerwiegende Folgen für hybride IT-Infrastrukturen haben könnte. Die Methode zielt auf Unternehmen ab, die ihr lokales Active Directory (AD) mit Microsoft Entra ID (ehemals Azure AD) verbinden – eine gängige Praxis in modernen IT-Umgebungen.

Die entdeckte Schwachstelle erlaubt es Angreifern, Authentifizierungsmechanismen zu umgehen und sensible Daten zu stehlen. Im Fokus steht der Microsoft Entra Connect-Dienst, der für die Synchronisierung von Benutzerkonten und Anmeldedaten zwischen lokalen AD-Systemen und der Cloud zuständig ist.

Sicherheitsforscher zeigen: Gelingt es einem Angreifer, über laterale Bewegungen oder durch das Auslesen von Anmeldeinformationen die Kontrolle über den Synchronisierungsserver zu erlangen, kann dieser kritische Sicherheitskomponenten kompromittieren. Konkret lassen sich sowohl das Synchronisierungszertifikat als auch der zugehörige private Schlüssel extrahieren.

Mit diesen Informationen ausgestattet, sind Angreifer in der Lage, gültige Authentifizierungstoken zu generieren. Diese Token werden von Entra ID als legitim anerkannt – und das ohne Auslösung von Sicherheitsmechanismen wie Multi-Faktor-Authentifizierung oder Richtlinien für bedingten Zugriff.

Die Entdeckung wirft erneut die Frage auf, wie klar die Sicherheitsgrenze zwischen lokalen AD-Strukturen und Entra ID in hybriden Umgebungen wirklich ist. Zwar galt lange Zeit eine gewisse Trennung als gegeben, doch angesichts zunehmender Angriffe und raffinierter Techniken von Bedrohungsakteuren – darunter auch staatlich unterstützte Gruppen – ist diese Annahme nicht mehr haltbar. Vielmehr zeigt sich, dass lokale Kompromittierungen direkte Auswirkungen auf Cloud-Dienste haben können.

Neue Angriffstechnik erlaubt vollständige Kontrolle über hybride Identitäten – kaum erkennbare Zugriffe möglich

Dirk-jan Mollema beschreibt in einem aktuellen technischen Dokument detailliert, wie Angreifer mit gefälschten Authentifizierungstokens die volle Kontrolle über hybride Identitätsumgebungen erlangen können. Der Link zur vollständigen PDF mit den technischen Details ist öffentlich zugänglich.

Ein zentrales Risiko: Mit einem gefälschten Token können sich Angreifer im Microsoft-Mandanten als beliebiger Hybridbenutzer ausgeben – unabhängig davon, ob dieser ursprünglich aus dem lokalen Active Directory (AD) synchronisiert wurde oder als reines Cloud-Konto existiert. Dadurch erhalten sie umfassende Lese- und Schreibrechte auf Verzeichnisobjekte, einschließlich der privilegierten Administratorrollen.

In einer Live-Demonstration zeigte Mollema, wie ein scheinbar unprivilegierter Cloud-Benutzer per sogenanntem „Soft Matching“ in ein synchronisiertes Konto umgewandelt wurde. Ergebnis: Der Angreifer erhielt erweiterte Rechte, konnte Erkennungssysteme umgehen und sich unbemerkt im Verzeichnis bewegen.

Doch der Angriff beschränkt sich nicht auf das Verzeichnis: Auch Exchange Online ist betroffen. Über manipulierte Hybridkonfigurationen lassen sich sogenannte Service-to-Service-Tokens (S2S) generieren. Diese Tokens tragen den Anspruch „trustedForDelegation“ und ermöglichen es Angreifern, sich als beliebige Exchange-Postfächer auszugeben – samt Zugriff auf E-Mails, Dokumente und Kollaborationsdaten.

Besonders problematisch: S2S-Tokens sind nicht signiert, besitzen eine Gültigkeit von 24 Stunden und erzeugen bei Ausstellung oder Nutzung keine Logs. Sicherheitsteams bleiben somit im Dunkeln.

Ein weiteres Einfallstor bildet die Microsoft Graph API. Mollema demonstrierte, wie Angreifer Richtlinien wie „Conditional Access“ oder „External Authentication Methods“ manipulieren können, um Backdoor-Zugänge zu schaffen oder Sicherheitskontrollen gezielt auszuschalten.

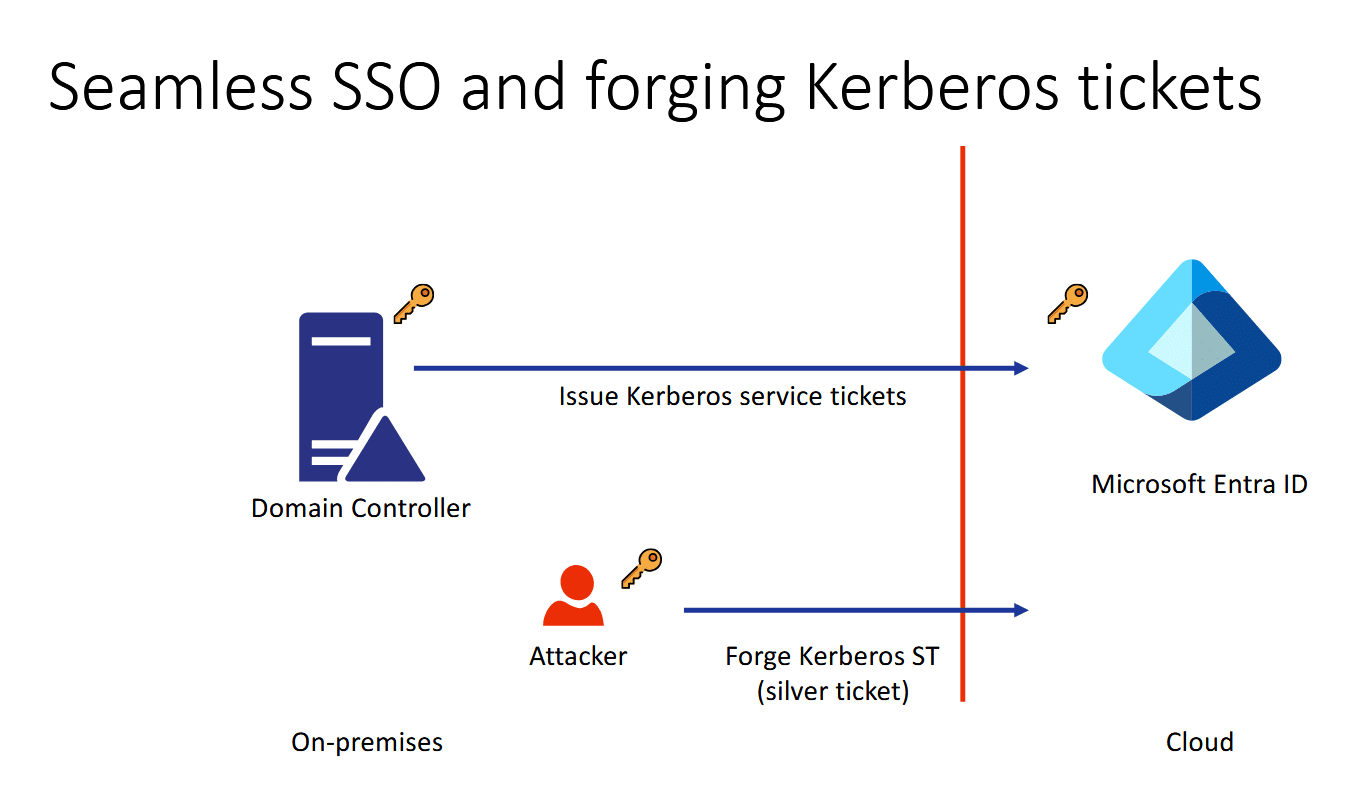

Auch SSO-Schlüssel, die für die Kerberos-basierte nahtlose Anmeldung (Single Sign-On) verwendet werden, sind nicht sicher. Angreifer können Schlüssel injizieren oder durch eigene ersetzen – mit der Folge eines dauerhaften Fernzugriffs, selbst nach Schlüsselwechseln.

Microsoft hat inzwischen reagiert: In aktuellen Updates wurden kritische Graph API-Berechtigungen für das Synchronisierungskonto reduziert und die Soft-Matching-Prozesse für globale Administratoren sicherer gestaltet. Dennoch bleiben viele Unternehmen gefährdet, solange Exchange- und Entra-ID-Komponenten nicht vollständig voneinander getrennt sind – eine Maßnahme, die Microsoft bis Oktober 2025 verpflichtend machen will.

Bis dahin empfiehlt Mollema dringend:

-

Überwachung auf unautorisierte Zertifikatexporte am Synchronisierungsserver,

-

Einsatz hardwarebasierter Schlüsselverwaltung,

-

Monitoring verdächtiger Graph-API-Aufrufe,

-

Einschränkung von Berechtigungen wie „Directory.ReadWrite.All“,

-

sowie eine regelmäßige Rotation von SSO-Schlüsseln.

Langfristig führt an einer konsequent umgesetzten Zero-Trust-Strategie kein Weg vorbei. Die zentrale Lehre: Synchronisierungsdienste müssen grundsätzlich als potenziell kompromittiert betrachtet werden.

Quelle: Black Hat USA 2025

Fachartikel

NVIDIA Dynamo: Bis zu sechsfacher GPU-Durchsatz per One-Click-Deployment

Microsoft OAuth-Phishing: Wie Angreifer Standard-Protokollverhalten für Malware-Kampagnen nutzen

Massenangriff auf SonicWall-Firewalls: 4.300 IP-Adressen scannen gezielt VPN-Infrastrukturen

Phishing-Kampagnen missbrauchen .arpa-Domains: Neue Methode umgeht Sicherheitssysteme

Google API-Schlüssel als ungewollte Gemini-Zugangsdaten

Studien

KI als Werkzeug für schnelle, kostengünstige Cyberangriffe

KI beschleunigt Cyberangriffe: IBM X-Force warnt vor wachsenden Schwachstellen in Unternehmen

Finanzsektor unterschätzt Cyber-Risiken: Studie offenbart strukturelle Defizite in der IT-Sicherheit

CrowdStrike Global Threat Report 2026: KI beschleunigt Cyberangriffe und weitet Angriffsflächen aus

IT-Sicherheit in Großbritannien: Hohe Vorfallsquoten, steigende Budgets – doch der Wandel stockt

Whitepaper

EBA-Folgebericht: Fortschritte bei IKT-Risikoaufsicht unter DORA – weitere Harmonisierung nötig

Böswillige KI-Nutzung erkennen und verhindern: Anthropics neuer Bedrohungsbericht mit Fallstudien

Third Party Risk Management – auch das Procurement benötigt technische Unterstützung

EU-Toolbox für IKT-Lieferkettensicherheit: Gemeinsamer Rahmen zur Risikominderung

EU-Behörden stärken Cybersicherheit: CERT-EU und ENISA veröffentlichen neue Rahmenwerke

Hamsterrad-Rebell

Incident Response Retainer – worauf sollte man achten?

KI‑basierte E‑Mail‑Angriffe: Einfach gestartet, kaum zu stoppen

NIS2: „Zum Glück gezwungen“ – mit OKR-basiertem Vorgehen zum nachhaltigen Erfolg

Cyberversicherung ohne Datenbasis? Warum CIOs und CISOs jetzt auf quantifizierbare Risikomodelle setzen müssen