Im seinem Blogbeitrag beschreibt das Cybersecurity-Team von CLOUDYRION, wie es gelang, die Multi-Faktor-Authentifizierung (MFA) in einer realen Fortune-500-Unternehmensumgebung zu umgehen – und welche Lehren Organisationen daraus ziehen können.

Ethische Hacker stehen bei Sicherheitsprüfungen regelmäßig vor der Herausforderung, dass Kundenkonten durch komplexe Passwörter und MFA geschützt sind. Diese Schutzmaßnahmen sind zwar wichtig, erschweren jedoch den Ablauf von Penetrationstests. In vielen Fällen hilft ein Passwortmanager, der MFA-fähige Logins im Testbrowser speichert. Doch was passiert, wenn Tests außerhalb des Browsers stattfinden müssen?

Genau damit war ein CLOUDYRION-Tester konfrontiert, als er die Sicherheit mehrerer Azure-Abonnements eines Unternehmens prüfte. Für die Analyse mussten zwei unterschiedlich privilegierte Konten genutzt und zwischen Kollegen geteilt werden. Die Richtlinien des Kunden sahen vor, dass sich die Geräte der Tester zunächst über das Microsoft-Unternehmensportal registrieren. Anschließend ließ sich das Windows-Single-Sign-On (SSO) aktivieren, womit der Zugriff auf Ressourcen wie das Azure-Portal oder die Azure-CLI möglich wurde.

Der Effekt: Nach der einmaligen Geräte-Registrierung war keine zusätzliche MFA mehr notwendig. Windows-SSO stellte ein gültiges Token bereit, das den Zugang zu Unternehmensdiensten regelte – von Teams über Outlook bis hin zu Azure. Nur beim Versuch, das eigentliche Microsoft-Konto zu verändern, forderte das System erneut eine MFA.

Damit machte die Architektur des Kunden die starke MFA faktisch zu einer Hürde, die lediglich bei der Geräte-Registrierung überwunden werden musste. Für Penetrationstester bedeutete dies zwar eine Vereinfachung der Arbeit – für das Unternehmen offenbarte es jedoch eine kritische Schwachstelle in der Sicherheitsarchitektur.

Wie sich die Multi-Faktor-Authentifizierung umgehen ließ

Spannend wurde es, als zwei Tester die Azure-Umgebung mit den jeweils zugewiesenen Kundenkonten ihres Kollegen analysieren mussten. Ziel war es, den Arbeitsaufwand zu reduzieren und den ständigen MFA-Prozess zu vermeiden.

Dabei zeigte sich: Die Windows-SSO-Token erlaubten nicht nur den MFA-freien Zugriff auf Anwendungen wie Teams oder Outlook, sondern auch auf die Azure-CLI. Dazu gehörten Funktionen in Intune, etwa das Hinzufügen eines fremden Kontos auf einem bereits registrierten Gerät.

So konnte ein Tester sein eigenes Kundenkonto nutzen, um das Gerät zu registrieren – und anschließend dasselbe Gerät dem Konto seines Kollegen zuweisen. Mit Benutzername und Passwort allein ließ sich so die Windows-SSO-MFA-Logik ausnutzen, um die MFA mit dem Befehl „az login“ in der Azure-CLI zu umgehen.

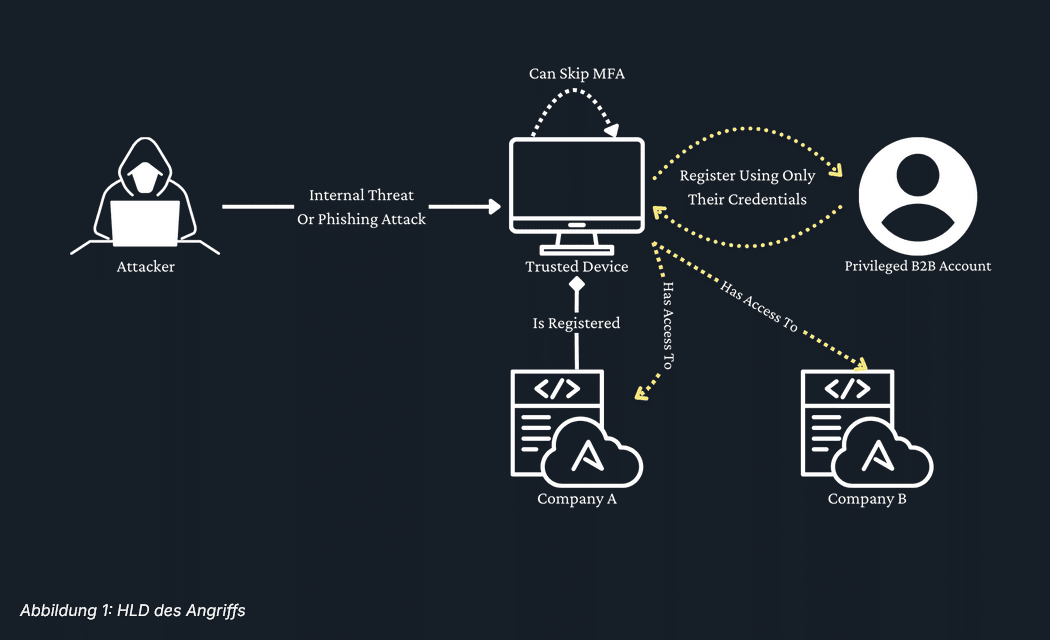

Grafik Quelle: CLOUDYRION

„Nachdem ich festgestellt habe, dass auf diese Weise vertrauenswürdigen Geräte missbraucht werden können, um die MFA fremder Benutzer zu umgehen, bleibt eine Frage: Wie groß ist die Auswirkung und das Risiko, wenn immer noch die Anmeldeinformationen des Benutzers benötigt werden?“, so Robin Eggers.

Sicherheitsauswirkungen der Umgehung von Multi-Faktor-Authentifizierung

Eggers erläutert, dass die Auswirkungen einer Umgehung immer an bestimmte Bedingungen geknüpft sind. Ohne die Rolle eines internen Bedrohungsakteurs bleibt der Handlungsspielraum begrenzt. Ohne fremde Anmeldedaten lässt sich kein Konto missbrauchen – und ohne den Zugriff auf sensible Informationen oder persönliche Kontakte, die für Phishing genutzt werden könnten, bleibt ein kompromittiertes Konto wirkungslos.

In seiner privilegierten Position als Tester von Anwendungen vor deren Livegang hat Eggers die Möglichkeit, Anmeldedaten etwa durch Brute-Force-Angriffe oder unzureichende Protokollierung, die Daten im Klartext speichert, zu ermitteln. Für externe Angreifer gestaltet sich dies deutlich schwieriger. Dennoch existieren zahlreiche kompromittierte Datenbanken mit Zugangsdaten von Nutzerinnen und Nutzern, die ihre geschäftlichen E-Mail-Adressen auch privat eingesetzt haben. Darüber hinaus bleiben gezielte Angriffe wie Man-in-the-Middle oder Phishing gängige Mittel.

Im günstigsten Fall ist ein kompromittiertes Konto nicht für eine weitergehende Ausbeutung nutzbar. Im schlimmsten Fall jedoch kann der Zugriff auf ein hoch privilegiertes Konto weitreichende Folgen haben: Neben der vollständigen Microsoft-365-Suite (Teams, Outlook, SharePoint u. a.) wären auch Mandanten betroffen, auf die das Konto Zugriff hat. Bei dem untersuchten Kunden sollen darunter auch administrative Konten in den Umgebungen anderer Unternehmen gewesen sein. Gelänge es Angreifern, ein solches Konto zu übernehmen, könnten sie damit Drittanbieter-Mandanten kompromittieren – mit potenziellen Datenschutzverletzungen, Verstößen gegen Compliance-Vorgaben, rechtlichen Konsequenzen, möglichen Geldstrafen und erheblichen Reputationsschäden.

Best Practices zur Reduzierung von Schwachstellen der Multi-Faktor-Authentifizierung

Ein Blick auf die Maßnahmen, die ergriffen wurden, könnte glauben lassen, die Azure CLI an der Umgehung von MFA zu hindern sei simpel. Allerdings offenbaren sich umso mehr Probleme, je intensiver man sich mit den Sicherheitsverbesserungen beschäftigt. Daraufhin wurden verschiedene Lösungsansätze erarbeitet:

- Blacklists für Aktionen, die fremde Konten involvieren

- Whitelists für die erlaubten Anwendungen und Aktionen, die mit Windows-SSO verwendet werden können

- Blockieren, dass ein Gerät mit mehr als einem Konto verbunden wird

- Ebenso blockieren, dass ein Konto mit mehr als einem Gerät verbunden wird

Alles sind funktionierende Lösungen, die ihre Vor- und Nachteile haben. Es ist dennoch sehr empfehlenswert, eine Whitelist für alle Aktionen zu implementieren, die ein Benutzer durchführen darf. Dadurch erhält man die vollständige Kontrolle über jede Aktion, im Gegensatz zur Blacklist, bei der Updates erneut Umgehungen ermöglichen können. Eine Firma muss jedoch immer Sicherheit und Benutzerfreundlichkeit abwägen, weil Benutzer*Innen manuelle Sicherheitspraktiken nach Möglichkeit meiden, wie wir in diesem Artikel deutlich gemacht haben.

Glücklicherweise gab es Änderungen an den Richtlinien für bedingten Zugriff von Microsoft, die eine feinere Kontrolle über viel mehr Aktionen ermöglichen. Dazu gehört die Benutzeraktion „Geräte registrieren oder verknüpfen“. CLOUDYRION empfiehlt, die Richtlinien zu überprüfen um selbst zu sehen, ob diese den Sonderfall erkennen. Denken Sie daran, dass die Nutzung der Benutzeraktion erfordert, dass Sie die MFA-Anforderung in den Einstellungen der Geräteidentität ausschalten, wie in der Warnung von Microsoft hier angegeben.

Lücken in der MFA-Sicherheit von Microsoft schließen

Der Artikel zeigt, wie sich die Multi-Faktor-Authentifizierung (MFA) selbst in einer scheinbar geschützten Umgebung ausnutzen lässt. Durch die Registrierung eines Geräts und den Einsatz einfacher Azure-CLI-Befehle war es möglich, MFA ohne Wissen oder Zustimmung des betroffenen Benutzers zu umgehen.

Die Folgen reichen von potenziellen Datenverletzungen über Angriffe auf Integrität und Verfügbarkeit bis hin zu Verstößen gegen Compliance-Richtlinien. Der Schlüssel zu mehr Sicherheit liegt darin, MFA-Richtlinien kontinuierlich zu verfeinern und das Feedback der Nutzerinnen und Nutzer einzubeziehen.

Nur durch ein ausgewogenes Verhältnis von Sicherheit und Benutzerfreundlichkeit lassen sich sensible Informationen wirksam schützen, ohne die Produktivität der Anwender zu beeinträchtigen.

Vielleicht auch spannend für Sie

Bild/Quelle: https://depositphotos.com/de/home.html

Fachartikel

ShinyHunters-Angriffe: Mandiant zeigt wirksame Schutzmaßnahmen gegen SaaS-Datendiebstahl

Phishing-Angriff: Cyberkriminelle missbrauchen Microsoft-Infrastruktur für Betrugsmaschen

Wie Angreifer proprietäre KI-Modelle über normale API-Zugriffe stehlen können

KI-Agenten in cyber-physischen Systemen: Wie Deepfakes und MCP neue Sicherheitslücken öffnen

Sicherheitslücke in Cursor-IDE: Shell-Befehle werden zur Angriffsfläche

Studien

Deutsche Unicorn-Gründer bevorzugen zunehmend den Standort Deutschland

IT-Modernisierung entscheidet über KI-Erfolg und Cybersicherheit

Neue ISACA-Studie: Datenschutzbudgets werden trotz steigender Risiken voraussichtlich schrumpfen

Cybersecurity-Jahresrückblick: Wie KI-Agenten und OAuth-Lücken die Bedrohungslandschaft 2025 veränderten

![Featured image for “Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum”](https://cdn-ileiehn.nitrocdn.com/EZdGeXuGcNedesCQNmzlOazGKKpdLlev/assets/images/optimized/rev-68905f9/www.all-about-security.de/wp-content/uploads/2025/12/phishing-4.jpg)

Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum

Whitepaper

DigiCert veröffentlicht RADAR-Bericht für Q4 2025

Koordinierte Cyberangriffe auf polnische Energieinfrastruktur im Dezember 2025

Künstliche Intelligenz bedroht demokratische Grundpfeiler

Insider-Risiken in Europa: 84 Prozent der Hochrisiko-Organisationen unzureichend vorbereitet

ETSI veröffentlicht weltweit führenden Standard für die Sicherung von KI

Hamsterrad-Rebell

NIS2: „Zum Glück gezwungen“ – mit OKR-basiertem Vorgehen zum nachhaltigen Erfolg

Cyberversicherung ohne Datenbasis? Warum CIOs und CISOs jetzt auf quantifizierbare Risikomodelle setzen müssen

Identity Security Posture Management (ISPM): Rettung oder Hype?

Platform Security: Warum ERP-Systeme besondere Sicherheitsmaßnahmen erfordern