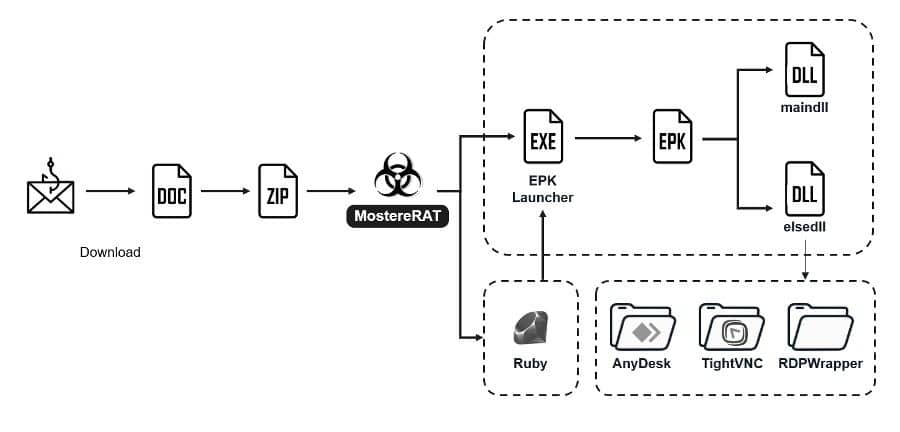

Cyberkriminelle nutzen die Schadsoftware MostereRAT, um Windows-Systeme zu kompromittieren und unauffällig die vollständige Kontrolle zu übernehmen. Dabei greifen sie auf gängige Fernzugriffstools wie AnyDesk und TightVNC zurück, um Abwehrmechanismen zu umgehen.

Forscher von FortiGuard Labs entdeckten kürzlich eine Phishing-Kampagne, die auf eine Reihe fortschrittlicher Umgehungstechniken setzt. Dazu zählen der Einsatz der Easy Programming Language (EPL) zur Entwicklung einer gestaffelten Nutzlast, das Verschleiern bösartiger Aktivitäten, das Ausschalten von Sicherheitstools, um Alarmierungen zu verhindern, sowie die verschlüsselte Kommunikation mit den Command-and-Control-Servern (C2) über Mutual TLS (mTLS). Zudem unterstützt die Schadsoftware verschiedene Methoden zum Nachladen weiterer Module und installiert populäre Fernzugriffstools, um ungestörten Vollzugriff zu ermöglichen.

Angriffsablauf (Quelle – Fortinet)

Ein Teil der Angriffskette sowie die genutzten C2-Domänen tauchten bereits 2020 in einem Bericht zu einem Banking-Trojaner auf. Inzwischen hat sich die Malware jedoch weiterentwickelt und wird heute als Remote-Access-Trojaner MostereRAT bezeichnet.

Phishing als Einfallstor

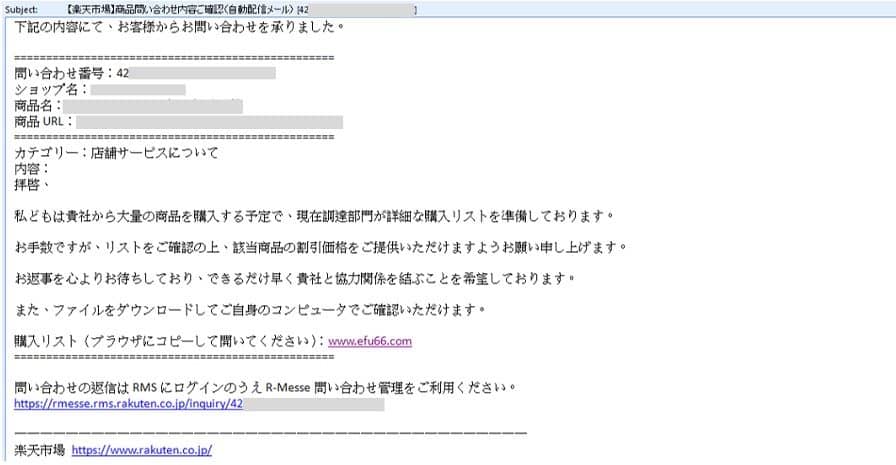

Die aktuelle Kampagne beginnt mit Phishing-Mails, die gezielt an japanische Nutzer gerichtet sind. Die Nachrichten wirken seriös, indem sie etwa geschäftliche Anfragen imitieren, und verleiten die Empfänger so zum Klick auf manipulierte Links. Beim Besuch der präparierten Website wird eine Schadsoftware automatisch heruntergeladen – alternativ kann sie auch über einen angezeigten Button manuell bezogen werden.

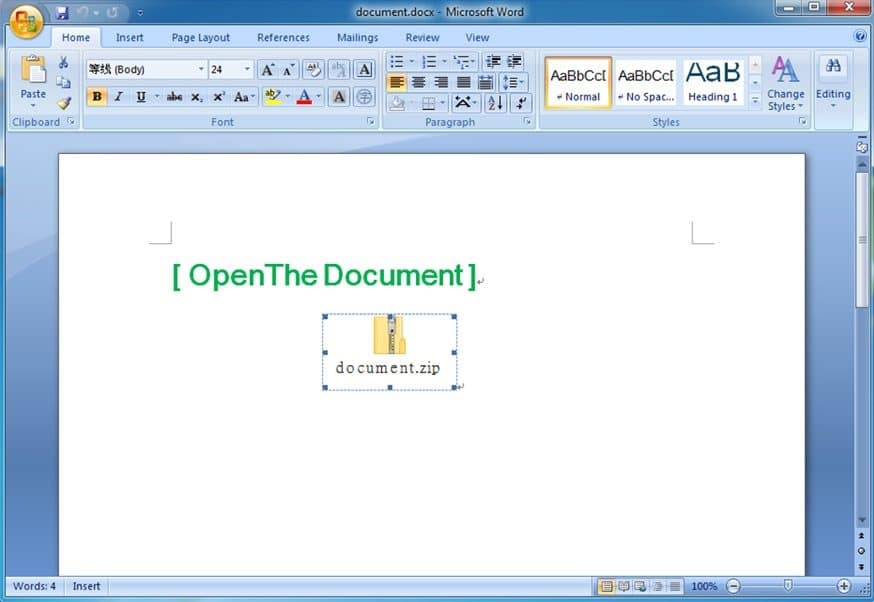

Das Opfer erhält schließlich ein Word-Dokument mit eingebettetem Archiv. Statt komplexer Social-Engineering-Methoden nutzen die Angreifer eine simple Anweisung: Der Nutzer soll das Archiv öffnen und die darin enthaltene Datei starten.

Die Phishing-E-Mail. (Quelle – Fortinet)

Die Webseite zum Herunterladen des Dokuments. (Quelle – Fortinet)

Das Dokument enthält nur den Befehl „OpenTheDocument“ und ein ZIP-Archiv. (Quelle – Fortinet)

Malware in Easy Programming Language entwickelt

Die Schadsoftware wurde in der Easy Programming Language (EPL) programmiert, einer Sprache auf Basis von vereinfachtem Chinesisch, die für Muttersprachler und Anfänger leicht zugänglich ist. Kernfunktionen wie Zeichenfolgenverarbeitung, Dateioperationen oder Fensterverwaltung stellt dabei die Laufzeitbibliothek krnln.fnr bereit.

EPL bietet die Möglichkeit, Code in eine .epk-Datei zu kompilieren. Diese benötigt einen speziellen Launcher, der über LoadEPKFromCmdLine in krnln.fnr gestartet wird. Im beobachteten Angriff kommen ein solcher EPK-Launcher sowie die Dateien svchost.exe und svchost.db zum Einsatz. Nach dem Start werden Befehlszeilenparameter ausgewertet, um zu entscheiden, welche Module der nächsten Stufe geladen werden. Jedes Modul wird zunächst mit einer simplen SUB-Operation und dem Schlüssel „A“ entschlüsselt, in den Speicher geladen und über die exportierte Funktion getVersion ausgeführt.

Modul „maindll.db“

Das Modul verarbeitet Parameter wie channel-8df91be7c24a bis channel-8df91be7c24e. Diese steuern, welche Aufgaben ausgeführt werden – von einzelnen Funktionen bis hin zu komplexeren Abläufen. Dazu gehört etwa Persistenz durch wiederholte Codeausführung. Eine aus den Ressourcen geladene XML-Datei definiert geplante Aufgaben, registriert Microsoft\Windows\winrshost und Microsoft\Windows\winresume und erstellt zusätzlich den Dienst DnsNetwork. Dieser sorgt dafür, dass neue Instanzen mit erweiterten Parametern automatisch starten – entweder unter dem SYSTEM-Konto beim Hochfahren oder unter der Administratorengruppe bei der Anmeldung.

Ausführung mit TrustedInstaller-Rechten

Die Malware ist zudem in der Lage, Prozesse mit vollständigen Berechtigungen unter dem Konto TrustedInstaller auszuführen. Dazu werden zunächst Debug-Rechte aktiviert und Prozesstoken mit erweiterten Rechten dupliziert. Anschließend wird ein SYSTEM-Token übernommen, der TrustedInstaller-Dienst gestartet und dessen Token kopiert. Auf dieser Basis lässt sich ein neuer Prozess mit umfassenden Administratorrechten starten. Teile des Codes stammen aus dem auf GitHub veröffentlichten NSudo-Projekt.

Umgehung von Sicherheitslösungen

Darüber hinaus enthält die Malware interne Listen mit Pfaden und Namen von Sicherheitsprodukten, um Antiviren- und EDR-Lösungen gezielt zu beeinträchtigen.

Sicherheitsproduktpfade:

360:

“C:/Program Files/360/360Safe,”

“C:/Program Files/360/360sd,”

“C:/Program Files/360/360zip,”

“C:/Program Files (x86)/360/360Safe,”

“C:/Program Files (x86)/360/360sd,”

“C:/Program Files (x86)/360/360zip,”

“C:/ProgramData/360safe,”

“C:/ProgramData/360SD”

Kingsoft:

“C:/Program Files/kingsoft/kingsoft antivirus,”

“C:/Program Files (x86)/kingsoft/kingsoft antivirus,”

„C:/ProgramData/kdata,”

“C:/ProgramData/kdesk,”

“C:/ProgramData/Kingsoft,”

“C:/ProgramData/KRSHistory”

Tencent PC Manager:

“C:/Program Files/Tencent/QQPCMgr,”

„C:/Program Files (x86)/Tencent/QQPCMgr,”

“C:/ProgramData/Tencent/QQPCMgr”

Huorong Security:

“C:/Program Files/Huorong/Sysdiag,”

“C:/Program Files (x86)/Huorong/Sysdiag,”

“C:/ProgramData/Huorong/Sysdiag”

Windows Defender:

“C:/Program Files/Windows Defender,”

“C:/Program Files (x86)/Windows Defender,”

“C:/ProgramData/Microsoft/Windows Defender”

ESET:

“C:/Program Files/ESET,”

“C:/ProgramData/ESET”

Avira:

“C:/Program Files/Avira,”

“C:/Program Files (x86)/Avira,”

“C:/ProgramData/Avira”

Avast:

“C:/Program Files/Avast Software,”

“C:/ProgramData/Avast Software”

Malwarebytes:

“C:/Program Files/Malwarebytes,”

“C:/ProgramData/Malwarebytes”

AVG:

“C:/Program Files/AVG,”

“C:/Program Files/Common Files/AVG,”

“C:/ProgramData/AVG”

Others:

“C:/Program Files (x86)/2345Soft/2345PCSafe,”

“C:/Program Files (x86)/Lenovo/PCManager,”

“C:/Program Files (x86)/Rising,”

“C:/Program Files/Microsoft PC Manager,”

“C:/Program Files/Common Files/AV”

- Security Product Names:

„360Safe,“ „360sd,“ „antivirus,“ „QQPCMgr,“ „Sysdiag,“ „Defender,“ „Kaspersky,“ „ESET Security,“ „Security,“ „Avira,“ „Avast,“ „Malwarebytes,“ „Antivirus,“ „Bitdefender,“ „Norton,“ „Symantec,“ „McAfee,“ „2345PCSafe,“ „PCManager,“ „Rising,“ and „Microsoft PC Manager.“

Malware blockiert Sicherheitssoftware und deaktiviert Windows-Schutzmechanismen

Die Schadsoftware prüft zunächst, ob Sicherheitslösungen aktiv sind, indem sie ausführbare Dateien in bestimmten Pfaden sucht und mit den Bildpfaden laufender Prozesse abgleicht. Wird eine Übereinstimmung mit bekannten Sicherheitsprodukten festgestellt, blockiert sie den Datenverkehr. Diese Technik ähnelt dem Red-Team-Tool EDRSilencer, das Windows Filtering Platform (WFP)-Filter nutzt, um Verbindungen zu Servern sowie die Übertragung von Erkennungsdaten, Warnungen oder Protokollen zu verhindern.

Darüber hinaus setzt die Malware auf verschiedene Methoden, um Windows-Sicherheitsfunktionen außer Kraft zu setzen. Sie beendet Prozesse wie SecurityHealthService.exe und SecurityHealthSystray.exe, stoppt Dienste wie wuauserv, UsoSvc, uhssvc und WaaSMedicSvc und löscht zentrale Systemdateien wie WaaSMedicSvc.dll und wuaueng.dll. Um ein automatisches Neustarten zu verhindern, entfernt sie geplante Aufgaben mithilfe von ITaskFolder::DeleteTask und DeleteFolder.

Nachladen neuer Module

Für Updates erstellt die Schadsoftware zwei Threads, die über HTTP mit den Ports 9001 und 9002 Kontakt zum Command-and-Control-Server aufnehmen. Sobald eine Konfigurationsdatei verfügbar ist, wird sie mit einem privaten RSA-Schlüssel entschlüsselt. Im Anschluss prüft die Malware anhand der Versionsnummer, ob eine neue Nutzlast heruntergeladen werden muss. Vor der Ausführung wird die Datei mit einem SHA-256-Hash validiert. Port 9001 ist für EXE-Dateien vorgesehen, Port 9002 für EPK-Nutzlasten.

Modul 2 „elsedll.db“ mit erweiterten Fernzugriffsfunktionen

Das zweite Modul der Malware, elsedll.db, verarbeitet den Parameter channel-8df91be7c24f und verfügt über umfangreiche Fernzugriffsfunktionen. Es nutzt mehrere Threads, um Befehle zu verarbeiten, überwacht die Aktivitäten im Vordergrundfenster des Alibaba-Verkäufer-Tools Qianniu, protokolliert Tastenanschläge und sendet regelmäßige Heartbeat-Signale.

Die Kommunikation mit dem Command-and-Control-Server erfolgt über TCP-Port 8000 auf Basis derselben Serverliste wie im ersten Modul. Sie ist durch gegenseitiges TLS (mTLS) gesichert und nutzt einen eingebetteten Client-Schlüssel, ein Client-Zertifikat sowie ein CA-Zertifikat. C2-Pakete beginnen mit der magischen Zahl 1234567890 und enthalten neben der Paketlänge eine Befehls-ID, die eine von bis zu 37 Funktionen auslösen kann – darunter die Bereitstellung gängiger Fernzugriffstools für vollständige Systemkontrolle.

| Command ID | Details |

| 0x7B98A2 | Obtain the SHA-256 digest of a file. |

| 0x7B98A3 | Appear to be retrieving the version information. |

| 0x7B98A4 | Used for sending heartbeat signals. |

| 0x7B98A5 | Collection of Victim Details. |

| 0x7B9905 | Send and run an EPK file using EPK launcher. |

| 0x7B9907 | Send and run a DLL file using rundll32. |

| 0x7B9908 | Send and run an EXE file. |

| 0x7B990B | Send and load a shellcode into memory for execution. |

| 0x7B990C | Send and load an EXE into memory for execution. |

| 0x7B990D | Download and run an EPK file using the launcher. |

| 0x7B9910 | Download and run a DLL file using rundll32. |

| 0x7B9911 | Download and run an EXE file. |

| 0x7B9937 | Download and load shellcode into memory for execution. |

| 0x7B9938 | Download and load an EXE into memory for execution. |

| 0x7B9969 | Read the specific file located under the Database directory. |

| 0x7B996A | Write data into the specific file located under the Database directory. |

| 0x7B996B | Delete the specific file located under the Database directory. |

| 0x7B996C | Write data into 09.db located under the Database directory. |

| 0x7B997D | Load the EXE payload from C2 and run it using Early Bird Injection. |

| 0x7B997E | Download and inject an EXE into svchost.exe using Early Bird Injection. |

| 0x7B9EE1 | Terminate remote monitoring and management (RMM) tools. Load configuration from resources and launch TightVNC, Xray. |

| 0x7B9EE3 | End the Xray and TightVNC applications. |

| 0x7B9EE4 | Enables multiple session logins and applies RDP Wrapper as the RDP solution. |

| 0x7B9EE5 | Revert RDP-related registry configurations |

| 0x7B9EE6 | Create and add a user to the administrators group. Prevent the account “V” from appearing on the Windows login interface. |

| 0x7B9EE7 | Enable multiple session login |

| 0x7B9EE8 | Disable multiple session login |

| 0x7B9EE9 | Load configuration files from resources and launch AnyDesk. |

| 0x7B9EEA | Conceal the AnyDesk application window |

| 0x7B9EEB | Keep sending the message to turn off the monitor. |

| 0x7B9EEC | Stop sending the message that turns off the monitor. |

| 0x7B9EED | Launches a program in hidden mode. |

| 0x7B9EEE | User Enumeration |

| 0x7B9F45 | Create a screen capture. |

Quelle – Fortinet

Funktionen im Detail

-

Datenerfassung: Extraktion programmbezogener Dateien, Systeminformationen, aktiver Benutzerkonten sowie die Erstellung von Screenshots.

-

Payload-Management: Herunterladen und Ausführen zusätzlicher Nutzlasten über C2-Server oder URLs mithilfe von libcurl. Unterstützte Formate sind Shellcode, EPK, DLL und EXE, die entweder im Speicher oder über Systemprozesse wie rundll32.exe gestartet werden.

-

Dateioperationen: Zugriff beschränkt auf das Verzeichnis /database mit Unterstützung von Lese-, Schreib- und Löschvorgängen. Dateien werden über IDs (1001–1009) den Namen 01.db bis 09.db zugeordnet.

-

Fernzugriffstools: Integration und Ausführung von AnyDesk, Xray und TigerVNC, die exklusiven Zugriff für Angreifer ermöglichen. Zudem unterstützt das Modul den Einsatz des Drittanbieter-Tools RDP Wrapper, inklusive Änderungen an Registrierungswerten für flexible RDP-Konfigurationen.

-

Persistenz: Möglichkeit, über einen speziellen Befehl ein verborgenes Benutzerkonto mit Administratorrechten und nicht ablaufendem Passwort zu erstellen. Der Eintrag wird in der Registry unter HKLM…\UserList hinterlegt und mit dem fest codierten Namen „V“ angelegt.

Fazit

Die aktuelle Angriffskampagne setzt auf Social Engineering als primäre Infektionsmethode und kombiniert dies mit einer Reihe fortschrittlicher Techniken. Dazu gehören der Einsatz eines EPL-Programms als Kampagnenstufe, das Verschleiern der Dienst-Erstellung, das Blockieren von Datenverkehr von Antivirenlösungen, die Ausführung mit TrustedInstaller-Rechten, die abgesicherte Kommunikation über mTLS sowie der Missbrauch legitimer Fernzugriffstools wie AnyDesk, TightVNC und RDP Wrapper zur vollständigen Systemkontrolle.

Diese Vorgehensweise erschwert die Erkennung, Prävention und Analyse erheblich. Neben dem regelmäßigen Aktualisieren von Sicherheitslösungen bleibt die Aufklärung der Nutzer über die Risiken von Social-Engineering-Angriffen ein entscheidender Schutzfaktor.

Entdecken Sie mehr

Bild/Quelle: https://depositphotos.com/de/home.html

Fachartikel

Wenn Angreifer selbst zum Ziel werden: Wie Forscher eine Infostealer-Infrastruktur kompromittierten

Mehr Gesetze, mehr Druck: Was bei NIS2, CRA, DORA & Co. am Ende zählt

WinDbg-UI blockiert beim Kopieren: Ursachenforschung führt zu Zwischenablage-Deadlock in virtuellen Umgebungen

RISE with SAP: Wie Sicherheitsmaßnahmen den Return on Investment sichern

Jailbreaking: Die unterschätzte Sicherheitslücke moderner KI-Systeme

Studien

Deutsche Unicorn-Gründer bevorzugen zunehmend den Standort Deutschland

IT-Modernisierung entscheidet über KI-Erfolg und Cybersicherheit

Neue ISACA-Studie: Datenschutzbudgets werden trotz steigender Risiken voraussichtlich schrumpfen

Cybersecurity-Jahresrückblick: Wie KI-Agenten und OAuth-Lücken die Bedrohungslandschaft 2025 veränderten

![Featured image for “Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum”](https://www.all-about-security.de/wp-content/uploads/2025/12/phishing-4.jpg)

Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum

Whitepaper

ETSI veröffentlicht weltweit führenden Standard für die Sicherung von KI

Allianz Risk Barometer 2026: Cyberrisiken führen das Ranking an, KI rückt auf Platz zwei vor

Cybersecurity-Jahresrückblick: Wie KI-Agenten und OAuth-Lücken die Bedrohungslandschaft 2025 veränderten

NIS2-Richtlinie im Gesundheitswesen: Praxisleitfaden für die Geschäftsführung

Datenschutzkonformer KI-Einsatz in Bundesbehörden: Neue Handreichung gibt Orientierung

Hamsterrad-Rebell

Cyberversicherung ohne Datenbasis? Warum CIOs und CISOs jetzt auf quantifizierbare Risikomodelle setzen müssen

Identity Security Posture Management (ISPM): Rettung oder Hype?

Platform Security: Warum ERP-Systeme besondere Sicherheitsmaßnahmen erfordern

Daten in eigener Hand: Europas Souveränität im Fokus