Cyberkriminelle nutzen systematisch Schwachstellen in Cloud-Infrastrukturen aus. Das Center for Threat-Informed Defense hat nun einen Weg gefunden, etablierte Sicherheitskontrollen direkt mit den Vorgehensweisen realer Angreifer zu verknüpfen. Die Zuordnung der Cloud Controls Matrix zu MITRE ATT&CK schafft eine praktische Grundlage für effektive Abwehrstrategien.

Sicherheitskonzepte an Angreiferverhalten ausrichten

Cloud-Umgebungen stellen Sicherheitsverantwortliche vor besondere Herausforderungen. Die Bedrohungslandschaft erstreckt sich über verschiedene technologische Ebenen und Zuständigkeitsbereiche. Angreifer konzentrieren sich dabei gezielt auf Konfigurationsfehler, unzureichende Schutzmaßnahmen und unklare Verantwortlichkeiten in der gemeinsam genutzten Infrastruktur.

Das Center for Threat-Informed Defense (CTID) von MITRE verfolgt einen anderen Ansatz: Statt sich ausschließlich auf die Dokumentation von Kontrollen zu verlassen, werden Sicherheitsmaßnahmen am tatsächlichen Vorgehen von Angreifern ausgerichtet. Diese Methode ermöglicht es Unternehmen, Investitionen gezielter zu planen, Schutzmaßnahmen zu überprüfen und Risiken basierend auf beobachteten Angriffsmustern einzuschätzen.

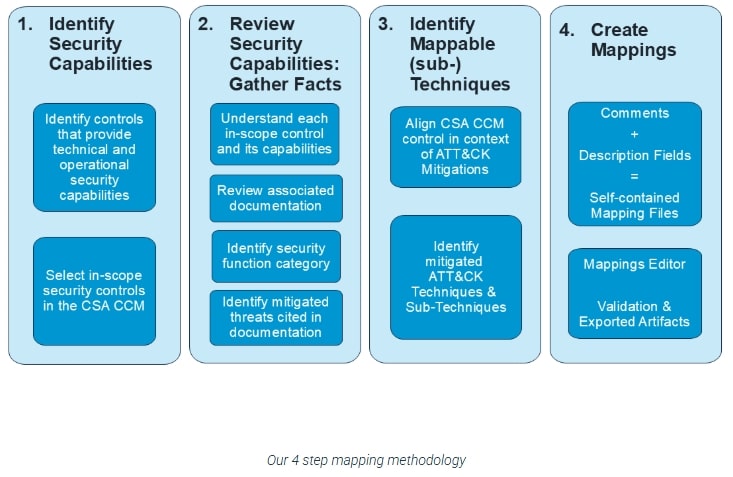

Grafik Quelle: MITRE

Zusammenarbeit führt zu umfassenden Zuordnungen

Gemeinsam mit den CTID-Partnern Citigroup, Cloud Security Alliance, CrowdStrike, Fortinet und JPMorgan Chase Bank N.A. wurden Cloud-spezifische Sicherheitsfunktionen mit den im MITRE ATT&CK-Framework dokumentierten Angreifertechniken verknüpft. Als Grundlage diente die Cloud Controls Matrix (CCM) der Cloud Security Alliance.

Die CCM umfasst einen breit angelegten Katalog von Sicherheitskontrollen, der sowohl technische als auch operative Aspekte des Cloud Computing in Modellen mit geteilter Verantwortung abdeckt. Die Verknüpfung mit ATT&CK-Techniken zeigt konkret auf, wie diese anerkannten Kontrollen bestimmte Angriffsmethoden eindämmen.

Alle Ressourcen – einschließlich der Zuordnungen, ATT&CK Navigator-Ebenen und der verwendeten Methodik – stehen über die Mappings Explorer-Website zur Verfügung. Anwender können damit:

- Ermitteln, welche ATT&CK-Techniken durch spezifische CCM-Kontrollen adressiert werden

- Kontrollen gezielt auf dokumentierte Angriffsmuster abstimmen

- Relevante ATT&CK-Techniken bei der Entwicklung und Validierung von Sicherheitsmaßnahmen heranziehen

- Eine strukturierte Basis für Gegenmaßnahmen, Bedrohungsmodellierung und Sicherheitsprüfungen nutzen

Bewährte Methodik mit konkreten Ergebnissen

Die Zuordnungsarbeit basiert auf einer erprobten Methodik, die aus früheren Framework-Mappings hervorgegangen ist. Sie bietet einen reproduzierbaren Prozess, um zu verstehen, wie Sicherheitsfunktionen Angreiferverhalten eindämmen.

Für die aktuelle Arbeit wurden CCM v4.1-Kontrollen mit ATT&CK v17.1-Techniken und Untertechniken verknüpft. Über 200 Kontrollen aus 17 Cloud-Sicherheitsbereichen wurden identifiziert, die relevante Funktionen bereitstellen. Dazu zählen Anwendungs- und Schnittstellensicherheit (AIS), Datenschutz und Datenlebenszyklusmanagement (DSP), Infrastruktursicherheit (I&S) sowie Bedrohungs- und Schwachstellenmanagement (TVM). Das Ergebnis: Mehr als 900 Verknüpfungen zwischen CCM und ATT&CK-Techniken.

Die Methodik folgt einem iterativen vierstufigen Prozess. Jeder Schritt baut auf dem vorherigen auf und ermöglicht es Analysten, die Schutzfunktionen einer Kontrolle zu erfassen und diese dann den passenden ATT&CK-Techniken zuzuordnen. Zunächst werden die relevanten Sicherheitsfunktionen definiert, dann im Kontext von ATT&CK-Abwehrmaßnahmen und spezifischen Techniken analysiert, um schließlich präzise Zuordnungen zu erstellen.

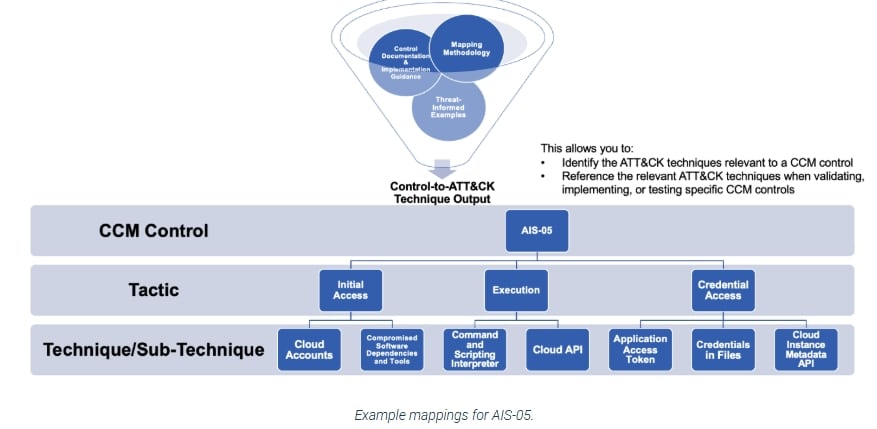

Praktisches Beispiel: Automatisierte Anwendungstests

Die CCM-Kontrolle „Automated Application Security Testing“ (AIS-05) verdeutlicht den praktischen Nutzen. Sie fordert sowohl Cloud-Anbieter als auch Kunden auf, Teststrategien für ihre Anwendungen zu etablieren. Die Implementierungsrichtlinien beschreiben konkret, gegen welche Bedrohungsarten diese Tests schützen sollen:

- Automatisierte Scanner zum Aufspüren fest kodierter oder standardmäßiger Zugangsdaten, Schlüssel und Geheimnisse

- Schwachstellenscanner zur Identifikation von Problemen in externen Bibliotheken

- Dynamische Testmethoden gegen Session-Hijacking und Injection-Angriffe

- Eingabevalidierung zur Erkennung von SQL- und Befehlsinjektionen

AIS-05 fokussiert sich auf das Testen verschiedener Angriffsszenarien und die Orientierung an Industriestandards zur Verbesserung der Anwendungssicherheit. Die Umsetzung dieser Vorgaben kann bis zu 20 ATT&CK-Techniken und Untertechniken eindämmen, darunter „Supply Chain Compromise: Compromise Software Dependencies and Development Tools“ (T1195.001) für den initialen Zugriff und „Command and Scripting Interpreter: Cloud API“ (T1059.009) für die Codeausführung.

Grafik Quelle: MITRE

Gezielte Abwehr gegen Exploitation-Tools

Die Zuordnungen verbinden die CCM mit Cloud-spezifischen Angriffstechniken und gegnerischen Operationen. Unternehmen können dadurch wirksame Gegenmaßnahmen identifizieren und ihre Cloud-Sicherheit gezielt ausbauen.

Ein Anwendungsfall: Das Open-Source-Framework Pacu wird von Red Teams und Angreifern genutzt, um AWS-Fehlkonfigurationen auszunutzen. Pacu setzt verschiedene ATT&CK-Techniken ein, unter anderem „Credentials from Password Stores: Cloud Secrets Management Stores“ (T1555.006) und „Account Manipulation: Additional Cloud Credentials“ (T1098.001).

Über den Mappings Explorer können Verteidiger Kontrollen ermitteln, die die in Pacu genutzten Funktionen blockieren oder stören. Die Zuordnungen liefern zusätzlich eine Begründung, die erklärt, wie jede Kontrolle die jeweilige Angriffstechnik abschwächt.

Einheitliche Kommunikationsbasis für Teams

Die Verknüpfung von CCM und ATT&CK schafft eine gemeinsame Sprache, die verschiedene Sicherheitsteams zusammenführt:

- CTI-Analysten entwickeln ATT&CK-basierte Bedrohungsinformationen

- Offensive SecOps-Teams ermitteln und validieren ATT&CK-basierte Erkennungsmechanismen

- Detection Engineers implementieren CCM-Gegenmaßnahmen gegen identifizierte Bedrohungen

- Sicherheitsverantwortliche bewerten Risiken und stimmen das Bedrohungsmanagement auf Unternehmensziele ab

Diese gemeinsame Basis verbessert die Koordination zwischen den Teams und unterstützt die konsistente Anwendung bedrohungsorientierter Verteidigung in Cloud-Umgebungen.

Beteiligung erwünscht

Das Center for Threat-Informed Defense lädt zur Mitwirkung ein. Interessierte können auf verschiedene Weise zu diesem und weiteren Mapping-Projekten beitragen:

Die Zuordnungen stehen zur Nutzung bereit. Feedback zu den CSA CCM-Zuordnungen, zur Methodik und zu den Ressourcen ist willkommen. Zudem können Anwender mitteilen, welche zusätzlichen Plattformen sie gerne in ATT&CK zugeordnet sehen würden. Diese Rückmeldungen helfen bei der Priorisierung künftiger Erweiterungen. Auch Vorschläge für weitere Tools und Ressourcen, die der Community bei der Bedrohungsanalyse und Entscheidungsfindung helfen, sind erwünscht.

Quelle: MITRE, Center for Threat-Informed Defense

Verwandte Beiträge:

Fachartikel

Container-Sicherheit: Java-Entwickler zwischen Anspruch und Wirklichkeit

Cybersicherheit in der Automobilindustrie: Warum abteilungsübergreifende Koordination über Erfolg entscheidet

Sicherheitslücken in Android-KI-Apps: 730 Terabyte Nutzerdaten exponiert

SAP-Sicherheit: Autorisierungslücken dominieren Patch-Statistik

Tycoon 2FA nutzt contractors-Domains für Phishing-Angriffe auf Gmail und Microsoft 365

Studien

Deutsche Unicorn-Gründer bevorzugen zunehmend den Standort Deutschland

IT-Modernisierung entscheidet über KI-Erfolg und Cybersicherheit

Neue ISACA-Studie: Datenschutzbudgets werden trotz steigender Risiken voraussichtlich schrumpfen

Cybersecurity-Jahresrückblick: Wie KI-Agenten und OAuth-Lücken die Bedrohungslandschaft 2025 veränderten

![Featured image for “Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum”](https://www.all-about-security.de/wp-content/uploads/2025/12/phishing-4.jpg)

Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum

Whitepaper

Künstliche Intelligenz bedroht demokratische Grundpfeiler

Insider-Risiken in Europa: 84 Prozent der Hochrisiko-Organisationen unzureichend vorbereitet

ETSI veröffentlicht weltweit führenden Standard für die Sicherung von KI

Allianz Risk Barometer 2026: Cyberrisiken führen das Ranking an, KI rückt auf Platz zwei vor

Cybersecurity-Jahresrückblick: Wie KI-Agenten und OAuth-Lücken die Bedrohungslandschaft 2025 veränderten

Hamsterrad-Rebell

NIS2: „Zum Glück gezwungen“ – mit OKR-basiertem Vorgehen zum nachhaltigen Erfolg

Cyberversicherung ohne Datenbasis? Warum CIOs und CISOs jetzt auf quantifizierbare Risikomodelle setzen müssen

Identity Security Posture Management (ISPM): Rettung oder Hype?

Platform Security: Warum ERP-Systeme besondere Sicherheitsmaßnahmen erfordern