Entwickler ohne Admin-Rechte können Firmenetats gefährden

Sicherheitsforscher von OX Security haben Schwachstellen in der KI-Programmierplattform Cursor und Amazons Bedrock-Dienst aufgedeckt. Die Lücken ermöglichen es Teammitgliedern ohne Administratorrechte, Ausgabenlimits eigenständig auf siebenstellige Beträge zu erhöhen – ohne dass Administratoren darüber informiert werden.

Die auf Visual Studio Code basierende Plattform Cursor erfreut sich bei KI-gestützten Entwicklern großer Beliebtheit. Doch die flexible Architektur birgt erhebliche finanzielle Risiken: Ein neuer Mitarbeiter im Forschungsteam von OX Security verbrauchte versehentlich das komplette Monatsbudget seines Teams innerhalb weniger Stunden. Bei der Analyse entdeckte er, dass er die Budgetbeschränkungen ohne Adminrechte beliebig anpassen konnte.

Drei Kernprobleme gefährden Unternehmensbudgets

Die Sicherheitsexperten identifizierten drei zentrale Schwachstellen, die KI-Plattformen angreifbar machen:

Fehlende Standardlimits: Ausgabenobergrenzen sind nicht voreingestellt und müssen manuell konfiguriert werden. Die Nutzung kann dadurch unkontrolliert wachsen.

Verzögerte Kostentransparenz: Abrechnungsinformationen erscheinen mit erheblicher Zeitverzögerung, oft erst nach Stunden oder Tagen. Schadenserkennung erfolgt damit zu spät.

Unzureichende Zugriffskontrolle: Teammitglieder ohne Administratorrechte können kritische Einstellungen verändern, obwohl die Dokumentation etwas anderes suggeriert.

Cursor bietet zwar theoretisch Möglichkeiten zur Ausgabenbegrenzung, doch diese Schutzmaßnahmen greifen ausschließlich bei manueller Aktivierung und wirken reaktiv statt präventiv.

AWS Bedrock mit ähnlichen Sicherheitsdefiziten

Amazon räumt in der offiziellen Dokumentation ein, dass Bedrock aufgrund der nutzungsbasierten Abrechnung zu unerwarteten Kostenexplosionen führen kann. Herkömmliche Überwachungsmethoden würden Probleme erst erkennen, nachdem Kosten bereits entstanden sind.

AWS empfiehlt den Einsatz von Budgets, CloudWatch-Alarmen und Anomalieerkennung – allesamt nachgelagerte Maßnahmen. Bei kompromittierten API-Schlüsseln können Angreifer ungehindert Anfragen absetzen, während die Kosten stundenlang unbemerkt steigen. Die Plattform bietet keine präventiven Mechanismen zur Ausgabenbegrenzung.

Angriffsvektoren: Von Social Engineering bis Token-Diebstahl

OX Security entwickelte Proof-of-Concept-Angriffe, die die Schwachstellen praktisch demonstrieren:

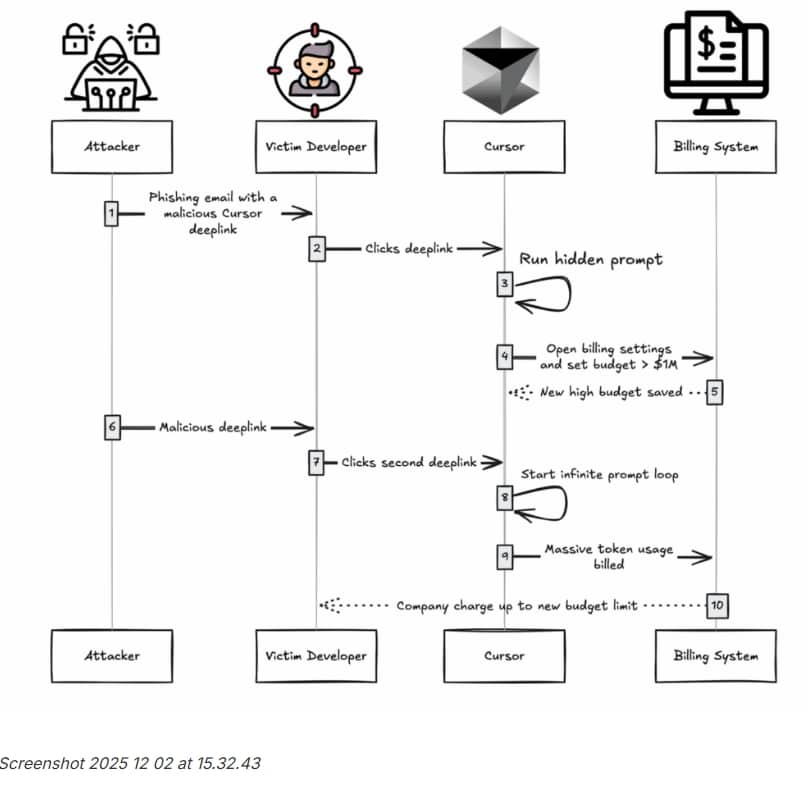

Manipulierte Deeplinks: Angreifer versenden präparierte Cursor-Links, die automatisch das Nutzungslimit auf Höchstwerte setzen. Ein zweiter Link löst anschließend eine Endlosschleife kostenintensiver KI-Anfragen aus. Das Unternehmen zahlt bis zur neu gesetzten Obergrenze.

Gestohlene API-Token: Kompromittierte Entwicklerkonten oder durchgesickerte Zugangsdaten ermöglichen direkten Zugriff auf KI-Rechenressourcen. Angreifer nutzen diese für eigene Projekte oder verkaufen sie auf Untergrundmarktplätzen.

Die Forscher vergleichen die Entwicklung mit früheren digitalen Bedrohungen: Waren es früher Passwörter für Finanzkonten, dann verschlüsselte Daten für Lösegeldforderungen und später Rechenleistung für Kryptomining, sind es heute KI-Token für teure Workloads auf fremde Rechnung.

Grafik Quelle: OX Security

Positive Beispiele: Anthropic, OpenAI und Windsurf

Nicht alle Anbieter weisen vergleichbare Schwachstellen auf. Die Sicherheitsforscher heben drei Plattformen positiv hervor:

Claude und Claude Code (Anthropic): Normale Nutzer haben keinen Zugriff auf Abrechnungseinstellungen. Kontrollen befinden sich ausschließlich in der Administrator-Konsole. Bei API-Schlüsseln ist eine ausdrückliche Vorabfinanzierung erforderlich.

OpenAI: Strikte Rollentrennung kombiniert mit fixem Kreditlimit. Nicht-Administratoren können weder Abrechnungszugriff erhalten noch Ausgabenlimits anpassen. Bei Aufbrauch des Guthabens werden Anfragen automatisch gestoppt.

Windsurf: Reguläre Teammitglieder sind auf Nutzungsfunktionen beschränkt. Zahlungsdetails und teamweite Limits bleiben für sie unsichtbar, wodurch die Finanzkontrolle bei Workspace-Inhabern verbleibt.

Handlungsempfehlungen für Unternehmen

Organisationen, die Cursor nutzen, sollten umgehend ihre Abrechnungseinstellungen überprüfen und die Option „Nutzungskontrolle nur für Admins“ aktivieren. Teams müssen über Nutzungsrichtlinien informiert werden.

AWS-Bedrock-Anwender sollten AWS Budgets mit erzwungenen Maßnahmen einrichten, CloudWatch-Alarme konfigurieren und API-Schlüssel regelmäßig rotieren. Als zusätzliche Schutzmaßnahme empfehlen die Forscher den Einsatz von AWS Generative AI Gateway (LiteLLM).

Die Anbieter selbst sollten nach Ansicht von OX Security administratorexklusive Kontrollen als Standard aktivieren, Bestätigungsmechanismen für Budgeterhöhungen implementieren und ihre Dokumentation präzisieren.

Verantwortungsvolle Offenlegung

OX Security informierte Cursor und AWS Bedrock am 3. und 4. Dezember 2024 über die Schwachstellen. Zum Veröffentlichungszeitpunkt lagen keine Stellungnahmen der Anbieter vor.

Ursprünglich veröffentlicht von OX Security

Für Sie ausgewählt

Bild/Quelle: https://depositphotos.com/de/home.html

Fachartikel

OpenClaw-Skills als neuer Malware-Verteilweg: Erkenntnisse von VirusTotal

ShinyHunters: Voice-Phishing-Kampagne zielt auf Cloud-Plattformen ab

ShinyHunters-Angriffe: Mandiant zeigt wirksame Schutzmaßnahmen gegen SaaS-Datendiebstahl

Phishing-Angriff: Cyberkriminelle missbrauchen Microsoft-Infrastruktur für Betrugsmaschen

Wie Angreifer proprietäre KI-Modelle über normale API-Zugriffe stehlen können

Studien

Deutsche Unicorn-Gründer bevorzugen zunehmend den Standort Deutschland

IT-Modernisierung entscheidet über KI-Erfolg und Cybersicherheit

Neue ISACA-Studie: Datenschutzbudgets werden trotz steigender Risiken voraussichtlich schrumpfen

Cybersecurity-Jahresrückblick: Wie KI-Agenten und OAuth-Lücken die Bedrohungslandschaft 2025 veränderten

![Featured image for “Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum”](https://www.all-about-security.de/wp-content/uploads/2025/12/phishing-4.jpg)

Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum

Whitepaper

DigiCert veröffentlicht RADAR-Bericht für Q4 2025

Koordinierte Cyberangriffe auf polnische Energieinfrastruktur im Dezember 2025

Künstliche Intelligenz bedroht demokratische Grundpfeiler

Insider-Risiken in Europa: 84 Prozent der Hochrisiko-Organisationen unzureichend vorbereitet

ETSI veröffentlicht weltweit führenden Standard für die Sicherung von KI

Hamsterrad-Rebell

NIS2: „Zum Glück gezwungen“ – mit OKR-basiertem Vorgehen zum nachhaltigen Erfolg

Cyberversicherung ohne Datenbasis? Warum CIOs und CISOs jetzt auf quantifizierbare Risikomodelle setzen müssen

Identity Security Posture Management (ISPM): Rettung oder Hype?

Platform Security: Warum ERP-Systeme besondere Sicherheitsmaßnahmen erfordern