Redmond plant Abschied vom drei Jahrzehnte alten Authentifizierungsprotokoll + Der Softwarekonzern Microsoft hat eine mehrjährige Strategie angekündigt, mit der das Unternehmen die NTLM-Authentifizierung (New Technology LAN Manager) aus seinen Windows-Systemen entfernen will. Das seit über 30 Jahren eingesetzte Protokoll soll künftig standardmäßig deaktiviert werden und modernen Kerberos-basierten Verfahren weichen.

Sicherheitslücken motivieren Strategiewechsel

Die Entscheidung basiert auf technischen Schwachstellen des Challenge-Response-Verfahrens. NTLM weist nach heutigen Standards mehrere Defizite auf: Das Protokoll bietet keine beidseitige Serverauthentifizierung, nutzt veraltete kryptografische Verfahren und ist anfällig für Replay-, Relay- und Pass-the-Hash-Attacken. Bislang fehlten zudem ausreichende Möglichkeiten zur Diagnose und zum Audit der NTLM-Nutzung.

Obwohl das Authentifizierungsverfahren bereits seit längerer Zeit als veraltet gilt, kommt es weiterhin in Umgebungen zum Einsatz, wo Kerberos aufgrund von Legacy-Anwendungen, Netzwerkbeschränkungen oder spezifischer Systemarchitekturen nicht einsetzbar ist.

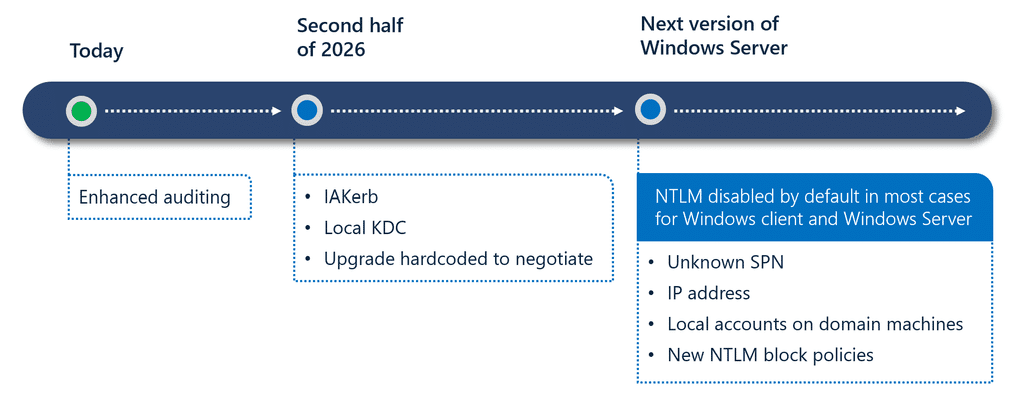

Dreiphasiger Migrationsplan strukturiert den Übergang

Microsoft hat eine gestaffelte Roadmap entwickelt, die Unternehmen eine planbare Migration ermöglichen soll:

Phase 1: Analyse und Transparenz

Die erste Phase ist bereits verfügbar. Windows Server 2025 und Windows 11 ab Version 24H2 bieten erweiterte Audit-Funktionen, mit denen Administratoren ermitteln können, wo NTLM in ihrer Infrastruktur noch genutzt wird. Diese Analysephase bildet die Grundlage für alle weiteren Migrationsschritte.

Phase 2: Technische Alternativen

In der zweiten Jahreshälfte 2026 werden Lösungen für die häufigsten NTLM-Anwendungsfälle bereitgestellt. Dazu gehören Technologien wie IAKerb und das lokale Key Distribution Center (KDC), das sich derzeit in der Vorabversion befindet. Diese Komponenten ermöglichen Kerberos-Authentifizierung auch in Szenarien ohne direkte Verbindung zum Domänencontroller. Außerdem werden Windows-Kernkomponenten aktualisiert, sodass sie primär Kerberos aushandeln.

Phase 3: Standardmäßige Deaktivierung

Mit der nächsten größeren Windows Server-Version sowie den entsprechenden Client-Releases wird die Netzwerk-NTLM-Authentifizierung standardmäßig abgeschaltet. Eine Nutzung erfordert dann die explizite Aktivierung über Gruppenrichtlinien. Das Betriebssystem bleibt dabei auf moderne Kerberos-Verfahren ausgerichtet.

NTLM bleibt optional verfügbar

Die standardmäßige Deaktivierung bedeutet nicht die vollständige Entfernung des Protokolls. NTLM verbleibt im Betriebssystem und kann bei Bedarf über Richtlinieneinstellungen reaktiviert werden. Dieser Ansatz verbindet Sicherheitsgewinn mit praktischer Kompatibilität während der Übergangsphase.

Parallel werden spezifische Legacy-Szenarien durch neue Funktionen abgedeckt, etwa der Zugriff auf Ressourcen mit unbekannten Service Principal Names (SPNs), Authentifizierungen über IP-Adressen oder lokale Konten auf domänenintegrierten Systemen.

Handlungsempfehlungen für IT-Verantwortliche

Microsoft empfiehlt Unternehmen folgende Schritte:

Die erweiterte NTLM-Überwachung sollte eingesetzt werden, um die aktuelle Nutzung zu dokumentieren. Anschließend gilt es, Abhängigkeiten zwischen Anwendungen und Diensten zu erfassen und nach Priorität zu ordnen. Gegebenenfalls müssen Softwarehersteller kontaktiert werden, um Anwendungen anzupassen.

Kritische Workloads sollten auf Kerberos migriert und getestet werden. Die für die zweite Jahreshälfte 2026 angekündigten Funktionen werden die Einsatzmöglichkeiten von Kerberos deutlich ausweiten. Parallel empfiehlt sich das Testen von NTLM-freien Konfigurationen in Testumgebungen.

Sobald die Kerberos-Erweiterungen über das Windows Insider-Programm verfügbar sind, sollten Unternehmen diese aktivieren und evaluieren.

Microsoft kündigt fortlaufende Aktualisierungen der Dokumentation sowie szenariospezifische Migrationsanleitungen an. Unternehmen, die auf schwer lösbare NTLM-Abhängigkeiten stoßen, können sich an die Adresse ntlm@microsoft.com wenden, um Microsoft bei der Entwicklung praxistauglicher Lösungen zu unterstützen.

Empfehlung:

Bild/Quelle: https://depositphotos.com/de/home.html

Fachartikel

OpenClaw-Skills als neuer Malware-Verteilweg: Erkenntnisse von VirusTotal

ShinyHunters: Voice-Phishing-Kampagne zielt auf Cloud-Plattformen ab

ShinyHunters-Angriffe: Mandiant zeigt wirksame Schutzmaßnahmen gegen SaaS-Datendiebstahl

Phishing-Angriff: Cyberkriminelle missbrauchen Microsoft-Infrastruktur für Betrugsmaschen

Wie Angreifer proprietäre KI-Modelle über normale API-Zugriffe stehlen können

Studien

Deutsche Unicorn-Gründer bevorzugen zunehmend den Standort Deutschland

IT-Modernisierung entscheidet über KI-Erfolg und Cybersicherheit

Neue ISACA-Studie: Datenschutzbudgets werden trotz steigender Risiken voraussichtlich schrumpfen

Cybersecurity-Jahresrückblick: Wie KI-Agenten und OAuth-Lücken die Bedrohungslandschaft 2025 veränderten

![Featured image for “Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum”](https://cdn-ileiehn.nitrocdn.com/EZdGeXuGcNedesCQNmzlOazGKKpdLlev/assets/images/optimized/rev-68905f9/www.all-about-security.de/wp-content/uploads/2025/12/phishing-4.jpg)

Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum

Whitepaper

DigiCert veröffentlicht RADAR-Bericht für Q4 2025

Koordinierte Cyberangriffe auf polnische Energieinfrastruktur im Dezember 2025

Künstliche Intelligenz bedroht demokratische Grundpfeiler

Insider-Risiken in Europa: 84 Prozent der Hochrisiko-Organisationen unzureichend vorbereitet

ETSI veröffentlicht weltweit führenden Standard für die Sicherung von KI

Hamsterrad-Rebell

NIS2: „Zum Glück gezwungen“ – mit OKR-basiertem Vorgehen zum nachhaltigen Erfolg

Cyberversicherung ohne Datenbasis? Warum CIOs und CISOs jetzt auf quantifizierbare Risikomodelle setzen müssen

Identity Security Posture Management (ISPM): Rettung oder Hype?

Platform Security: Warum ERP-Systeme besondere Sicherheitsmaßnahmen erfordern