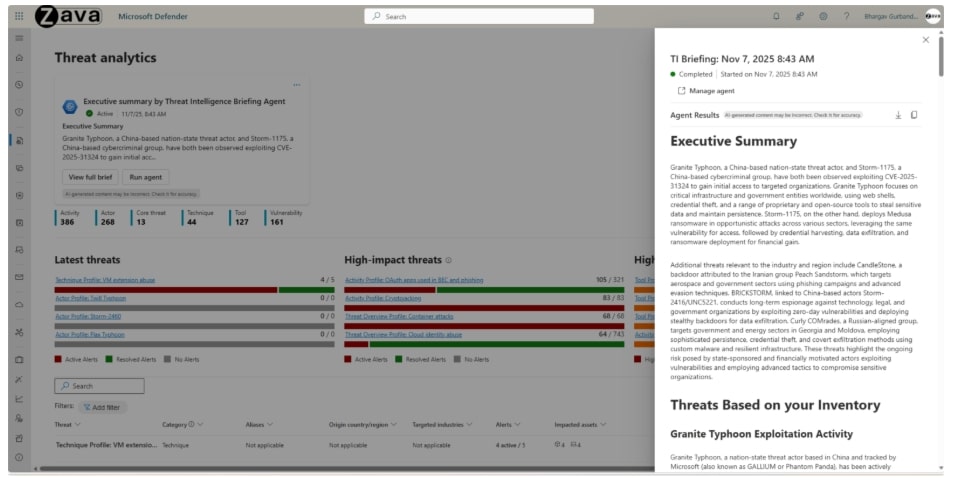

KI-Agent automatisiert tägliche Bedrohungsanalyse

Der erstmals im März 2025 vorgestellte Threat Intelligence Briefing Agent steht ab sofort als Public Preview direkt im Microsoft Defender-Portal zur Verfügung. Das KI-gestützte Tool erstellt täglich individualisierte Lagebilder, die Microsofts weltweite Bedrohungsdaten mit organisationsspezifischen Schwachstellen abgleichen.

Sicherheitsanalysten erhalten automatisierte Briefings mit konkreten Handlungsempfehlungen: Risikobewertungen zeigen die Dringlichkeit auf, direkte Links führen zu betroffenen Ressourcen im eigenen Netzwerk. Die manuelle Recherche über verschiedene Informationsquellen entfällt – SecOps-Teams können Gegenmaßnahmen sofort priorisieren.

MDTI-Konvergenz: Threat Intelligence ohne Aufpreis

Microsoft beschleunigt die Integration von Defender Threat Intelligence in seine SecOps-Plattformen. Die erste Phase der MDTI-Konvergenz mit Defender XDR und Microsoft Sentinel ist nun öffentlich verfügbar – kostenlos für bestehende Kunden.

Defender XDR-Nutzer erhalten über Threat Analytics Zugriff auf Microsofts vollständige Bedrohungsdatenbank. Die erweiterten Berichte umfassen:

- Exklusive Analysen zu Threat Actors und deren Kampagnen

- Detaillierte Angriffstechniken und Taktiken

- Schwachstellenbewertungen mit CVE-Zuordnung

- Aktuelle Malware-Kampagnen

Alle Informationen werden automatisch mit Vorfällen und betroffenen Assets korreliert – ein entscheidender Vorteil für die Incident Response.

Auch Sentinel-Kunden profitieren

Erstmals können reine Microsoft Sentinel-Nutzer ohne Defender XDR-Lizenz auf die Threat Intelligence-Bibliothek zugreifen. Zwar bleiben Funktionen wie automatisierte Incident-Korrelation und Response-Workflows Defender XDR vorbehalten, doch auch standalone Sentinel-Deployments erhalten deutlich erweiterte Bedrohungstransparenz.

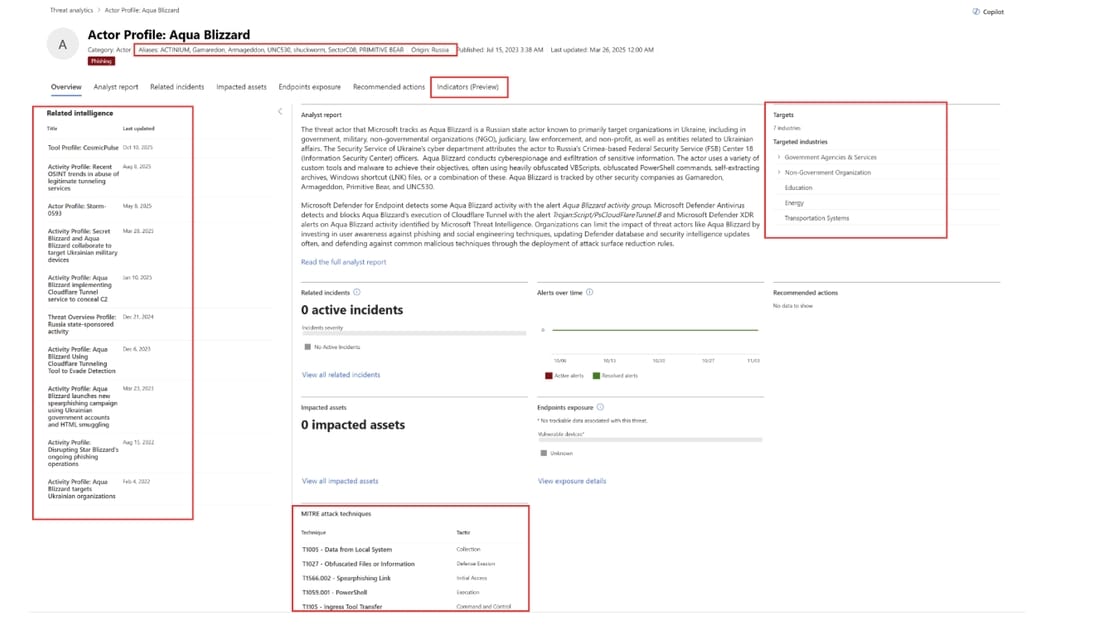

Erweiterte Threat Analytics mit praxisnahem Kontext

Microsoft hat die Bedrohungsberichte in Threat Analytics substanziell aufgewertet. Folgende Features stehen nun zur Verfügung:

Indicators of Compromise (IOCs): Jeder Bericht enthält eine umfassende Liste bedrohungsspezifischer Indikatoren. Analysten können relevante IOCs direkt prüfen und aus dem Bericht heraus auf detaillierte Entitätsinformationen zugreifen. Eine neue Funktion erlaubt zudem die direkte Verknüpfung von Untersuchungsfällen mit IOCs – für durchgängige Response-Workflows.

MITRE ATT&CK-Mapping: Die Zuordnung von Tactics, Techniques and Procedures (TTPs) zum MITRE-Framework ermöglicht proaktive Verteidigung gegen persistente Angriffsmuster.

Branchen und Akteurs-Herkunft: Analysten erhalten Kontext über Zielbranchen und geografische Ursprünge von Threat Actors – essentiell für die Risikopriorisierung.

Related Intelligence: Verknüpfungen zu verwandten Berichten und Alias-Namen von Akteuren oder Tools erleichtern die Korrelation mit branchenweiten Entwicklungen.

Intelligente Filterung beschleunigt Triage

Eine neue Filterfunktion erlaubt die gezielte Suche nach Akteuren, Tools, Techniken, Schwachstellen oder Aktivitätstypen. SOC-Teams finden unternehmensrelevante Informationen schneller und können ihre Ressourcen auf strategische Bedrohungsanalyse konzentrieren.

Der Zugriff auf IOCs bleibt verifizierten Kunden vorbehalten. Diese Sicherheitsmaßnahme verhindert, dass Angreifer sensible Indikatordaten für ihre Zwecke missbrauchen.

Fazit: Von reaktiv zu proaktiv

Mit der Defender-Integration des Threat Intelligence Briefing Agent und der MDTI-Konvergenz vollzieht Microsoft einen strategischen Schritt: Einheitliche Bedrohungsinformationen, reduzierter manueller Aufwand und erweiterte Analysefunktionen ermöglichen den Übergang von reaktiver zu proaktiver Cyberabwehr. Sicherheitsteams können sich auf höherwertige Analyseaufgaben konzentrieren, während KI und Automatisierung die Routinearbeit übernehmen.

Grafik Quelle: Microsoft

Grafik Quelle: Microsoft

Auch spannend:

Fachartikel

Diesel Vortex: Russische Phishing-Gruppe greift systematisch Logistikunternehmen an

Oblivion: Neue Android-Malware umgeht Sicherheitsschichten auf Samsung, Xiaomi und Co.

Starkiller: Phishing-Framework setzt auf Echtzeit-Proxy statt HTML-Klone

LockBit-Ransomware über Apache-ActiveMQ-Lücke: Angriff in zwei Wellen

Infoblox erweitert DDI-Portfolio: Neue Integrationen für Multi-Cloud und stärkere Automatisierung

Studien

KI beschleunigt Cyberangriffe: IBM X-Force warnt vor wachsenden Schwachstellen in Unternehmen

Finanzsektor unterschätzt Cyber-Risiken: Studie offenbart strukturelle Defizite in der IT-Sicherheit

CrowdStrike Global Threat Report 2026: KI beschleunigt Cyberangriffe und weitet Angriffsflächen aus

IT-Sicherheit in Großbritannien: Hohe Vorfallsquoten, steigende Budgets – doch der Wandel stockt

IT-Budgets 2026: Deutsche Unternehmen investieren mehr – und fordern messbaren Gegenwert

Whitepaper

Third Party Risk Management – auch das Procurement benötigt technische Unterstützung

EU-Toolbox für IKT-Lieferkettensicherheit: Gemeinsamer Rahmen zur Risikominderung

EU-Behörden stärken Cybersicherheit: CERT-EU und ENISA veröffentlichen neue Rahmenwerke

WatchGuard Internet Security Report zeigt über 1.500 Prozent mehr neuartige Malware auf

Armis Labs Report 2026: Früherkennung als Schlüsselfaktor im Finanzsektor angesichts KI-gestützter Bedrohungen

Hamsterrad-Rebell

Incident Response Retainer – worauf sollte man achten?

KI‑basierte E‑Mail‑Angriffe: Einfach gestartet, kaum zu stoppen

NIS2: „Zum Glück gezwungen“ – mit OKR-basiertem Vorgehen zum nachhaltigen Erfolg

Cyberversicherung ohne Datenbasis? Warum CIOs und CISOs jetzt auf quantifizierbare Risikomodelle setzen müssen