Soziale Plattformen, die Kundenbindung fördern sollen, werden zunehmend zum Angriffsziel. KI ermöglicht Cyberkriminellen, Markenauftritte in Minutenschnelle auf allen relevanten Plattformen zu imitieren. Dieser Leitfaden bietet CISOs ein Framework, um von reaktiver Überwachung zu proaktiver Bedrohungsabwehr überzugehen, und zeigt einen Vier-Säulen-Plan, um Identitätsdiebstahl frühzeitig zu neutralisieren.

Markenidentitätsdiebstahl im industriellen Maßstab

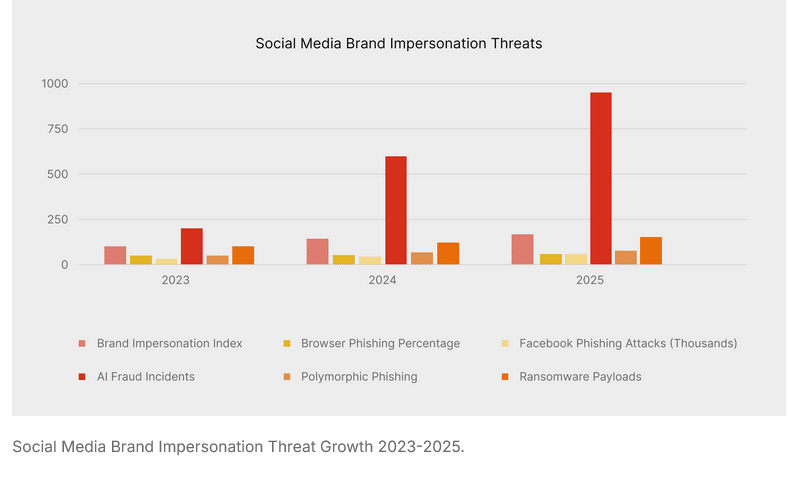

Die Bedrohung durch Identitätsdiebstahl hat sich radikal verschärft: Markenimitationen machen inzwischen 51 % aller browserbasierten Phishing-Angriffe aus. 2024 stiegen Angriffe durch gefälschte Marken um 42 %, während Microsoft über 5.000 Social-Media-Phishing-Angriffe abwehrte. Seit der Einführung von ChatGPT Ende 2022 verzeichnete man einen Anstieg von Phishing-Angriffen um 4.151 %, was die Rolle von KI als Beschleuniger unterstreicht.

Besonders gefährdet: Mittelständische Unternehmen (500–10.000 Mitarbeiter). Ursachen:

-

Kleine Sicherheitsteams: 5–20 Mitarbeiter können mehrere Plattformen nicht kontinuierlich überwachen.

-

Begrenzte Sichtbarkeit: Perimeterbasierte Sicherheitstools erkennen Social-Media-Bedrohungen kaum.

-

Exponierte Führungskräfte: Personen in öffentlichen Positionen sind attraktive Ziele.

-

Überlastete SOCs: Täglich entstehen über 252.000 neue Websites; Zehntausende bösartige URLs überfordern Security Operations Center.

Maximale Exposition bei minimaler Verteidigungsfähigkeit.

Grafik Quelle: UpGuard

Angriffsmethoden auf sozialen Plattformen

1. Facebook/Meta

-

Gefälschte Unternehmensseiten: Imitation von Marken, kombiniert mit gezielter Werbung für Phishing-Inhalte.

-

Facebook-Gast-Betrug: Meldungen über angebliche Verstöße gegen Urheberrechte locken Nutzer auf bösartige Seiten.

-

Bösartige Markenwerbung & gefälschte Stellenanzeigen: Betrug durch vorgetäuschte Jobs oder Trainingsangebote, um persönliche Daten zu sammeln.

2. LinkedIn

-

Gefälschte Profile von Führungskräften: Social Engineering zur Erhebung sensibler Informationen.

-

Phishing-Betrug & gefälschte Stellenanzeigen: Versand von Nachrichten mit Links zu bösartigen Seiten.

-

Krypto-Investment-Betrug: Angreifer geben sich als Finanzexperten aus, versprechen hohe Renditen und erzeugen Druck zur schnellen Handlung.

3. X/Twitter

-

Schnelle Verbreitung viraler Inhalte: Gefälschte Krisenszenarien oder dringende Ankündigungen erreichen tausende Nutzer, bevor Sicherheitsmechanismen greifen.

-

Missbrauch von Link-Kürzern (t.co) und Ad-URL-Spoofing: Verbergen bösartiger Links, z. B. für Phishing oder Krypto-Betrug.

Geschäftliche Folgen

Markenimitationen führen zu Vertrauensverlusten und finanziellen Einbußen:

-

63 % der Kunden machen die echte Marke verantwortlich.

-

Neukundengewinnung ist bis zu 7-mal teurer als Bestandskundenbindung.

-

Durchschnittliche Verluste bei Global-2000-Unternehmen: 49 Mio. USD jährlich, Aktienkursrückgang um 2,5 % pro Vorfall, 14 Mio. USD Krisenmanagementkosten.

Anatomie moderner Social-Media-Kampagnen

Koordinierte, plattformübergreifende Angriffe umfassen:

-

Aufklärung (LinkedIn): Identifikation hochrangiger Ziele und Organisationsstrukturen.

-

Identitätsdiebstahl (Facebook/Meta): Erstellen von gefälschten Unternehmensseiten.

-

Verstärkung (X/Twitter): Schnelle Verbreitung bösartiger Links.

-

Diversifizierung (Instagram, TikTok, Reddit): Inhalte für jüngere Zielgruppen oder Community-Infiltration.

Fallstudie: LinkedIn-Kampagne gegen mittelständische Technologieunternehmen

-

Über 1.200 Mitarbeiter in 47 Organisationen betroffen

-

Durchschnittliche Kosten pro Organisation: 340.000 USD

-

Kundenabwanderung: 14 %, Vertrauenswiederherstellung: 6 Monate

Angriffskette: Aufklärung → Profilerstellung → Netzwerk-Infiltration → Sammeln von Anmeldedaten → Seitliche Bewegung.

Vier-Säulen-Strategie für CISOs

Säule 1: Bedrohungsinformationen für soziale Medien

-

Automatisierte Markenüberwachung: KI-gestützte Bilderkennung und NLP auf Facebook, LinkedIn, X/Twitter, Instagram, TikTok und Reddit.

-

Integration in bestehende Bedrohungs-Feeds: Korrelation von Social-Media-Bedrohungen mit Dark-Web-Leaks und E-Mail-Phishing.

-

Echtzeit-Warnmeldungen: Risikobasierte Priorisierung reduziert Alarmmüdigkeit.

Säule 2: Schutzprogramme für Führungskräfte

-

Digitale Fußabdruck-Analyse (OSINT): Identifikation von Angriffspunkten und Anpassung von Datenschutzeinstellungen.

-

Kontenüberwachung: Erkennung von Klonkonten, Deepfakes und ungewöhnlichen Erwähnungen.

-

Schnellreaktionsprotokolle: Notfall-Kontosperrung, rechtliche Maßnahmen, interne und externe Kommunikation.

Säule 3: Automatisierung von Reaktion und Abhilfe

-

Automatisierte Lösch-Workflows: Erfassen von Beweismaterial, Meldung von Missbrauch, Blockieren bösartiger Domains.

-

Benutzerebene-Reaktionen: SOAR-Playbooks für Phishing-Links, Passwortzurücksetzung, Überprüfung aller Systeme.

-

Feedback-Schleifen: IoCs fließen in SIEM, EDR und DNS-Filter ein, um die Abwehr kontinuierlich zu verbessern.

Säule 4: Stärkung der letzten Verteidigungslinie

-

Phishing-resistente MFA: Hardware-Schlüssel oder gerätegebundene Passkeys nach FIDO2/WebAuthn.

-

Zero-Trust-Architektur: Mikrosegmentierung, UEBA-Überwachung und kontinuierliche Überprüfung aller Zugriffe.

-

Vorfallsreaktions-Playbooks: Vorgehen bei Kundendatenlecks, Desinformation und DSGVO-Meldungen; regelmäßig getestet.

UpGuard: Automatisierte Social-Media-Überwachung

UpGuard ermöglicht kontinuierliche, plattformübergreifende Sichtbarkeit:

-

Automatisierte Markenerkennung auf sechs Schlüsselplattformen

-

Intelligente Bedrohungsklassifizierung reduziert Alarmmüdigkeit

-

Integration von Threat-Feeds verbindet Social-Media-Bedrohungen mit Dark-Web-Leaks

-

Geführte Workflows zur Entfernung von Inhalten erleichtern kleinen Sicherheitsteams die Reaktion

Vorteil: Frühwarnung und Neutralisierung von Angriffen, bevor Mitarbeiter oder Kunden betroffen sind.

Vielleicht gefällt Ihnen auch:

Bild/Quelle: https://depositphotos.com/de/home.html

Fachartikel

SIEM-Systeme richtig konfigurieren: Wie Unternehmen Sicherheitslücken in der Bedrohungserkennung schließen

KI-Sicherheit: OpenAI setzt auf automatisiertes Red Teaming gegen Prompt-Injection-Attacken

Cyber-Angriff auf Next.js: 59.000 Server in 48 Stunden kompromittiert

Windows RasMan DoS-Lücke: 0patch bietet kostenlosen Schutz vor aktuellem 0-Day

Schwachstellen in Eurostar-KI-Chatbot aufgedeckt

Studien

![Featured image for “Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum”](https://www.all-about-security.de/wp-content/uploads/2025/12/phishing-4.jpg)

Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum

Gartner-Umfrage: Mehrheit der nicht geschäftsführenden Direktoren zweifelt am wirtschaftlichen Wert von Cybersicherheit

49 Prozent der IT-Verantwortlichen in Sicherheitsirrtum

Deutschland im Glasfaserausbau international abgehängt

NIS2 kommt – Proliance-Studie zeigt die Lage im Mittelstand

Whitepaper

State of Cloud Security Report 2025: Cloud-Angriffsfläche wächst schnell durch KI

BITMi zum Gutachten zum Datenzugriff von US-Behörden: EU-Unternehmen als Schlüssel zur Datensouveränität

Agentic AI als Katalysator: Wie die Software Defined Industry die Produktion revolutioniert

OWASP veröffentlicht Security-Framework für autonome KI-Systeme

Malware in Bewegung: Wie animierte Köder Nutzer in die Infektionsfalle locken

Hamsterrad-Rebell

Platform Security: Warum ERP-Systeme besondere Sicherheitsmaßnahmen erfordern

Daten in eigener Hand: Europas Souveränität im Fokus

Sicherer Remote-Zugriff (SRA) für Operational Technology (OT) und industrielle Steuerungs- und Produktionssysteme (ICS)

Identity und Access Management (IAM) im Zeitalter der KI-Agenten: Sichere Integration von KI in Unternehmenssysteme