Eine Sicherheitslücke im Apache bRPC-Framework gefährdet Produktivsysteme weltweit. Die mit dem CVSS-Score 9.8 bewertete Schwachstelle ermöglicht Angreifern die Ausführung beliebiger Befehle über den Heap-Profiler-Endpunkt. Betroffen sind alle Versionen vor 1.15.0.

Schwachstelle im Diagnose-Endpunkt entdeckt

Sicherheitsforscher von CyberArk Labs haben eine kritische Verwundbarkeit im Apache bRPC-Framework identifiziert. Die unter CVE-2025-60021 geführte Lücke betrifft den /pprof/heap-Endpunkt des integrierten Profiling-Systems. Das Problem wurde mithilfe von Vulnhalla aufgedeckt, einem KI-gestützten Analyse-Tool zur Auswertung von CodeQL-Resultaten.

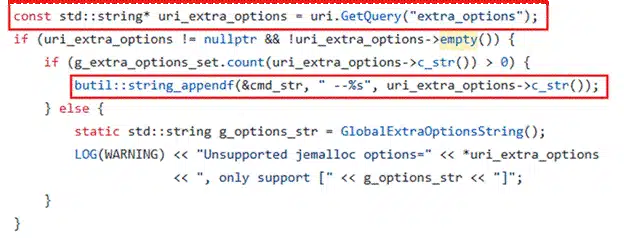

Die Schwachstelle ermöglicht Befehlsinjektionen durch ungeprüfte Benutzereingaben. In allen Versionen unterhalb von 1.15.0 fügt der Heap-Profiler den Parameter extra_options ohne Validierung direkt in die Kommandozeile ein, was Angreifern die Ausführung eigener Befehle ermöglicht.

jemalloc-Code, der extra_options aus einer vom Benutzer bereitgestellten URI analysiert und an cmd_str anhängt. Quelle: Apache bRPC (Apache-Lizenz 2.0). Codeauszug zur Sicherheitsanalyse und Kommentierung.

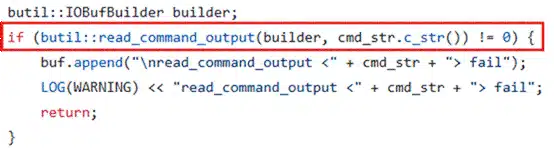

jemalloc-Code, der cmd_str ausführt. Quelle: Apache bRPC (Apache-Lizenz 2.0). Codeauszug zur Sicherheitsanalyse und Kommentierung.

Hintergrund: RPC-Frameworks und ihre Debugging-Funktionen

Apache bRPC ist eine in C++ geschriebene Open-Source-Bibliothek für den Aufbau von Backend-Diensten mit Remote Procedure Call-Funktionalität. Das Framework automatisiert einen Großteil der Netzwerk- und Performance-Aufgaben und ermöglicht die effiziente Kommunikation zwischen Microservices.

Zur Fehlersuche in Produktionsumgebungen bietet bRPC verschiedene HTTP-basierte Diagnose-Endpunkte unter /pprof/*. Diese liefern Entwicklern Informationen zu CPU-Auslastung, Speichernutzung und weiteren Laufzeitdaten, ohne dass ein Debugger angeschlossen werden muss.

Obwohl diese Schnittstellen für interne Netzwerke konzipiert sind, können Konfigurationsfehler zu ungewollter Exponierung führen. Selbst bei Beschränkung auf interne Netze stellen sie ein Sicherheitsrisiko dar, da sie von Innentätern oder Angreifern nach initialem Einbruch ausgenutzt werden können.

Technische Details zur Befehlsinjektion

Der Heap-Profiler unter /pprof/heap prüfte den vom Nutzer übermittelten Parameter extra_options vor der Korrektur nicht auf Schadcode. Die Eingabe wurde direkt mit vorangestelltem Bindestrich an die jeprof-Kommandozeile angehängt.

Da dieser Befehl später zur Erstellung der Profiling-Daten ausgeführt wird, konnten Angreifer durch Shell-Sonderzeichen den ausgeführten Befehl manipulieren. Dies resultiert in einer vollständigen Befehlsinjektion mit den Rechten des bRPC-Prozesses.

Auswirkungen und Risikobewertung

Bei erreichbarem /pprof/heap-Endpunkt können Angreifer beliebige Kommandos mit den Privilegien des Apache-bRPC-Dienstes ausführen. Da diese Dienste typischerweise in privilegierten Backend-Infrastrukturen laufen, kann erfolgreiche Ausnutzung zur kompletten Kompromittierung des Systems führen.

Die Schwachstelle erhielt den CVSS-Score 9.8 und wird als kritisch eingestuft.

Verbreitung exponierter Endpunkte

Eine Shodan-Recherche zum Zeitpunkt der Veröffentlichung ergab 181 öffentlich zugängliche /pprof/heap-Endpunkte sowie 790 /pprof/*-Endpunkte insgesamt. Diese Zahlen zeigen zwar nicht zwingend verwundbare Apache-bRPC-Installationen, verdeutlichen jedoch die potenzielle Exponierung solcher Diagnose-Schnittstellen.

Auch bei Beschränkung auf interne Netzwerke besteht Ausnutzungspotenzial durch Insider, kompromittierte interne Services oder Angreifer nach erfolgreichem Initial Access.

Verfügbare Patches und Gegenmaßnahmen

Apache hat die Lücke in Version 1.15.0 geschlossen, indem extra_options auf eine definierte Liste zulässiger jeprof-Optionen beschränkt wurde. Dadurch wird die Einschleusung nicht vertrauenswürdiger Eingaben in den Systembefehl verhindert.

Anwendern wird die sofortige Aktualisierung auf Apache bRPC 1.15.0 empfohlen. Alternativ kann Pull Request #3101 manuell angewendet werden, falls ein direktes Update nicht möglich ist.

Zusätzliche Sicherheitsmaßnahmen

Administratoren sollten /pprof/*-Endpunkte als administrative Schnittstellen behandeln und den Zugriff entsprechend einschränken. Empfohlen wird die Bindung an localhost, Netzwerkbeschränkungen oder Authentifizierung über einen Reverse-Proxy.

In Produktionsumgebungen sollten Heap-Profiling-Endpunkte deaktiviert werden, sofern sie nicht aktiv benötigt werden.

Entdeckung durch KI-gestützte Analyse

Die Identifizierung erfolgte durch Vulnhalla, ein von CyberArk Labs entwickeltes Werkzeug zur automatisierten CodeQL-Analyse im großen Maßstab. Das System nutzt ein Large Language Model zur Priorisierung von Befunden mit hoher Ausnutzungswahrscheinlichkeit.

In diesem Fall markierte Vulnhalla das Ergebnis als sicherheitsrelevant, was eine manuelle Verifikation auslöste und zur Bestätigung der Schwachstelle führte.

Timeline der koordinierten Offenlegung

Die Meldung an die Apache-bRPC-Maintainer erfolgte am 5. August 2025. Der korrigierende Pull Request #3101 wurde am 26. September 2025 zusammengeführt. Am 27. Oktober 2025 erschien Apache bRPC 1.15.0 mit integriertem Fix. Die offizielle CVE-Kennung CVE-2025-60021 wurde am 16. Januar 2026 veröffentlicht.

Lesen Sie mehr

Fachartikel

Europas digitale Verteidigung: Strategien gegen technologische Erpressung

PKI-Management: Wenn Zertifikatsverwaltung zum Kostentreiber wird

Prompt-Injection: Wenn KI-Systeme ihre Anweisungen vergessen

AWS IAM Identity Center: IPv6-Unterstützung für direkte Netzwerkverbindungen

Sicherheitslücke in MCP-Servern: Wie unbeschränkte URI-Aufrufe Cloud-Infrastrukturen gefährden

Studien

Deutsche Unicorn-Gründer bevorzugen zunehmend den Standort Deutschland

IT-Modernisierung entscheidet über KI-Erfolg und Cybersicherheit

Neue ISACA-Studie: Datenschutzbudgets werden trotz steigender Risiken voraussichtlich schrumpfen

Cybersecurity-Jahresrückblick: Wie KI-Agenten und OAuth-Lücken die Bedrohungslandschaft 2025 veränderten

![Featured image for “Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum”](https://www.all-about-security.de/wp-content/uploads/2025/12/phishing-4.jpg)

Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum

Whitepaper

Künstliche Intelligenz bedroht demokratische Grundpfeiler

Insider-Risiken in Europa: 84 Prozent der Hochrisiko-Organisationen unzureichend vorbereitet

ETSI veröffentlicht weltweit führenden Standard für die Sicherung von KI

Allianz Risk Barometer 2026: Cyberrisiken führen das Ranking an, KI rückt auf Platz zwei vor

Cybersecurity-Jahresrückblick: Wie KI-Agenten und OAuth-Lücken die Bedrohungslandschaft 2025 veränderten

Hamsterrad-Rebell

NIS2: „Zum Glück gezwungen“ – mit OKR-basiertem Vorgehen zum nachhaltigen Erfolg

Cyberversicherung ohne Datenbasis? Warum CIOs und CISOs jetzt auf quantifizierbare Risikomodelle setzen müssen

Identity Security Posture Management (ISPM): Rettung oder Hype?

Platform Security: Warum ERP-Systeme besondere Sicherheitsmaßnahmen erfordern