Realitätscheck: Wo steht KI-Malware wirklich?

Die Schlagzeilen überschlagen sich mit Warnungen vor intelligenter, autonomer Schadsoftware. Doch ein nüchterner Blick zeigt: Der Großteil dessen, was als revolutionäre KI-Malware angepriesen wird, bewegt sich zwischen ersten Experimenten und optimierten Angriffstools. Von vollständig selbstständig agierenden Bedrohungen sind Cyberkriminelle noch weit entfernt.

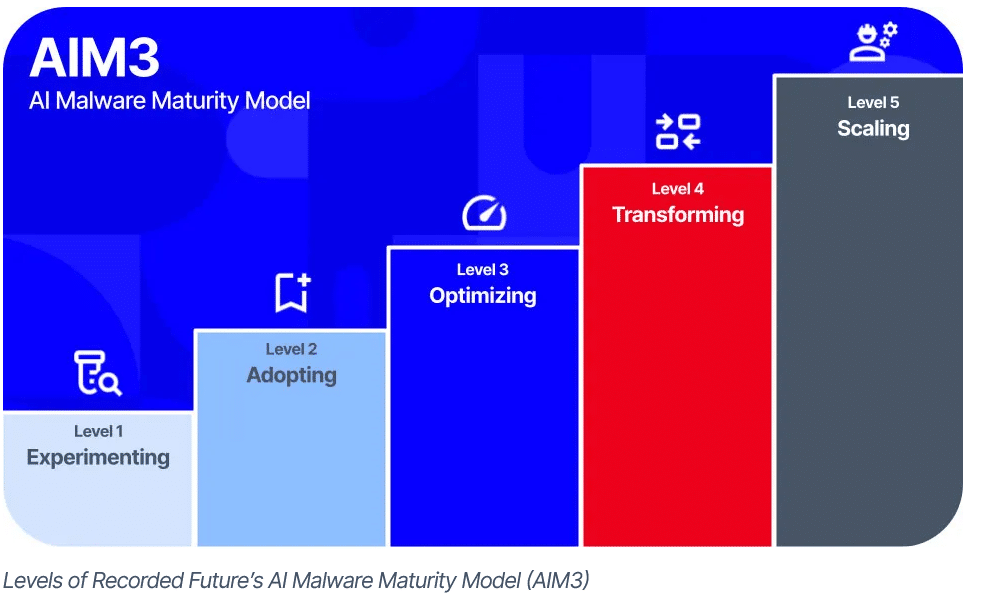

Recorded Future hat mit seinem AI Malware Maturity Model (AIM3) ein Bewertungssystem entwickelt, das die tatsächliche Entwicklungsstufe von KI-gestützten Angriffen messbar macht. Das Ergebnis: Die Realität hinkt den apokalyptischen Vorhersagen deutlich hinterher.

Grafik Quelle: Recorded Future

Fünf Entwicklungsstufen von der Idee zur Automatisierung

Das AIM3-Framework unterteilt die Entwicklung in fünf Phasen: Experimentieren, Einführung, Optimierung, Transformation und Skalierung. In den ersten beiden Stufen werden Prototypen entwickelt und KI in bestehende Arbeitsabläufe integriert – etwa beim Verfassen von Phishing-Nachrichten.

Ab Stufe drei wird künstliche Intelligenz zum festen Bestandteil der Angriffskette und generiert Befehle in Echtzeit. Stufe vier markiert KI-native Frameworks mit menschlicher Überwachung. Die höchste Reifestufe – vollautomatisierte Kampagnen ohne jegliche Kontrolle – bleibt bislang reine Theorie.

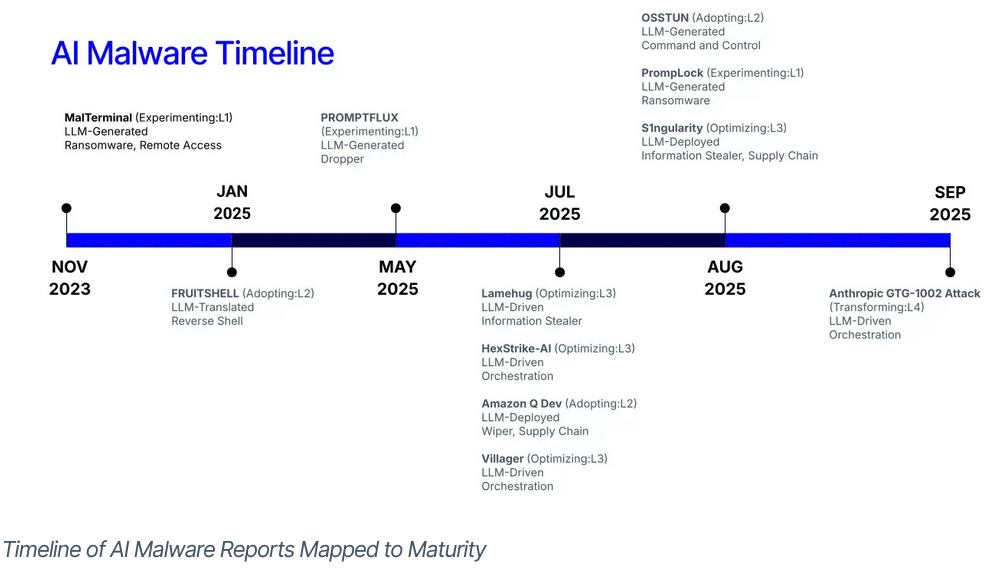

Die Praxis: Überwiegend Grundlagenarbeit

Die Analyse bekannter Fälle zeichnet ein ernüchterndes Bild. Malterminal entpuppte sich als harmloses Forschungsprojekt, PromptLock als akademisches Proof-of-Concept. Selbst fortgeschrittenere Beispiele wie Lamehug – vermutlich von APT28 eingesetzt – nutzen ausschließlich externe Cloud-Dienste statt eigener KI-Modelle.

Lediglich ein Fall erreicht annähernd die vierte Reifestufe: Chinesische Akteure nutzten eine kompromittierte Version von Claude Code für komplexe Operationen. Doch selbst hier war an kritischen Punkten menschliches Eingreifen in etwa zehn Prozent der Fälle erforderlich.

Keine eingebetteten KI-Modelle in freier Wildbahn

Ein besonders aufschlussreiches Ergebnis: Sämtliche dokumentierten Schadprogramme verlassen sich auf externe Dienste. Keine einzige beobachtete Malware verfügt über ein eigenes, lokal ausgeführtes Sprachmodell. Diese sogenannten BYOAI-Fähigkeiten (Bring Your Own AI) existieren ausschließlich in der Theorie.

Grafik Quelle: Recorded Future

Medienwirksame Ankündigungen ohne Substanz

Zwischen Juli und November 2025 häuften sich Berichte über angeblich bahnbrechende Erstfunde. Die Forschungsgemeinschaft ordnete viele dieser Meldungen nachträglich als experimentell oder irreführend ein. Anbieter scheinen in einem Wettlauf um Aufmerksamkeit voreilig Behauptungen aufzustellen, die sich bei genauerer Prüfung nicht bestätigen lassen.

Handlungsempfehlungen für Sicherheitsverantwortliche

Statt auf hypothetische Superbedrohungen zu reagieren, sollten CISOs drei Bereiche priorisieren: Governance-Strukturen für den KI-Einsatz etablieren, missbräuchliche Nutzung von KI-Diensten erkennen und bestehende Sicherheitsmaßnahmen gegen beschleunigte Angriffsmuster verstärken.

Die Überwachung generativer KI-Dienste bildet dabei die Grundlage. Richtlinienbasierter Zugriff auf zugelassene Anbieter und die Blockierung nicht autorisierter Tools reduzieren die Angriffsfläche wirksam.

Entwicklungstendenz: Orchestrierung statt Vollautomatisierung

Trotz der begrenzten Bedrohungslage ist die Entwicklungsrichtung erkennbar. Die Evolution verläuft von einfacher KI-Unterstützung über dynamische Befehlsgenerierung hin zu orchestrierten Operationen. Frameworks wie HexStrike-AI demonstrieren das Potenzial koordinierter KI-gesteuerter Angriffe.

Die nächste signifikante Entwicklungsstufe wird vermutlich nicht vollständige Autonomie sein, sondern ausgereiftere KI-gestützte Orchestrierung – ein Kraftmultiplikator für menschliche Angreifer statt deren Ersatz.

Fazit: Besonnenheit statt Panik

Künstliche Intelligenz verändert die Cybersicherheitslandschaft, aber anders als reißerische Überschriften suggerieren. Statt revolutionärer neuer Angriffsmethoden erleben wir einen Kraftmultiplikator für etablierte Techniken. Die Eintrittsbarriere sinkt, Arbeitsabläufe beschleunigen sich – aber die fundamentalen Prinzipien der IT-Sicherheit behalten ihre Gültigkeit.

Verteidiger sollten ihre Ressourcen auf die Überwachung legitimer KI-Dienste, die Stärkung bewährter Schutzmaßnahmen und die realistische Bewertung von Bedrohungen konzentrieren. Das AIM3-Framework bietet dafür ein praktisches Werkzeug, das hilft, echte Entwicklungen von medienwirksamer Inszenierung zu trennen.

Mehr erfahren

Bild/Quelle: https://depositphotos.com/de/home.html

Fachartikel

Claude Code im Sicherheitscheck: Wie riskant sind die Entwickler-Berechtigungen?

KI-Agenten entwickeln eigenständig Exploits für Sicherheitslücken

Bekannte Sicherheitslücken als größtes Cyber-Risiko: Warum N-Day-Schwachstellen Unternehmen gefährden

KI-gestützte Erkennung von Lookalike-Domains: Wie Infoblox mit LLMs gegen Täuschungsversuche vorgeht

Remote-Codeausführung in Cisco Unified Communications: Kritische Schwachstelle erfordert sofortiges Handeln

Studien

Deutsche Unicorn-Gründer bevorzugen zunehmend den Standort Deutschland

IT-Modernisierung entscheidet über KI-Erfolg und Cybersicherheit

Neue ISACA-Studie: Datenschutzbudgets werden trotz steigender Risiken voraussichtlich schrumpfen

Cybersecurity-Jahresrückblick: Wie KI-Agenten und OAuth-Lücken die Bedrohungslandschaft 2025 veränderten

![Featured image for “Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum”](https://www.all-about-security.de/wp-content/uploads/2025/12/phishing-4.jpg)

Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum

Whitepaper

ETSI veröffentlicht weltweit führenden Standard für die Sicherung von KI

Allianz Risk Barometer 2026: Cyberrisiken führen das Ranking an, KI rückt auf Platz zwei vor

Cybersecurity-Jahresrückblick: Wie KI-Agenten und OAuth-Lücken die Bedrohungslandschaft 2025 veränderten

NIS2-Richtlinie im Gesundheitswesen: Praxisleitfaden für die Geschäftsführung

Datenschutzkonformer KI-Einsatz in Bundesbehörden: Neue Handreichung gibt Orientierung

Hamsterrad-Rebell

Cyberversicherung ohne Datenbasis? Warum CIOs und CISOs jetzt auf quantifizierbare Risikomodelle setzen müssen

Identity Security Posture Management (ISPM): Rettung oder Hype?

Platform Security: Warum ERP-Systeme besondere Sicherheitsmaßnahmen erfordern

Daten in eigener Hand: Europas Souveränität im Fokus