Sicherheitsforscher haben eine Phishing-Kampagne aufgedeckt, bei der eine gefälschte Google Forms-Website als Tarnung für ein vermeintliches Jobangebot dient. Ziel ist es, Nutzer zur Eingabe ihrer Google-Anmeldedaten zu verleiten.

Im Zuge der Analyse einer arbeitsbezogenen Phishing-Kampagne stießen Sicherheitsforscher auf mehrere verdächtige URLs mit dem Muster forms.google.ss-o[.]com/forms/d/e/{unique_id}/viewform. Die Subdomain ist erkennbar darauf ausgelegt, die legitime Google-Adresse forms.google.com nachzuahmen. Der Bestandteil „ss-o“ dürfte dabei auf „Single Sign-On“ anspielen – ein verbreitetes Authentifizierungsverfahren, mit dem sich Nutzer über einen einzigen Satz von Zugangsdaten bei mehreren Diensten anmelden können.

Grafik Quelle: Malwarebytes

Beim direkten Aufruf der URLs wurden die Forscher auf die lokale Google-Suchseite weitergeleitet. Diese Technik setzen Angreifer häufig ein, um zu verhindern, dass personalisierte Links von Dritten oder automatisierten Analysetools ausgewertet werden können.

Auf derselben Domain entdeckten die Forscher eine Datei namens generation_form.php, die offenbar zum Erzeugen individualisierter Phishing-Links eingesetzt wurde. Über diese Einstiegsseite ließ sich die eigentliche Phishing-Seite aktivieren und untersuchen.

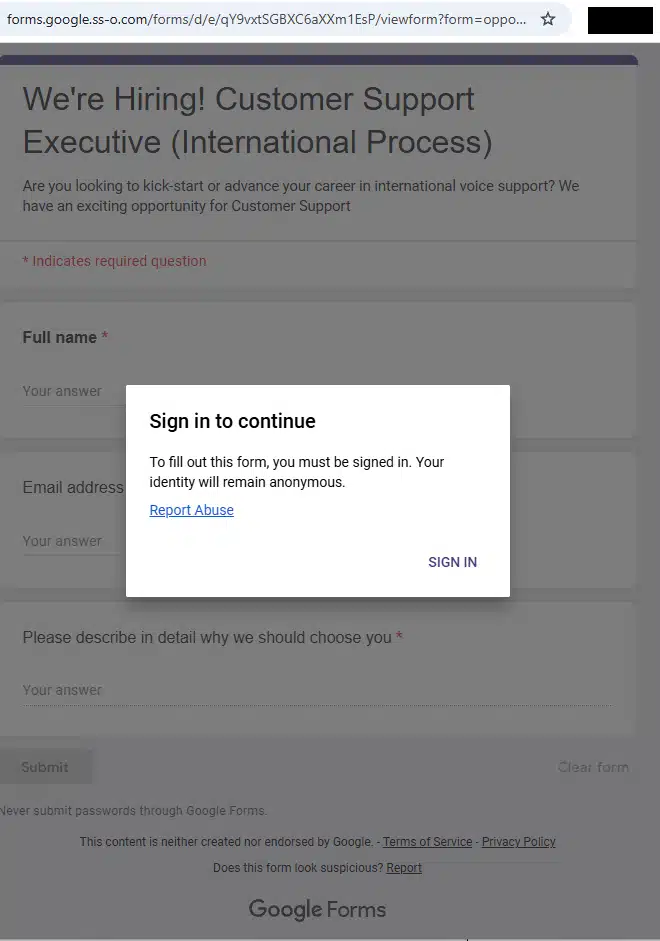

Die so aufgerufene Seite präsentiert sich als Google Forms-Formular mit einer Stellenausschreibung für einen „Kundendienstmitarbeiter (internationaler Prozess)“. Abgefragt werden vollständiger Name, E-Mail-Adresse sowie eine Freitextantwort. Optisch ist die Seite der echten Google Forms-Oberfläche sehr genau nachempfunden – einschließlich Logo, Farbgebung, dem bekannten Hinweis, keine Passwörter über Formulare zu übermitteln, sowie dem typischen Google-Haftungsausschluss am Seitenende.

Ein Klick auf die Anmelde-Schaltfläche führte zu id-v4[.]com/generation.php, einer inzwischen nicht mehr erreichbaren Seite, auf der Google-Zugangsdaten abgefangen wurden. Die Domain id-v4.com war zuvor bereits in einer Reihe weiterer Phishing-Kampagnen aufgefallen. Angesichts des gewählten Stellenangebots-Szenarios gehen die Forscher davon aus, dass die Links über gezielte E-Mails oder LinkedIn verbreitet wurden.

So schützen Sie sich

Jobangebote im Homeoffice, die unaufgefordert per E-Mail oder über soziale Netzwerke eingehen, werden regelmäßig als Aufhänger für solche Angriffe genutzt. Wer auf Links in derartigen Nachrichten verzichtet und einen Passwort-Manager verwendet, reduziert das Risiko deutlich: Ein Passwort-Manager trägt Zugangsdaten grundsätzlich nicht auf gefälschten Websites ein und kann so als technische Schutzschicht fungieren.

Entdecke mehr

Fachartikel

KI-Agenten ohne Gedächtnis: Warum persistenter Speicher der Schlüssel zur Praxistauglichkeit ist

Oracle erweitert OCI-Netzwerksicherheit: Zero Trust Packet Routing jetzt mit Cross-VCN-Unterstützung

KI-Agenten in der Praxis: Anthropic misst Autonomie und Nutzerverhalten im großen Maßstab

Google Play 2025: KI-Systeme blockieren Millionen schädlicher Apps

Details zur Sicherheitslücke im Windows-Editor bekannt geworden

Studien

IT-Budgets 2026: Deutsche Unternehmen investieren mehr – und fordern messbaren Gegenwert

KI-Investitionen in Deutschland: Solide Datenbasis, aber fehlende Erfolgsmessung bremst den ROI

Cybersicherheit 2026: Agentic AI auf dem Vormarsch – aber Unternehmen kämpfen mit wachsenden Schutzlücken

IT-Fachkräfte: Warum der deutsche Stellenabbau die Sicherheitslage verschlechtert

Deutsche Wirtschaft unzureichend auf hybride Bedrohungen vorbereitet

Whitepaper

WatchGuard Internet Security Report zeigt über 1.500 Prozent mehr neuartige Malware auf

Armis Labs Report 2026: Früherkennung als Schlüsselfaktor im Finanzsektor angesichts KI-gestützter Bedrohungen

Active Directory schützen: TÜV Rheinland liefert Leitfaden mit konkreten Handlungsempfehlungen

Sicherheitslücken in Passwortmanagern: ETH-Forschende hebeln Zero-Knowledge-Versprechen aus

MITRE ATLAS analysiert OpenClaw: Neue Exploit-Pfade in KI-Agentensystemen

Hamsterrad-Rebell

Incident Response Retainer – worauf sollte man achten?

KI‑basierte E‑Mail‑Angriffe: Einfach gestartet, kaum zu stoppen

NIS2: „Zum Glück gezwungen“ – mit OKR-basiertem Vorgehen zum nachhaltigen Erfolg

Cyberversicherung ohne Datenbasis? Warum CIOs und CISOs jetzt auf quantifizierbare Risikomodelle setzen müssen