Sicherheitslücke wird hauptsächlich von nicht gelisteter Infrastruktur ausgenutzt

Die Mehrheit der aktiven Angriffe auf Ivanti Endpoint Manager Mobile (EPMM) lässt sich auf eine einzelne IP-Adresse in einer Bulletproof-Hosting-Umgebung zurückführen – eine Quelle, die in den weitverbreiteten IOC-Listen nicht auftaucht. Gleichzeitig zeigen die am häufigsten geteilten IOCs keine Ivanti-bezogene Aktivität, sondern zielen auf Oracle WebLogic ab.

Zentrale Erkenntnisse

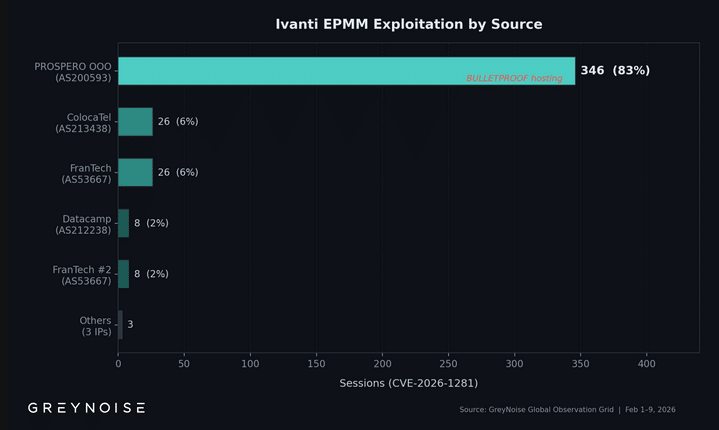

Das Global Observation Grid von GreyNoise dokumentierte zwischen dem 1. und 9. Februar 417 Exploit-Versuche gegen CVE-2026-1281 und CVE-2026-1340. Eine IP-Adresse – 193.24.123.42, gehostet bei PROSPERO OOO (AS200593) in Sankt Petersburg – zeichnet für 346 der dokumentierten Angriffe verantwortlich. Das entspricht 83 Prozent aller beobachteten Exploits.

Censys klassifiziert das autonome System mit dem Rating „BULLETPROOF„. Trustwave SpiderLabs dokumentierte bereits Verbindungen zwischen PROSPERO und dem Proton66-Netzwerk, die mit Bulletproof-Hosting-Diensten in russischsprachigen Cybercrime-Foren verknüpft sind.

Veröffentlichte Indikatoren ohne Ivanti-Aktivität

Vier häufig zirkulierte IOC-IP-Adressen im Subnetz 185.212.171.0/24 zeigen ein anderes Bild: In 30 Tagen generierten Hosts aus diesem Bereich 29.588 Sitzungen, wobei 99 Prozent auf Oracle WebLogic abzielten. Ivanti EPMM-Exploits: null.

Censys identifiziert diesen Block als Ansammlung von 95 Windscribe-VPN-Ausgangsknoten. Zwei der vier IOC-IPs wiesen in den letzten 30 Tagen keinerlei Aktivität auf. Eine weitere publizierte IOC-Adresse erscheint überhaupt nicht in der GreyNoise-Telemetrie – ein ASUS-Router in Schweden, was auf ausschließlich gezielte Aktivität hindeutet.

Katalogisierung statt direkter Angriff

Von 417 Exploit-Sitzungen lösten 354 (85 Prozent) OAST-Interaktionsdomänen aus. Die Payloads instruieren Zielsysteme, DNS-Callbacks an eindeutige Subdomains zu generieren – eine Methode zur Verifikation erfolgreicher Befehlsausführung ohne direkte Rückmeldung.

Dieses Muster deutet auf Katalogisierung hin: Die Angreifer identifizieren anfällige Ziele für spätere Nutzung, anstatt unmittelbar Schadsoftware zu installieren. Defused Cyber berichtete am 9. Februar über ruhende Java-Classloader im Arbeitsspeicher kompromittierter EPMM-Instanzen unter /mifs/403.jsp – typisch für Initial Access Broker.

Schnelle Eskalation

Ivanti veröffentlichte seine Sicherheitsempfehlung am 29. Januar. Am selben Tag nahm CISA die CVE-2026-1281 mit 72-Stunden-Frist in den Katalog auf und niederländische Behörden bestätigten Kompromittierungen der Datenschutzbehörde und des Rats für die Justiz. WatchTowr Labs publizierte am 30. Januar eine technische Analyse, kurz darauf erschien Proof-of-Concept-Code auf GitHub.

Am 8. Februar zeigten die GreyNoise-Daten einen massiven Anstieg: 269 Sitzungen gegenüber einem Tagesdurchschnitt von 21 – eine Steigerung um das 13-fache.

Technische Details

CVE-2026-1281 (CVSS 9.8) ermöglicht nicht-authentifizierte Remote-Code-Ausführung durch Ausnutzung der Bash-Arithmetik-Erweiterung im Dateiübermittlungsmechanismus. CVE-2026-1340 stellt eine verwandte Code-Injection-Schwachstelle dar.

Die PROSPERO-IP wechselt zwischen über 300 User-Agent-Strings und nutzt gleichzeitig vier verschiedene Softwareprodukte aus – ein Hinweis auf automatisierte Werkzeuge.

Konsequenzen für die Verteidigung

Die Konzentration von 83 Prozent der Exploits auf eine nicht gelistete IP verdeutlicht Probleme bei der IOC-Verteilung. Organisationen, die ausschließlich publizierte IOCs implementieren, richten ihre Abwehr möglicherweise gegen irrelevante Infrastruktur.

Das OAST-Callback-Muster in Verbindung mit Sleeper-Shell-Funden deutet auf eine zweiphasige Kampagne hin. Kompromittierte EPMM-Instanzen könnten über Wochen keine offensichtlichen Anzeichen zeigen. Fehlendes sichtbares Post-Exploitation-Verhalten ist kein Sicherheitsnachweis.

Handlungsempfehlungen

Für Administratoren:

- Umgehend Patches für CVE-2026-1281 und CVE-2026-1340 einspielen

- Systeme, die zwischen 29. Januar und Patch-Datum ungepatcht waren, forensisch untersuchen

- Prüfung auf Dateien unter /mifs/403.jsp

- DNS-Logs auf hochentropische Subdomains analysieren

- Unbekannte Java-Prozesse identifizieren

Für Netzwerk-Teams:

- AS200593 (PROSPERO OOO) am Perimeter blockieren

- MDM-Plattformen hinter VPN oder Zero-Trust-Access platzieren

- IOC-Bewertung mit Infrastrukturkontext anreichern

Der Zeitrahmen zwischen Schwachstellenveröffentlichung und Kompromittierung lässt traditionelle Patch-Zyklen obsolet erscheinen. Kritische Schwachstellen werden innerhalb von Stunden nach Disclosure ausgenutzt.

Einordnung

MDM-Plattformen stellen Hochwertziele dar. EPMM-Zugriff ermöglicht Kontrolle über Gerätemanagement-Infrastruktur ganzer Organisationen und schafft Plattformen für laterale Bewegung. Sicherheitsverantwortliche sollten MDM-Systeme mit derselben Sorgfalt behandeln wie Domain Controller – inklusive Netzwerkisolierung und aggressiver Patch-Zyklen.

Die dokumentierte Diskrepanz zwischen publizierten IOCs und tatsächlicher Exploit-Infrastruktur unterstreicht die Notwendigkeit kontextbasierter IOC-Bewertung. Organisationen profitieren von Intelligence-Feeds, die Indikatoren mit Infrastrukturkontext, beobachtetem Verhalten und Zuverlässigkeitsbewertungen anreichern.

Bild/Quelle: https://depositphotos.com/de/home.html

Fachartikel

Gefährliche Chrome-Erweiterung entwendet Zugangsdaten von Meta Business-Konten

Agentenbasierte KI im Unternehmen: Wie Rollback-Mechanismen Automatisierung absichern

Google dokumentiert zunehmenden Missbrauch von KI-Systemen durch Cyberkriminelle

Sicherheitslücke in Claude Desktop Extensions gefährdet Tausende Nutzer

KI-Agenten: Dateisystem vs. Datenbank – Welche Speicherlösung passt zu Ihrem Projekt?

Studien

Deutsche Wirtschaft unzureichend auf hybride Bedrohungen vorbereitet

Cyberkriminalität im Dark Web: Wie KI-Systeme Betrüger ausbremsen

Sicherheitsstudie 2026: Menschliche Faktoren übertreffen KI-Risiken

Studie: Unternehmen müssen ihre DNS- und IP-Management-Strukturen für das KI-Zeitalter neu denken

Deutsche Unicorn-Gründer bevorzugen zunehmend den Standort Deutschland

Whitepaper

MITRE ATLAS analysiert OpenClaw: Neue Exploit-Pfade in KI-Agentensystemen

BSI setzt Auslaufdatum für klassische Verschlüsselungsverfahren

Token Exchange: Sichere Authentifizierung über Identity-Provider-Grenzen

KI-Agenten in Unternehmen: Governance-Lücken als Sicherheitsrisiko

KuppingerCole legt Forschungsagenda für IAM und Cybersecurity 2026 vor

Hamsterrad-Rebell

KI‑basierte E‑Mail‑Angriffe: Einfach gestartet, kaum zu stoppen

NIS2: „Zum Glück gezwungen“ – mit OKR-basiertem Vorgehen zum nachhaltigen Erfolg

Cyberversicherung ohne Datenbasis? Warum CIOs und CISOs jetzt auf quantifizierbare Risikomodelle setzen müssen

Identity Security Posture Management (ISPM): Rettung oder Hype?