Ivanti hat am 29. Januar 2026 zwei kritische Sicherheitslücken im Endpoint Manager Mobile (EPMM) offengelegt, die bereits in einer begrenzten Anzahl von Kundenumgebungen ausgenutzt wurden. Die Schwachstellen ermöglichen unauthentifizierte Remote-Code-Ausführung und erfordern sofortiges Handeln.

Betroffene Schwachstellen und Produkte

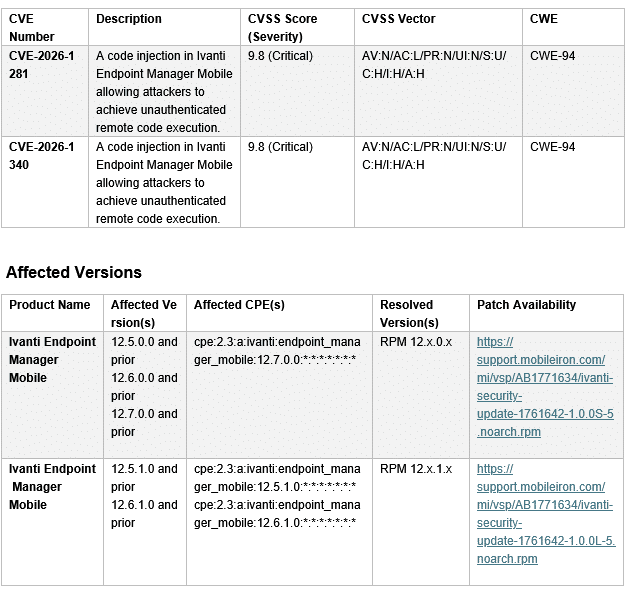

Die Sicherheitsempfehlung betrifft zwei Schwachstellen im Ivanti Endpoint Manager Mobile: CVE-2026-1281 und CVE-2026-1340. Beide Lücken werden mit kritischer Priorität eingestuft, da sie Angreifern die Möglichkeit geben, ohne vorherige Authentifizierung Code auf betroffenen Systemen auszuführen.

Nicht betroffen sind andere Ivanti-Lösungen, darunter Cloud-basierte Produkte wie Ivanti Neurons for MDM sowie Ivanti Endpoint Manager (EPM). Kunden, die Cloud-Produkte mit Sentry nutzen, sind ebenfalls nicht gefährdet.

Grafik Quelle: Ivanti

Verfügbare Sicherheitsupdates

Ivanti stellt versionsspezifische RPM-Patches bereit. Anwender müssen abhängig von ihrer eingesetzten Version entweder RPM 12.x.0.x oder RPM 12.x.1.x installieren.

RPM 12.x.0.x adressiert folgende Versionen:

- Anwendbar für: 12.5.0.x, 12.6.0.x und 12.7.0.x

- Kompatibel mit: 12.3.0.x und 12.4.0.x

RPM 12.x.1.x adressiert:

- 12.5.1.0 und 12.6.1.0

Die Patch-Installation erfordert keine Systemausfallzeit und zeigt nach Herstellerangaben keine bekannten Auswirkungen auf die Funktionalität.

Installationshinweise

Für die RPM-Installation sind Zugangsdaten von support.mobileiron.com erforderlich. Die Syntax lautet:

install rpm url https://username:password@support.mobileiron.com/mi/vsp/AB1771634/ivanti-security-update-1761642-1.0.0S-5.noarch.rpm

oder alternativ:

install rpm url https://username:password@support.mobileiron.com/mi/vsp/AB1771634/ivanti-security-update-1761642-1.0.0L-5.noarch.rpm

Administratoren sollten beachten, dass RPM-Skripte bei Versions-Upgrades nicht erhalten bleiben. Nach einem Upgrade muss das RPM erneut installiert werden. Die dauerhafte Behebung wird in Version 12.8.0.0 integriert sein, die für das erste Quartal 2026 angekündigt ist.

Empfehlungen zur Schadensbegrenzung

Ivanti stellt eine technische Analyse mit Informationen zu betroffenen Endpunkten und Anleitungen zur Protokollanalyse bereit, um forensische Untersuchungen zu unterstützen.

Bei höchsten Sicherheitsanforderungen empfiehlt der Hersteller den Aufbau einer neuen EPMM-Instanz mit anschließender Datenmigration. Dieser Ansatz erfordert keine erneute Geräteregistrierung.

Alle EPMM-Kunden sollten zeitnah auf Version 12.8.0.0 migrieren, sobald diese verfügbar ist. Nach diesem Upgrade entfällt die Notwendigkeit, das RPM-Skript erneut anzuwenden.

Ivanti betont die Bedeutung der Zusammenarbeit mit der Sicherheits-Community bei der Identifizierung und Meldung von Schwachstellen in Unternehmenssoftware.

Das könnte Sie auch interessieren:

Bild/Quelle: https://depositphotos.com/de/home.html

Fachartikel

Container-Sicherheit: Java-Entwickler zwischen Anspruch und Wirklichkeit

Cybersicherheit in der Automobilindustrie: Warum abteilungsübergreifende Koordination über Erfolg entscheidet

Sicherheitslücken in Android-KI-Apps: 730 Terabyte Nutzerdaten exponiert

SAP-Sicherheit: Autorisierungslücken dominieren Patch-Statistik

Tycoon 2FA nutzt contractors-Domains für Phishing-Angriffe auf Gmail und Microsoft 365

Studien

Deutsche Unicorn-Gründer bevorzugen zunehmend den Standort Deutschland

IT-Modernisierung entscheidet über KI-Erfolg und Cybersicherheit

Neue ISACA-Studie: Datenschutzbudgets werden trotz steigender Risiken voraussichtlich schrumpfen

Cybersecurity-Jahresrückblick: Wie KI-Agenten und OAuth-Lücken die Bedrohungslandschaft 2025 veränderten

![Featured image for “Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum”](https://www.all-about-security.de/wp-content/uploads/2025/12/phishing-4.jpg)

Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum

Whitepaper

Künstliche Intelligenz bedroht demokratische Grundpfeiler

Insider-Risiken in Europa: 84 Prozent der Hochrisiko-Organisationen unzureichend vorbereitet

ETSI veröffentlicht weltweit führenden Standard für die Sicherung von KI

Allianz Risk Barometer 2026: Cyberrisiken führen das Ranking an, KI rückt auf Platz zwei vor

Cybersecurity-Jahresrückblick: Wie KI-Agenten und OAuth-Lücken die Bedrohungslandschaft 2025 veränderten

Hamsterrad-Rebell

NIS2: „Zum Glück gezwungen“ – mit OKR-basiertem Vorgehen zum nachhaltigen Erfolg

Cyberversicherung ohne Datenbasis? Warum CIOs und CISOs jetzt auf quantifizierbare Risikomodelle setzen müssen

Identity Security Posture Management (ISPM): Rettung oder Hype?

Platform Security: Warum ERP-Systeme besondere Sicherheitsmaßnahmen erfordern