Salt Typhoon gilt als eine von der chinesischen Regierung unterstützte Cyber-Bedrohungsgruppe, die eng mit dem Ministerium für Staatssicherheit (MSS) kooperiert. Ihr Schwerpunkt liegt auf langfristigen Spionageoperationen gegen globale Telekommunikationsinfrastrukturen. Aktiv ist die Gruppe seit mindestens 2019 und zeigt dabei ein hohes Maß an technischer Raffinesse: Sie nutzt gezielt Netzwerk-Edge-Geräte, baut dauerhafte Zugänge auf und sammelt sensible Daten – darunter Kommunikationsmetadaten, VoIP-Konfigurationen, Informationen aus rechtmäßigen Abhörmaßnahmen sowie Teilnehmerprofile von Telekommunikationsunternehmen und angrenzenden kritischen Infrastrukturen.

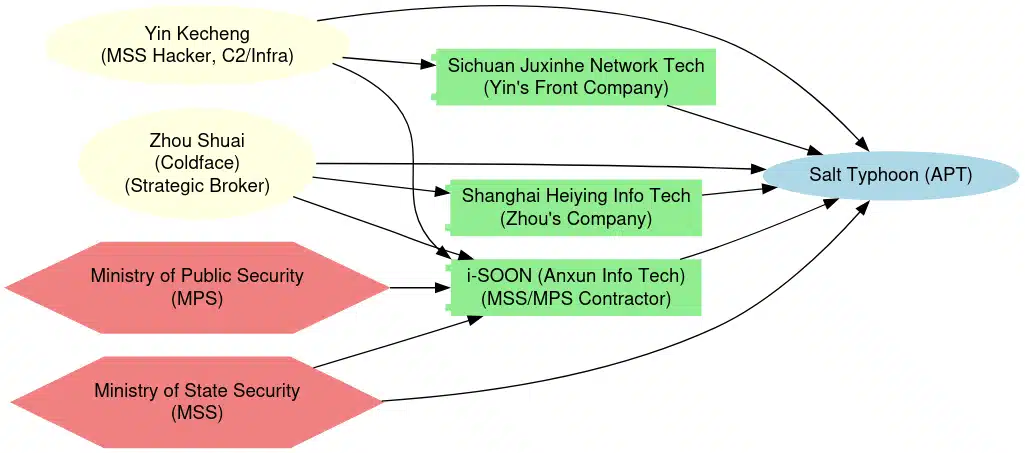

Salt Typhoon agiert sowohl unter direkter Kontrolle des MSS als auch über ein Geflecht von pseudo-privaten Auftragnehmern. Dazu gehören Scheinfirmen und staatsnahe Unternehmen, die der Verschleierung der wahren Herkunft dienen. Ermittlungs- und Geheimdienstberichte belegen operative Verbindungen zur Firma i-SOON (Anxun Information Technology Co., Ltd.), einem prominenten MSS-Auftragnehmer. i-SOON ist bekannt dafür, offensive Cyberoperationen durch Bereitstellung von Infrastruktur, technischem Support und Domain-Registrierungen zu ermöglichen.

Zu den Zielregionen von Salt Typhoon zählen die USA, Großbritannien, Taiwan und die EU. Bestätigt sind Angriffe auf mindestens ein Dutzend US-Telekommunikationsunternehmen, Netzwerke der Nationalgarde sowie weitere verbündete Kommunikationsanbieter. Die Gruppe setzt dabei auf maßgeschneiderte Schadsoftware, sogenannte Living-off-the-Land-Binärdateien (LOLBINs) sowie versteckte Router-Implantate. Auffällig ist zudem die Nutzung von Domains, die unter falschen US-Identitäten registriert wurden – ein ungewöhnlicher Fehler in der ansonsten strikten Vorgehensweise chinesischer APT-Akteure.

Hintergrund

Salt Typhoon zählt zu den staatlich geförderten Advanced Persistent Threats (APT), die eindeutig der Volksrepublik China zugeordnet werden. Ihre Aktivitäten traten erstmals 2019 in Erscheinung. Öffentlich gewordene Anklagen, technische Analysen und durchgesickerte Dokumente von Auftragnehmern machten die Gruppe zunehmend sichtbar und enthüllten zugleich das hybride Modell aus staatlicher Steuerung und unternehmerischer Umsetzung.

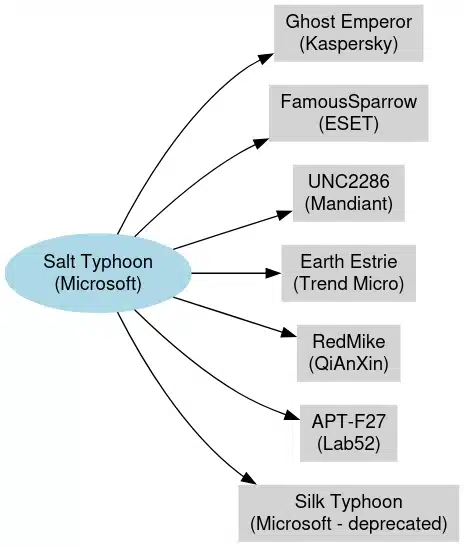

Der Name Salt Typhoon stammt aus einer Klassifizierung von Microsoft, die verschiedene chinesische Bedrohungsakteure unter dem Label „Typhoon“ bündelt. Experten gehen davon aus, dass die Gruppe Überschneidungen mit anderen bekannten Clustern aufweist, darunter Ghost Emperor (Kaspersky), FamousSparrow (ESET), Earth Estrie (Trend Micro) und UNC2286 (Mandiant). Auch Verbindungen zu UNC4841 sind erkennbar – ein Hinweis darauf, wie fließend die Grenzen innerhalb des chinesischen APT-Ökosystems verlaufen.

Was Salt Typhoon von anderen mit der VR China verbundenen Akteuren unterscheidet, ist die direkte Ausrichtung auf globale Telekommunikationsinfrastrukturen zum Zwecke der langfristigen Erfassung von Signaldaten (SIGINT). Die Gruppe hat ihre ausgefeilten Fähigkeiten in folgenden Bereichen unter Beweis gestellt:

- Ausnutzen von Netzwerk-Edge-Geräten (Router, VPN-Gateways, Firewalls),

- Aufrechterhalten einer langfristigen Persistenz durch Firmware-/Rootkit-Implantate,

- Sammeln von Daten aus rechtmäßigen Abhörmaßnahmen, VoIP-Konfigurationen und Metadaten von Telekommunikationsanbietern

- sowie Nutzung einer plausibel abstreitbaren Auftragnehmerinfrastruktur, um die Zuordnung zu verschleiern.

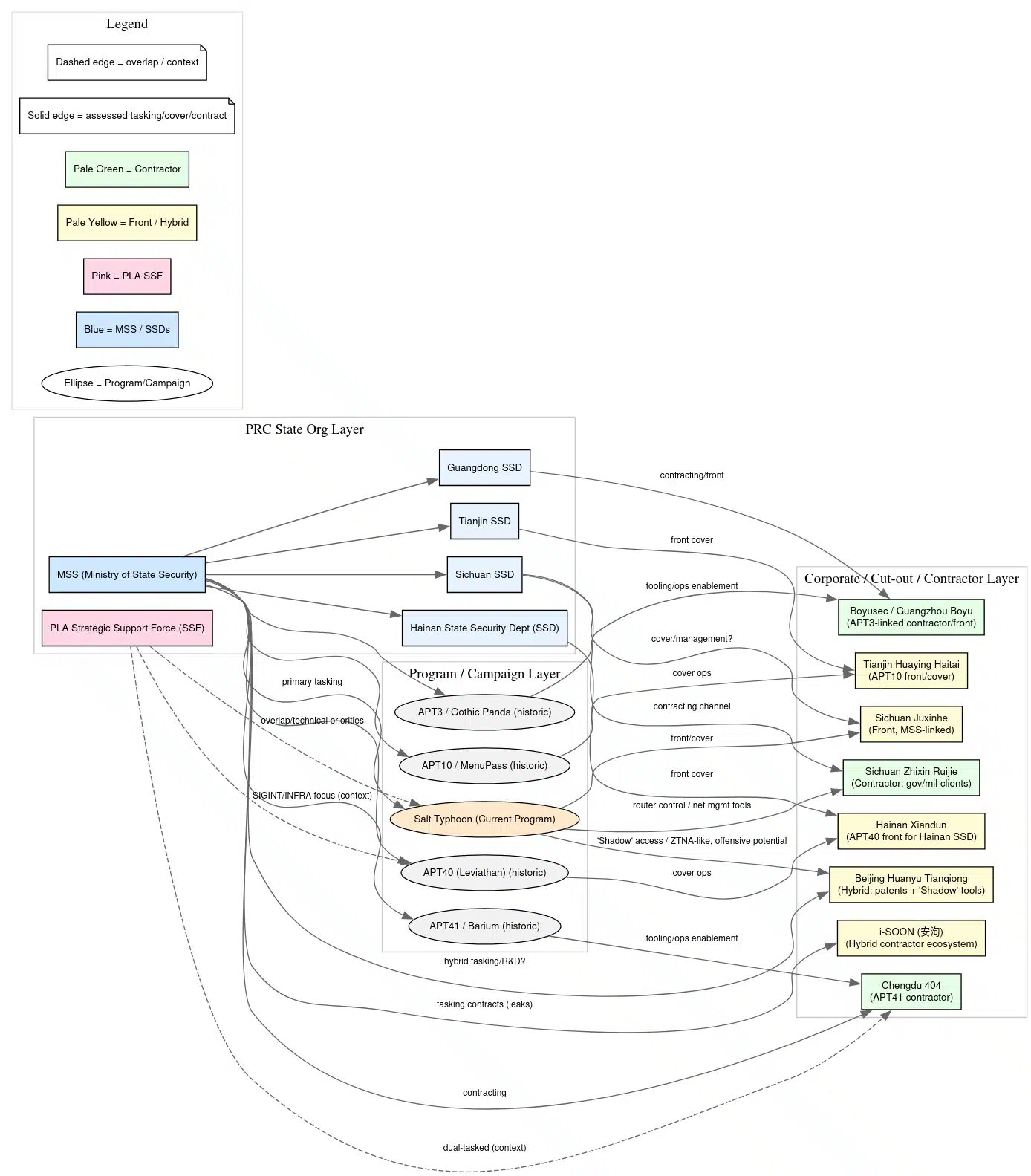

Salt Typhoon innerhalb der Cyber-Nachrichtendienststruktur des chinesischen Nationalstaates

Salt Typhoon ist nicht nur eine Reihe einzelner Angriffe, sondern Teil eines staatlich gesteuerten Cyberspionageprogramms, das fest in den operativen Apparat der Volksrepublik China eingebettet ist. Das Vorgehen entspricht dem Muster anderer chinesischer „Typhoon“-Akteure: zentrale Steuerung durch das Ministerium für Staatssicherheit (MSS), kombiniert mit dem Einsatz von Auftragnehmern und Scheinfirmen. Diese liefern skalierbare Infrastruktur, technische Werkzeuge und ermöglichen zugleich die Verschleierung der eigentlichen Urheber.

Die Ausrichtung der Gruppe auf US-Telekommunikationsanbieter, verteidigungsnahe Netzwerke und kritische Infrastruktursektoren in Partnerstaaten entspricht den Prioritäten des MSS: der Sammlung ausländischer Geheimdienstinformationen, der Unterstützung der Spionageabwehr und der Vorbereitung möglicher Einsatzszenarien.

Obwohl das MSS im Zentrum der Aktivitäten von Salt Typhoon steht, gibt es technische Überschneidungen mit Operationen, die üblicherweise der Strategischen Unterstützungstruppe der Volksbefreiungsarmee (PLA SSF) zugeordnet werden. Dies betrifft insbesondere die Ausnutzung von Kommunikation, die elektronische Aufklärung (SIGINT) und die Vorbereitung von Maßnahmen gegen kritische Infrastrukturen.

Durch Implantate in Routern, VPN-Gateways und Backbone-Geräten der Telekommunikation verschafft sich Salt Typhoon nicht nur dauerhaften Zugang für Spionagezwecke. Die Gruppe schafft damit zugleich die Grundlage für längerfristige Notfalloperationen. So sichern sich die chinesischen Geheimdienste und Militärplaner die Möglichkeit, Kommunikationsinfrastrukturen in geopolitischen Krisen zu überwachen, zu stören oder gezielt zu beeinträchtigen.

Salt Typhoon ist damit als Dual-Use-Fähigkeit einzuordnen: ein Instrument zur täglichen Informationsgewinnung, das gleichzeitig die technische Basis für potenzielle Cyberoperationen im Kriegsfall bildet.

Chinesische Infrastruktur zur Unterstützung von Hackerangriffen auf Unternehmen

Die jüngste gemeinsame Cybersicherheitsempfehlung (August 2025) nennt drei chinesische Firmen, die Operationen von Salt Typhoon unterstützen sollen: Sichuan Juxinhe Network Technology (四川聚信和), Beijing Huanyu Tianqiong Information Technology (北京寰宇天穹) und Sichuan Zhixin Ruijie Network Technology (四川智信锐捷). Die drei Unternehmen arbeiten nach unterschiedlichen Geschäftsmodellen: Einige agieren als Scheinfirmen, die als Deckmantel für MSS-nahe Abteilungen fungieren, andere treten als Auftragnehmer auf und bieten technische Produkte sowie Dienstleistungen an, die sowohl defensive als auch offensive Zwecke erfüllen können.

Dieses Betriebsmodell ähnelt zuvor beschriebenen Ökosystemen, wie dem Fall um i-SOON (安洵科技), bei dem Unternehmensstrukturen zugleich kommerzielle Funktionen erfüllen und als Infrastruktur zur Unterstützung staatlicher Spionagekampagnen dienen.

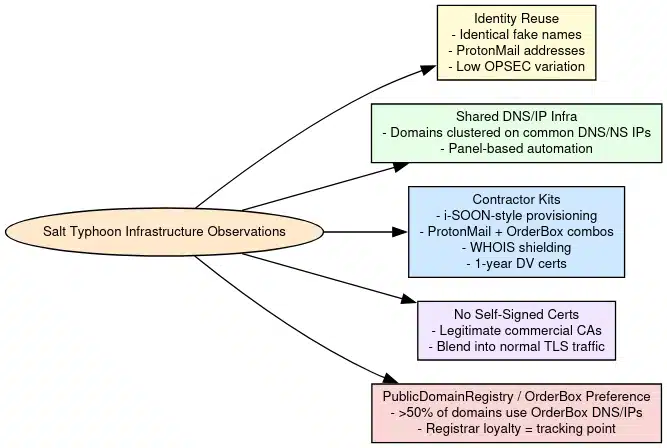

Domain‑Infrastruktur und Handwerkskunst

Salt Typhoon hat eine umfangreiche, wiederholbar nutzbare Infrastruktur zur Registrierung von Domains aufgebaut und zwischen 2020 und 2025 mindestens 45 öffentlich zuordenbare Domains für seine Kampagnen verwendet. Diese vergleichsweise große Offenlegung stellt einen signifikanten Sicherheitsbruch für eine mit dem chinesischen Staat verbundene Bedrohungsgruppe dar, insbesondere im Kontrast zu den weniger transparenteren Infrastrukturpraktiken, die in anderen MSS‑geleiteten Operationen beobachtet werden.

Die Registrierung der Domains erfolgte konsequent mit ProtonMail‑E-Mail‑Adressen und unter Angaben erfundener US‑Personen, häufig mit plausiblen amerikanischen Namen und Adressen in Städten wie Los Angeles und Miami. Zu den am häufigsten verwendeten Registrantennamen gehörten:

-

Monica Burch (Los Angeles)

-

Monica Gonzalez Serrano (Burgos)

-

Shawn Francis (Miami)

-

Tommie Arnold (Miami)

-

Geralyn Pickens (verbunden mit der sich überschneidenden UNC4841‑Infrastruktur)

-

Larry Smith (Illinois)

Diese Domain‑Infrastruktur diente mehreren zentralen Phasen im Lebenszyklus der Salt Typhoon‑Angriffe. Mehrere Domains imitierten legitime Technologie‑ oder Telekommunikationsdienste, um die Glaubwürdigkeit der Infrastruktur zu erhöhen. Auffällige Beispiele sind:

- cloudprocenter[.]com

- imap.dateupdata[.]com

- requiredvalue[.]com

- e-forwardviewupdata[.]com

- dateupdata[.]com

- availabilitydesired[.]us

Einblicke in die Vorgehensweisen und Verhaltensmuster

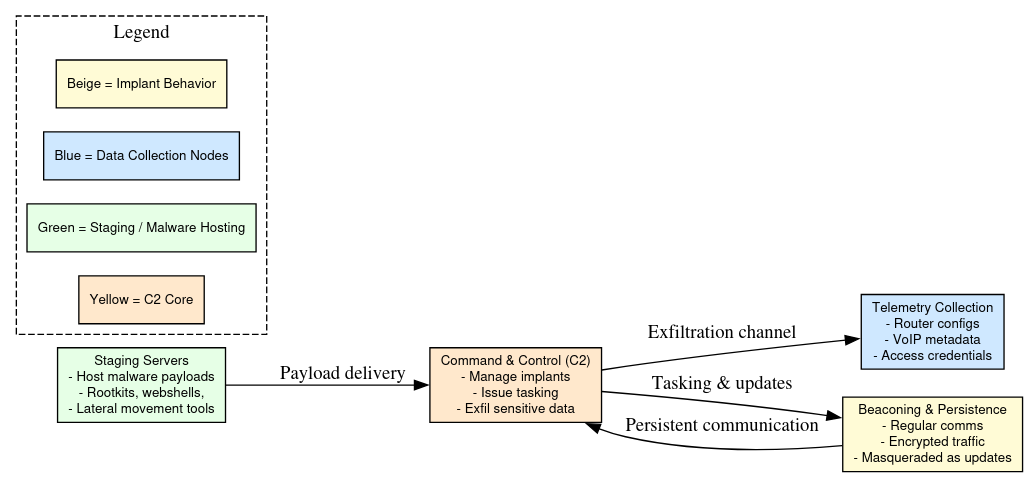

Die Analyse der Vorgehensweisen von Salt Typhoon zeigt einen disziplinierten, auftragnehmerorientierten Ansatz, der operative Raffinesse mit wiederholbaren, industrialisierten Methoden verbindet. Im Fokus stehen Telekommunikations- und verteidigungsnahe Infrastrukturen. Dabei nutzt die Gruppe gezielt Edge-Geräte als dauerhafte Einstiegspunkte, um langfristige Zugänge zu sichern und Informationen zu sammeln.

Die Auswahl von Domains und Infrastruktur verdeutlicht, dass Salt Typhoon auf Massenregistrierungs-Pipelines, gemeinsam genutzte DNS-Backends und kommerzielle DV-Zertifikate setzt. Dies weist auf ein teilweises Outsourcing hin, bei dem private Unternehmen die technische Bereitstellung im großen Maßstab übernehmen.

Auf operativer Ebene fallen Salt Typhoon-Implantate durch regelmäßige Beaconing-Intervalle auf, durch verschlüsselte Kommunikation, die als Service-Updates getarnt ist, sowie durch eine selektive Exfiltration von Metadaten. Dazu gehören Anrufaufzeichnungen, VoIP-Konfigurationen und Protokolle aus rechtmäßigen Abhörmaßnahmen.

Trotz gezielter Verschleierungsmaßnahmen lassen sich Muster erkennen: die Vorliebe für wiederkehrende Domain-Themen, die Konzentration auf bestimmte Registrare und Überschneidungen in der Infrastruktur zwischen einzelnen Kampagnen. Diese Faktoren eröffnen Ansatzpunkte für Verteidiger und verdeutlichen die Spannung zwischen Skalierbarkeit und Tarnung in den Methoden von Salt Typhoon.

Strategische Auswirkungen

Die Infrastruktur von Salt Typhoon hat deutliche strategische Folgen für Zuordnung und Verteidigung. Die Skalierbarkeit, die durch ausgelagerte Bereitstellung über pseudo-private Auftragnehmer ermöglicht wird, erlaubt es, neue Kampagnen mit vergleichsweise geringem Aufwand zu starten. Zugleich führt die vorlagengesteuerte Natur des Aufbaus – mit wiederkehrenden Domain‑Themen, Registrar‑Präferenzen und Automatisierungs‑Pipelines – zu vorhersehbaren Mustern, die sich von Verteidigern beobachtbar machen lassen.

Besonders relevant sind anhaltende OPSEC‑Verstöße: die Wiederverwendung identischer gefälschter Identitäten, recycelte Nameserver‑ und Zertifikatsinfrastrukturen sowie die Abhängigkeit von einer kleinen Gruppe Anbieter (u. a. PDR, MonoVM und GMO). Diese Faktoren hinterlassen dauerhafte Fingerabdrücke. In der Praxis bedeutet das, dass Salt Typhoon‑Kampagnen über die Zeit mit Mitteln wie passivem DNS‑Clustering, SSL‑Zertifikats‑Pivots, Registrar‑Telemetrie und der Analyse wiederverwendeter Personas nachvollzogen werden können. Dadurch erhalten Verteidiger praktikable Möglichkeiten, die Infrastruktur der Gruppe zu antizipieren und zu stören, bevor Kampagnen in aktive Operationen übergehen.

Kernaussagen zur Infrastruktur von Salt Typhoon:

-

Skalierbar: deutet auf ausgelagerte Bereitstellung hin.

-

Vorlagengesteuert: offenbart vorhersehbare Einrichtungsmuster.

-

Zurechenbar: OPSEC‑Versäumnisse und Wiederverwendung von NS/CN/IPs hinterlassen Spuren.

Mögliche Ansätze zur Nachverfolgung künftiger Kampagnen:

-

Passives DNS‑Clustering.

-

Erkennung wiederverwendeter gefälschter Personas oder Adress‑Strings.

-

Analyse von SSL‑Zertifikatsmustern.

-

Auswertung von Registrar‑Telemetrie bekannter Anbieter (PDR, MonoVM, GMO).

Zielprofile

Die öffentliche Zuordnung von Salt Typhoon-Operationen hat einzelne chinesische Staatsangehörige identifiziert, die in Verbindung mit Cyberspionage-Infrastrukturen, Auftragnehmernetzwerken und Scheinfirmen stehen, die dem Ministerium für Staatssicherheit (MSS) zugeordnet werden. Gegen diese Personen wurden in den USA Anklagen erhoben, Sanktionen verhängt und internationale Haftbefehle ausgestellt. Dies liefert seltene Einblicke in die rechtlichen und nachrichtendienstlichen Aspekte der menschlichen Akteure hinter den Salt Typhoon-Kampagnen.

Abschließende Bewertung

Salt Typhoon steht stellvertretend für eine vom Ministerium für Staatssicherheit (MSS) gelenkte Form der Cyberspionage, die über ein auf Auftragnehmer gestütztes Betriebsmodell umgesetzt wird und staatliche Aufträge mit privatwirtschaftlichen Methoden verknüpft. Die Gruppe spiegelt die weiterentwickelte Doktrin des chinesischen Cyberapparats wider: groß angelegte, glaubhaft abstreitbare Intrusionsfähigkeiten, realisiert durch ein Netzwerk aus Technologieunternehmen, freiberuflichen Operatoren und Unternehmensfronten.

Die operative Struktur von Salt Typhoon ist stark durch die Zusammenarbeit mit Firmen wie i‑SOON (Anxun Information Technology Co., Ltd.) sowie Auftragnehmern wie Sichuan Juxinhe und Shanghai Heiying geprägt. Diese Akteure liefern logistische Unterstützung, Domain‑Registrierungen, Infrastrukturmanagement, Toolkits und Personal, die es ermöglichen, MSS‑Prioritäten umzusetzen, ohne eine direkte Zuordnung zu erzwingen. Die Einbindung externer Dienstleister verdeutlicht die Reifung einer chinesischen Cyber‑Outsourcing‑Wirtschaft, in der staatliche Ziele durch technisch ausgefeilte, kommerziell getarnte Operationen verfolgt werden.

Für Erkennung und Verfolgung gilt Salt Typhoon als eine der bisher öffentlich am besten nachverfolgbaren „Typhoon“‑Gruppen. Die wiederholte Nutzung von ProtonMail‑Konten, fiktiven US‑Personas sowie konsistenten Domain‑Namensgebungs‑ und Hosting‑Praktiken hat Verteidigern ermöglicht, infrastrukturbasierte Erkennungsregeln zu entwickeln, Aktivitäten kampagnenübergreifend zu korrelieren und die Operationen der Akteure über Telekommunikations‑ und Regierungsziele hinweg zu kartieren.

Gleichzeitig hat Salt Typhoon beträchtliche technische Fähigkeiten demonstriert, etwa in dauerhaftem Zugriff, in der Kompromittierung rechtmäßiger Abhörsysteme und im Konfigurations‑Hijacking auf Telekommunikations-, Verteidigungs‑ und kritischen Infrastrukturebenen.

Die Techniken, Werkzeuge und die Abhängigkeit der Gruppe von Auftragnehmern spiegeln einen größeren strategischen Wandel innerhalb der chinesischen Offensive im Cyberraum wider: weg von monolithischen APT‑Einheiten hin zu fragmentierten, auftragsbasierten Operationen im industriellen Maßstab. Dieses Modell erschwert Zuordnung, juristische Gegenmaßnahmen und internationale Reaktionen erheblich.

Zusammenfassend ist Salt Typhoon mehr als eine weitere staatlich unterstützte APT: Die Gruppe repräsentiert einen Prototyp des nächsten Generationen‑Modells chinesischer Cyber‑Spionage, bei dem verdeckter Zugriff privatisiert, Fähigkeiten modular organisiert und Abstreitbarkeit systematisch in den gesamten Eindringungszyklus eingebettet sind.

Weitere lesenswerte Artikel im Überblick

Bild/Quelle: https://depositphotos.com/de/home.html

Fachartikel

WRAP-Methode: Effizienter arbeiten mit GitHub Copilot Coding Agent

Wenn IT-Sicherheit zum Risiko wird: Das Phänomen der Cyber-Seneszenz

Cybersicherheit bei Krypto-Börsen: Nur drei Anbieter überzeugen im Security-Check

SIEM-Systeme richtig konfigurieren: Wie Unternehmen Sicherheitslücken in der Bedrohungserkennung schließen

KI-Sicherheit: OpenAI setzt auf automatisiertes Red Teaming gegen Prompt-Injection-Attacken

Studien

![Featured image for “Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum”](https://www.all-about-security.de/wp-content/uploads/2025/12/phishing-4.jpg)

Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum

Gartner-Umfrage: Mehrheit der nicht geschäftsführenden Direktoren zweifelt am wirtschaftlichen Wert von Cybersicherheit

49 Prozent der IT-Verantwortlichen in Sicherheitsirrtum

Deutschland im Glasfaserausbau international abgehängt

NIS2 kommt – Proliance-Studie zeigt die Lage im Mittelstand

Whitepaper

NIST aktualisiert Publikationsreihe zur Verbindung von Cybersecurity und Enterprise Risk Management

State of Cloud Security Report 2025: Cloud-Angriffsfläche wächst schnell durch KI

BITMi zum Gutachten zum Datenzugriff von US-Behörden: EU-Unternehmen als Schlüssel zur Datensouveränität

Agentic AI als Katalysator: Wie die Software Defined Industry die Produktion revolutioniert

OWASP veröffentlicht Security-Framework für autonome KI-Systeme

Hamsterrad-Rebell

Platform Security: Warum ERP-Systeme besondere Sicherheitsmaßnahmen erfordern

Daten in eigener Hand: Europas Souveränität im Fokus

Sicherer Remote-Zugriff (SRA) für Operational Technology (OT) und industrielle Steuerungs- und Produktionssysteme (ICS)

Identity und Access Management (IAM) im Zeitalter der KI-Agenten: Sichere Integration von KI in Unternehmenssysteme