Strategische Verteidigungsplanung mit neuem Messansatz

Die MITRE Cyber Threat Intelligence Division (CTID) präsentiert INFORM, ein webbasiertes Bewertungsinstrument für bedrohungsorientierte Sicherheitsarchitekturen. Das Framework baut auf dem Vorgängermodell M3TID auf und adressiert gezielt die Herausforderungen bei der programmweiten Implementierung bedrohungsbasierter Verteidigungskonzepte.

Die Entwicklung vom Tabellenmodell zur strategischen Plattform

Organisationen haben in den vergangenen Jahren erheblich in Cyber-Bedrohungsanalysen investiert und ATT&CK-basierte Methoden etabliert. Trotz dieser Fortschritte bleibt häufig unklar, wie effektiv das vorhandene Bedrohungswissen tatsächlich in Sicherheitsentscheidungen einfließt. MITRE CTID entwickelte das ursprüngliche M3TID-Konzept gemeinsam mit Partnern wie AttackIQ, Fortinet, HCA Healthcare, Infineon und der Lloyds Banking Group weiter, um dieser Frage systematisch nachzugehen.

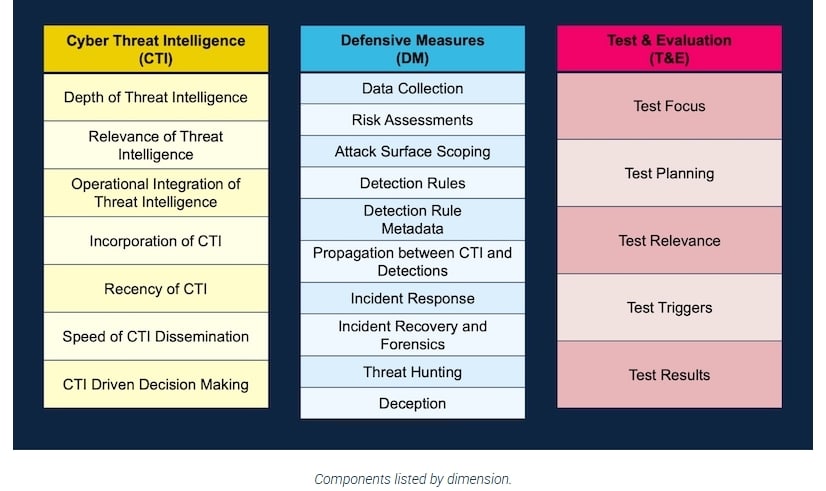

Das 2023 eingeführte M3TID definierte bedrohungsorientierte Verteidigung als kontinuierlichen Prozess in drei Bereichen: Cyber Threat Intelligence zur Identifikation von Angreiferverhalten, defensive Schutzmaßnahmen sowie fortlaufende Tests und Evaluierungen. Die damalige Excel-basierte Lösung ermöglichte zwar Reifegradmessungen, stieß jedoch bei der praktischen Anwendung an Grenzen.

Grafik Quelle: MITRE

Fünf zentrale Verbesserungen

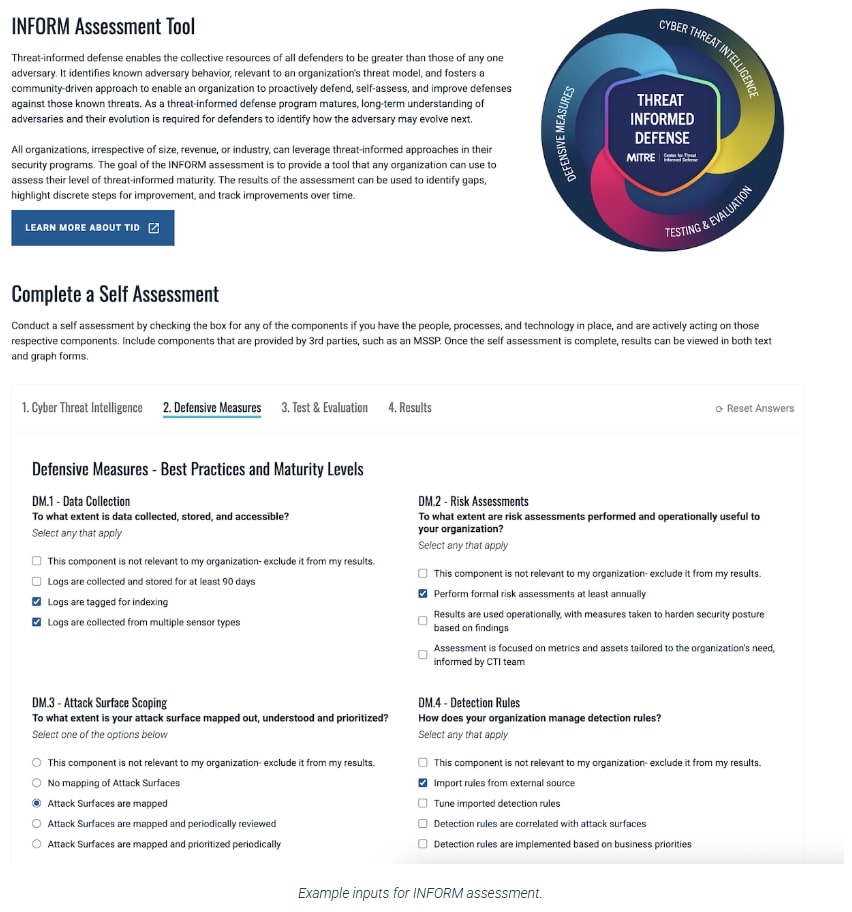

INFORM verbessert das ursprüngliche Konzept in mehreren Dimensionen. Der überarbeitete Bewertungsalgorithmus gewichtet einzelne Komponenten nun nach ihrer tatsächlichen Relevanz. Während M3TID alle Elemente gleichwertig behandelte, berücksichtigt INFORM die unterschiedliche Bedeutung von Sicherheitsentscheidungen. Die Analyse von Angreiferverhalten erhält beispielsweise mehr Gewicht als die Verfolgung temporärer Kompromittierungsindikatoren, da Verhaltensmuster konsistentere Vorhersagen künftiger Angriffe ermöglichen.

Die Dimensionsgewichtung wurde ebenfalls angepasst. Cyber Threat Intelligence macht 35 Prozent aus, defensive Maßnahmen 40 Prozent und Tests sowie Evaluierungen 25 Prozent. Die Komponenten innerhalb dieser Dimensionen wurden entsprechend ihrer strategischen Bedeutung neu verteilt und erweitert.

Ein weiterer Aspekt betrifft die Berücksichtigung operativer Abläufe. Die neuen Reifegradstufen bilden ab, wie schnell Bedrohungsinformationen innerhalb von Organisationen zirkulieren müssen. Mit steigender Reife verschiebt sich der Fokus von isolierten Teamverbesserungen hin zu programmweiten Fortschritten, die funktionsübergreifende Zusammenarbeit zwischen Bedrohungsanalyse, Technik, Betrieb und Management voraussetzen.

Grafik Quelle: MITRE

Integration in bestehende Sicherheitsarchitekturen

INFORM positioniert sich auf strategischer Ebene und ergänzt taktische Reifegradmodelle wie CTI-CMM, SOC-CMM oder Red Team-CMM. Während diese Modelle einzelne Funktionsbereiche vertiefen, bietet INFORM Führungskräften eine programmweite Perspektive. Das Framework lässt sich auch in Continuous Threat Exposure Management-Programme integrieren, die bedrohungsorientiertes Denken in fünf Phasen strukturieren.

Die webbasierte Plattform unter ctid.mitre.org/inform ermöglicht wiederholte Bewertungen und Fortschrittsverfolgung. Nutzer können bis zu vier frühere Ergebnisse hochladen, um Entwicklungstrends zu analysieren. Herunterladbare Zusammenfassungen erleichtern die Kommunikation mit Stakeholdern und unterstützen Führungskräftebriefings.

Grafik Quelle: MITRE

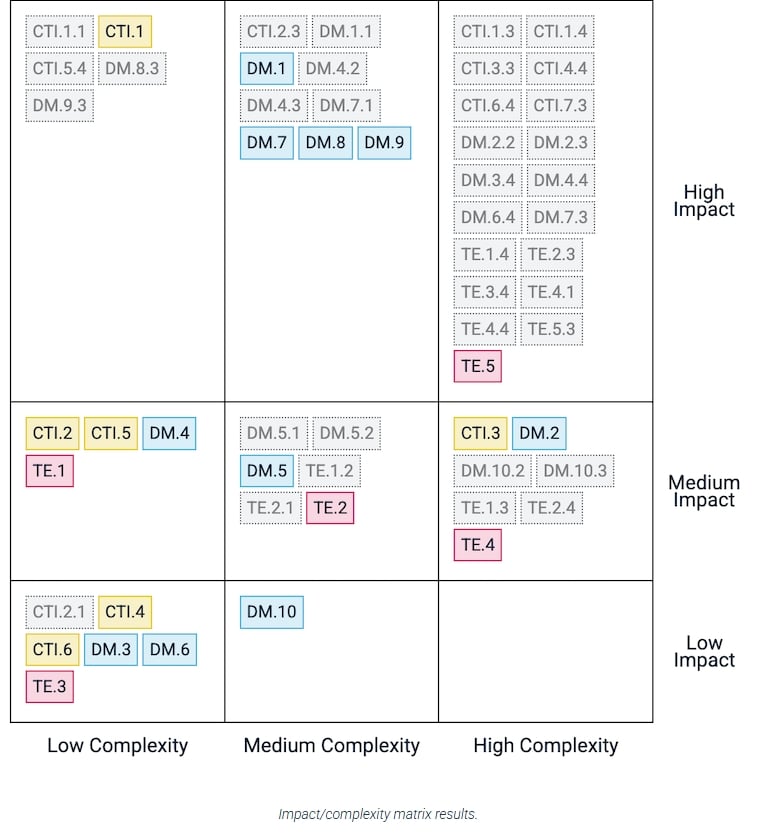

Priorisierung durch Impact-Complexity-Matrix

INFORM bewertet jede Reifegradstufe nach zwei Kriterien: dem defensiven Wert der Umsetzung sowie dem organisatorischen und technischen Aufwand. Das Tool visualisiert diese Bewertungen in einer personalisierten Matrix, die auf den Eingaben der Nutzer basiert. Diese Darstellung hilft Teams, Maßnahmen zu identifizieren, die mit vertretbarem Aufwand hohen Nutzen generieren, und ermöglicht gleichzeitig die Planung komplexerer Veränderungen.

Empfehlungen für die Implementierung

Der Einstieg erfolgt über die Durchführung einer ersten Bewertung. Die generierte PDF-Zusammenfassung dient der internen Abstimmung. Anschließend wählen Teams ein bis zwei Verbesserungen mit hoher Wirkung und geringer Komplexität für einen Pilotdurchlauf aus. Nach jedem Zyklus empfiehlt sich eine Neubewertung, um Fortschritte zu dokumentieren und die Koordination zwischen Bedrohungsanalyse, Abwehrmaßnahmen sowie Tests aufrechtzuerhalten.

Bedrohungsorientierte Verteidigung erfordert kontinuierliche Anpassung. INFORM stellt einen messbaren Ansatz bereit, um diesen Prozess programmweit zu standardisieren und zu optimieren.

Empfehlung:

Bild/Quelle: https://depositphotos.com/de/home.html

Fachartikel

Diesel Vortex: Russische Phishing-Gruppe greift systematisch Logistikunternehmen an

Oblivion: Neue Android-Malware umgeht Sicherheitsschichten auf Samsung, Xiaomi und Co.

Starkiller: Phishing-Framework setzt auf Echtzeit-Proxy statt HTML-Klone

LockBit-Ransomware über Apache-ActiveMQ-Lücke: Angriff in zwei Wellen

Infoblox erweitert DDI-Portfolio: Neue Integrationen für Multi-Cloud und stärkere Automatisierung

Studien

KI beschleunigt Cyberangriffe: IBM X-Force warnt vor wachsenden Schwachstellen in Unternehmen

Finanzsektor unterschätzt Cyber-Risiken: Studie offenbart strukturelle Defizite in der IT-Sicherheit

CrowdStrike Global Threat Report 2026: KI beschleunigt Cyberangriffe und weitet Angriffsflächen aus

IT-Sicherheit in Großbritannien: Hohe Vorfallsquoten, steigende Budgets – doch der Wandel stockt

IT-Budgets 2026: Deutsche Unternehmen investieren mehr – und fordern messbaren Gegenwert

Whitepaper

Third Party Risk Management – auch das Procurement benötigt technische Unterstützung

EU-Toolbox für IKT-Lieferkettensicherheit: Gemeinsamer Rahmen zur Risikominderung

EU-Behörden stärken Cybersicherheit: CERT-EU und ENISA veröffentlichen neue Rahmenwerke

WatchGuard Internet Security Report zeigt über 1.500 Prozent mehr neuartige Malware auf

Armis Labs Report 2026: Früherkennung als Schlüsselfaktor im Finanzsektor angesichts KI-gestützter Bedrohungen

Hamsterrad-Rebell

Incident Response Retainer – worauf sollte man achten?

KI‑basierte E‑Mail‑Angriffe: Einfach gestartet, kaum zu stoppen

NIS2: „Zum Glück gezwungen“ – mit OKR-basiertem Vorgehen zum nachhaltigen Erfolg

Cyberversicherung ohne Datenbasis? Warum CIOs und CISOs jetzt auf quantifizierbare Risikomodelle setzen müssen