Kurzzusammenfassung

- Ziel: Nachahmung des italienischen Infrastruktur‑Providers Aruba S.p.A. (≈ 5,4 Mio. Kunden).

- Methodik: Mehrstufiges Phishing‑Framework mit Anti‑Bot/CAPTCHA‑Filtern, vorgefüllten Login‑URLs, Zahlungs‑Fakes und OTP/3D‑Secure‑Abfangseiten.

- Exfiltration: Telegram‑Bots als primärer Kanal, lokale Logdateien als Fallback.

- Bedeutung: Beispiel für Industrialisierung von Phishing — PhaaS reduziert Eintrittsbarrieren und skaliert Betrug.

Phishing in Zeiten industrieller Skalierung

Phishing bleibt eine der effektivsten Angriffsarten in der Cyberabwehr — nicht wegen technischer Raffinesse, sondern wegen psychologischer Effektivität und konstanter Anpassung. Die aktuelle Analyse von Group‑IB zeigt, dass sich diese Bedrohung von punktuellen Betrugsfällen zu einer marktorientierten Lieferkette entwickelt hat: modular, automatisiert und von Community‑Support (u. a. via Telegram) getragen.

Angriffsschema — Schritt für Schritt

Initialzündung: Spear‑Phishing‑E‑Mails, die Dringlichkeit suggerieren (auslaufender Dienst, fehlgeschlagene Zahlung).

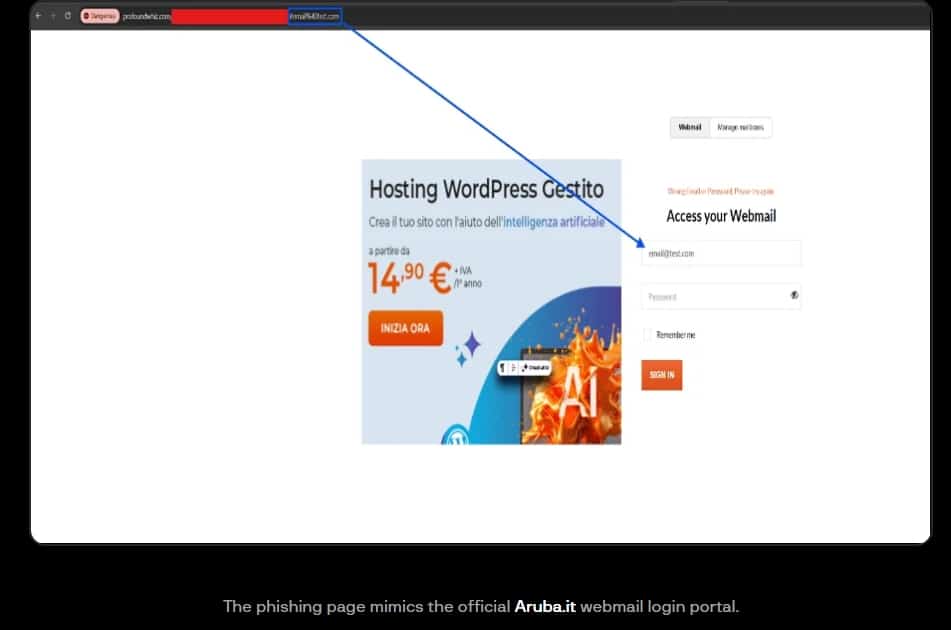

Köderlink: Führt zu einer von mehreren nachgebauten Aruba‑Anmeldeseiten.

Vierstufiger Angriffsablauf

- Umgehung / Anti‑Bot‑Gateway

- CAPTCHA‑Abfrage filtert automatisierte Scanner und erhöht die Chance, echte Anwender zu erreichen.

- Diebstahl von Anmeldedaten

- Vorgefüllte Login‑URLs setzen die E‑Mail des Opfers ins Formular — mehr Glaubwürdigkeit, höhere Konversionsrate.

- Erfassung von Zahlungsdaten

- Gefälschte Zahlungsseite fordert eine plausible Gebühr (z. B. 4,37 €) und verlangt vollständige Kartendetails.

- 3D‑Secure / OTP‑Abfangseite

- Aufforderung zur Eingabe des Einmalpassworts (OTP) — damit sind Angreifer in der Lage, Transaktionen in Echtzeit zu autorisieren.

Nach Abschluss wird das Opfer zur echten Aruba‑Website weitergeleitet, um Verdacht zu minimieren.

Technische Analyse des Kits

Das untersuchte Kit ist kein Einzelskript, sondern eine vollautomatisierte, mehrstufige Plattform mit spezialisierten Templates für jede Phase. Zentrale technische Merkmale:

- Anti‑Bot/CAPTCHA‑Gate: verhindert automatische Analysen und reduziert die Sichtbarkeit gegenüber Sicherheitsprodukten.

- Vorgefüllte Login‑URLs: E‑Mail‑Parameter in den Links erhöhen die Plausibilität.

- Template‑Engine: Separate, hochauflösende Vorlagen für Login, Zahlungsformular und OTP.

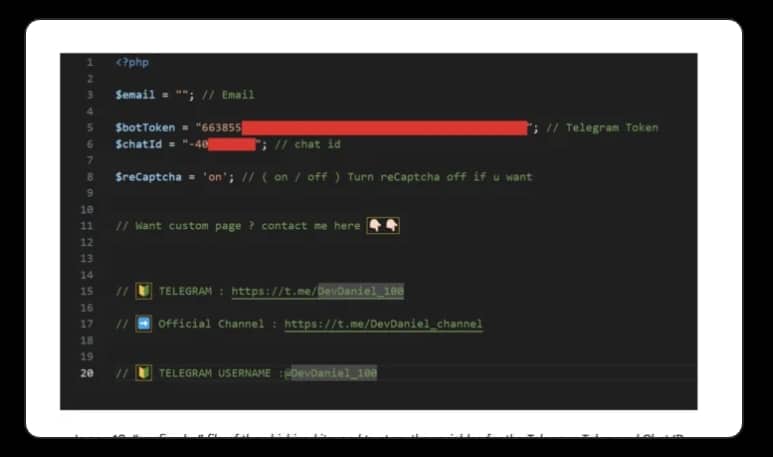

- Duale Exfiltration: Primär Telegram‑Bots; sekundär lokale Logdateien auf dem Betreiber‑Host.

Die Implementierung zielt auf Effizienz: schnelle Erzeugung neuer Kampagnen, einfache Wiederverwendung einer bewährten Angriffs‑Kette und robuste Fallback‑Mechanismen.

Telegram als Infrastruktur‑Layer

Telegram dient hier nicht nur als Kommunikationsmedium, sondern als operatives Rückgrat:

- Vertrieb & Marketing: Entwickler verteilen Kits und Updates in Channels/Gruppen.

- Support & Community: Operatoren tauschen Konfigurationen, Troubleshooting und Monetarisierungswege aus.

- Exfiltrations‑Bots: Telegram‑APIs und Bots empfangen gestohlene Datensätze und verschleiern so den Datenabfluss im normalen Chatverkehr.

Die Nutzung von Telegram macht die Forensik schwieriger: Chats sind verteilt, Betreiber oft pseudonym, und Kanäle können kurzfristig verschwinden oder migrieren.

Bedeutung: PhaaS und die Senkung der Einstiegshürden

Das Kit illustriert die professionelle Aufstellung moderner Angreifer: Produkt‑Lifecycle, Support, Modularität. Phishing‑as‑a‑Service verwandelt technischen Aufwand in ein konsumierbares Produkt. Die Konsequenz: Weniger technische Fertigkeiten sind nötig, um hochwertige, überzeugende Kampagnen zu starten — und die Reichweite steigt.

Operative Risiken für Infrastruktur‑Provider

- Kompromittierung kritischer Konten (Hosting, DNS/Domain‑Kontrolle, E‑Mail‑Infrastruktur).

- Finanzbetrug durch gestohlene Karten + OTPs in Echtzeit.

- Reputationsschäden für Betreiber, deren Marken geclont werden.

- Skalierte Angriffe gegen Endkunden — größere Anzahl betroffener Personen pro Kampagne.

Empfehlungen — technisch, organisatorisch, kommunikativ

Für Dienstleister und Betreiber (Priorität hoch)

- Durchsetzen und Monitoring von SPF, DKIM und DMARC; automatisiertes Quarantining verdächtiger Mails.

- Einsatz eines Secure Email Gateway (SEG) mit URL‑Rewriting, Reputationschecks und Sandbox‑Analyse.

- Proaktives Monitoring nach nachgeahmten Domains und schnelles Removal‑Request‑Management (Abuse/Take‑down).

- Einrichtung eines leicht auffindbaren Missbrauchs‑Portals (Report‑Formular, Abuse‑E‑Mail).

- Implementierung von Zero‑Trust‑Prinzipien und Multi‑Channel‑Bestätigung für kritische Operationen.

- Sensible Dienste (z. B. Zahlungsauthorisierungen) nicht allein auf ein einzelnes Authentifizierungsverfahren verlassen — bevorzugt App‑basierte MFA oder hardwarebasierte Token.

Für Sicherheitsteams / SOC

- Hunt nach Indikatoren (z. B. Präfixe in vorgefüllten URLs, verdächtige Telegram‑Webhook‑Aufrufe, ungewöhnliche Payment‑Requests).

- Simulationen/Phishing‑Tests mit realistischen Templates zur Sensibilisierung.

- Monitoring von Telegram‑Channels/Threat‑Intelligence‑Feeds, um Verbreitung neuer Kits früh zu erkennen.

Für Endnutzer

- Misstrauen bei E‑Mails mit Dringlichkeit; direkte Anmeldung nur über bekannte Bookmarks oder offizielle Seiten.

- Keine Kartendaten/OTP‑Eingabe über Links in E‑Mails.

- Aktivieren Sie eine starke, app‑basierte MFA, nicht nur SMS‑OTP.

- Im Zweifel: Bank direkt über offizielle Kanäle kontaktieren, bevor Zahlungsdaten eingegeben werden.

Abschluss

Die Group‑IB‑Analyse ist ein Weckruf: Phishing ist längst industrialisiert und wirkt wie ein illegales SaaS‑Ökosystem. Verteidiger müssen entsprechend antworten — mit Automatisierung, Proaktivität und enger Zusammenarbeit zwischen Dienstleistern, Sicherheitsforschung und Endanwendern. Nur eine koordinierte, mehrschichtige Verteidigung kann die Effektivität solcher automatisierten, Telegram‑gestützten Phishing‑Operationen nachhaltig reduzieren.

Telegram IOC’s

Auch spannend:

Bild/Quelle: https://depositphotos.com/de/home.html

Fachartikel

RC4-Deaktivierung – so müssen Sie jetzt handeln

Plattform-Engineering im Wandel: Was KI-Agenten wirklich verändern

KI-Agenten im Visier: Wie versteckte Web-Befehle autonome Systeme manipulieren

Island und AWS Security Hub: Kontrollierte KI-Nutzung und sicheres Surfen im Unternehmensumfeld

Wie das iOS-Exploit-Kit Coruna zum Werkzeug staatlicher und krimineller Akteure wurde

Studien

KI als Werkzeug für schnelle, kostengünstige Cyberangriffe

KI beschleunigt Cyberangriffe: IBM X-Force warnt vor wachsenden Schwachstellen in Unternehmen

Finanzsektor unterschätzt Cyber-Risiken: Studie offenbart strukturelle Defizite in der IT-Sicherheit

CrowdStrike Global Threat Report 2026: KI beschleunigt Cyberangriffe und weitet Angriffsflächen aus

IT-Sicherheit in Großbritannien: Hohe Vorfallsquoten, steigende Budgets – doch der Wandel stockt

Whitepaper

Cloudflare Threat Report 2026: Ransomware beginnt mit dem Login – KI und Botnetze treiben die Industrialisierung von Cyberangriffen

EBA-Folgebericht: Fortschritte bei IKT-Risikoaufsicht unter DORA – weitere Harmonisierung nötig

Böswillige KI-Nutzung erkennen und verhindern: Anthropics neuer Bedrohungsbericht mit Fallstudien

Third Party Risk Management – auch das Procurement benötigt technische Unterstützung

EU-Toolbox für IKT-Lieferkettensicherheit: Gemeinsamer Rahmen zur Risikominderung

Hamsterrad-Rebell

Incident Response Retainer – worauf sollte man achten?

KI‑basierte E‑Mail‑Angriffe: Einfach gestartet, kaum zu stoppen

NIS2: „Zum Glück gezwungen“ – mit OKR-basiertem Vorgehen zum nachhaltigen Erfolg

Cyberversicherung ohne Datenbasis? Warum CIOs und CISOs jetzt auf quantifizierbare Risikomodelle setzen müssen