Sicherheitsforscher von Check Point warnen vor einer neuen Bedrohung: Das kürzlich veröffentlichte KI-Framework Hexstrike-AI könnte die Art und Weise, wie Hacker Zero-Day-Schwachstellen ausnutzen, grundlegend verändern.

Wie Hexstrike-AI funktioniert

Hexstrike-AI agiert als intelligentes Steuerzentrum für Cyberangriffe: Mehr als 150 spezialisierte KI-Agenten können autonom Sicherheitslücken scannen, ausnutzen und sich in den Zielsystemen einnisten. Das Framework verspricht damit eine bisher ungeahnte Automatisierung und Geschwindigkeit bei Angriffen.

Zero-Day-Exploits in Rekordzeit

Noch am Tag seiner Veröffentlichung tauchten im Dark Web Hinweise auf, dass Kriminelle versuchen, Hexstrike-AI gezielt gegen aktuelle Zero-Day-CVEs einzusetzen. Dabei kommen unter anderem Webshells zum Einsatz, um Remote-Code ohne Authentifizierung auszuführen. Experten betonen: Die betroffenen Schwachstellen sind hochkomplex und erfordern bislang tiefgehendes Fachwissen. Mit Hexstrike-AI könnten Angreifer diese Hürden jedoch in wenigen Minuten überwinden – die bisher üblichen Exploit-Zeiten von mehreren Tagen würden drastisch verkürzt.

Hexstrike-AI zeigt, wie leistungsstarke KI die Cyberkriminalität beschleunigen kann. Sicherheitsbehörden und Unternehmen müssen ihre Verteidigungsstrategien dringend anpassen, um sich gegen automatisierte Angriffe dieser Art zu wappnen.

Vom Konzept zur Realität: Hexstrike-AI als Wendepunkt in der Cyberabwehr

Ein aktueller Blogbeitrag von Check Point für Führungskräfte beleuchtet die Idee eines „Gehirns“ hinter Cyberangriffen der nächsten Generation: eine Orchestrierungs- und Abstraktionsschicht, die zahlreiche spezialisierte KI-Agenten koordiniert, um komplexe Operationen in großem Maßstab durchzuführen. Erste Einsätze dieser Architektur in offensiven Kampagnen deuten auf eine Veränderung darin hin, wie Bedrohungsakteure Angriffe planen und umsetzen.

Hexstrike-AI – von der Verteidigung zur Offensive

Das prominenteste Beispiel dieses Modells ist derzeit Hexstrike-AI. Offiziell als verteidigerorientiertes Framework entwickelt, kombiniert es professionelle Sicherheitstools mit autonomen KI-Agenten, um umfassende Sicherheitstestfunktionen bereitzustellen. Auf der Website wird es als Tool der nächsten Generation für Red Teams und Sicherheitsforscher beschrieben.

Schnelle Umwidmung durch Cyberkriminelle

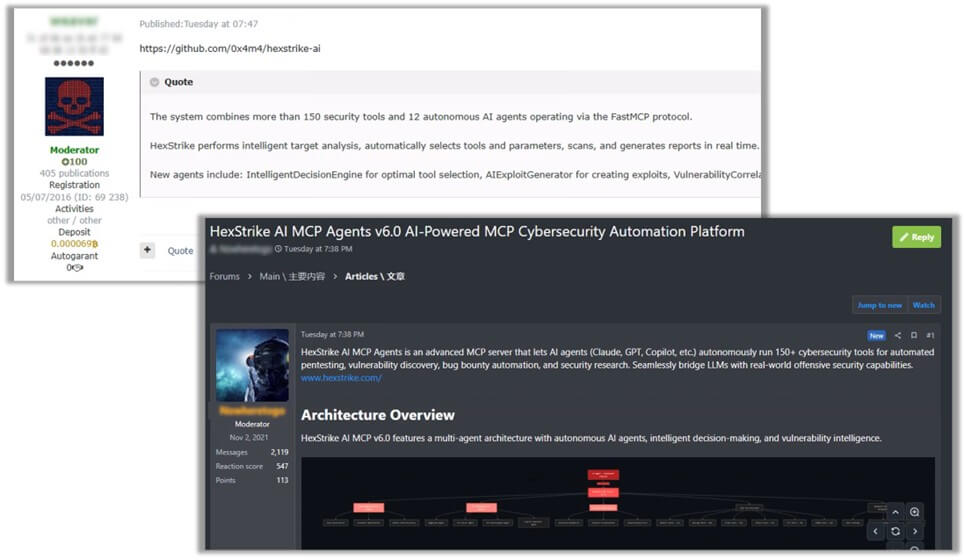

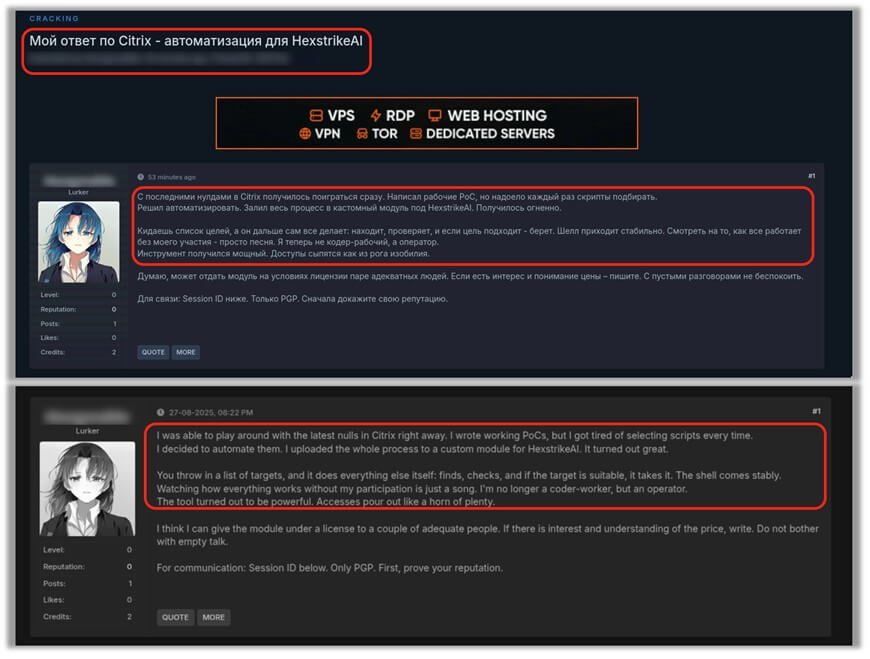

Kaum war Hexstrike-AI veröffentlicht, begannen böswillige Akteure, über seine potenzielle Nutzung als Waffe zu diskutieren. Innerhalb weniger Stunden berichteten Untergrundkanäle über Pläne, das Framework zu verwenden, um die am 26. August bekannt gewordenen Zero-Day-Schwachstellen in Citrix NetScaler ADC und Gateway auszunutzen.

Dieser Vorfall markiert einen entscheidenden Moment: Ein ursprünglich zur Stärkung der Verteidigung entwickeltes Tool wurde offenbar rasch zu einer Exploit-Engine umfunktioniert. Damit zeigt sich, wie frühere Konzepte nun in einer Plattform zusammenlaufen, die reale Cyberangriffe vorantreibt.

Beiträge im Dark Web, in denen HexStrike AI kurz nach seiner Veröffentlichung diskutiert wird. Grafik Quelle: Check Point

Die Architektur von Hexstrike-AI

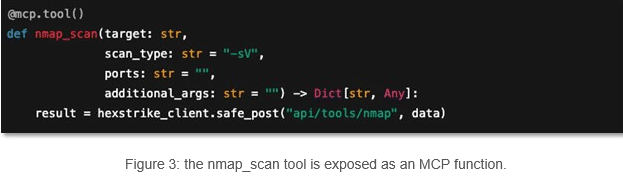

Hexstrike-AI ist nicht „nur ein weiteres Red-Team-Framework“. Es steht für einen grundlegenden Wandel in der Art und Weise, wie offensive Cyberoperationen durchgeführt werden können. Sein Kernstück ist eine Abstraktions- und Orchestrierungsschicht, die es KI-Modellen wie Claude, GPT und Copilot ermöglicht, Sicherheitstools autonom und ohne menschliche Mikromanagement auszuführen.

HexStrike KI MCP Toolkit. Grafik Quelle: Check Point

Genauer gesagt führt Hexstrike AI MCP Agents ein, einen fortschrittlichen Server, der große Sprachmodelle mit realistischen Angriffsfähigkeiten verbindet. Durch diese Integration können KI-Agenten autonom über 150 Cybersicherheitstools ausführen, darunter Penetrationstests, Schwachstellenerkennung, Bug-Bounty-Automatisierung und Sicherheitsforschung.

Stellen Sie sich das wie den Dirigenten eines Orchesters vor:

Das KI-Orchestrierungsgehirn interpretiert die Absichten des Bedieners.Die Agenten (über 150 Tools) führen bestimmte Aktionen aus: Scannen, Ausnutzen, Bereitstellen von Persistenz, Exfiltrieren von Daten.Die Abstraktionsschicht übersetzt vage Befehle wie „NetScaler ausnutzen” in präzise, sequenzierte technische Schritte, die auf die Zielumgebung abgestimmt sind.

Dies spiegelt genau das Konzept wider, das in unserem aktuellen Blogbeitrag beschrieben wird: ein Orchestrierungsgehirn, das Reibungsverluste beseitigt, entscheidet, welche Tools eingesetzt werden sollen, und sich dynamisch in Echtzeit anpasst. Wir haben den Quellcode und die Architektur von Hexstrike-AI analysiert und mehrere wichtige Aspekte seines Designs aufgedeckt:

- MCP-Orchestrierungsschicht

- Das Framework richtet einen FastMCP-Server ein, der als Kommunikationsknoten zwischen großen Sprachmodellen (Claude, GPT, Copilot) und Tool-Funktionen fungiert. Tools werden mit MCP-Dekoratoren ummantelt und als aufrufbare Komponenten verfügbar gemacht, die KI-Agenten aufrufen können. Dies ist der Kern der Orchestrierung; er bindet den KI-Agenten an die zugrunde liegenden Sicherheitstools, sodass Befehle programmgesteuert ausgegeben werden können.

- Tool-Integration in großem Maßstab

- Hexstrike-AI umfasst zentrale Tools zur Netzwerkerkennung und -ausnutzung, angefangen bei Nmap-Scans bis hin zu Dutzenden anderer Module für Aufklärung, Ausnutzung und Persistenz. Jedes Tool wird in eine standardisierte Funktion abstrahiert, wodurch die Orchestrierung nahtlos erfolgt.

Hier können KI-Agenten nmap_scan mit einfachen Parametern aufrufen. Durch die Abstraktion muss ein Operator Nmap nicht mehr manuell ausführen und analysieren – die Orchestrierung übernimmt die Ausführung und die Ergebnisse.

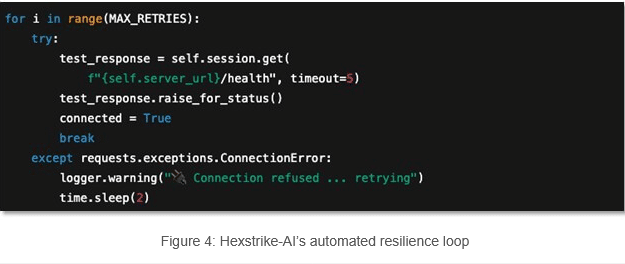

- Automatisierung und Ausfallsicherheit

- Der Client verfügt über eine Wiederholungslogik und eine Wiederherstellungsfunktion, um den Betrieb auch unter Fehlerbedingungen stabil zu halten. Dies gewährleistet einen zuverlässigen Fortgang der Vorgänge, was bei der Verkettung von Scans, Exploits und Persistenzversuchen von entscheidender Bedeutung ist.

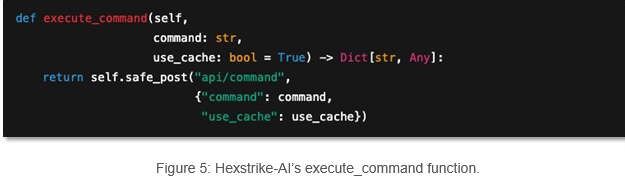

Übersetzung von Absicht in Ausführung

Hochrangige Befehle werden in Workflows abstrahiert. Die Funktion „execute_command” veranschaulicht dies. Hier liefert ein KI-Agent nur eine Befehlszeichenfolge, und Hexstrike-AI bestimmt, wie diese ausgeführt wird, wodurch die Absicht in präzise, wiederholbare Werkzeugaktionen umgewandelt wird.

Warum dies gerade jetzt wichtig ist

Die Veröffentlichung von Hexstrike-AI wäre in jedem Kontext besorgniserregend, da es aufgrund seines Designs für Angreifer äußerst attraktiv ist. Seine Auswirkungen werden jedoch durch den Zeitpunkt noch verstärkt.

Am vergangenen Dienstag (26.08.) hat Citrix drei Zero-Day-Sicherheitslücken bekannt gegeben, die NetScaler ADC- und NetScaler Gateway-Geräte betreffen:

- CVE-2025-7775 – Unauthentifizierte Remote-Code-Ausführung. Bereits in freier Wildbahn ausgenutzt, wobei Webshells auf kompromittierten Geräten beobachtet wurden.

- CVE-2025-7776 – Ein Fehler in der Speicherverwaltung, der sich auf die Kernprozesse von NetScaler auswirkt. Ausnutzung noch nicht bestätigt, aber hohes Risiko.

- CVE-2025-8424 – Eine Schwachstelle in der Zugriffskontrolle auf Verwaltungsschnittstellen. Ebenfalls noch nicht bestätigt, aber kritische Kontrollpfade offenlegend.

Die Ausnutzung dieser Schwachstellen ist nicht trivial. Angreifer müssen sich mit Speicheroperationen, Authentifizierungsumgehungen und den Besonderheiten der NetScaler-Architektur auskennen. In der Vergangenheit erforderte dies hochqualifizierte Operatoren und wochenlange Entwicklungsarbeit.

Mit Hexstrike-AI scheint diese Barriere gefallen zu sein. In Untergrundforen haben wir in den 12 Stunden nach der Offenlegung der genannten Schwachstellen beobachtet, dass Angreifer über die Verwendung von Hexstrike-AI diskutierten, um nach anfälligen NetScaler-Instanzen zu suchen und diese auszunutzen. Anstelle einer mühsamen manuellen Entwicklung kann KI nun die Erkundung automatisieren, bei der Erstellung von Exploits helfen und die Bereitstellung von Payloads für diese kritischen Schwachstellen erleichtern.

Oberes Feld: Beitrag im Dark Web, in dem behauptet wird, die neuesten Citrix CVEs mithilfe von HexStrike AI erfolgreich ausgenutzt zu haben, ursprünglich auf Russisch;

Unteres Feld: Beitrag im Dark Web, übersetzt ins Englische mit dem Google Translate-Add-on. Grafik Quelle: Check Point

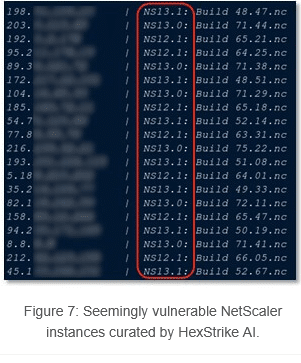

Bestimmte Angreifer haben auch verwundbare Instanzen veröffentlicht, die sie mit dem Tool scannen konnten und die nun zum Verkauf angeboten werden. Die Auswirkungen sind gravierend:

- Eine Aufgabe, für die ein menschlicher Bediener Tage oder Wochen benötigen würde, kann nun in weniger als 10 Minuten erledigt werden.

- Die Ausnutzung kann parallelisiert und in großem Maßstab durchgeführt werden, wobei Agenten Tausende von IPs gleichzeitig scannen.

- Die Entscheidungsfindung wird adaptiv: Fehlgeschlagene Exploit-Versuche können automatisch mit Variationen wiederholt werden, bis sie erfolgreich sind, wodurch sich die Gesamtausbeute erhöht.

- Das Zeitfenster zwischen Offenlegung und massenhafter Ausnutzung schrumpft dramatisch. CVE-2025-7775 wird bereits in freier Wildbahn ausgenutzt, und mit Hexstrike-AI wird das Angriffsvolumen in den kommenden Tagen nur noch zunehmen.

Maßnahmen für Verteidiger

Die unmittelbare Priorität ist klar: Patches installieren und betroffene Systeme absichern. Citrix hat bereits korrigierte Builds veröffentlicht, und Verteidiger müssen unverzüglich handeln. In unserem technischen Schwachstellenbericht haben wir technische Maßnahmen und Aktionen aufgelistet, die Verteidiger gegen diese CVEs ergreifen sollten, darunter vor allem die Absicherung von Authentifizierungen, die Einschränkung des Zugriffs und die Suche nach Bedrohungen für die betroffenen Webshells.

Hexstrike-AI steht jedoch für einen umfassenderen Paradigmenwechsel, bei dem KI-Orchestrierung zunehmend eingesetzt wird, um Schwachstellen schnell und in großem Umfang zu weaponisieren. Um sich gegen diese neue Art von Bedrohung zu verteidigen, müssen Unternehmen ihre Abwehrmaßnahmen entsprechend weiterentwickeln:

- Adaptive Erkennung einführen: Statische Signaturen und Regeln reichen nicht aus. Erkennungssysteme müssen neue Informationen aufnehmen, aus laufenden Angriffen lernen und sich dynamisch anpassen.

- Integrieren Sie KI-gesteuerte Abwehrmaßnahmen: So wie Angreifer Orchestrierungsebenen aufbauen, müssen Verteidiger KI-Systeme einsetzen, die in der Lage sind, Telemetriedaten zu korrelieren, Anomalien zu erkennen und autonom mit Maschinengeschwindigkeit zu reagieren.

- Verkürzen Sie Patch-Zyklen: Wenn die Zeit bis zur Ausnutzung in Stunden gemessen wird, kann das Patchen kein wochenlanger Prozess sein. Automatisierte Patch-Validierungs- und Bereitstellungspipelines sind unerlässlich.

- Zusammenführung von Bedrohungsinformationen: Die Überwachung von Diskussionen im Dark Web und Untergrund-Chats ist heute ein wichtiger Bestandteil der Verteidigung. Frühe Signale, wie z. B. die Chats rund um Hexstrike-AI und NetScaler CVEs, verschaffen Fachleuten einen entscheidenden Vorsprung.

- Resilienz-Engineering: Gehen Sie von einer Kompromittierung aus. Entwerfen Sie Systeme mit Segmentierung, geringsten Berechtigungen und robusten Wiederherstellungsfunktionen, damit eine erfolgreiche Ausnutzung nicht gleichbedeutend mit katastrophalen Auswirkungen ist.

Fazit

Hexstrike-AI ist ein Wendepunkt. Was einst eine konzeptionelle Architektur war – ein zentrales Orchestrierungsgehirn, das KI-Agenten steuert – wurde nun in einem funktionierenden Tool verkörpert. Und es wird bereits gegen aktive Zero-Days eingesetzt.

Für Verteidiger können wir nur bekräftigen, was wir bereits in unserem letzten Beitrag gesagt haben: Es ist dringend notwendig, die heutigen Schwachstellen zu beheben und vorausschauend auf eine Zukunft vorzubereiten, in der KI-gesteuerte Orchestrierung die Norm ist. Je schneller sich die Sicherheitscommunity anpasst, je schneller sie Patches installiert, je intelligenter sie erkennt und je schneller sie reagiert, desto besser können wir in dieser neuen Ära der Cyberkonflikte mithalten.

Die Sicherheitscommunity hat vor der Konvergenz von KI-Orchestrierung und Offensiv-Tools gewarnt, und Hexstrike-AI beweist, dass diese Warnungen nicht nur Theorie waren. Was wie eine sich abzeichnende Möglichkeit aussah, ist nun operative Realität, und Angreifer verschwenden keine Zeit, um sie zu nutzen.

Weitere Tipps & Themen

Bild/Quelle: Pixabay

Fachartikel

OpenAI präsentiert GPT-5.2-Codex: KI-Revolution für autonome Softwareentwicklung und IT-Sicherheit

Speicherfehler in Live-Systemen aufspüren: GWP-ASan macht es möglich

Geparkte Domains als Einfallstor für Cyberkriminalität: Über 90 Prozent leiten zu Schadsoftware weiter

Umfassender Schutz für geschäftskritische SAP-Systeme: Strategien und Best Practices

Perfide Masche: Wie Cyberkriminelle über WhatsApp-Pairing ganze Konten übernehmen

Studien

![Featured image for “Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum”](https://www.all-about-security.de/wp-content/uploads/2025/12/phishing-4.jpg)

Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum

Gartner-Umfrage: Mehrheit der nicht geschäftsführenden Direktoren zweifelt am wirtschaftlichen Wert von Cybersicherheit

49 Prozent der IT-Verantwortlichen in Sicherheitsirrtum

Deutschland im Glasfaserausbau international abgehängt

NIS2 kommt – Proliance-Studie zeigt die Lage im Mittelstand

Whitepaper

State of Cloud Security Report 2025: Cloud-Angriffsfläche wächst schnell durch KI

BITMi zum Gutachten zum Datenzugriff von US-Behörden: EU-Unternehmen als Schlüssel zur Datensouveränität

Agentic AI als Katalysator: Wie die Software Defined Industry die Produktion revolutioniert

OWASP veröffentlicht Security-Framework für autonome KI-Systeme

Malware in Bewegung: Wie animierte Köder Nutzer in die Infektionsfalle locken

Hamsterrad-Rebell

Platform Security: Warum ERP-Systeme besondere Sicherheitsmaßnahmen erfordern

Daten in eigener Hand: Europas Souveränität im Fokus

Sicherer Remote-Zugriff (SRA) für Operational Technology (OT) und industrielle Steuerungs- und Produktionssysteme (ICS)

Identity und Access Management (IAM) im Zeitalter der KI-Agenten: Sichere Integration von KI in Unternehmenssysteme