Die internen Systeme des US-Chipherstellers Intel sind Ziel eines weitreichenden Hackerangriffs geworden. Durch mehrere kritische Schwachstellen in der Webinfrastruktur konnten Angreifer auf die persönlichen Daten von über 270.000 Beschäftigten zugreifen. Darüber hinaus könnten auch vertrauliche Unternehmens- und Lieferanteninformationen betroffen sein.

Eine in dieser Woche veröffentlichte Sicherheitsuntersuchung legt nahe, dass mindestens vier interne Intel-Websysteme fehlerhaft abgesichert waren. Diese boten nicht nur die Möglichkeit, das weltweite Mitarbeiterverzeichnis zu kopieren, sondern erlaubten in manchen Fällen sogar den Zugriff mit Administratorrechten.

Die Enthüllungen werfen ein Schlaglicht auf erhebliche Defizite im Umgang des Konzerns mit Webanwendungen und deren Schutzmechanismen. Sicherheitsexperten äußern nun ernste Bedenken über die Robustheit der IT-Sicherheitsstrategie des Unternehmens.

- Es war möglich, die Unternehmensanmeldung auf einer internen Website zur Bestellung von Visitenkarten zu umgehen und diese zu missbrauchen, um die Daten von mehr als 270.000 Intel-Mitarbeitern herunterzuladen.

- Eine interne Website mit einer „Produkthierarchie“ enthielt leicht zu entschlüsselnde, fest codierte Anmeldedaten, die eine zweite Möglichkeit zum Herunterladen der Daten aller Intel-Mitarbeiter boten. Weitere fest codierte Anmeldedaten ermöglichten den Zugriff auf das System als Administrator.

- Eine interne Website für die „Produkteinführung“ enthielt leicht zu entschlüsselnde, fest codierte Anmeldedaten, die eine dritte Möglichkeit zum Herunterladen der Daten aller Intel-Mitarbeiter boten. Weitere fest codierte Anmeldedaten ermöglichten den Zugriff auf das System als Administrator.

- Es war möglich, die Unternehmensanmeldung auf der SEIMS-Lieferantenseite von Intel zu umgehen und diese weiter auszunutzen, um die Daten aller Intel-Mitarbeiter herunterzuladen (vierte Möglichkeit). Zusätzliche Änderungen auf der Client-Seite ermöglichten es, vollständigen Zugriff auf das System zu erhalten und große Mengen vertraulicher Informationen über die Lieferanten von Intel einzusehen.

Intel-Websites mit gravierenden Sicherheitslücken

Ein Sicherheitsforscher hat schwerwiegende Schwachstellen in mehreren internen Webanwendungen von Intel entdeckt. Über eine Seite von Intel India Operations, die für die Bestellung von Visitenkarten gedacht war, ließ sich demnach die weltweite Mitarbeiter- und HR-Datenbank herunterladen. Insgesamt könnten Daten von mehr als 270.000 Beschäftigten betroffen sein. Laut dem Forscher wurden alle im Zuge der Untersuchung offengelegten Zugangsdaten inzwischen deaktiviert. Der Fund wirft Fragen zum Umgang des Chipherstellers mit der Absicherung seiner Webinfrastruktur auf.

Obwohl laut Berichten keine Finanzdaten oder Sozialversicherungsnummern offengelegt wurden, umfassten die exponierten Felder Namen, Funktionen, Kontaktdaten und Berichtsstrukturen. Insgesamt stellte dies ein erhebliches operatives Risiko dar.

Intel schließt gravierende Web-Sicherheitslücken nach verspäteter Reaktion

Der Chiphersteller Intel, der in der Vergangenheit durch schwerwiegende Hardware-Schwachstellen wie Meltdown, Spectre und Seitenkanalangriffe in die Kritik geraten war, zeigte sich bei der Absicherung seiner Web-Infrastruktur offenbar weniger entschlossen. Das hauseigene Bug-Bounty-Programm schloss Sicherheitslücken in Webanwendungen sowie den Missbrauch gestohlener Zugangsdaten ausdrücklich von Belohnungen aus – ein Umstand, der Meldungen durch unabhängige Forscher unattraktiv machte.

Dennoch wurden Ende 2024 mehrere kritische Schwachstellen verantwortungsbewusst offengelegt. Nach Angaben der Forscher schloss Intel die Lücken bis Februar 2025. Bei den Funden handelte es sich um schwerwiegende Sicherheitsprobleme in internen Unternehmenswebsites, die potenziell Zugriff auf Mitarbeiter- und Unternehmensdaten ermöglicht hätten. Sämtliche im Zuge der Untersuchungen offengelegten Zugangsdaten sind inzwischen deaktiviert oder geändert.

Intel schließt gemeldete Web-Sicherheitslücken nach mehreren Monaten

Der Sicherheitsforscher, der die Schwachstellen in Intels Web-Infrastruktur aufdeckte, beschreibt in seinem Bericht einen holprigen Meldeprozess. Zwar betreibt Intel seit Jahren ein renommiertes Bug-Bounty-Programm mit Prämien von bis zu 100.000 US-Dollar, doch kritische Lücken in der Web-Infrastruktur sowie offengelegte Zugangsdaten sind dort ausdrücklich von der Belohnung ausgeschlossen. Für den Forscher bedeutete dies: Keine Aussicht auf eine Vergütung, obwohl er mehrere schwerwiegende Schwachstellen gefunden hatte.

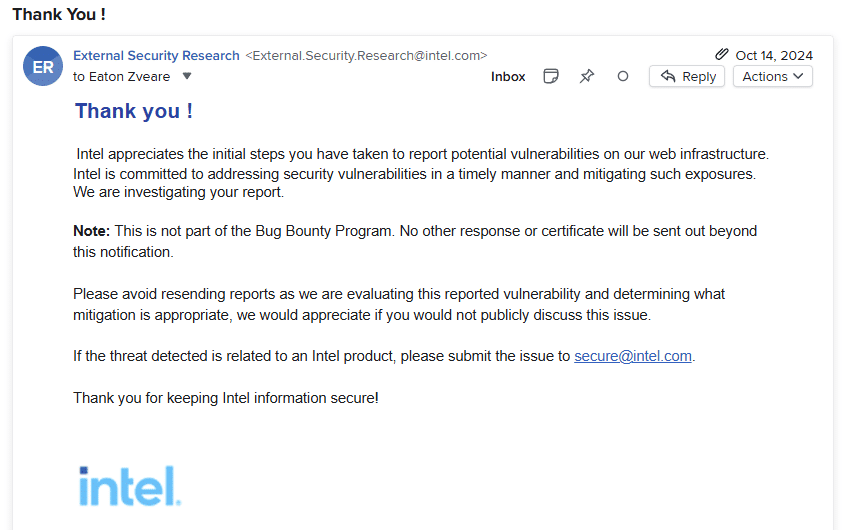

Seine Meldungen gingen an die von Intel angegebene Adresse external.security.research@intel.com. Außer einer automatischen Eingangsbestätigung erhielt er jedoch keine Rückmeldung – die Kommunikation verlief im Wesentlichen einseitig. Immerhin seien die Berichte letztlich bei den zuständigen Stellen angekommen und die Lücken behoben worden.

Grafik Quelle: Eaton Works

Der Zeitplan im Überblick:

-

14. Oktober 2024: Erster Bericht über eine Lücke im Visitenkarten-System.

-

29. Oktober 2024: Weitere Meldungen zu Schwachstellen im Hierarchie-Management und bei der Produkt-Onboarding-Plattform.

-

11. November 2024: Ergänzende Hinweise zur Behebung der gemeldeten Lücken.

-

12. November 2024: Einreichung eines SEIMS-Sicherheitsberichts.

-

2. Dezember 2024: Aufforderung, offengelegte Zugangsdaten zu ändern.

-

28. Februar 2025: Nach mehr als 90 Tagen sind sämtliche Lücken geschlossen. Intel wird über die geplante Veröffentlichung informiert.

-

18. August 2025: Offizielle Veröffentlichung der Untersuchung.

Damit zeigt der Fall: Auch wenn Intels Bug-Bounty-Programm bestimmte Bereiche ausschließt, führte die Meldung am Ende zur Schließung der Lücken – wenn auch mit Verzögerungen und ohne direkte Kommunikation mit dem Forscher.

Entdecken Sie mehr

Fachartikel

ShinyHunters-Angriffe: Mandiant zeigt wirksame Schutzmaßnahmen gegen SaaS-Datendiebstahl

Phishing-Angriff: Cyberkriminelle missbrauchen Microsoft-Infrastruktur für Betrugsmaschen

Wie Angreifer proprietäre KI-Modelle über normale API-Zugriffe stehlen können

KI-Agenten in cyber-physischen Systemen: Wie Deepfakes und MCP neue Sicherheitslücken öffnen

Sicherheitslücke in Cursor-IDE: Shell-Befehle werden zur Angriffsfläche

Studien

Deutsche Unicorn-Gründer bevorzugen zunehmend den Standort Deutschland

IT-Modernisierung entscheidet über KI-Erfolg und Cybersicherheit

Neue ISACA-Studie: Datenschutzbudgets werden trotz steigender Risiken voraussichtlich schrumpfen

Cybersecurity-Jahresrückblick: Wie KI-Agenten und OAuth-Lücken die Bedrohungslandschaft 2025 veränderten

![Featured image for “Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum”](https://cdn-ileiehn.nitrocdn.com/EZdGeXuGcNedesCQNmzlOazGKKpdLlev/assets/images/optimized/rev-68905f9/www.all-about-security.de/wp-content/uploads/2025/12/phishing-4.jpg)

Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum

Whitepaper

DigiCert veröffentlicht RADAR-Bericht für Q4 2025

Koordinierte Cyberangriffe auf polnische Energieinfrastruktur im Dezember 2025

Künstliche Intelligenz bedroht demokratische Grundpfeiler

Insider-Risiken in Europa: 84 Prozent der Hochrisiko-Organisationen unzureichend vorbereitet

ETSI veröffentlicht weltweit führenden Standard für die Sicherung von KI

Hamsterrad-Rebell

NIS2: „Zum Glück gezwungen“ – mit OKR-basiertem Vorgehen zum nachhaltigen Erfolg

Cyberversicherung ohne Datenbasis? Warum CIOs und CISOs jetzt auf quantifizierbare Risikomodelle setzen müssen

Identity Security Posture Management (ISPM): Rettung oder Hype?

Platform Security: Warum ERP-Systeme besondere Sicherheitsmaßnahmen erfordern