Google warnt vor einer neuen Cyberkampagne, bei der gefälschte Stellenanzeigen genutzt werden, um Malware zu verbreiten und Zugangsdaten zu stehlen. Nach Erkenntnissen der Google Threat Intelligence Group (GTIG) steckt eine Gruppe finanziell motivierter Akteure mit Sitz in Vietnam hinter der Aktion.

Ziel der Angreifer ist es, Unternehmenswerbekonten zu kompromittieren und wertvolle Anmeldedaten zu stehlen, um diese weiterzuverkaufen oder selbst zu monetarisieren. Die unter der Bezeichnung UNC6229 bekannte Gruppe richtet sich insbesondere an Remote-Mitarbeiter im Bereich digitaler Werbung und Marketing – vor allem an Personen mit Vertrags- oder Teilzeitstellen, die aktiv auf Jobsuche sind.

Die Täter veröffentlichen gefälschte Stellenangebote auf seriösen Jobplattformen, um über Social-Engineering-Techniken Malware und Phishing-Kits zu verbreiten. Sobald Betroffene die Schadsoftware herunterladen oder ihre Daten auf manipulierten Websites eingeben, können die Angreifer Zugriff auf Unternehmens- oder Social-Media-Konten erlangen. Dieser Zugriff ermöglicht es ihnen, über die kompromittierten Konten Werbung zu verkaufen oder deren Eigentum an andere Akteure weiterzugeben.

Google hat nach eigenen Angaben alle identifizierten Domains, Websites und Dateien auf die Safe-Browsing-Blockliste gesetzt, um Nutzer in allen gängigen Browsern zu schützen. Zudem teilt das Unternehmen seine Erkenntnisse mit der Sicherheitscommunity, um das Bewusstsein für diese Angriffsmethoden zu schärfen und die Abwehr solcher Bedrohungen zu verbessern.

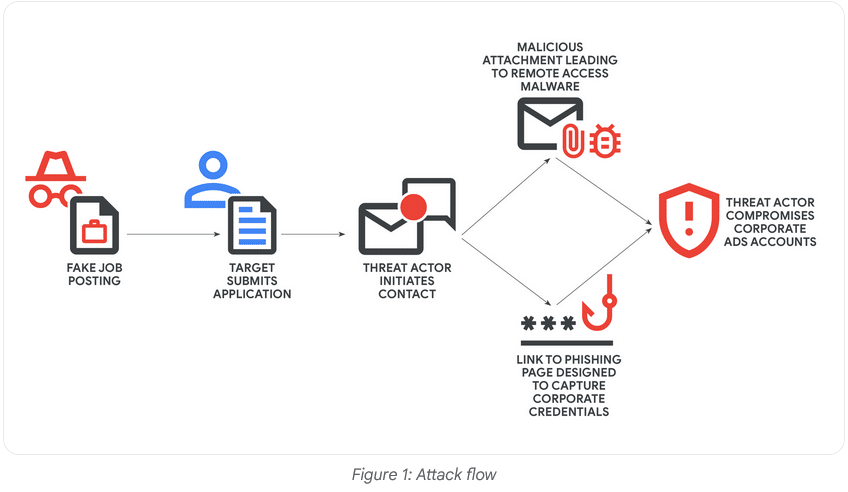

Die Google Threat Intelligence Group (GTIG) hat eine anhaltende und gezielte Social-Engineering-Kampagne aufgedeckt, die von der finanziell motivierten Bedrohungsgruppe UNC6229 betrieben wird, die vermutlich von Vietnam aus agiert. Die Akteure nutzen das Vertrauen, das im Bewerbungsprozess entsteht, indem sie gefälschte Stellenanzeigen auf bekannten Jobbörsen, Freelancer-Plattformen und eigens erstellten Webseiten veröffentlichen. Bewerber werden in einen mehrstufigen Prozess gelockt, der entweder zur Installation von Malware führt, die Fernzugriff auf das System ermöglicht, oder zu täuschend echt gestalteten Phishing-Seiten, die darauf abzielen, Unternehmenszugangsdaten zu stehlen.

Im Fokus stehen vor allem Personen aus dem Bereich digitales Marketing und Werbung. Durch die gezielte Ansprache dieser Berufsgruppe erhöht UNC6229 die Wahrscheinlichkeit, Zugang zu hochwertigen Unternehmens- und Social-Media-Konten zu erlangen. Die Kampagne zeichnet sich durch geduldiges, vom Opfer initiiertes Social Engineering, den Missbrauch legitimer Software und ihren präzisen Branchenfokus aus.

Kampagnenübersicht: Der Köder „Falsche Karriere“

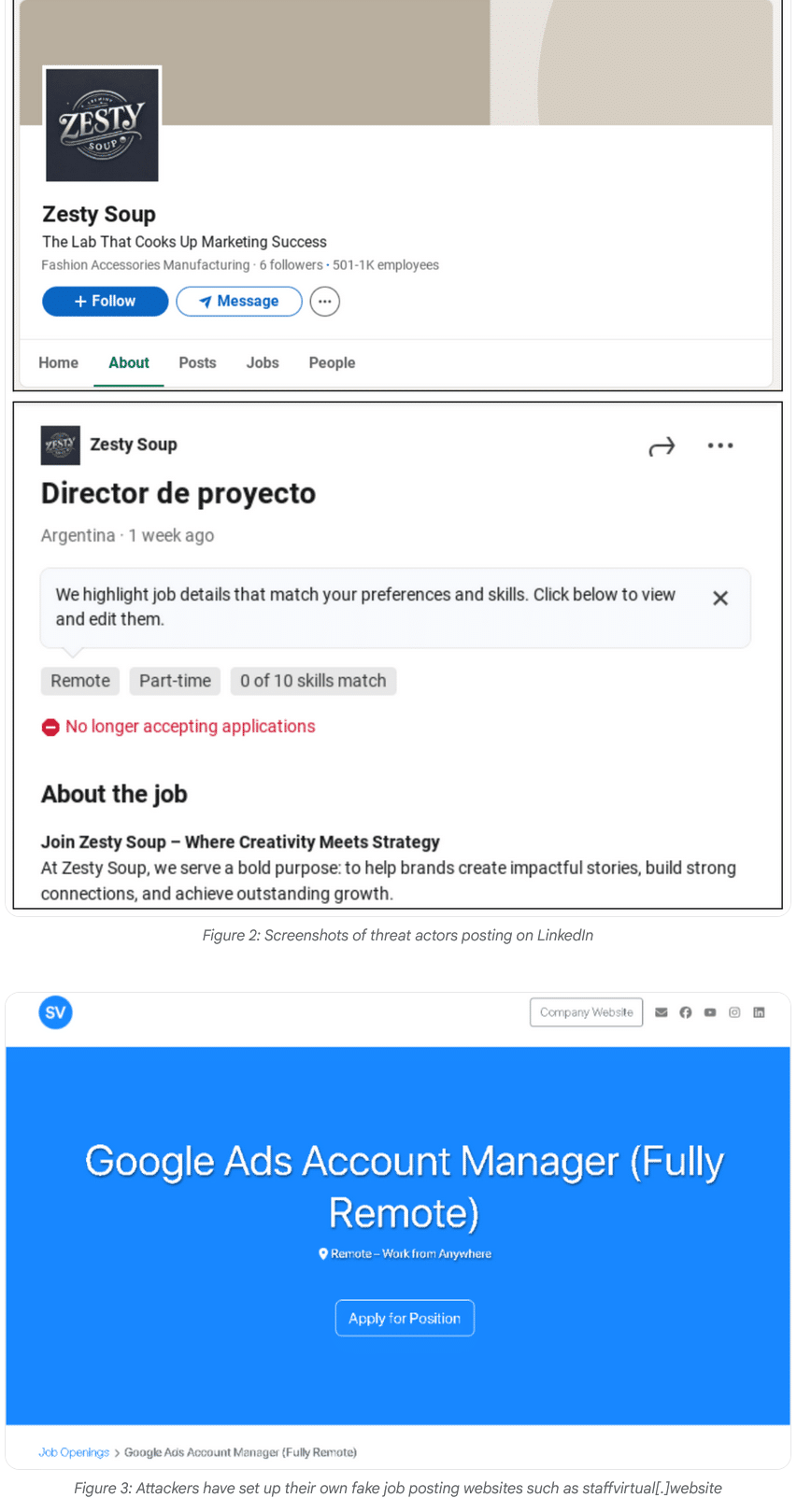

Der Erfolg der Kampagne basiert auf einer klassischen Social-Engineering-Methode, bei der das Opfer den ersten Kontakt selbst herstellt. UNC6229 erstellt gefälschte Unternehmensprofile – häufig als digitale Medienagenturen getarnt – auf seriösen Jobplattformen. Dort veröffentlichen die Angreifer ansprechende, meist remote zu besetzende Stellenangebote, die gezielt ihre Zielgruppe ansprechen.

Bewerber, die auf solche Anzeigen reagieren, übermitteln ihren Namen, ihre Kontaktdaten und ihren Lebenslauf. Diese selbst initiierte Handlung schafft eine Grundlage des Vertrauens. Wenn UNC6229 anschließend Kontakt aufnimmt, erscheint die Kommunikation als legitime Rückmeldung eines potenziellen Arbeitgebers.

Die Gefahr endet nicht mit der ersten Bewerbung: Die Angreifer können die gesammelten Informationen nutzen, um später weitere fingierte Angebote zu versenden oder die Daten aktiver Arbeitssuchender an andere kriminelle Gruppen weiterverkaufen, die sie für ähnliche Zwecke missbrauchen.

Grafik Quelle: Google

Technische Analyse: Die Angriffskette

Sobald sich ein Opfer auf eine gefälschte Stellenanzeige beworben hat, nimmt die Gruppe UNC6229 in der Regel per E-Mail oder über Direktnachrichtenplattformen Kontakt auf. Teilweise setzen die Angreifer auch kommerzielle CRM-Tools für den Versand massenhaft personalisierter Nachrichten ein. Je nach Kampagne übermitteln sie dem Opfer entweder einen Anhang mit Malware, einen Link zu einer Seite, die Malware hostet, oder einen Link zu einer Phishing-Seite, um ein Vorstellungsgespräch zu vereinbaren.

-

Gefälschte Stellenanzeigen

UNC6229 platziert fingierte Stellenangebote gezielt für bestimmte Branchen und Regionen, vor allem mit Blick auf die digitale Werbebranche. Die Anzeigen erscheinen sowohl auf legitimen Jobportalen als auch auf eigens von den Angreifern betriebenen Webseiten. Diese Form der Zielauswahl ist laut GTIG grundsätzlich auf jede Branche und jeden geografischen Standort übertragbar.

Grafik Quelle: Google

-

Erster Kontakt und Missbrauch legitimer Infrastruktur

Nach einer Bewerbung erfolgt meist ein harmlos wirkender, personalisierter Erstkontakt, der sich auf die konkrete Stelle bezieht und das Opfer beim Namen anspricht. Ziel dieses Kontakts ist es, eine Antwort zu provozieren und Vertrauen aufzubauen; initial werden häufig noch keine Anhänge oder Links verschickt.

Die GTIG beobachtet, dass UNC6229 legitime Geschäfts- und CRM-Plattformen missbraucht, um diese Nachrichten zu versenden und Kampagnen zu verwalten. Durch den Einsatz vertrauenswürdiger Dienste umgehen die E-Mails eher Sicherheitsfilter und wirken glaubwürdig. GTIG hat ihre Erkenntnisse zu den missbrauchten CRMs, darunter Salesforce, an die jeweiligen Anbieter weitergegeben und blockiert nach eigenen Angaben auch die Nutzung bestimmter Google-Produkte durch die Akteure, etwa Google Groups und Google AppSheet. -

Übermittlung der Nutzlast: Malware oder Phishing

Nach einer Antwort des Opfers liefern die Angreifer die eigentliche Nutzlast aus. Zwei häufig beobachtete Methoden sind:

-

Übertragung von Malware: Die Täter senden häufig passwortgeschützte ZIP-Anhänge, die als Kompetenztests, Bewerbungsformulare oder Vorabaufgaben getarnt sind. Den Opfern wird suggeriert, das Öffnen der Datei sei ein obligatorischer Schritt im Bewerbungsprozess. Die Payload enthält oft Remote-Access-Trojaner (RATs), mit denen die Angreifer die Kontrolle über das Gerät erlangen und später Online-Konten übernehmen können.

-

Phishing-Link: Alternativ verschicken die Angreifer Links — teils verschleiert durch URL-Kürzer —, die zu täuschend echt gestalteten Phishing-Seiten führen. Diese Seiten werden etwa als Portale zur Terminvereinbarung für Vorstellungsgespräche oder zum Ausfüllen von Fragebögen präsentiert. GTIG hat mehrere Phishing-Kits analysiert; diese seien häufig speziell auf Unternehmens-E-Mail-Anmeldedaten ausgelegt und könnten verschiedene Verfahren zur Mehrfaktor-Authentifizierung (MFA) verarbeiten, darunter Lösungen von Okta und Microsoft.

Zuordnung

GTIG geht mit hoher Sicherheit davon aus, dass diese Aktivitäten von einer Gruppe finanziell motivierter Personen mit Sitz in Vietnam durchgeführt werden. Die gemeinsamen TTPs und die Infrastruktur, die sich über mehrere Vorfälle erstrecken, deuten auf ein kooperatives Umfeld hin, in dem die Akteure wahrscheinlich Tools und erfolgreiche Techniken in privaten Foren austauschen.

Ausblick

Die Social-Engineering-Taktik der „falschen Karriere“ ist eine potenzielle Bedrohung, da sie grundlegende menschliche Verhaltensweisen und die Notwendigkeiten des Berufslebens ausnutzt. Wir gehen davon aus, dass UNC6229 und andere Akteure diesen Ansatz weiter verfeinern und ihre Ziele auf andere Branchen ausweiten werden, in denen Mitarbeiter Zugang zu wertvollen Unternehmensressourcen haben. Der Missbrauch legitimer SaaS- und CRM-Plattformen für böswillige Kampagnen ist ein wachsender Trend, der traditionelle Erkennungsmethoden vor Herausforderungen stellt.

Indikatoren für Kompromittierung

Die folgenden Indikatoren für Kompromittierung stehen registrierten Benutzern in einer Google Threat Intelligence (GTI)-Sammlung zur Verfügung.

staffvirtual[.]website |

137a6e6f09cb38905ff5c4ffe4b8967a45313d93bf19e03f8abe8238d589fb42 |

33fc67b0daaffd81493818df4d58112def65138143cec9bd385ef164bb4ac8ab |

35721350cf3810dd25e12b7ae2be3b11a4e079380bbbb8ca24689fb609929255 |

bc114aeaaa069e584da0a2b50c5ed6c36232a0058c9a4c2d7660e3c028359d81 |

e1ea0b557c3bda5c1332009628f37299766ac5886dda9aaf6bc902145c41fd10 |

Bild/Quelle: https://depositphotos.com/de/home.html

Fachartikel

OpenClaw-Skills als neuer Malware-Verteilweg: Erkenntnisse von VirusTotal

ShinyHunters: Voice-Phishing-Kampagne zielt auf Cloud-Plattformen ab

ShinyHunters-Angriffe: Mandiant zeigt wirksame Schutzmaßnahmen gegen SaaS-Datendiebstahl

Phishing-Angriff: Cyberkriminelle missbrauchen Microsoft-Infrastruktur für Betrugsmaschen

Wie Angreifer proprietäre KI-Modelle über normale API-Zugriffe stehlen können

Studien

Deutsche Unicorn-Gründer bevorzugen zunehmend den Standort Deutschland

IT-Modernisierung entscheidet über KI-Erfolg und Cybersicherheit

Neue ISACA-Studie: Datenschutzbudgets werden trotz steigender Risiken voraussichtlich schrumpfen

Cybersecurity-Jahresrückblick: Wie KI-Agenten und OAuth-Lücken die Bedrohungslandschaft 2025 veränderten

![Featured image for “Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum”](https://www.all-about-security.de/wp-content/uploads/2025/12/phishing-4.jpg)

Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum

Whitepaper

DigiCert veröffentlicht RADAR-Bericht für Q4 2025

Koordinierte Cyberangriffe auf polnische Energieinfrastruktur im Dezember 2025

Künstliche Intelligenz bedroht demokratische Grundpfeiler

Insider-Risiken in Europa: 84 Prozent der Hochrisiko-Organisationen unzureichend vorbereitet

ETSI veröffentlicht weltweit führenden Standard für die Sicherung von KI

Hamsterrad-Rebell

NIS2: „Zum Glück gezwungen“ – mit OKR-basiertem Vorgehen zum nachhaltigen Erfolg

Cyberversicherung ohne Datenbasis? Warum CIOs und CISOs jetzt auf quantifizierbare Risikomodelle setzen müssen

Identity Security Posture Management (ISPM): Rettung oder Hype?

Platform Security: Warum ERP-Systeme besondere Sicherheitsmaßnahmen erfordern