Wie das Cybersicherheitsunternehmen Onapsis aktuell berichtet, haben Angreifer im vergangenen Jahr ihren Fokus deutlich verschoben und verstärkt geschäftskritische Unternehmensanwendungen ins Visier genommen. Eine Welle gezielter Cyberangriffe traf Systeme von SAP, Salesforce und Oracle – mit gravierenden Folgen für Hunderte von Großunternehmen weltweit. Die Angriffe reichten von der massenhaften Ausnutzung von SAP-Schwachstellen über den Diebstahl von rund einer Milliarde Salesforce-Datensätzen bis hin zu Ransomware-Angriffen auf Oracle E-Business-Suite-Umgebungen. Die Auswirkungen: Datendiebstahl, Betriebsunterbrechungen und erhebliche finanzielle Schäden. Laut Onapsis zeigt diese Entwicklung, dass die Absicherung solcher Kernsysteme eine geschäftskritische Priorität geworden ist.

Unsichtbares Rückgrat des Geschäfts wird angreifbar

Systeme wie SAP, Oracle E-Business Suite und die Backend-Plattformen von Salesforce sind für viele Menschen unsichtbar – doch sie bilden das Rückgrat moderner Unternehmen. Sie steuern zentrale Prozesse wie Gehaltsabrechnung, Bestandsmanagement, Finanzbuchhaltung und Kundenbeziehungen. Wenn diese Anwendungen kompromittiert werden, können Produktion, Finanzabschluss und Kundenservice zum Erliegen kommen – mit unmittelbaren Folgen für Cashflow und Compliance.

Altsysteme in neuer Bedrohungslandschaft

Onapsis weist darauf hin, dass viele dieser Plattformen ursprünglich für den Betrieb in internen Netzwerken entwickelt wurden – lange bevor Cloud-Computing, Remote-Arbeit und komplexe Integrationen zur Norm wurden. Heute sind sie zunehmend mit dem Internet verbunden und damit exponiert gegenüber modernen, hochspezialisierten Angreifern.

Warum Unternehmen handeln müssen

Die Sicherung dieser Systeme ist laut Onapsis aus mehreren Gründen unerlässlich:

-

Wirtschaftliche Hebelwirkung: Rund 77 % der weltweiten Transaktionsumsätze laufen über SAP-Systeme. Ein Sicherheitsvorfall kann globale Lieferketten stören.

-

Breite Betroffenheit: SAP hat über 400.000 Kunden, Salesforce über 150.000 – ein einziger Angriff kann eine enorme Reichweite entfalten.

-

Hohe Schadenskosten: Der IBM-Bericht 2025 beziffert die durchschnittlichen Kosten einer Sicherheitsverletzung auf 4,44 Millionen US-Dollar. Schon kurze Ausfallzeiten von ERP- oder CRM-Systemen führen schnell zu siebenstelligen Verlusten.

-

Regulatorischer Druck: Neue Richtlinien wie die EU-NIS2 oder die SEC-Vorgaben in den USA verschärfen die Anforderungen an Sicherheits- und Offenlegungspflichten – Verstöße werden teuer.

Die „Kronjuwelen“ auf der Abschussliste

Je nach Plattform sehen die Angriffsszenarien unterschiedlich aus:

-

SAP: Steuert Finanzen, Lieferkette und Personalwesen – ein attraktives Ziel für Datendiebstahl, Betrug oder Sabotage.

-

Oracle E-Business Suite: Besonders in regulierten Branchen weit verbreitet und oft zentral für Beschaffungs- und Vertriebsprozesse – ideal für Erpressung und Lieferantenbetrug.

-

Salesforce: Führende CRM-Plattform, deren Fehlkonfigurationen oder gestohlene Zugangsdaten zu massiven Datenlecks führen können.

Kritische Infrastruktur und Behörden betroffen

Laut Onapsis sind auch Betreiber kritischer Infrastrukturen und öffentliche Verwaltungen betroffen. Ihre ERP- und CRM-Systeme steuern Wartung, Finanzen, Lieferantennetzwerke und Bürgerdienste. Schon kurze Ausfälle können sich auf Energieversorgung, Transport oder Gesundheitswesen auswirken.

Zunehmende Angriffsaktivität

Die von der US-Cyberbehörde CISA geführte Liste bekannter ausgenutzter Schwachstellen zeigt laut Onapsis einen deutlichen Anstieg aktiver SAP- und Oracle-Exploits seit 2024. Die Onapsis Research Labs verzeichneten einen 210 %-Anstieg der aktiven Ausnutzung von SAP-Schwachstellen zwischen 2024 und 2025 – Tendenz weiter steigend. Parallel dazu hat sich der Marktpreis für einen RCE-Exploit in SAP in fünf Jahren verfünffacht.

Diese Entwicklung verdeutlicht, so Onapsis, dass Angreifer den strategischen Wert dieser Systeme längst erkannt haben – und Unternehmen ihre Sicherheitsstrategien dringend an die neue Realität anpassen müssen.

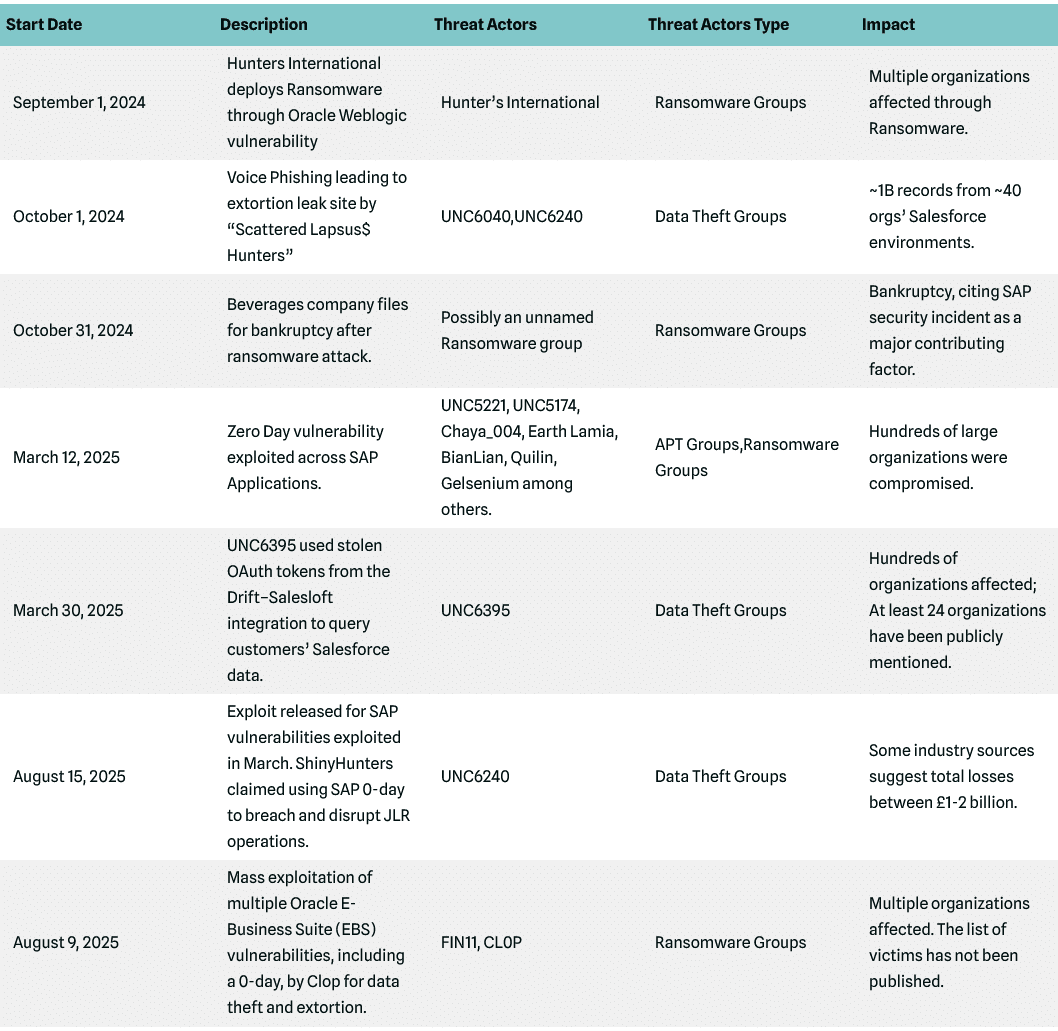

In den letzten 12 Monaten konnten mehrere Vorfälle im Zusammenhang mit geschäftskritischen Anwendungen beobachtet werden, die erhebliche Auswirkungen auf die betroffenen Unternehmen hatten:

Der perfekte Sturm – Cyberangriffe auf SAP, Salesforce und Oracle eskalieren

Wie Onapsis berichtet, erreichte die Angriffswelle auf geschäftskritische Anwendungen im März 2025 einen neuen Höhepunkt. Mehrere Bedrohungsakteure, darunter die staatlich unterstützten Gruppen UNC5221 und UNC5174, nahmen gezielt SAP-Systeme ins Visier. Sie nutzten eine Zero-Day-Schwachstelle (CVE-2025-31324) sowie bereits platzierte Webshells, um sich Zugriff auf Unternehmensumgebungen zu verschaffen. Innerhalb weniger Wochen waren Hunderte von Konzernen weltweit betroffen.

Der Angriff löste eine Kettenreaktion aus: Im August veröffentlichte die Gruppe ShinyHunters den Exploit und bekannte sich zu einem Angriff auf einen großen britischen Automobilhersteller. Der Vorfall führte zu Produktionsstillständen und Schäden in Milliardenhöhe – ein drastisches Beispiel dafür, wie Cyberattacken auf Business-Anwendungen physische Produktionsprozesse lahmlegen können.

Eine Milliarde Datensätze gestohlen: Angriffe auf Salesforce

Parallel dazu gerieten Salesforce-Umgebungen ins Visier. Zwischen Oktober 2024 und August 2025 identifizierte Onapsis zwei koordinierte Angriffskampagnen gegen Hunderte von Unternehmen.

Die erste nutzte sogenanntes „Vishing“ – Social-Engineering-Anrufe durch Gruppen mit Verbindungen zu „Scattered Spider“. Dabei gaben sich Angreifer als IT-Support aus und erschlichen sich Zugangsdaten. Das Resultat: der Diebstahl von rund einer Milliarde Kundendatensätzen aus etwa 40 Salesforce-Instanzen.

In einer zweiten Kampagne wurden OAuth-Token-Schwachstellen in Integrationen mit Salesforce ausgenutzt, um unbemerkt Daten aus Unternehmenssystemen zu extrahieren. Mindestens 24 Unternehmen bestätigten den Vorfall, doch Experten gehen von einer deutlich höheren Dunkelziffer aus.

Ransomware trifft Oracle-Systeme

Auch Oracle E-Business Suite (EBS) blieb nicht verschont. Während frühere Angriffe meist dem Krypto-Mining dienten, zielen aktuelle Kampagnen verstärkt auf Ransomware und Datendiebstahl.

Ab Herbst 2024 nutzte die Gruppe Hunters International eine WebLogic-Schwachstelle (CVE-2020-14644), um Schadsoftware in Unternehmen einzuschleusen. Zwischen August und Oktober 2025 folgte eine großangelegte Kampagne der Ransomware-Gruppen FIN11 und CL0P, die mehrere Schwachstellen – darunter eine Zero-Day-Lücke (CVE-2025-61882) – kombinierten.

Anstatt Daten nur zu verschlüsseln, stahlen die Täter sensible Informationen und setzten die Opfer mit der Veröffentlichung unter Druck. Onapsis wertet dies als Zeichen, dass Angreifer heute tiefere Kenntnisse über Geschäftsprozesse besitzen und gezielt die wertvollsten Daten extrahieren.

Wenn Cyberangriffe Existenzen bedrohen

Besonders eindrücklich ist laut Onapsis der Fall eines europäischen Getränkeherstellers, der im Dezember 2024 Insolvenz anmeldete – nach einem zweimonatigen Angriff auf seine SAP-Systeme. Der Vorfall zeigt, dass Cyberattacken auf Unternehmensanwendungen längst über IT-Schäden hinausgehen: Werden Systeme für Lagerverwaltung, Gehaltsabrechnung oder Kundenmanagement lahmgelegt, kann dies zum Stillstand des gesamten Geschäfts führen.

Eine neue Ära des Unternehmensrisikos

Die aktuelle Angriffswelle verdeutlicht die Konvergenz verschiedener Bedrohungsakteure – von staatlichen Gruppen über Ransomware-Banden bis hin zu Datendiebstahlsnetzwerken. Die Grenzen zwischen Spionage, Erpressung und Cyberkrieg verschwimmen zunehmend.

Das FBI warnte im September 2025 vor der wachsenden Raffinesse solcher Attacken und stellte fest, dass traditionelle Sicherheitsmaßnahmen für lokale Systeme Cloud-Anwendungen nicht ausreichend schützen.

Ein erfahrener Incident-Responder, der laut Onapsis an mehreren Fällen beteiligt war, bringt es auf den Punkt:

„Wir reden hier von Hunderten Fortune-500-Unternehmen, Milliardenverlusten und einer Bedrohung für kritische Infrastruktur. Das passiert jetzt – und viele Firmen sind darauf nicht vorbereitet.“

Lehren für Unternehmen

Onapsis betont, dass viele ERP- und CRM-Systeme noch immer auf Sicherheitsarchitekturen beruhen, die nicht für vernetzte Cloud-Umgebungen ausgelegt sind. Unternehmen sollten ihre Sicherheitsstrategien dringend anpassen – mit Fokus auf die Anwendungsschicht selbst:

-

Transparenz schaffen: Kontinuierliche Überprüfung auf Schwachstellen, Fehlkonfigurationen und unsicheren Code.

-

Aktive Überwachung: Integration von Bedrohungserkennung direkt in Security Operations Center.

-

Sicherheit in Prozesse einbauen: Security-by-Design in Entwicklung und Systempflege.

Fazit

Die jüngsten Ereignisse markieren laut Onapsis den Beginn einer neuen Phase in der Unternehmenssicherheit. Geschäftsanwendungen sind nicht länger nur betriebliche Werkzeuge, sondern strategische Angriffsziele.

Für Unternehmen, die auf SAP, Salesforce oder Oracle angewiesen sind, lautet die zentrale Frage nicht mehr, ob sie angegriffen werden – sondern wann.

Das sollten Sie nicht verpassen:

Fachartikel

OpenAI präsentiert GPT-5.2-Codex: KI-Revolution für autonome Softwareentwicklung und IT-Sicherheit

Speicherfehler in Live-Systemen aufspüren: GWP-ASan macht es möglich

Geparkte Domains als Einfallstor für Cyberkriminalität: Über 90 Prozent leiten zu Schadsoftware weiter

Umfassender Schutz für geschäftskritische SAP-Systeme: Strategien und Best Practices

Perfide Masche: Wie Cyberkriminelle über WhatsApp-Pairing ganze Konten übernehmen

Studien

![Featured image for “Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum”](https://www.all-about-security.de/wp-content/uploads/2025/12/phishing-4.jpg)

Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum

Gartner-Umfrage: Mehrheit der nicht geschäftsführenden Direktoren zweifelt am wirtschaftlichen Wert von Cybersicherheit

49 Prozent der IT-Verantwortlichen in Sicherheitsirrtum

Deutschland im Glasfaserausbau international abgehängt

NIS2 kommt – Proliance-Studie zeigt die Lage im Mittelstand

Whitepaper

State of Cloud Security Report 2025: Cloud-Angriffsfläche wächst schnell durch KI

BITMi zum Gutachten zum Datenzugriff von US-Behörden: EU-Unternehmen als Schlüssel zur Datensouveränität

Agentic AI als Katalysator: Wie die Software Defined Industry die Produktion revolutioniert

OWASP veröffentlicht Security-Framework für autonome KI-Systeme

Malware in Bewegung: Wie animierte Köder Nutzer in die Infektionsfalle locken

Hamsterrad-Rebell

Platform Security: Warum ERP-Systeme besondere Sicherheitsmaßnahmen erfordern

Daten in eigener Hand: Europas Souveränität im Fokus

Sicherer Remote-Zugriff (SRA) für Operational Technology (OT) und industrielle Steuerungs- und Produktionssysteme (ICS)

Identity und Access Management (IAM) im Zeitalter der KI-Agenten: Sichere Integration von KI in Unternehmenssysteme