Harmlose Parkseiten? Ein gefährlicher Irrtum

Was lange als unbedenklich galt, entwickelt sich zum massiven Sicherheitsproblem: Geparkte Domains, einst bekannt für langweilige Werbeseiten mit Suchanzeigen, haben sich zu einem bevorzugten Werkzeug für Cyberkriminelle entwickelt. Sicherheitsforscher von Infoblox warnen eindringlich vor der veränderten Bedrohungslage und präsentieren alarmierende Erkenntnisse aus ihrer umfangreichen Untersuchung des modernen Parking-Ökosystems.

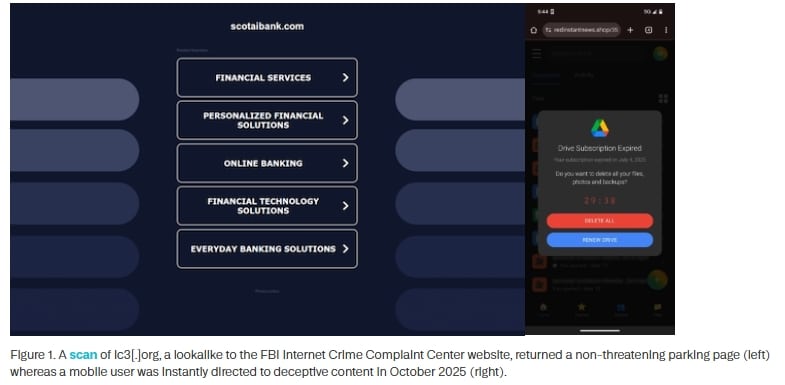

Abbildung 1. Ein Scan von ic3[.]org, einer Website, die der Website des FBI Internet Crime Complaint Center ähnelt, ergab eine harmlose Parkseite (links), während ein mobiler Nutzer im Oktober 2025 sofort zu betrügerischen Inhalten weitergeleitet wurde (rechts).

Grafik Quelle: Infoblox

Die Zahlen sprechen eine deutliche Sprache: Umfangreiche Testreihen belegen eine dramatische Entwicklung. Mehr als neun von zehn Besuchern geparkter Domains werden mittlerweile zu gefährlichen Inhalten umgeleitet. Die Bandbreite reicht von betrügerischen Angeboten über Fake-Antivirensoftware bis hin zu echter Schadsoftware. Der Grund liegt im Geschäftsmodell: Parking-Anbieter verkaufen Klicks an Werbetreibende, die den Traffic häufig an weitere Parteien weiterreichen – ein System, das systematisch missbraucht wird.

Die Forscher betonen, dass es sich dabei nicht nur um böswillige Werbetreibende handelt. Auch Bedrohungsakteure, die innerhalb des komplexen Ökosystems agieren, missbrauchen das System auf eine Weise, die Verbrechen erleichtert und die Zuordnung erheblich erschwert. Im Rahmen ihrer monatelangen Recherche haben die Experten Akteure entdeckt, die DNS-Manipulationen durchführen und bisher unbekannte Methoden zur Verschleierung ihrer Aktivitäten einsetzen.

Wie aus Tippfehlern Sicherheitslücken werden

Die Gefahr lauert dort, wo Nutzer sie am wenigsten erwarten. Ein eindrucksvolles Beispiel aus der Praxis verdeutlicht die Dimension des Problems: Ein Sicherheitsforscher wollte beim Internet Crime Complaint Center (IC3) des FBI eine Straftat melden und tippte versehentlich ic3.org statt ic3.gov in die Adressleiste ein. Innerhalb von Sekunden landete er auf einer betrügerischen Seite mit einer gefälschten Warnung über ein abgelaufenes Drive-Abonnement.

Der Forscher hatte noch Glück – es handelte sich „nur“ um einen Betrugsversuch. Nach den Erkenntnissen des Infoblox-Teams hätte das Ergebnis ebenso gut eine Infostealer-Malware oder ein Banking-Trojaner sein können. Keine Domain ist vor diesem Missbrauch sicher. Die Bedrohung durch Lookalike-Domains wird durch ähnlich klingende Varianten begünstigt, die selbst erfahrene Internetnutzer in die Falle locken können.

Die eigentliche Heimtücke geparkter Domains besteht in ihrer ausgeklügelten Tarnung: Website-Scanner und automatisierte Prüfsysteme sehen bei ihrer Analyse nur harmlose Standardseiten mit typischen Werbeanzeigen. Menschliche Besucher hingegen werden durch ausgeklügelte Erkennungsmechanismen identifiziert und zu schädlichen Zielen weitergeleitet. Diese Diskrepanz zwischen der Wahrnehmung von Sicherheitssystemen und der Realität für tatsächliche Nutzer macht es IT-Sicherheitsteams nahezu unmöglich, die Bedrohung mit herkömmlichen Scanning-Methoden zu erkennen.

Die Forscher dokumentierten dieses Phänomen ausführlich: Dieselbe Domain zeigt verschiedene Inhalte, je nachdem, wer oder was sie aufruft. Für automatisierte Scanner präsentiert sie sich als stereotype, harmlose Parkseite. Für echte Besucher hingegen wird eine Kette von Weiterleitungen ausgelöst, die in den meisten Fällen zu problematischen Inhalten führt.

Zero-Click-Parking: Wenn Komfort zur Falle wird

Im Zentrum der Problematik steht eine Funktion namens „direkte Suche“ oder „Zero-Click-Parking“. Diese Technologie wurde ursprünglich entwickelt, um Besuchern basierend auf dem geparkten Domainnamen direkt relevante Inhalte zu liefern. Wenn sich ein Domaininhaber für die direkte Suche entscheidet, wird der Traffic zu dieser Domain an Werbetreibende verkauft, die auf bestimmte Keywords und Traffic-Merkmale bieten.

In der Realität durchläuft der Besucher jedoch mehrere Traffic-Verteilungssysteme von Drittanbieter-Werbeplattformen. Ein hochkomplexes Geflecht entsteht, in dem ein prinzipiell legitimes Geschäftsmodell für kriminelle Zwecke instrumentalisiert wird. Die ursprünglich beabsichtigte Benutzerfreundlichkeit wird zum Sicherheitsrisiko.

Die statistische Entwicklung ist besorgniserregend: Während eine umfassende Studie vor über einem Jahrzehnt noch schätzte, dass weniger als fünf Prozent der geparkten Domains bösartige Inhalte auslieferten, hat sich die Situation komplett umgekehrt. Die damaligen Forscher waren bereits alarmiert über die potenziellen Risiken, doch die aktuelle Lage übertrifft ihre Befürchtungen bei weitem. Heute sind schädliche Inhalte zur Norm geworden, nicht zur Ausnahme.

Die Infoblox-Forscher stellten bei ihren groß angelegten Experimenten fest, dass in mehr als 90 Prozent der Fälle Weiterleitungen zu illegalen Inhalten, Betrugsversuchen, Scareware, Antiviren-Software-Abonnements oder echter Malware erfolgten. Entscheidend dabei: Keiner der angezeigten Inhalte stand in irgendeinem Zusammenhang mit dem ursprünglich besuchten Domainnamen. Die beworbenen „Produkte“ oder „Dienstleistungen“ hatten nichts mit den Keywords der Domain zu tun – ein klarer Indikator für die Zweckentfremdung des Systems.

KI verschärft das Problem zusätzlich

Eine völlig neue Dimension erhält die Bedrohung durch den rasanten Aufstieg generativer künstlicher Intelligenz. KI-Chatsysteme integrieren den Internetverlauf in ihre Trainingsmodelle und können dabei veraltete URLs in ihre Antworten einbinden. Diese URLs verweisen auf Domains, die in der Vergangenheit legitim waren, mittlerweile aber nicht mehr existieren oder ihre Besitzer gewechselt haben.

Werden solche Domains von böswilligen Akteuren übernommen und für schädliche Zwecke umfunktioniert, entsteht eine perfide Situation: Scheinbar vertrauenswürdige KI-Empfehlungen führen ahnungslose Nutzer direkt zu gefährlichen Inhalten.

Die Nutzer vertrauen der KI und gehen davon aus, dass die bereitgestellten Links geprüft und sicher sind – eine Annahme, die sich als fatal erweisen kann.

Neben zufälligen Tippfehlern kaufen skrupellose Akteure gezielt ehemalige legitime Domains auf oder registrieren ähnlich klingende Varianten bekannter Marken. Diese systematische Vorgehensweise zeigt die professionelle Struktur hinter vielen dieser Operationen. Die ausgelieferten Inhalte haben dabei keinerlei Bezug zum ursprünglichen Domainnamen – ein weiterer klarer Indikator für betrügerische Absichten und den Missbrauch des Parking-Systems.

Scotiabank-Imitator als detailliertes Fallbeispiel

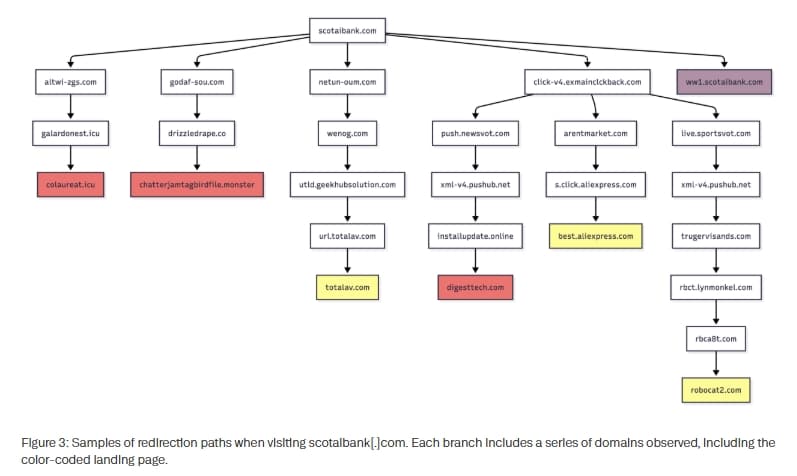

Um die vielfältigen Risiken konkret zu verdeutlichen, untersuchten die Forscher über mehrere Monate hinweg intensiv die Domain scotaibank.com – eine gezielte Typosquatting-Variante der legitimen Internetpräsenz der kanadischen Finanzinstitution Scotiabank (scotiabank.com). Dieses Beispiel veranschaulicht exemplarisch, wie versehentliche Tippfehler oder bewusst von Cyberkriminellen platzierte Lookalike-Domains zu einer Vielzahl unterschiedlicher Bedrohungen führen können.

Die Domain scotaibank.com gehört zu einem umfangreichen Portfolio voller Lookalikes bekannter Marken und zählt zu den beliebtesten Websites im Internet. Diese Lookalike-Domains sind nicht direkt bei einem großen Parking-Unternehmen gehostet, was die Analyse zusätzlich erschwert. Stattdessen fungiert ein Zwischenserver als simples Traffic-Verteilungssystem und leitet Besucher unterschiedlich weiter.

Abbildung 3: Beispiele für Umleitungswege beim Besuch von scotaibank[.]com. Jeder Zweig enthält eine Reihe von beobachteten Domänen, einschließlich der farbcodierten Landing Page.

Grafik Quelle: Infoblox

Die Funktionsweise ist raffiniert: Greift jemand nicht von einer privaten IP-Adresse auf die Website zu, wird er zu einer Standard-Parkseite umgeleitet. Bei Zugriffen von privaten IP-Adressen – die mit hoher Wahrscheinlichkeit echte menschliche Nutzer repräsentieren – leitet der Domain-Controller den Besucher jedoch zu einem von mehreren Parking-Unternehmen weiter, wo noch wesentlich ausgefeiltere Fingerprinting-Verfahren durchgeführt werden, bevor die finale Landing Page angezeigt wird.

Die Forscher führten über tausend Scans von privaten Proxys und über das Tor-Netzwerk durch. Das Ergebnis war eindeutig: Kein einziges Mal wurden sie auf eine Standard-Parking-Seite weitergeleitet, und niemals erhielten sie Inhalte, die auch nur entfernt mit Bankgeschäften zu tun hatten. Stattdessen wurde ihr Traffic systematisch über verschiedene Werbenetzwerke verkauft, teilweise mehrfach, bevor eine vermeintliche „Werbung“ angezeigt wurde.

Das komplexe Netzwerk der Bedrohungsakteure

Die Untersuchung identifizierte drei bisher unbekannte Akteure, die eine in der Bedrohungslandschaft unterschätzte Rolle spielen und im Schatten des Parking-Ökosystems operieren:

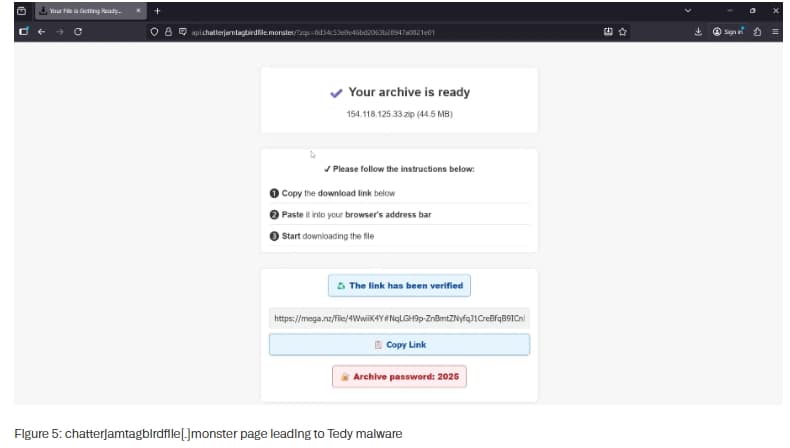

Der scotaibank.com-Betreiber: Dieser Akteur nutzt dedizierte Nameserver und kontrolliert ein beeindruckendes Portfolio von nahezu dreitausend Lookalike-Domains. Darunter finden sich häufige Tippfehler populärer Websites wie gmai.com – eine Gmail-Imitation, die nicht nur optisch der Google-Domain ähnelt, sondern auch für den E-Mail-Empfang konfiguriert ist.

Die Domain gmai.com erhält nach allen Erkenntnissen eine sehr große Menge an E-Mails. Nutzer, die versehentlich eine falsche Adresse eingeben, senden ihre persönlichen Nachrichten unwissentlich an diese Domain. Die Forscher fanden zudem Belege dafür, dass diese Domain bewusst und aktiv für Phishing-Kampagnen und zur Verbreitung von Malware genutzt wird. Die Erfassung persönlicher Daten über fehlgeleitete E-Mails stellt ein zusätzliches Risiko dar, das über das reine Malvertising hinausgeht.

Abbildung 5: chatterjamtagbirdfile[.]monster-Seite, die zur Tedy-Malware führt

Grafik Quelle: Infoblox

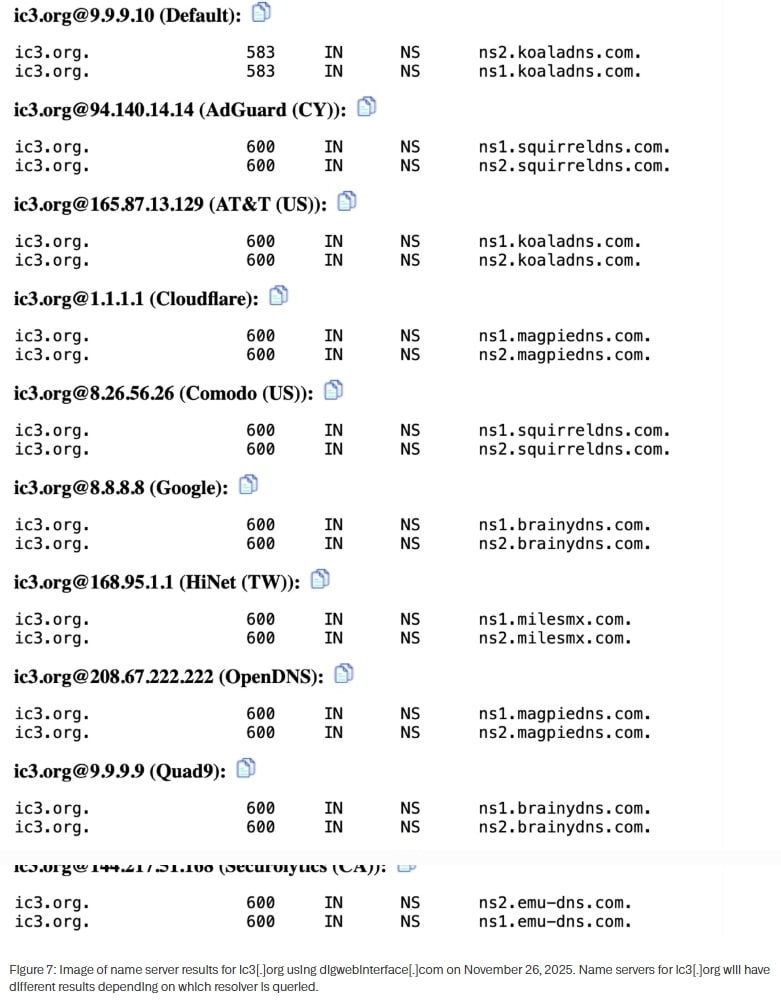

Der ic3.org-Inhaber: Dieser zweite Akteur wendet eine hochentwickelte und selten anzutreffende „Double Fast Flux“-Methode an. Bei dieser ausgeklügelten Technik werden Nameserver und IP-Adressen für die geparkten Domains blitzschnell gewechselt. Die Methode nutzt dynamisches DNS zur Verschleierung und erschwert die Erkennung und Zuordnung erheblich. Sicherheitsforscher und Strafverfolgungsbehörden haben es dadurch deutlich schwerer, die tatsächlichen Betreiber zu identifizieren.

Der domaincntrol.com-Besitzer: Der dritte Akteur nutzt eine besonders raffinierte Strategie. Seine Domain domaincntrol.com unterscheidet sich nur durch ein einziges fehlendes Zeichen von den offiziellen Nameservern des großen Hosting-Anbieters GoDaddy (domaincontrol.com). Mit dieser Lookalike-Domain zielt er gezielt auf Tippfehler in DNS-Konfigurationen ab – ein Angriff, der sich nicht gegen Endnutzer, sondern gegen Website-Betreiber und Administratoren richtet.

Wenn jemand bei der Konfiguration seiner Domain versehentlich den falschen Nameserver einträgt, leitet das System ahnungslose Nutzer über das Traffic-Verteilungssystem des Angreifers zu Malware. Besonders bemerkenswert: Kürzlich wurde das System so modifiziert, dass es speziell Nutzer von Cloudflare Secure DNS (1.1.1.1) ins Visier nimmt – ein Dienst, den viele sicherheitsbewusste Anwender gerade wegen seiner vermeintlichen Sicherheit nutzen.

Diese drei Domain-Portfolio-Inhaber zielen mit ihren umfangreichen Sammlungen von Lookalike-Domains auf unterschiedliche Zielgruppen ab und decken gemeinsam ein breites Spektrum potenzieller Opfer ab.

Das Parking-Ökosystem und seine strukturellen Schwachstellen

Domain-Parking ist grundsätzlich ein legitimes und etabliertes Geschäftsmodell. Domainbesitzer ohne aktuelle Website können ihre ungenutzten Domains bei spezialisierten Parking-Anbietern hosten, die Besuchern Werbung präsentieren und damit passives Einkommen für den Domain-Inhaber generieren. Investoren, die in Domainnamen für den späteren Weiterverkauf investiert haben – in der Branche als „Domainer“ bekannt – hoffen durch das Parken ihrer Domains die jährlichen Verlängerungskosten zu decken und idealerweise zusätzlichen Profit zu erzielen.

Einige dieser Investoren verfügen über riesige Domain-Sammlungen mit Tausenden oder sogar Zehntausenden von Domains. Für diese professionellen Domainer ist die Monetarisierung ein ernstzunehmendes Geschäft.

Traditionelle Parkseiten zeigen Anzeigen, die Besucher aktiv anklicken müssen, damit der Domaininhaber eine Vergütung erhält. Seit Jahren existiert jedoch ein alternatives „Zero-Click“-Modell der direkten Suche. Bei diesem System bieten Werbetreibende auf Traffic basierend auf einer Vielzahl von Kriterien, darunter Keywords, geografischer Standort und Geräteinformationen. Der Nutzer wird dann automatisch zum Gewinner der Auktion weitergeleitet, bei dem es sich häufig um ein Werbenetzwerk handelt.

Parking-Plattformen wie Above.com und Trillion Direct werben mit beeindruckenden Erfolgszahlen. Laut Above.com können Domainer innerhalb weniger Monate Umsatzsteigerungen von 188 Prozent verzeichnen – ein verlockender Anreiz für Domain-Investoren. Die Anbieter betonen dabei die Zusammenarbeit mit „Premium-Werbetreibenden“.

Die Realität zeigt jedoch ein völlig anderes Bild: In der Praxis wird Traffic häufig an Affiliate-Werbenetzwerke verkauft, die den Traffic oft weiterverkaufen.

Das bedeutet, dass der finale Werbetreibende keine direkte Geschäftsbeziehung zur ursprünglichen Parking-Plattform hat.

Diese Diskrepanz zwischen der geparkten Domain und der tatsächlich angezeigten Werbung ist nicht nur bei Above zu beobachten, sondern bei allen von den Forschern untersuchten Parking-Plattformen.

Raffinierte DNS-Manipulation: Double Fast Flux im Einsatz

Ein Portfolio-Betreiber setzt auf eine besonders ausgeklügelte Methode: Die zeitgleiche Rotation sowohl der zuständigen Nameserver als auch der zugehörigen IP-Adressen. Diese als „Double Fast Flux“ bekannte Technik geht weit über die übliche Praxis hinaus, bei der lediglich A-Records dynamisch angepasst werden.

Die Methode des schnellen DNS-Wechsels existiert bereits seit rund 20 Jahren, erfuhr jedoch 2025 durch eine Warnung der CISA erneute Aufmerksamkeit. Besonders die gleichzeitige Manipulation der Nameserver-Ebene gilt als außergewöhnlich selten und komplex.

Abbildung 7: Bild der Nameserver-Ergebnisse für ic3[.]org unter Verwendung von digwebinterface[.]com am 26. November 2025. Die Nameserver für ic3[.]org liefern unterschiedliche Ergebnisse, je nachdem, welcher Resolver abgefragt wird.

Grafik Quelle: Infoblox

Portfolio mit 80.000 Domains und cleveren Imitationen

Der betreffende Akteur kontrolliert circa 80.000 Domains, darunter zahlreiche täuschend echte Nachbildungen legitimer Websites. Ein Beispiel: Die Domain ic3[.]org wurde seit 2018 mit über 400 verschiedenen IP-Adressen verknüpft. Anfragen an die Nameserver werden durch ein kontinuierlich wechselndes Set von Antworten rotiert.

Bei Untersuchungen über unterschiedliche öffentliche Resolver zeigten sich stets andere Ergebnisse. Die verwendeten Nameserver tragen bezeichnende Namen wie koaladns[.]com, weaponizedcow[.]com oder quokkadns[.]com – offenbar bevorzugt der Betreiber tierische Bezeichnungen.

Gezielte Verschleierung durch kurze TTL-Werte

Die technische Umsetzung zielt auf maximale Resilienz ab: Der autoritative Nameserver für ic3[.]gov wurde in der .org-Zonendatei auf brainydns[.]com konfiguriert. Bei Abfragen delegierte dieser jedoch regelmäßig an wechselnde DNS-Server. Mit einer Time-to-Live von nur 600 Sekunden speichern verschiedene DNS-Resolver unterschiedliche Nameserver-Informationen zwischen, was Blockierungsversuche erheblich erschwert.

Cloaking-Infrastruktur: Verschiedene Inhalte für verschiedene Besucher

Zusätzlich zur DNS-Manipulation setzt der Portfolio-Betreiber auf ausgefeiltes Traffic-Routing. Bevor Besucher zu Parking-Plattformen weitergeleitet werden, durchlaufen sie eine Filterebene, die ihre Identität prüft.

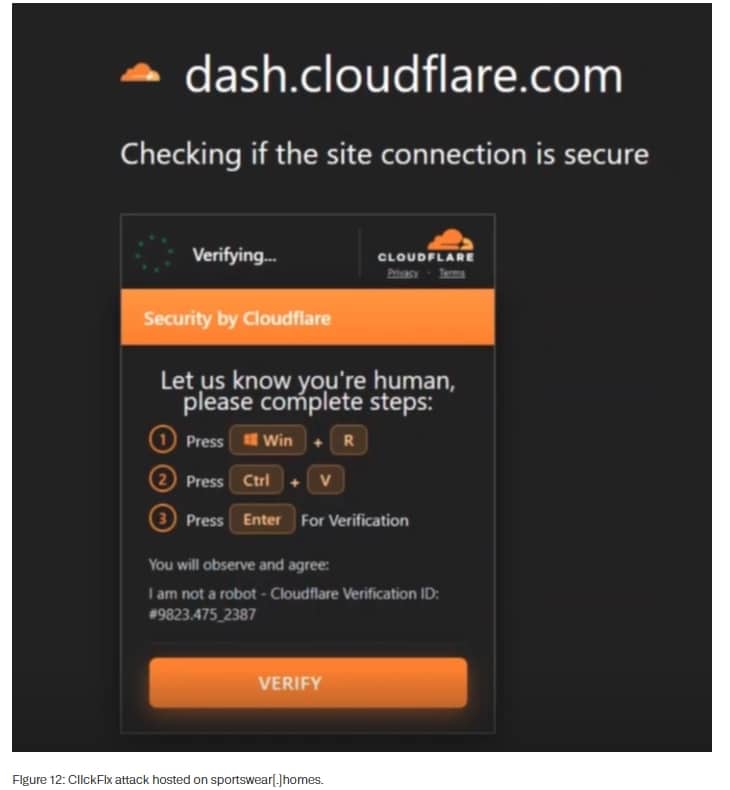

Abbildung 12: ClickFix-Angriff, gehostet auf sportswear[.]homes.

Grafik Quelle: Infoblox

Sicherheitsscanner werden ausgetrickst

Die Domains erweisen sich als resistent gegen automatisierte Sicherheitsüberprüfungen. Erkennt das System VPN-Verbindungen oder Bot-Aktivitäten, erfolgt die Umleitung zu einer unauffälligen Parking-Seite bei Skenzo. Identifiziert die Infrastruktur hingegen einen tatsächlichen Nutzer, wird dessen Traffic an verschiedene Werbekunden verkauft, die daraufhin erweiterte Nutzerprofile erstellen.

Die Weiterleitung erfolgt gelegentlich zu bekannten Plattformen wie Zeropark, häufiger jedoch zu weniger prominenten Werbe-TDS-Domains, darunter click-v4.junclikrmedi[.]com, quotes[.]com oder toroexoclk[.]com.

Fokus auf jüngere Zielgruppen

Das Typosquat-Portfolio dieses Akteurs unterscheidet sich in seiner Ausrichtung: Während andere Betreiber hauptsächlich etablierte Marken imitieren, konzentriert sich dieser auf Domains, die Erwachseneninhalte, Gaming-Plattformen und illegale Angebote nachahmen – vermutlich mit Blick auf ein jüngeres Publikum.

Die am häufigsten imitierten Ziele umfassen Netflix, Youtube, Google, Pornhub sowie Newtoki, eine Plattform für illegale Manga- und Comic-Verbreitung. Die Kombination aus Double Fast Flux, Cloaking-Technologie und geschickt gewählten Lookalike-Domains deutet auf ein professionell organisiertes Umgehungssystem hin, das sich deutlich von gewöhnlichen Typosquatting-Operationen abhebt.

Ausnutzung von Tippfehlern: Die GoDaddy-Nameserver-Falle

Ein dritter Akteur verfolgt eine besonders perfide Strategie: Er nutzt nicht nur ein umfangreiches Domain-Portfolio, sondern profitiert systematisch von Konfigurationsfehlern unbeteiligter Webseitenbetreiber.

Ein einziger Buchstabe macht den Unterschied

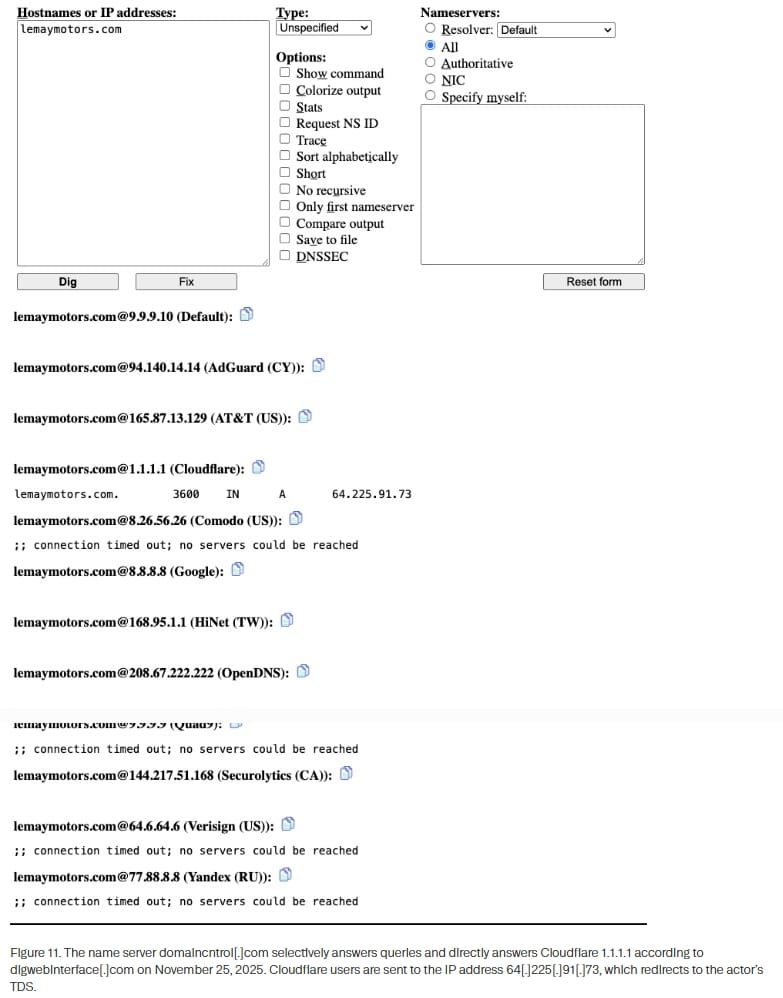

Der Betreiber kontrolliert domaincntrol[.]com – eine Domain, die sich nur durch einen fehlenden Buchstaben von GoDaddys offizieller Nameserver-Domain domaincontrol[.]com unterscheidet. Die Basis-Domain präsentiert sich harmlos mit dem Hinweis „Wir sind ein Domain-Parking-Unternehmen“, doch dahinter verbirgt sich deutlich mehr. Seit mehreren Monaten nimmt die Infrastruktur gezielt Nutzer des Cloudflare DNS (1.1.1.1) ins Visier.

Abbildung 11. Der Nameserver domaincntrol[.]com beantwortet Anfragen selektiv und antwortet laut digwebinterface[.]com am 25. November 2025 direkt auf Cloudflare 1.1.1.1. Cloudflare-Benutzer werden an die IP-Adresse 64[.]225[.]91[.]73 weitergeleitet, die zum TDS des Akteurs umleitet.

Grafik Quelle: Infoblox

Abgelaufene Domains als Einfallstor

Der Akteur setzt auf verschiedene Methoden, um Traffic zu seinem TDS zu lenken. Eine Hauptstrategie besteht im Erwerb abgelaufener Domains, die noch immer Referenzen im Internet aufweisen – etwa in zwischengespeicherten Suchergebnissen oder veralteten Hyperlinks.

Besonders anfällig sind Domains, die durch Fusionen, Übernahmen oder Rebranding aufgegeben wurden. Ein konkretes Beispiel: Das Zahlungssystem University Accounting Service (UAS) migrierte 2022 von uasecho[.]com zu usaconnect[.]com. Als die ursprüngliche Domain verfiel, übernahm sie der Domaincntrol-Akteur. Nutzer, die das alte Zahlungsportal aufriefen, wurden daraufhin zu schädlichen Inhalten weitergeleitet.

KI als unfreiwilliger Komplize

Ein zusätzliches Risiko ergibt sich durch generative KI-Systeme, die veraltete URLs aus ihren Trainingsdaten übernehmen. Das japanische Unternehmen Kinto Technologies dokumentierte einen Fall, in dem eine KI-Chat-Antwort über domaincntrol[.]com zu einem Tech-Support-Betrug führte.

Kinto stellte fest, dass im Mai 2025 über 20.000 Websites Code enthielten, der zu domaincntrol[.]com weiterleitete. Im November waren es bereits knapp 30.000 Websites.

DNS-Konfigurationsfehler als Geschäftsmodell

Der Akteur profitiert zudem systematisch von Tippfehlern in DNS-Nameserver-Einträgen. GoDaddy ist der weltweit größte Registrar und einer der führenden Hosting-Anbieter. Fehlerhafte Konfigurationen bei der DNS-Einrichtung sind keine Seltenheit – und bescheren dem Parking-Betreiber Traffic, der eigentlich für legitime Websites bestimmt ist.

Über 19.000 falsch konfigurierte Domains

Untersuchungen ergaben, dass mehr als 19.000 Domains so eingerichtet waren, dass sie domaincntrol[.]com als Nameserver verwendeten. Viele davon gehören zwar dem Domain-Akteur selbst, doch zahlreiche weitere sind eindeutig fehlkonfiguriert.

In manchen Fällen enthielt nur ein einzelner Nameserver-Eintrag den einbuchstabigen Tippfehler. Ende November war eine Domain so konfiguriert, dass etwa 50 Prozent ihres DNS-Traffics zu GoDaddy geleitet wurde, während die andere Hälfte zum Typosquat-TDS floss.

Gezielte Angriffe auf Cloudflare-DNS-Nutzer

Ende Juli oder Anfang August 2025 nahm der Akteur eine bemerkenswerte Änderung am Nameserver-Verhalten vor: Seither werden ausschließlich Anfragen von Cloudflares 1.1.1.1-Resolvern beantwortet. Alle anderen Resolver erhalten Fehlermeldungen oder bleiben ohne Antwort.

Zwei Billionen DNS-Anfragen täglich als Zielgruppe

Obwohl diese Einschränkung limitierend wirken mag, erreicht der Angreifer damit ein enormes Publikum: Der 1.1.1.1-Service bearbeitet täglich etwa zwei Billionen DNS-Anfragen und fungiert als Standard-DNS-Resolver für Firefox-Nutzer.

Vom Tippfehler zur Malware in Sekunden

Bei Tests mit Cloudflare DNS führte der Besuch von lemaymotors[.]com unmittelbar zu einem ClickFix-Angriff, der Malware über sportswear[.]homes bereitstellte. Die Seite versucht, Besucher zur Ausführung eines bösartigen Skripts zu verleiten, das eine Datei herunterlädt und ausführt. Viele Sicherheitsanbieter klassifizieren diese als Babar-Malware.

Technischer Ablauf der Kompromittierung

Wenn ein Benutzer eine der über 30.000 betroffenen Domains aufruft, erfolgt zunächst eine Weiterleitung zu 64.225.91[.]73 (Digital Ocean). Dort versucht ein Skript dreimal, einen JavaScript-basierten Profiler unter domaincntrol[.]com auszuführen. Schlägt dies fehl, wird der Nutzer zwangsweise an nojs[.]domaincntrol[.]com weitergeleitet. Der initiale Geräte-Fingerabdruck wird über HTTP-Header übermittelt.

Anschließend wird der Besucher entweder zu etablierten Diensten wie Sedo, Team Internet oder Skenzo geleitet, oder sein Datenverkehr wird an Drittanbieter verkauft.

Die Motivation für die kürzliche Fokussierung auf Cloudflare-Nutzer bleibt unklar. Die Kombination aus selektiver DNS-Auflösung, umfangreichem Domain-Portfolio und der Fähigkeit, Konfigurationsfehler legitimer Domain-Inhaber auszunutzen, macht diesen Akteur zu einer erheblichen Bedrohung.

Schlussfolgerung: Eine unterschätzte Gefahr

Geparkte Domains mögen auf den ersten Blick harmlos erscheinen, stellen jedoch eine weitaus größere Bedrohung dar, als allgemein angenommen wird. Die Untersuchungen zeigen: Während skrupellose Werbetreibende für die Bereitstellung schädlicher Inhalte verantwortlich sind, existieren parallel große Domain-Investment-Portfolio-Betreiber, die aktiv Geräte profilieren und Internetnutzer selektiv in gefährliche Bereiche lenken.

Strukturelle Probleme im Parking-Ökosystem

Die Rolle dieser Akteure in der Parking-Bedrohungslandschaft wird systematisch unterschätzt. Gleichzeitig fehlt ein klarer Meldeweg für Missbrauch im Parking-Ökosystem. Seriöse Parking-Plattformen sammeln zwar KYC-Informationen über ihre direkten Kunden, doch die eigentliche Bedrohung für Internetnutzer und Unternehmen liegt typischerweise außerhalb ihres Verantwortungsbereichs.

Erschwerend kommt hinzu, dass die von diesen Unternehmen eingesetzten Betrugsbekämpfungsmechanismen unbeabsichtigt auch die problematischen Werbetreibenden vor Entdeckung schützen.

Indikatoren

Diese Indikatoren finden Sie auch in unserem offenen GitHub-Repository.

Googles Richtlinienänderungen als Verstärker

Eine unbeabsichtigte Konsequenz der Änderungen in Googles Werberichtlinien könnte eine Verschärfung der Bedrohung sein, da Domain-Inhaber zunehmend auf Direktsuche setzen. Die Anzahl böswilliger Werbetreibender mag begrenzt sein – doch das Risiko, dass durchschnittliche Nutzer durch simple Tippfehler auf sie stoßen, ist beträchtlich und nimmt weiter zu.

„Die in diesem Beitrag bereitgestellten Informationen wurden sorgfältig recherchiert, erheben jedoch keinen Anspruch auf Vollständigkeit oder absolute Richtigkeit. Sie dienen ausschließlich der allgemeinen Orientierung und ersetzen keine professionelle Beratung. Die Redaktion übernimmt keine Haftung für eventuelle Fehler, Auslassungen oder Folgen, die aus der Nutzung der Informationen entstehen.“

Noch mehr Inspiration:

Fachartikel

OpenAI präsentiert GPT-5.2-Codex: KI-Revolution für autonome Softwareentwicklung und IT-Sicherheit

Speicherfehler in Live-Systemen aufspüren: GWP-ASan macht es möglich

Geparkte Domains als Einfallstor für Cyberkriminalität: Über 90 Prozent leiten zu Schadsoftware weiter

Umfassender Schutz für geschäftskritische SAP-Systeme: Strategien und Best Practices

Perfide Masche: Wie Cyberkriminelle über WhatsApp-Pairing ganze Konten übernehmen

Studien

![Featured image for “Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum”](https://www.all-about-security.de/wp-content/uploads/2025/12/phishing-4.jpg)

Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum

Gartner-Umfrage: Mehrheit der nicht geschäftsführenden Direktoren zweifelt am wirtschaftlichen Wert von Cybersicherheit

49 Prozent der IT-Verantwortlichen in Sicherheitsirrtum

Deutschland im Glasfaserausbau international abgehängt

NIS2 kommt – Proliance-Studie zeigt die Lage im Mittelstand

Whitepaper

State of Cloud Security Report 2025: Cloud-Angriffsfläche wächst schnell durch KI

BITMi zum Gutachten zum Datenzugriff von US-Behörden: EU-Unternehmen als Schlüssel zur Datensouveränität

Agentic AI als Katalysator: Wie die Software Defined Industry die Produktion revolutioniert

OWASP veröffentlicht Security-Framework für autonome KI-Systeme

Malware in Bewegung: Wie animierte Köder Nutzer in die Infektionsfalle locken

Hamsterrad-Rebell

Platform Security: Warum ERP-Systeme besondere Sicherheitsmaßnahmen erfordern

Daten in eigener Hand: Europas Souveränität im Fokus

Sicherer Remote-Zugriff (SRA) für Operational Technology (OT) und industrielle Steuerungs- und Produktionssysteme (ICS)

Identity und Access Management (IAM) im Zeitalter der KI-Agenten: Sichere Integration von KI in Unternehmenssysteme