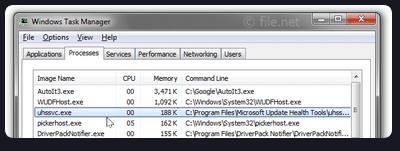

Ein Microsoft-Tool, das eigentlich für stabilere und schnellere Sicherheitsupdates sorgen soll, entwickelte sich durch verwaiste Cloud-Ressourcen zu einem potenziellen Einfallstor für Angreifer. Forscher von Eye Security deckten eine kritische Schwachstelle in den Windows Update Health Tools (KB4023057) auf, die unter bestimmten Umständen eine Remote-Code-Ausführung (RCE) ermöglichte – auf tausenden Systemen weltweit.

Grafik Quelle: Eye Security

Wenn Sicherheitsupdates selbst zur Schwachstelle werden

Ein zentrales Problem moderner IT-Infrastrukturen liegt in ihrer Komplexität – und manchmal in vergessenen Bestandteilen. Genau hier setzte die Entdeckung von Eye Security an: In den Windows Update Health Tools, einem von Microsoft ausgelieferten Wartungs- und Update-Beschleuniger für Windows-Umgebungen, fanden die Forscher eine Konstellation, die Angreifern theoretisch vollständige Kontrolle über betroffene Systeme hätte ermöglichen können.

Das Tool wird weltweit automatisch über Windows Update verteilt und kommt vor allem in Unternehmensumgebungen mit Intune und Azure zum Einsatz. Ziel ist es, Update-Prozesse robuster und zuverlässiger zu gestalten – insbesondere bei sicherheitskritischen Rollouts.

Die Ursache: Verwaiste Azure-Storage-Endpunkte

Kern des Problems war die Nutzung von Azure Blob Storage als Quelle für Konfigurationsdaten. Ältere Versionen der Health Tools griffen auf Storage-Endpunkte zu, die Microsoft zwar früher betrieben, später jedoch freigegeben hatte.

Diese frei gewordenen Azure-Storage-Namen konnten von Dritten erneut registriert werden.

Genau hier setzte Eye Security an:

Das Team registrierte mehrere dieser verlassenen Ressourcen und analysierte den eingehenden Datenverkehr. Innerhalb weniger Tage registrierten sie über 544.000 Anfragen von nahezu 10.000 Organisationen weltweit.

„Was wir beobachtet haben, ist ein klassisches Beispiel für ein unterschätztes Cloud-Risiko: Verlassene Ressourcen mit realer sicherheitskritischer Wirkung“, erklärt Piet Kerkhofs, CTO bei Eye Security.

So funktionierte der Angriffspfad

Die Windows Update Health Tools laden strukturierte JSON-Konfigurationsdateien von definierten Azure-Blob-Endpunkten.

Wenn diese Endpunkte von Dritten kontrolliert werden, könnten darüber manipulierte Konfigurationen ausgeliefert werden – inklusive Szenarien, bei denen Microsoft-signierte Komponenten missbraucht werden, um fremden Code auszuführen.

In einem Worst-Case-Szenario wären unter anderem möglich gewesen:

-

Manipulation von Gerätekonfigurationen

-

Beeinflussung von Update-Mechanismen

-

Ausführung von Schadcode auf Unternehmensrechnern

Die Forscher demonstrierten die Ausnutzbarkeit in kontrollierten Testumgebungen – unter anderem mit einer harmlosen, aber symbolträchtigen Aktion: Dem Start eines Taschenrechners per RCE.

Wer war betroffen?

Die Schwachstelle betraf vor allem Unternehmensgeräte in Azure- und Active-Directory-Umgebungen, insbesondere Systeme, auf denen noch ältere Versionen der Update Health Tools oder kompatible Konfigurationen aktiv waren.

Private Endnutzer blieben weitgehend verschont, da neuere Versionen der Komponente die alten Azure-Endpunkte nicht mehr ansprechen.

Microsofts Reaktion auf die Meldung

Eye Security meldete die Schwachstelle am 7. Juli 2025 verantwortungsvoll an Microsoft.

Nach technischer Verifikation reagierte der Hersteller schnell: Bereits am 18. Juli wurden alle betroffenen Azure-Storage-Ressourcen wieder vollständig unter Microsoft-Kontrolle gebracht.

Damit wurde der konkrete Angriffsvektor effektiv unterbunden.

Warum dieser Vorfall besonders relevant ist

Der Fall verdeutlicht ein strukturelles Risiko moderner Cloud-Architekturen:

Vergessene oder aufgegebene Cloud-Ressourcen können selbst Jahre später noch sicherheitsrelevant sein – insbesondere in Update-Infrastrukturen.

Besonders kritisch waren dabei:

-

Vorhersehbare Naming-Strukturen der Storage-Accounts

-

Fehlende Sicherung bzw. Reserve alter Endpunkte

-

Langsame Migration und Legacy-Abhängigkeiten in großen Infrastrukturkomponenten

Für Unternehmen ergibt sich daraus eine klare Lehre:

Cloud-Assets müssen über ihren gesamten Lebenszyklus hinweg überwacht und kontrolliert werden – auch nach ihrer eigentlichen Nutzung.

Empfehlungen für Unternehmen

Organisationen sollten jetzt prüfen, ob:

-

alte Versionen der Windows Update Health Tools noch im Einsatz sind

-

ungewöhnlicher ausgehender Traffic zu Azure-Storage-Adressen vorhanden ist

-

eigene Cloud-Ressourcen systematisch auf „verwaiste“ Objekte überwacht werden

Ein vollständiges Asset- und Domain-Inventory ist dabei ein zentraler Baustein.

FAQ: Häufige Fragen zur RCE-Schwachstelle

Was bedeutet Remote-Code-Ausführung (RCE)?

RCE bezeichnet eine Schwachstelle, die es Angreifern erlaubt, aus der Ferne eigenen Code auf einem anderen System auszuführen – oft mit weitreichenden Rechten.

Wie groß ist das Risiko für Unternehmen?

Die Analyse von Eye Security zeigt, dass tausende Organisationen potenziell betroffen waren. In produktiven Umgebungen hätte dies zu schweren Sicherheitsvorfällen führen können – von Datenabfluss bis hin zu kompletter Netzwerkkompromittierung.

Welche Systeme waren konkret gefährdet?

Vor allem Windows-Systeme in Unternehmensnetzwerken, die ältere Versionen der Update Health Tools nutzten und noch auf die historischen Azure-Endpunkte zugriffen.

Was können Security-Teams daraus lernen?

Der Vorfall unterstreicht die Bedeutung von:

-

Lifecycle-Management für Cloud-Ressourcen

-

Überprüfung von Update- und Vertrauensketten

-

Regelmäßigen Security-Audits auch bei etablierten Systemkomponenten

Wie sollten Sicherheitslücken gemeldet werden?

Security-Forscher sollten dem Prinzip der Responsible Disclosure folgen:

-

Meldung an den Hersteller

-

Keine Veröffentlichung verwertbarer Exploit-Details vor der Behebung

-

Dokumentation und Veröffentlichung erst nach erfolgreicher Absicherung

Jetzt weiterlesen

Bild/Quelle: https://depositphotos.com/de/home.html

Fachartikel

Diesel Vortex: Russische Phishing-Gruppe greift systematisch Logistikunternehmen an

Oblivion: Neue Android-Malware umgeht Sicherheitsschichten auf Samsung, Xiaomi und Co.

Starkiller: Phishing-Framework setzt auf Echtzeit-Proxy statt HTML-Klone

LockBit-Ransomware über Apache-ActiveMQ-Lücke: Angriff in zwei Wellen

Infoblox erweitert DDI-Portfolio: Neue Integrationen für Multi-Cloud und stärkere Automatisierung

Studien

KI beschleunigt Cyberangriffe: IBM X-Force warnt vor wachsenden Schwachstellen in Unternehmen

Finanzsektor unterschätzt Cyber-Risiken: Studie offenbart strukturelle Defizite in der IT-Sicherheit

CrowdStrike Global Threat Report 2026: KI beschleunigt Cyberangriffe und weitet Angriffsflächen aus

IT-Sicherheit in Großbritannien: Hohe Vorfallsquoten, steigende Budgets – doch der Wandel stockt

IT-Budgets 2026: Deutsche Unternehmen investieren mehr – und fordern messbaren Gegenwert

Whitepaper

Third Party Risk Management – auch das Procurement benötigt technische Unterstützung

EU-Toolbox für IKT-Lieferkettensicherheit: Gemeinsamer Rahmen zur Risikominderung

EU-Behörden stärken Cybersicherheit: CERT-EU und ENISA veröffentlichen neue Rahmenwerke

WatchGuard Internet Security Report zeigt über 1.500 Prozent mehr neuartige Malware auf

Armis Labs Report 2026: Früherkennung als Schlüsselfaktor im Finanzsektor angesichts KI-gestützter Bedrohungen

Hamsterrad-Rebell

Incident Response Retainer – worauf sollte man achten?

KI‑basierte E‑Mail‑Angriffe: Einfach gestartet, kaum zu stoppen

NIS2: „Zum Glück gezwungen“ – mit OKR-basiertem Vorgehen zum nachhaltigen Erfolg

Cyberversicherung ohne Datenbasis? Warum CIOs und CISOs jetzt auf quantifizierbare Risikomodelle setzen müssen