Eine über mehrere Monate hinweg andauernde Phishing-Kampagne hat unter Einsatz des Tools „Evilginx“ gezielt die Multi-Faktor-Authentifizierung (MFA) an mehreren US-amerikanischen Hochschulen kompromittiert. Wie aus einem Bericht von Infoblox Threat Intelligence (ITI) hervorgeht, operierten die Angreifer über ein Netzwerk von mehr als 70 Domains, um Studierende und Mitarbeitende namhafter Universitäten – darunter die University of California und die University of Michigan – ins Visier zu nehmen.

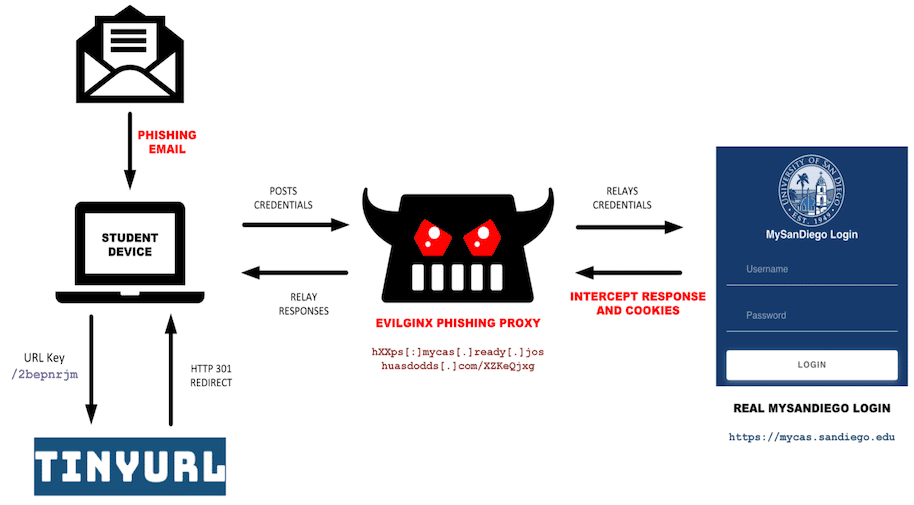

Bei Evilginx handelt es sich um ein verbreitetes Open-Source-Framework, das sogenannte „Adversary-in-the-Middle“-Angriffe (AiTM) ermöglicht. Dabei werden Anmeldeinformationen abgefangen und Session-Cookies entwendet, wodurch Angreifer in der Lage sind, Benutzerkonten zu übernehmen – selbst in Umgebungen, in denen eine Multi-Faktor-Authentifizierung aktiv ist.

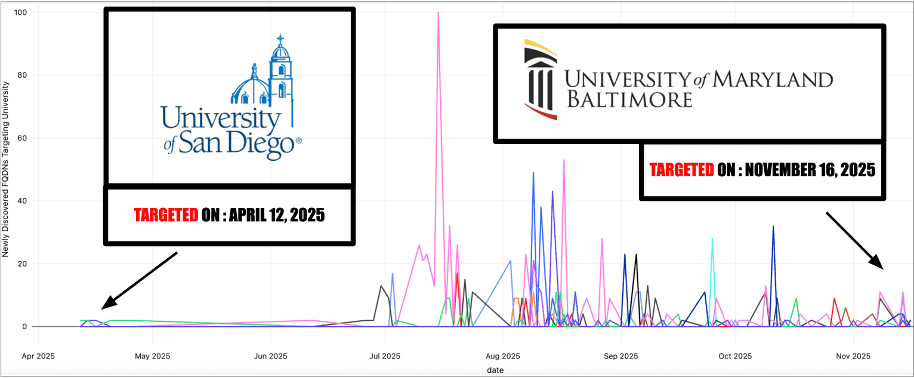

Zu den am stärksten betroffenen Hochschulen zählen die University of California Santa Cruz, die University of California Santa Barbara, die University of San Diego, die Virginia Commonwealth University sowie die University of Michigan. Auch deutsche Hochschulen hatten in den letzten Jahren massiv unter Cyberangriffen zu leiden – von täglich Tausenden Phishing- und DoS-Versuchen bis zu erfolgreichen Ransomware-Attacken.

Zentrale Erkenntnisse der aktuellen Analyse von ITI:

- Hijacking von Studierendenkonten durch Evilginx: Der Angreifer nutzte Evilginx (wahrscheinlich Version 3.0), das echte Anmeldeabläufe nachahmt und Session-Cookies stiehlt, wodurch eine Übernahme des Accounts auch bei aktivierter MFA möglich ist.

- DNS-Analyse legt 70 verbundene Domains offen: Trotz kurzlebiger URLs und Verschleierung über Cloudflare konnten eindeutige DNS-Muster identifiziert werden. Infoblox rekonstruierte so rund 70 Domains, die zwischen April und November 2025 aktiv waren.

- Gezielte Phishing-Mails an Studierende: Die Betroffenen erhielten personalisierte TinyURL-Links, die auf täuschend echte Kopien der jeweiligen SSO-Portale führten – inklusive universitärer Branding-Elemente und individueller Subdomains.

- Fortgeschrittene Verschleierungstechniken: Cloudflare-Proxies, kurzlebige URLs und Reverse-Proxy-Mechanismen erschwerten die Erkennung durch Sicherheitslösungen erheblich und verdeckten die tatsächliche Herkunft der Infrastruktur.

Die Untersuchung wurde angestoßen, nachdem ein Sicherheitsexperte einer betroffenen Universität verdächtige Login-Aktivitäten gemeldet hatte. Dieser Hinweis aus der Community ermöglichte es den Forschern, Verbindungen zwischen mehreren Hochschulumgebungen herzustellen und eine Kampagne aufzudecken, die monatelang weitgehend unbemerkt geblieben war.

„Universitäten bleiben ein beliebtes Ziel für Cyberkriminelle, die kaum Rücksicht auf Schäden oder den Wert betroffener Systeme nehmen“, erklärt Dr. Renée Burton, Vice President of Infoblox Threat Intel. „In einem besonders tragischen Fall infiltrierten Angreifer die University of Washington und kompromittierten die Systeme des Burke Museum of Natural History. Dabei wurde ein Teil des digitalen Archivs von Tier- und Pflanzenexemplaren zerstört – ein unschätzbarer Wissensschatz, entstanden durch jahrelange ehrenamtliche Arbeit, ging teilweise unwiederbringlich verloren.“

Infoblox beobachtet die Aktivitäten der Akteure weiter, da diese ihre Infrastruktur und Vorgehensweisen fortlaufend anpassen.

Auch interessant:

Bild/Quelle: https://depositphotos.com/de/home.html

Fachartikel

ShinyHunters-Angriffe: Mandiant zeigt wirksame Schutzmaßnahmen gegen SaaS-Datendiebstahl

Phishing-Angriff: Cyberkriminelle missbrauchen Microsoft-Infrastruktur für Betrugsmaschen

Wie Angreifer proprietäre KI-Modelle über normale API-Zugriffe stehlen können

KI-Agenten in cyber-physischen Systemen: Wie Deepfakes und MCP neue Sicherheitslücken öffnen

Sicherheitslücke in Cursor-IDE: Shell-Befehle werden zur Angriffsfläche

Studien

Deutsche Unicorn-Gründer bevorzugen zunehmend den Standort Deutschland

IT-Modernisierung entscheidet über KI-Erfolg und Cybersicherheit

Neue ISACA-Studie: Datenschutzbudgets werden trotz steigender Risiken voraussichtlich schrumpfen

Cybersecurity-Jahresrückblick: Wie KI-Agenten und OAuth-Lücken die Bedrohungslandschaft 2025 veränderten

![Featured image for “Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum”](https://cdn-ileiehn.nitrocdn.com/EZdGeXuGcNedesCQNmzlOazGKKpdLlev/assets/images/optimized/rev-68905f9/www.all-about-security.de/wp-content/uploads/2025/12/phishing-4.jpg)

Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum

Whitepaper

DigiCert veröffentlicht RADAR-Bericht für Q4 2025

Koordinierte Cyberangriffe auf polnische Energieinfrastruktur im Dezember 2025

Künstliche Intelligenz bedroht demokratische Grundpfeiler

Insider-Risiken in Europa: 84 Prozent der Hochrisiko-Organisationen unzureichend vorbereitet

ETSI veröffentlicht weltweit führenden Standard für die Sicherung von KI

Hamsterrad-Rebell

NIS2: „Zum Glück gezwungen“ – mit OKR-basiertem Vorgehen zum nachhaltigen Erfolg

Cyberversicherung ohne Datenbasis? Warum CIOs und CISOs jetzt auf quantifizierbare Risikomodelle setzen müssen

Identity Security Posture Management (ISPM): Rettung oder Hype?

Platform Security: Warum ERP-Systeme besondere Sicherheitsmaßnahmen erfordern