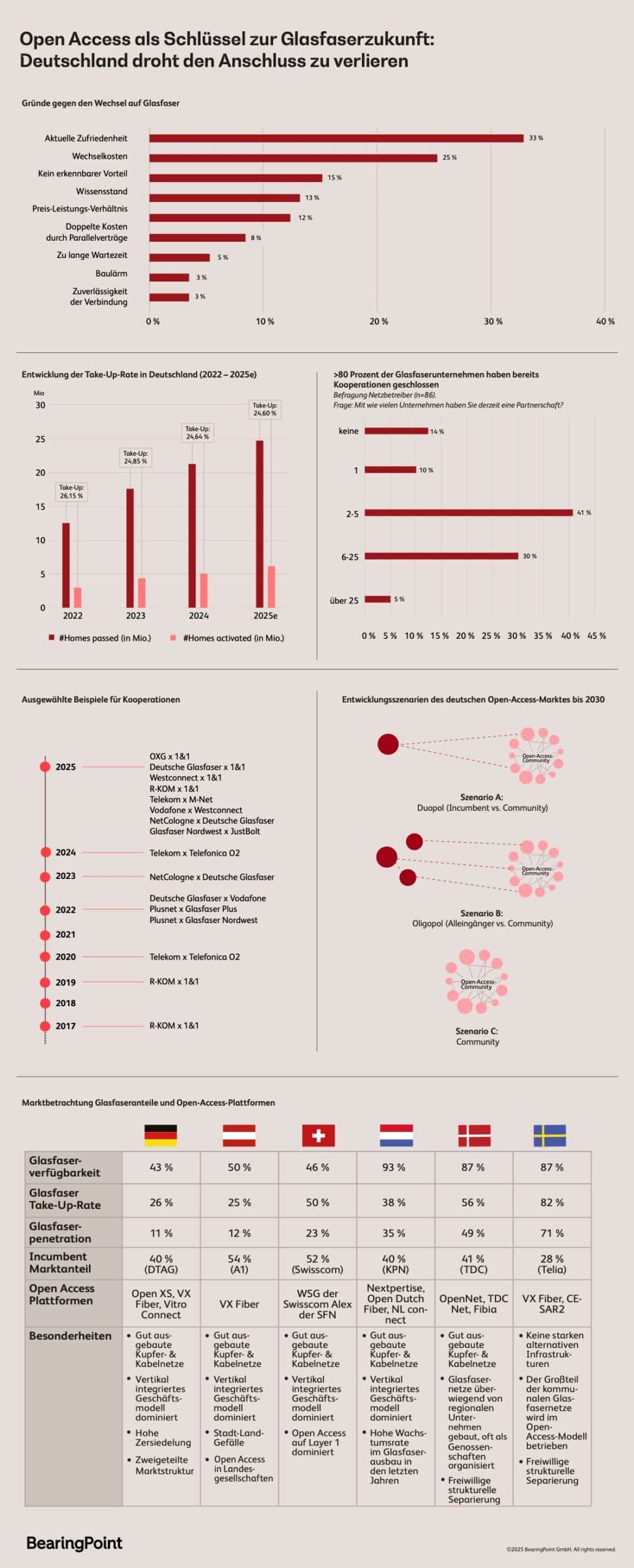

Ende 2024 lag die Glasfaserverfügbarkeit in Deutschland bei rund 43 Prozent, die Take-Up-Rate nur bei 26 Prozent. Zum Vergleich: Schweden erreichte 87 Prozent Verfügbarkeit und 82 Prozent Nutzung, die Niederlande 93 Prozent und 38 Prozent. Selbst die Schweiz liegt mit 50 Prozent Nutzung deutlich über Deutschland. Bis Juni 2025 stieg die Verfügbarkeit hierzulande auf 53 Prozent – die Nutzung wuchs nur minimal auf 27 Prozent.

Experten wie Julius Hafer, Partner bei BearingPoint, warnen: „Der Markt folgt oft dem Prinzip der Gebietssicherung statt der Öffnung. Ein verbindlicher Rahmen für Open Access kann helfen, bestehende Infrastrukturen besser zu nutzen und den Wettbewerb nachhaltig zu stärken.“

Open Access: Der Schlüssel zu effizienteren Netzen

Open Access ermöglicht diskriminierungsfreien Zugang zu Glasfasernetzen – unabhängig davon, wer die Infrastruktur gebaut hat. Mehr Anbieter auf denselben Netzen bedeuten:

-

höhere Kundenauswahl

-

bessere Konditionen

-

effizientere Netzauslastung

In Ländern wie Schweden, Dänemark und den Niederlanden zeigen offene Netze, dass Nutzerzahlen deutlich steigen, wenn die Netze allen Diensteanbietern zur Verfügung stehen.

Internationale Best Practices

-

Schweden: Kommunale Stadtnetze trennen Infrastruktur und Dienste, was zu hoher Nutzung führt.

-

Dänemark: Standardisierte Open-Access-Plattformen erleichtern Skalierung und steigern Take-Up-Raten.

-

Niederlande: Politische Förderung und flexible Open-Access-Modelle schaffen wettbewerbsfreundliche Märkte.

Fragmentierung bremst Deutschland

Exklusive Einzelvereinbarungen dominieren in Deutschland, echte Open-Access-Modelle bleiben die Ausnahme. Nur 17 Prozent der angeschlossenen Haushalte profitieren bislang von offen zugänglichen Netzen.

Handlungsempfehlungen für Deutschland

-

Einführung verbindlicher technischer Standards für Open Access

-

Förderung zentraler Plattformen zur Netzintegration

-

Klare regulatorische Leitplanken für diskriminierungsfreien Zugang

-

Stärkung kommunaler Netzbetreiber durch Investitionsanreize

-

Trennung von Infrastruktur und Dienstleistung zur Vermeidung von Interessenkonflikten

Szenarien für 2030

-

Szenario A – Duopol: Dominanter Anbieter + Open-Access-Community

-

Szenario B – Oligopol: Exklusive Modelle konkurrieren mit offenen Strukturen

-

Szenario C – Community: Interoperabler Markt mit hoher Anbieter- und Tarifvielfalt

Hafer bilanziert: „Open Access ermöglicht vollere Netze, effizientere Auslastung und echte Kundenzentrierung. Jetzt ist der Moment, tragfähige Strukturen zu schaffen.“

Die vollständige Studie „Open Access Marktstudie 2025“ steht auf der BearingPoint-Website zum Download bereit: https://www.bearingpoint.com/de-de/publikation-and-events/publikationen/open-access-marktstudie-2025

Mehr Lesestoff:

Fachartikel

KI-Framework Zen-AI-Pentest vereint 20 Sicherheitstools unter einem Dach

Gefährliche Chrome-Erweiterung entwendet Zugangsdaten von Meta Business-Konten

Agentenbasierte KI im Unternehmen: Wie Rollback-Mechanismen Automatisierung absichern

Google dokumentiert zunehmenden Missbrauch von KI-Systemen durch Cyberkriminelle

Sicherheitslücke in Claude Desktop Extensions gefährdet Tausende Nutzer

Studien

Deutsche Wirtschaft unzureichend auf hybride Bedrohungen vorbereitet

Cyberkriminalität im Dark Web: Wie KI-Systeme Betrüger ausbremsen

Sicherheitsstudie 2026: Menschliche Faktoren übertreffen KI-Risiken

Studie: Unternehmen müssen ihre DNS- und IP-Management-Strukturen für das KI-Zeitalter neu denken

Deutsche Unicorn-Gründer bevorzugen zunehmend den Standort Deutschland

Whitepaper

MITRE ATLAS analysiert OpenClaw: Neue Exploit-Pfade in KI-Agentensystemen

BSI setzt Auslaufdatum für klassische Verschlüsselungsverfahren

Token Exchange: Sichere Authentifizierung über Identity-Provider-Grenzen

KI-Agenten in Unternehmen: Governance-Lücken als Sicherheitsrisiko

KuppingerCole legt Forschungsagenda für IAM und Cybersecurity 2026 vor

Hamsterrad-Rebell

KI‑basierte E‑Mail‑Angriffe: Einfach gestartet, kaum zu stoppen

NIS2: „Zum Glück gezwungen“ – mit OKR-basiertem Vorgehen zum nachhaltigen Erfolg

Cyberversicherung ohne Datenbasis? Warum CIOs und CISOs jetzt auf quantifizierbare Risikomodelle setzen müssen

Identity Security Posture Management (ISPM): Rettung oder Hype?