Cyberangriffe nehmen weiter zu – in Häufigkeit, Umfang und Komplexität. Für Unternehmen aller Branchen rückt damit der Schutz digitaler Ressourcen stärker in den Fokus. Entscheidend ist nicht nur eine robuste Verteidigung, sondern auch ein präzises Verständnis der sich verändernden Angriffsmuster.

Der aktuelle Gcore-Radar-Bericht für das erste Halbjahr 2025 zeigt, wie sich Volumen, Zielbranchen und Taktiken der Angreifer verschieben. Die Analyse verdeutlicht, wie dynamisch sich die DDoS-Bedrohungslage entwickelt und warum flexible Schutzstrategien unverzichtbar sind.

Drei zentrale Erkenntnisse aus dem Bericht lassen sich hervorheben – die vollständige Studie steht zum Download bereit.

Das Volumen von DDoS-Angriffen steigt weiter an

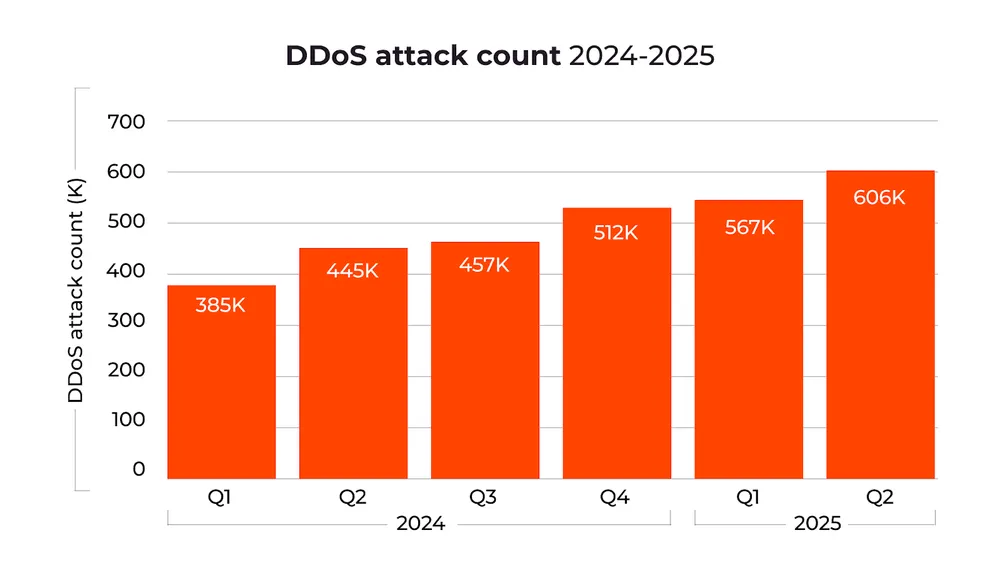

Im ersten und zweiten Quartal 2025 stieg die Gesamtzahl der DDoS-Angriffe im Vergleich zum zweiten Halbjahr 2024 um 21 % und im Vergleich zum Vorjahr um 41 %.

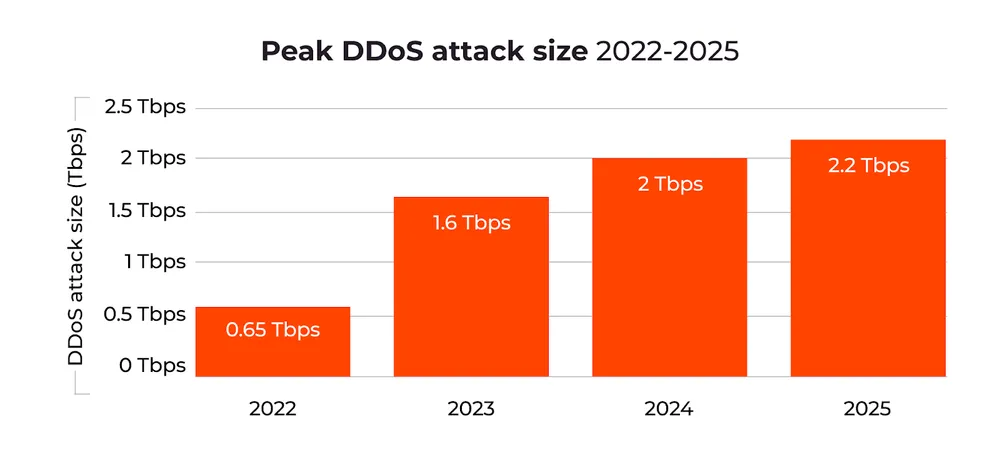

Der größte einzelne Angriff erreichte einen Spitzenwert von 2,2 Tbit/s und übertraf damit den bisherigen Rekord von 2 Tbit/s aus dem Jahr 2024.

Das Wachstum wird durch mehrere Faktoren vorangetrieben, darunter die zunehmende Verfügbarkeit von DDoS-for-hire-Diensten, die Zunahme unsicherer IoT-Geräte, die in Botnets einfließen, und die weltweit verschärften geopolitischen und wirtschaftlichen Spannungen. Zusammen führen diese Faktoren dazu, dass Angriffe nicht nur häufiger auftreten, sondern auch schwieriger abzuwehren sind.

Technologie überholt Gaming als Hauptziel

Die Verteilung der Angriffe nach Branchen hat sich erheblich verändert. Technologie macht nun 30 % aller Angriffe aus und überholt damit Gaming, dessen Anteil von 34 % im zweiten Halbjahr 2024 auf 19 % im ersten Halbjahr 2025 gesunken ist. Finanzdienstleistungen bleiben mit einem Anteil von 21 % der Angriffe ein Hauptziel.

Dieser Trend spiegelt die zunehmende Konzentration der Angreifer auf Branchen mit weitreichenden Auswirkungen auf nachgelagerte Bereiche wider. Hosting-Anbieter, SaaS-Plattformen und Zahlungssysteme sind attraktive Ziele, da eine einzige Störung ganze Ökosysteme abhängiger Unternehmen beeinträchtigen kann.

Angriffe werden immer intelligenter und komplexer

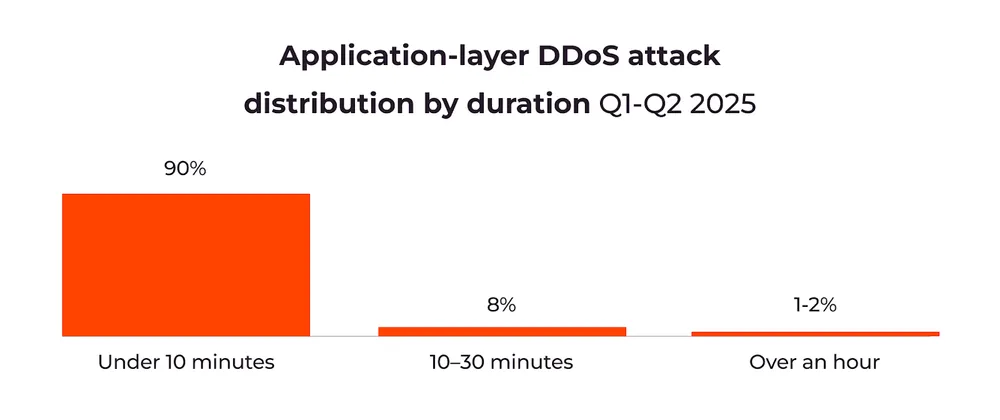

Angreifer kombinieren zunehmend groß angelegte Angriffe mit Exploits auf Anwendungsebene, die auf Webanwendungen und APIs abzielen. Diese mehrschichtigen Taktiken zielen auf kundenorientierte Systeme wie Bestandsplattformen, Zahlungsabläufe und Authentifizierungsprozesse ab.

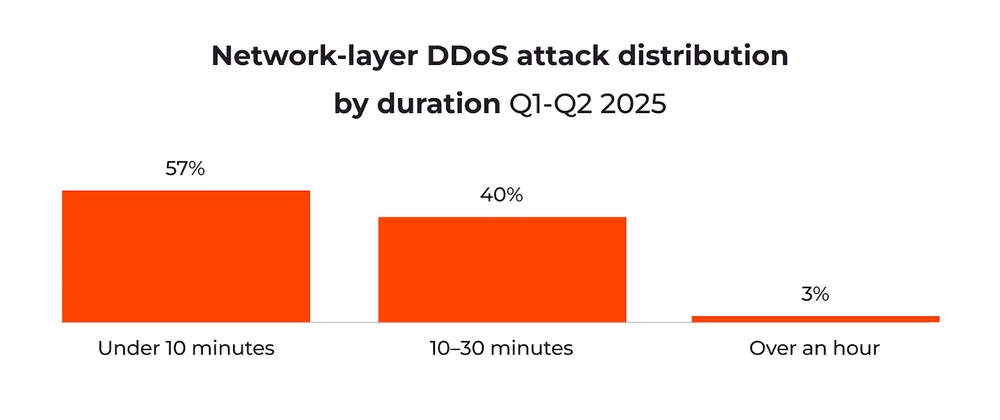

Gleichzeitig verändert sich die Dauer der Angriffe. Während sich die maximale Dauer von fünf auf drei Stunden verkürzt hat, haben sich Angriffe mittlerer Dauer von 10 bis 30 Minuten fast vervierfacht. Dies deutet darauf hin, dass Angreifer neue Strategien testen, um automatisierte Abwehrmaßnahmen zu umgehen und die Störungen zu maximieren.

Wie Gcore Unternehmen dabei hilft, geschützt zu bleiben

Da sich die Angriffsmethoden weiterentwickeln, benötigen Unternehmen ebenso fortschrittliche Schutzmaßnahmen. Gcore DDoS Protection bietet eine Filterkapazität von über 200 Tbit/s an mehr als 210 Standorten weltweit und neutralisiert Bedrohungen in Echtzeit. Der integrierte Web Application and API Protection (WAAP) erweitert die Verteidigung über die Netzwerkgrenzen hinaus und schützt vor ausgeklügelten Angriffen auf Anwendungsebene und Geschäftslogik.

Mehr zum Schmökern

Bild/Quelle: https://depositphotos.com/de/home.html

Fachartikel

Wenn Angreifer selbst zum Ziel werden: Wie Forscher eine Infostealer-Infrastruktur kompromittierten

Mehr Gesetze, mehr Druck: Was bei NIS2, CRA, DORA & Co. am Ende zählt

WinDbg-UI blockiert beim Kopieren: Ursachenforschung führt zu Zwischenablage-Deadlock in virtuellen Umgebungen

RISE with SAP: Wie Sicherheitsmaßnahmen den Return on Investment sichern

Jailbreaking: Die unterschätzte Sicherheitslücke moderner KI-Systeme

Studien

Deutsche Unicorn-Gründer bevorzugen zunehmend den Standort Deutschland

IT-Modernisierung entscheidet über KI-Erfolg und Cybersicherheit

Neue ISACA-Studie: Datenschutzbudgets werden trotz steigender Risiken voraussichtlich schrumpfen

Cybersecurity-Jahresrückblick: Wie KI-Agenten und OAuth-Lücken die Bedrohungslandschaft 2025 veränderten

![Featured image for “Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum”](https://www.all-about-security.de/wp-content/uploads/2025/12/phishing-4.jpg)

Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum

Whitepaper

ETSI veröffentlicht weltweit führenden Standard für die Sicherung von KI

Allianz Risk Barometer 2026: Cyberrisiken führen das Ranking an, KI rückt auf Platz zwei vor

Cybersecurity-Jahresrückblick: Wie KI-Agenten und OAuth-Lücken die Bedrohungslandschaft 2025 veränderten

NIS2-Richtlinie im Gesundheitswesen: Praxisleitfaden für die Geschäftsführung

Datenschutzkonformer KI-Einsatz in Bundesbehörden: Neue Handreichung gibt Orientierung

Hamsterrad-Rebell

Cyberversicherung ohne Datenbasis? Warum CIOs und CISOs jetzt auf quantifizierbare Risikomodelle setzen müssen

Identity Security Posture Management (ISPM): Rettung oder Hype?

Platform Security: Warum ERP-Systeme besondere Sicherheitsmaßnahmen erfordern

Daten in eigener Hand: Europas Souveränität im Fokus